操作系统安全

操作系统是用来管理系统资源、控制程序的执行、展示人机界面和各种服务的一种软件,是连接计算机系统硬件与其上运行的软件和用户之间的桥梁。

操作系统是个人计算机系统的资源管理者,有序地管理着计算机中的硬件、软件、服务等资源,并作为用户与计算机硬件之间的接口,帮助用户方便、快捷、安全、可靠地控制计算机硬件和软件的运行。操作系统的安全是网络信息安全的基石。

操作系统的安全目标:

- 识别操作系统中的用户

- 依据系统设置的安全策略对用户的操作行为进行相应的访问控制

- 保证操作系统自身的安全性和可用性

- 监督并审计操作系统运行的安全性

安全机制方法主要包括标识与鉴别、访问控制、权限管理、信道保护、安全审计、内存存取保护、文件系统保护等。

Windows操作系统安全配置

操作系统安装补丁

Windows操作系统具有检测和安装更新的功能(Windows Update),将这个功能设置为自动检查更新,Windows Update就会自动下载并安装系统的已知漏洞的修补程序。系统会在后台下载,完成后通知用户下载完成并询问是否开始安装,使用起来十分方便。

设置Windows自带防火墙

使用Windows自带防火墙的方法如下:打开“控制面板”,选择“安全和维护”

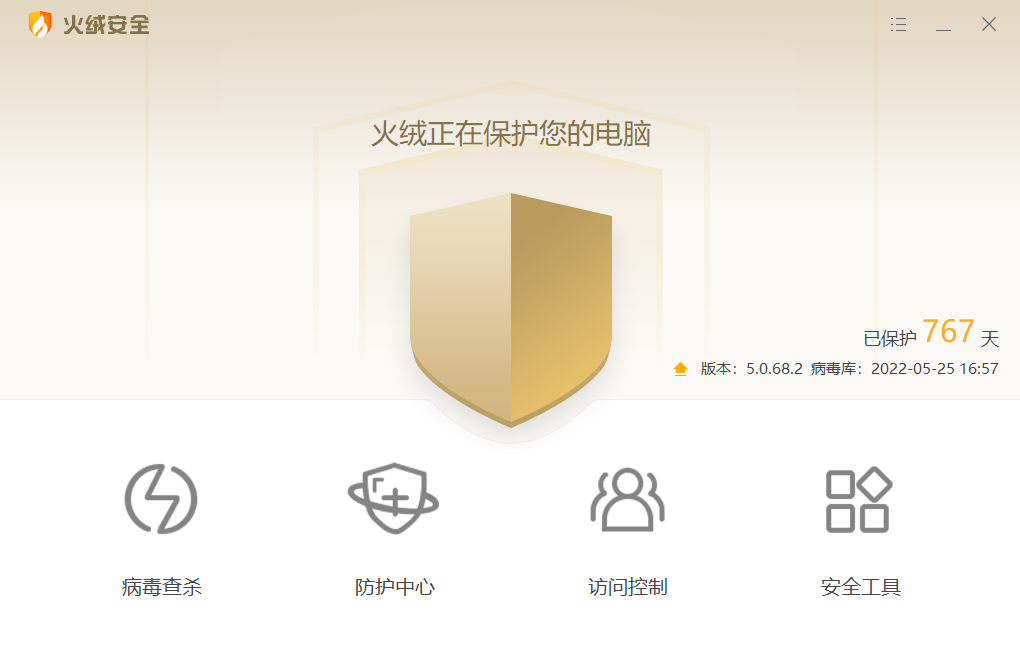

安装第三方杀毒软件和其他安全软件

保护系统账户安全

保护Guest账户

将Guest账户关闭、停用或改名。如果必须要用Guest账户的话,需要控制Guest账户的访问权限,将其列入“拒绝访问”的名单中(如果没有共享文件夹和打印机),以防止Guest账户从网络访问计算机、关闭计算机以及查看日志

限制用户数量

去掉所有的测试账户、共享账户和普通部门账户等。对用户组策略设置相应权限,并且经常检查系统的账户,删除已经不使用的账户。

管理员账户改名

不要使用Admin之类的名字,改了等于没改。尽量把它伪装成普通用户。

建陷阱账户

创建一个名为“administrator”的本地账户,把它的权限设置成最低(什么事也干不了的那种),并且加上一个超过10位的超级复杂密码。

这样可以让那些入侵者们忙上一段时间了,并且可以借此发现它们的入侵企图。可以将该用户隶属的组修改成Guests组。密码为大于32位的数字+字符+符号密码。

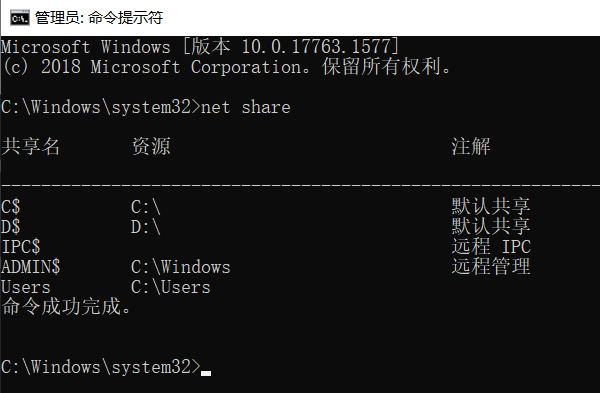

关闭系统默认共享

操作系统的共享功能在为用户带来方便的同时,也带了许多安全问题。经常会有病毒通过共享来进入计算机。许多不同版本的Windows操作系统都提供了默认的共享功能,这些默认的共享都会带有“ ” 标 志 , 意 为 隐 含 的 , 包 括 所 有 的 逻 辑 盘 ( C ”标志,意为隐含的,包括所有的逻辑盘(C ”标志,意为隐含的,包括所有的逻辑盘(C,D , E ,E ,E,…)和系统目录Windows(admin$)。

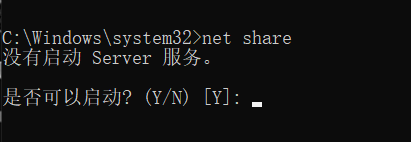

这些共享可以在DOS提示符下通过输入命令“net share”来查看。

关闭操作系统共享的方法:

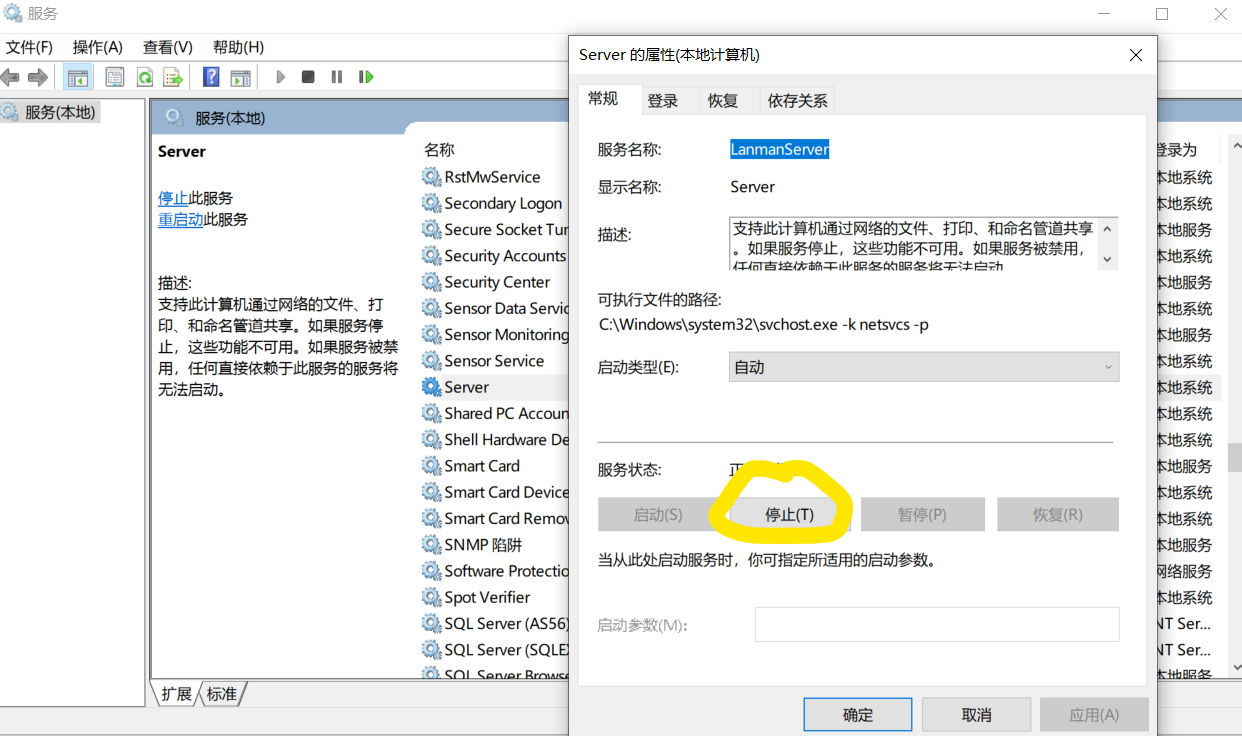

依次打开“控制面板”→“管理工具”,找到里面的服务模块

停止“Server”服务后,再通过DOS操作界面输入“net share”查看共享,就可以看到共享已经关闭了

常用文件加密

-

压缩文件加密

-

Word文件加密

打开Word文件,选择“文件”→“信息”→“保护文档”→“用密码进行加密”

修改TTL的值

攻击者经常利用生存时间(Time-To-Live,TTL)值来判断操作系统的类型,通过Ping指令能判断目标主机类型。Ping的用处是检测目标主机是否连通。

在注册表中修改主键HKEY_LOCAL_MACHINE的子键:SYSTEM\CurrentControlSet\Services\Tcpip\Parameters中defaultTTL的键值。如果没有,则新建一个双字节项defaultTTL

备份重要资料

- 使用U盘、光盘等存储介质进行备份

- 服务器备份

- 网盘备份