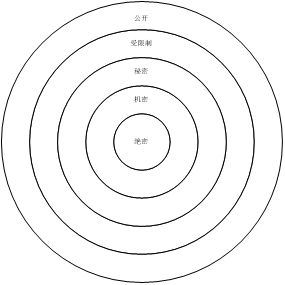

根据不同的安全强度要求,将网络分为四级安全模型。 在TCSEC准则中将计算机系统的安全分为了四大类,依次为D、B、C和A,A是最高的一类,每一类都代表一个保护敏感信息的评判准则,并且一类比一类严格。在C和B中又分若干个子类,我们称为级。

D类:最小的保护。这类是那些通过评测但达不到较高级别安全要求的系统。

C类:无条件的保护。C类提供的无条件的保护也就是“需要则知道”(need-to-known)的保护,又分两个子类。 --C1:无条件的安全保护。提供的安全策略是无条件的访问控制,具有识别与授权的责任。

--C2:有控制的存取保护。除了提供C1中的策略与责任外,还有访问保护和审计跟踪功能。普通的网络操作系统属于这类。

B类:属强制保护,要求系统在其生成的数据结构中带有标记,并要求提供对数据流的监视,B类又分三个子类: --B1:标记安全保护,除满足C类要求外,要求提供数据标记。

--B2:结构安全保护,除满足B1要求外,要实行强制性的控制。

--B3:安全域保护,提供可信设备的管理和恢复,即使计算机崩溃,也不会泄露系统信息。

A类:经过验证的保护,是安全系统等级的最高类,这类系统可建立在具有结构、规范和信息流密闭的形式模型基础之上。 A1:经过验证保护。

共定义了四类7级可信计算机系统准则,一般都使的系统NT、UNIX等只满足C2级

1、D1 级

这是计算机安全的最低一级。整个计算机系统是不可信任的,硬件和操作系统很容易被侵袭。D1级计算机系统标准规定对用户没有验证,也就是任何人都可以使用该计算机系统而不会有任何障碍。系统不要求用户进行登记(要求用户提供用户名)或口令保护(要求用户提供唯一字符串来进行访问)。任何人都可以坐在计算机前并开始使用它。

D1级的计算机系统包括:

MS-Dos

MS-Windows3.xe及Windows95(不在工作组方式中)

Apple的System7.x

<