计算机信息安全技术课后习题答案

计算机信息安全技术(第2版)付永刚 部分习题答案

第一章 计算机信息安全技术概述

选择题

-

关于访问控制服务的描述中,正确的是( A )

A. 可控制用户访问网络资源

B.可识别发送方的真实身份

C.不限制用户使用网络服务

D.可约束接收方的抵赖行为 -

关于信息安全问题的描述中,不正确的是( A )

A.仅依赖技术手段就可以解决

B.需要政府制定政策加以引导

C.需要通过立法约束网络行为

D.需要对网络用户进行安全教育 -

第三方假冒发送方的身份向接收方发送信息称为(D)

A.窃取信息 B.重放信息 C.篡改信息 D.伪造信息 -

在以下几个国际组织中,制定 X.805 安全标准的是(B)

A. ISO B. ITU C. IRTF D. NIST -

在信息安全的基本要素中,防止非授权用户获取网络信息的是(C)

A.可用性 B.可靠性 C. 保密性 D.完整性

填空题

- OSI 安全体系结构中,五大类安全服务是指 鉴别服务 、 访问控制服务 、 数 据机密性服务 、 数据完整性服务和抗抵赖性服务。

- 在我国信息安全等级保护标准中,满足访问验证保护功能的等级是 第五级:访问验证保护级 。

- 在 PPDR模型中,通常由四个主要部分组成:安全策略(Policy)、保护(Protection)、检测(Detection)和响应(Response)。

- 在 ITSEC 的安全等级中, C2 级的安全要求比 B3 级更 低 。

- 国际标准化组织的英文缩写是 ISO 。

简答题

-

计算机信息系统安全的威胁因素主要有哪些?

(1)人为无意失误

(2)人为恶意攻击

(3)计算机软件的漏洞和后门 -

从技术角度分析引起计算机信息系统安全问题的根本原因。

(1)计算机外部安全

(2)信息在计算机系统存储介质上的安全

(3)信息在传输过程中的安全 -

信息安全的CIA指的是什么?

Confidenciality 隐私性,也可称为机密性,是指只有授权的用户才能获取信息Integrity 完整性,是指信息在传输过程中,不被非法授权和破坏,保证数据的一致性 Availability 可用性,是指信息的可靠度。 -

简述PPDR安全模型的构成要素及运作方式

PPDR由安全策略,防护,检测和响应构成 运作方式:PPDR模型在整体的安全策略的控制和指导下,综合运用防护工具的同时,利用检测工具了解和评估系统的安全状态,通过适当的安全响应将系统调整在一个相对安全的状态。防护,检测和响应构成一个完整的、动态的安全循环。 -

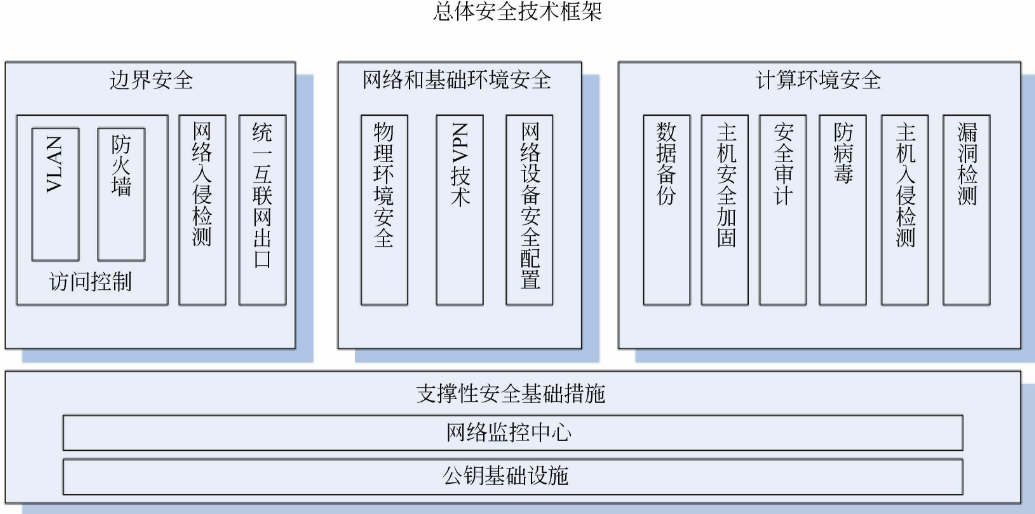

计算机信息安全研究的主要内容有哪些?

(1)计算机外部安全

(2)信息在计算机系统存储介质上的安全

(3)信息在传输过程中的安全 -

计算机信息安全的定义是什么?

计算机信息安全是研究在特定的应用环境下,依据特定的安全策略,对信息及信息系统实施防护,检测和恢复的科学 -

信息安全系统中,人、制度和技术之间的关系如何?

在信息安全系统中,人是核心。任何安全系统的核心都是人。而技术是信息安全系统发展的动力,技术的发展推动着信息安全系统的不断完善。信息安全系统不仅要靠人和技术,还应该建立相应的制度以起到规范的作用。只有三者的完美结合,才有安全的信息安全系统

第二章 密码技术

选择题

-

下列(C)算法属于公开密钥算法

A.AES B.DES C.RSA D.天书密码 -

下列(B)算法属于置换密码

A.移位密码 B.天书密码 C.Vigenere 密码 D.仿射密码 -

DES 加密过程中,需要进行(B)轮变换。

A. 8 B. 16 C.24 D.32 -

关于 ECC 的描述中,正确的是(C)

A.它是一种典型的基于流的对称密码算法

B.它的安全基础是大素数的因子分解非常困难

C.在安全性相当时,其密钥长度小于 RSA 算法

D.在密钥长度相当时,其安全性低于 RSA 算法 -

在以下几种分组密码操作中,最简单的操作模式是(A)

A.ECB 模式 B.CBC 模式 C. OFB 模式 D.CFB 模式 -

在以下几种密钥长度中,不符合 AES 规范的是(B)

A.128 位 B.168 位 C.192 位 D.256 位

填空题

- 给定密钥K=10010011,若明文为P=11001100,则采用异或加密的方法得到的密文为01011111。

- 在数据加密标准中 DES 中,需要进行16轮相同的变换才能够得到 64 位密文输出。

- RSA算法的安全性完全取决于P、Q的保密性以及分解大数的难度 。

- Diffie-Hellman 算法的最主要应用领域是 密钥交换 。

- DES 算法中,每次加密的明文分组大小为64位。

简答题

-

说明研究密码学的意义以及密码学研究内容是什么。

密码学是研究编制密码和破译密码的技术科学。研究密码变化的客观规律,应用于编制密码以保守通信秘密的,称为编码学;应用于破译密码以获取通信情报的,称为破译学,总称密码学。

密码是通信双方按约定的法则进行信息特殊变换的一种重要保密手段。依照这些法则,变明文为密文,称为加密变换;变密文为明文,称为脱密变换。密码在早期仅对文字或数码进行加、脱密变换,随着通信技术的发展,对语音、图像、数据等都可实施加、脱密变换。

密码学是在编码与破译的斗争实践中逐步发展起来的,并随着先进科学技术的应用,已成为一门综合性的尖端技术科学。它与语言学、数学、电子学、声学、信息论、计算机科学等有着广泛而密切的联系。它的现实研究成果,特别是各国政府现用的密码编制及破译手段都具有高度的机密性。根据我国有关规定,密码学隶属于军事学门类。 -

请比较代替密码中移位密码、单表替代密码和多表替代密码哪种方法安全性好,为什么?

多表替代好。多表代换密码需要猜测更多的字母表,并且频率分布特性也变得平坦,所以使得密码破译更加困难 -

已知仿射密码的加密函数可以表示为:f(a)=(aK1+K0) mod 26,明文字母e、h对应的密文字母是f、w,请计算密钥K1和K0来破译此密码。

K1=11,K0=13

gcb(a.26)=1;1,3,5,7,9,11,15,17,19,21,23,25

F(a)=(a*K1+K0)mod26

得:(4K1+K0)mod 26=5

(7K1+K0)mod 26=22 -

用vigenere 密码加密明文“please keep this message in secret” 其中使用的密钥为“computer” 试求其密文

RZQPMXOVGFWCLQVUGMVYBRJGQDTN -

设英文字母a,b,c,…,z,分别编号为0,1,2,…,25,仿射密码加密转换为c=(3m+5) mod26,其中m表示明文编号,c表示密文编号。

A.试对明文security进行加密。

(18x3+5)mod 26=7…………h

(3x3+5)mod 26=14…………n

(2x3+5)mod 26=11…………l

(20x3+5)mod 26=13……….m

(17x3+5)mod 26=4…………e

(8x3+5)mod 26=3…………d

(19x3+5)mod 26=10……….k

(24x3+5)mod 26=25………z

B.写出该仿射密码的解密函数。

M=1/3(c-5) mod 26 -

简述序列密码算法与分组密码算法的不同。

广度优先遍历从某个顶点v出发,首先访问这个结点,并将其标记为已访问过;

然后顺序访问结点v的所有未被访问的邻接点{vi,…,vj},并将其标记为已访问过;

然后将{vi,…,vj}中的每一个节点重复节点v的访问方法,直到所有结点都被访问完为止。 具体代码实现时:

我们可以使用一个辅助队列q,首先将顶点v入队,将其标记为已访问,然后循环检测队列是否为空;

如果队列不为空,则取出队列第一个元素,并将与该元素相关联的所有未被访问的节点入队,将这些节点标记为已访问;

如果队列为空,则说明已经按照广度优先遍历了所有的节点。 -

在一个使用RSA的公开密钥系统中,如果攻击者截获公开密钥pk=5,公开模数n=35,对密文c=10,解出其明文。

因为公钥n为35,所以你可以很简单的知道两个素数为5和7.

所以按公式可以很简单得到私钥d=19,

所以M=C^d(mod n) M=10^19(mod 35)就可以得到明文。 -

在一个使用RSA公开钥匙系统中,假设用户的私人钥匙被泄露,他仍使用原来的模数重新产生一对密钥,这样安全吗?

不安全

选取大素数的目的就是要fire(n)(音译)很难求解,一旦私钥泄露,则e和d皆公开,而ed=1mod fire(n),这样,fire(n)就很容易被猜出,即使换了私钥和公钥,也不安全