一、信息安全和信息系统安全概念

1.信息安全系统体系架构

2.信息安全含义及属性

| 保密性 |  |

| 完整性 |  |

| 可用性 |  |

| 其他属性:真实性、可核查性、不可抵赖性和可靠性等。 |  |

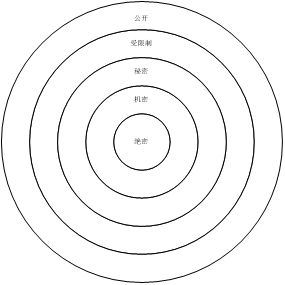

3.信息安全需求

| 物理线路安全 | 物理设备、物理环境 |

| 网络安全 | 网络上的攻击、入侵 |

| 系统安全 | 操作系统漏洞、补丁 |

| 应用安全 | 上层的应用软件,包括数据库软件 |

二、信息安全技术

1.加密技术概念

2.加密技术

| 技术 | 概念 | 常见算法 | ||||||||||||||||||||

| 对称加密技术 |

|

| ||||||||||||||||||||

| 非对称加密技术 |

|

| ||||||||||||||||||||

| 数字信封 |

| |||||||||||||||||||||

| 信息摘要 |

|

| ||||||||||||||||||||

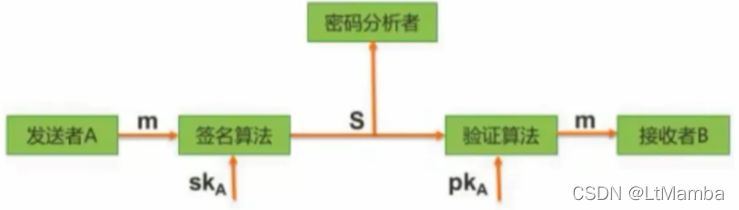

| 数字签名 |

| |||||||||||||||||||||

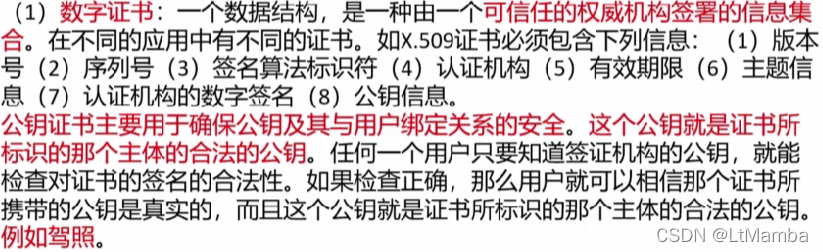

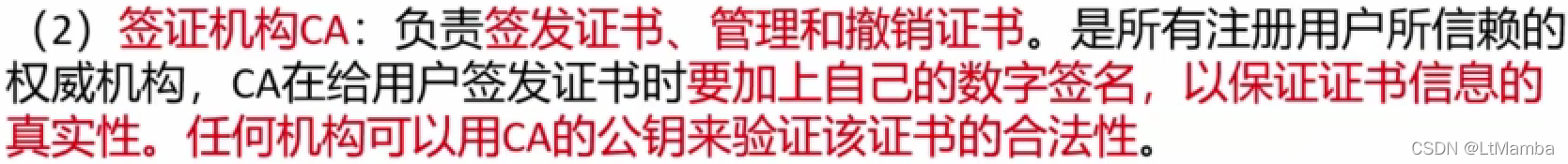

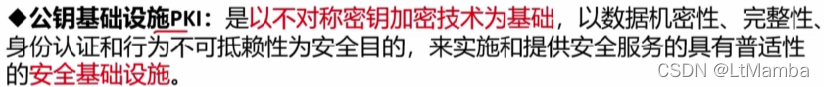

| 公钥基础设施PKI |  |

|

三、网络安全技术

1.网络安全技术

| 技术 | |||||

| 防火墙 | 内部网络和外部因特网之间增加的一道安全防护措施。分为如下两类:

| ||||

| 入侵检测系统IDS |  | ||||

| 入侵防御系统IPS |  | ||||

| 杀毒软件 |  | ||||

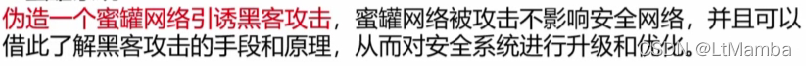

| 蜜罐系统 |  |

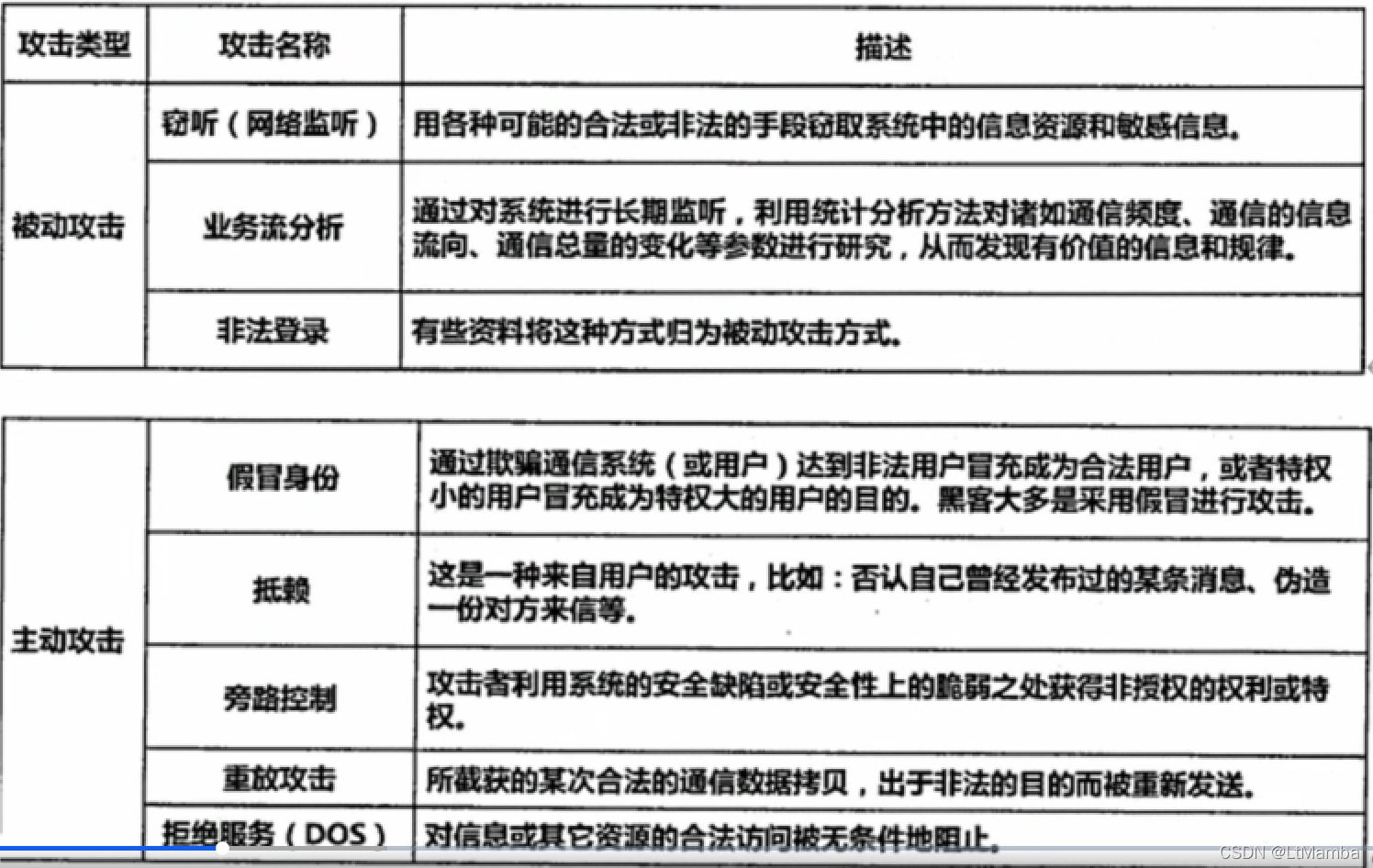

2.网络攻击和威胁

| 概念 | 举例 | |

| 病毒 |  |  |

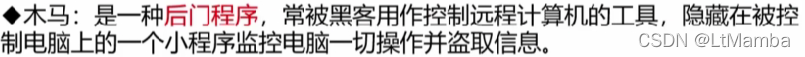

| 木马 |  |  |

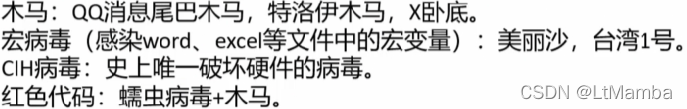

四、网络安全协议

| 物理层主要是物理手段,其它层靠协议来保证传输安全。 | |

| 图示 |  |

| SSL协议 |  | ||||||

| SSH协议 | |||||||

| SET协议 |  | ||||||

| Kerberos协议 |  | ||||||

| PGP协议 |  | ||||||

| TLS |

|