声明

本文是学习信息安全技术 反垃圾邮件产品技术要求和测试评价方法. 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

反垃圾邮件产品测试评价方法

测试环境

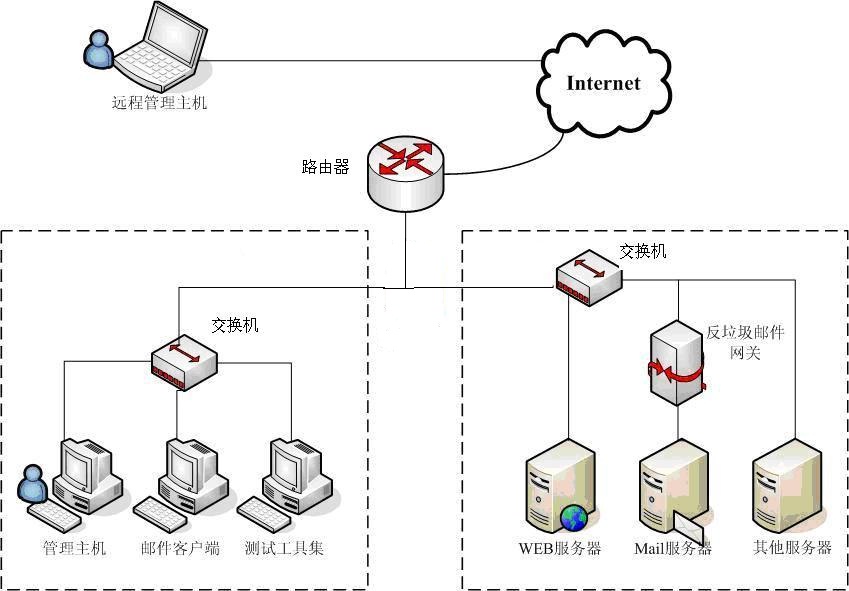

反垃圾邮件产品的典型测试环境如图1所示。

图1 反垃圾邮件产品典型测试环境示意图

测试设备包括测试所需的交换机、路由器、WEB服务器、Mail服务器、反垃圾邮件产品管理主机等。

可用的测试工具包括但不限于:能够制作和发送垃圾邮件的测试工具集等。

功能测试

垃圾邮件识别

基于邮件发送地址的垃圾邮件识别

根据产品采取的垃圾邮件识别机制,可分别或综合采取以下测试方法。

6.2.1.1.1 黑名单

- 测试方法

- 配置反垃圾邮件产品的黑名单列表,并验证黑名单设置的有效性。

- 手工添加、删除黑名单,导入导出黑名单,检查产品是否具有黑名单编辑功能。

- 邮件客户端手工阻断正在接收的邮件,并尝试将该发件人邮件地址同步到反垃圾邮件产品黑名单中,验证产品和邮件客户端以及邮件服务器之间的联动。

- 查看黑名单内容。

- 预期结果

- 产品根据设定的邮件处理方式对黑名单用户发送的邮件进行处理,邮件接收客户端无法接收到其发送过来的邮件。

- 可以手工编辑黑名单,并可将文件导入导出黑名单。

- 被阻止的发件人邮件地址同步至反垃圾邮件产品的黑名单中。

- 黑名单采取IP地址或邮件地址的形式。

6.2.1.1.2 实时黑名单

- 测试方法

- 检查产品是否能够进行提供实时黑名单服务域名的添加、修改等操作。

- 验证产品所启用的实时黑名单功能的有效性。

- 预期结果

- 产品支持主要实时黑名单服务第三方提供的实时黑名单列表。

- 可以对实时黑名单列表中用户发送的邮件进行阻断。

6.2.1.1.3 虚假路由邮件识别

- 测试方法

- 在测试环境中intranet区域设置一台与模拟客户端不在同一网段的客户端主机,设定其邮件域名地址与模拟客户端一致;并向域内其他用户发送邮件。

- 观察反垃圾邮件产品是否能识别并限制该邮件的发送。

- 预期结果

反垃圾邮件产品应能识别并阻断虚假路由邮件的发送。

基于邮件内容特征的垃圾邮件识别

- 测试方法

- 分别针对邮件信头、信体、附件、主题、发件人、收件人、抄送人、暗送人(只针对外发邮件)、邮件正文设定不同的关键字,自邮件客户端向邮件服务器发送含有设定关键字的邮件。

- 分别设置限制邮件大小、附件的尺寸、附件的数量、收件人总数等特征阀值,自邮件客户端向邮件服务器发送超过设定阀值的邮件。

- 设定可限制的附件文件名和附件类型(如.doc),自邮件客户端向邮件服务器发送带有所限制附件文件名或附件类型的邮件。

- 自邮件客户端向邮件服务器发送带有病毒特征附件的邮件。

- 按“与”、“或”、“非”的逻辑关系组合上述设定限制条件,自邮件客户端向邮件服务器发送具有所设定组合条件的邮件。

- 分别判断产品是否能对上述邮件进行过滤。

- 审查产品说明书分析产品是否采用以上特征以外的静态特征过滤机制,并采取相应的验证措施,证明产品对垃圾邮件的识别和过滤。

- 预期结果

反垃圾邮件产品能根据所设定的邮件关键字、邮件数值特征和附件特征及其组合条件分别对邮件进行扫描过滤。

基于邮件连接特征的垃圾邮件识别

- 测试方法

- 设定反垃圾邮件产品允许同一邮件来源IP地址的最大并发连接数,使用测试工具集向邮件服务器并发超过设定连接数的邮件。

- 设定反垃圾邮件产品可允许的一段时间内同一邮件来源IP地址的最大连接数,使用测试工具集不断向邮件服务器发送超过设定次数的邮件,直至达到设定时间。

- 设定一段时间内某一主题邮件的接受次数,自邮件客户端在限定时间段内向邮件服务器发送带有限定主题的邮件,直至达到限定次数。

- 观察以上过程中产品是否能自动阻断新的连接。

- 审查产品说明书,分析产品是否具有以上限制功能以外的邮件过滤机制,并采取相应的验证措施,证明产品对垃圾邮件的识别和过滤。

- 预期结果

反垃圾邮件产品在达到设定的限定条件时能够自动进行阻断邮件客户端所发送的邮件。

垃圾邮件处理

- 测试方法

- 审查产品说明书是否具有对垃圾邮件处理方式的描述,并在产品中选取不同的处理方式。

- 由邮件客户端向邮件服务器发送一定数量垃圾邮件,分别验证产品对垃圾邮件的不同处理方式和处理结果。

- 邮件客户端收件人尝试登录邮件服务器隔离区恢复被隔离的邮件。

- 预期结果

- 产品对垃圾邮件的处理应至少包括:投递、标记投递、隔离、拒绝、丢弃等方式。

- 邮件客户端收件人可以登录隔离区恢复被隔离的邮件。

管理控制功能

策略配置

- 测试方法

- 按照产品说明书,查看产品使用的默认策略;

- 验证是否可以编辑或修改生成新的策略。

- 预期结果

- 产品应提供默认的垃圾邮件识别策略;

- 应允许授权用户编辑策略;

- 具有供用户编辑策略的向导功能;

- 支持策略的导入和导出。

网络部署方式

- 测试方法

检查产品说明书和测试配置环境,判断产品所支持的网络接入方式,并在测试环境中调试其网络接入的有效性;

- 预期结果

网关类产品应提供透明接入方式和路由接入方式。

产品升级

- 测试方法

- 检查垃圾邮件规则库的升级方式;

- 检查病毒特征库的升级方式。

- 预期结果

垃圾邮件规则库和病毒特征库 可以通过手动升级或者自动的在线升级;自动升级时应能采取签名等校验机制,避免得到错误或伪造的升级包。

报表统计

- 测试方法

- 查验产品对垃圾邮件处理结果的报告生成功能,并查看所生成报告的内容;

- 查验报告结果的查询统计功能。

- 预期结果

- 反垃圾邮件产品具有垃圾邮件处理结果报告生成功能;

- 可以对生成的报告结果按照表格、柱状图、饼图等形式进行表现;

- 可以邮件发送时间、发件人地址、收件人地址等进行查询统计。

自身安全测试

安全审计

审计数据生成

- 测试方法

- 更改内容过滤等过滤策略,审查审计记录。

- 授权管理员登录并退出,审查审计记录。

- 多次尝试不成功的登录操作,审查审计记录。

- 进行用户管理操作,添加、删除用户,修改用户口令等,审查审计记录。

- 读取并尝试修改审计记录,审查审计记录。

- 自邮件客户端向邮件服务器分别发送一定数量的基于内容过滤和地址过滤的垃圾邮件,审查产品是否记录相应拦截和阻断结果。并查阅记录内容是否包括网络地址和邮件地址、收件人地址、邮件主题、发信时间、阻断原因等信息。

- 预期结果

- 对每一个测试都产生正确的审计记录。

- 产生的审计记录与其发生的事件相对应。

审计数据查阅

- 测试方法

- 查验审计数据是否只允许授权用户进行访问。

- 审查产品是否能对审计记录内容进行分类查询和分类统计。

- 预期结果

- 只有授权用户才能访问审计记录。

- 可以按照不同字段进行分类查询。

- 可以对审计记录内容根据不同字段进行分类统计。

审计数据存储

- 测试方法

- 查验产品对审计数据可用性的保护机制,并验证保护机制的有效性;

- 查验产品对存储空间阈值设置功能和超出阈值后的报警方式;

- 验证产品是否提供将审计数据导出和转存。

- 预期结果

- 产品提供授权用户将审计数据以文件方式导出。

- 产品能设置存储空间的阈值,当达到阈值时,向管理员进行报警。

- 产品提供可选择的操作以处理审计数据存储空间满的问题,如覆盖以前记录等。

身份鉴别

- 测试方法

- 登录产品,检查是否在执行所有功能之前要求首先进行身份认证。

- 检查产品采取的用户登录鉴别方式,检查其用户名和口令的复杂要求程度。

- 检查产品是否定义用户鉴别尝试的最大允许失败次数以及相应的措施(如锁定该帐号,限定登录IP地址等)。

- 尝试多次失败的用户鉴别行为,检查产品是否采取了相应措施,并生成了审计记录。

- 预期结果

- 在用户执行任何与安全功能相关的操作之前都应对用户进行鉴别。

- 用户名和口令应在长度、字母组合等方面有所要求。

- 产品应能定义用户鉴别尝试的最大允许失败次数,以及达到失败次数时采取的相应措施,锁定帐号、限定登录IP等。

- 当用户鉴别尝试失败连续达到指定次数后,应采取相应当措施,并生成审计记录。

- 最大失败次数应仅由授权管理员设定。

用户角色

- 测试方法

- 检查产品是否允许定义多个角色。

- 检查各角色是否可以进行权限划分,内容过滤策略和黑名单更新等操作权限与日志查阅管理等权限是否明确划分。

- 预期结果

- 产品允许定义多个角色的用户。

- 每个角色可以具有多个用户,每个用户只属于一个角色。

- 每一个用户标识是唯一的,不应一个用户标识用于多个用户。

安全功能数据传输保护

- 测试方法

审查产品说明手册并测试,当产品需要通过网络进行远程管理时,是否能提供对安全功能数据进行安全传输的功能。

- 预期结果

当反垃圾邮件产品需要通过网络进行远程管理时,产品应能对安全功能数据进行保密传输。

安全保证要求评估

配置管理

配置管理能力

- 评估方法

- 检查每个版本的产品是否具有唯一的参照号;

- 检测产品提供的配置管理系统,验证其是否能唯一标识产品所包含的所有配置项,是否提供措施使得对配置项只能进行授权修改;

- 审查产品的配置管理文档中是否包括了配置清单和配置计划,审查配置清单是否描述并唯一标识了组成产品的所有配置项,审查配置计划是否描述了配置管理系统使用方法以及配置管理系统的运作和配置管理计划是否相一致,审查配置管理文档是否描述用于唯一标识产品所包含配置项的方法,是否提供所有配置项都已经和正在配置管理系统下有效地进行维护的证据。

- 预期结果

配置管理能力中的全部要求都已经得到满足。

配置管理范围

- 评估方法

审查开发者是否提供了产品配置项列表,且配置项列表包括:实现表示和安全目标中其他保证组件所要求的评估证据。

- 预期结果

配置管理范围中的全部要求都能得到满足。

交付与运行

交付

- 评估方法

- 审查产品的交付文档,查看其是否具有安装文档、产品生成文档、指导用户进行产品运维的文档以及产品培训手册等文档;

- 审查开发者是否提供了交付程序,该程序是否在文档中得到描述。

- 预期结果

交付中的全部要求都能得到满足。

安装、生成和启动

- 评估方法

审查开发者是否提供了文档描述了产品安全地安装、生成和启动所必要的步骤。

- 预期结果

安装、生成和启动中的全部要求都能得到满足。

开发

功能规范

- 评估方法

- 审查产品的开发文档,查看是否具有功能规范设计文档;

- 审查功能规范设计文档,确认其是否描述了产品的所有安全功能和外部接口,是否包括所有外部安全功能接口的使用方法和用途,是否是内在一致的,是否能完备的表示产品安全功能。

- 预期结果

功能规范中的全部要求都能得到满足。

高层设计

- 评估方法

- 审查产品的开发文档,查看是否具有高层设计文档;

- 审查高层设计文档,确认其是否按照子系统来描述产品安全功能的结构,是否描述了每个产品安全功能子系统所提供的安全功能性,是否标识了安全功能子系统的所有接口,是否标识了产品安全功能子系统的哪些接口是外部可见的,是否标识了产品安全功能所要求的任何基础性的硬件、固件或软件,以及在这些硬件、固件或软件中实现的支持性保护机制提供功能的一个表示,是否描述产品安全功能子系统所有接口的用途与使用方法,是否把产品分成安全策略实施和其他子系统来描述,是否以非形式化方式进行描述,是否是内在一致的。

- 预期结果

高层设计中的全部要求都能得到满足。

指导性文档

管理员指南

- 评估方法

- 审查产品的管理员指南,验证其是否:

- 描述管理员可使用的管理功能和接口;

- 描述如何以安全的方式管理产品;

- 包含一些关于安全处理环境中应被控制的功能和特权的警示信息;

- 描述所有关于与产品安全运行有关用户行为的假设;

- 描述所有受管理员控制的安全参数,合适时指明安全值;

- 描述每一种与需要执行的管理功能有关的安全相关事件,包括对改变安全功能所控制的实体的安全特性;

- 描述所有与系统管理员有关的IT环境的安全要求。

- 审查产品的管理员指南,验证其是否与供评估的所有其他文档保持一致。

- 预期结果

管理员指南中的全部要求都能得到满足。

用户指南

- 评估方法

- 审查产品的用户指南,验证其是否:

- 描述非管理员用户可用的功能和接口;

- 描述产品所提供的用户可以访问的安全功能的使用;

- 包含一些关于安全处理环境中应被控制的用户可访问功能和特权的警示信息;

- 清晰地阐述产品安全运行所必需的所有用户职责,包括与产品安全环境陈述中可找到的与关于用户行为的假设有关的那些职责;

- 描述所有与用户有关的IT环境安全要求。

- 审查产品的用户指南,验证其是否与供评估的所有其他文档保持一致。

- 预期结果

用户指南中的全部要求都能得到满足。

测试

测试覆盖

- 评估方法

审查开发者提供的测试覆盖分析,验证该分析是否证实了测试文档中所标识的测试和功能规范中所描述的安全功能是对应的,验证功能规范中所描述安全功能和测试文档所标识的测试之间的对应性是否完备。

- 预期结果

测试覆盖中的全部要求都能得到满足。

功能测试

- 评估方法

- 审查测试文档是否包括测试计划、测试程序描述、预期测试结果和实际测试结果;

- 审查测试计划是否标识了要测试的安全功能,描述了要执行的测试目标;

- 审查测试程序描述是否标识了要执行的测试,并描述了每个安全功能的测试脚本。这些脚本包括对于其他测试结果的任意顺序依赖性;

- 审查预期的测试结果是否与测试成功执行后的预期输出一致;

- 审查文档中记录的预期测试结果和实际测试结果,确认每个被测试的安全性功能都按照规定运转。

- 预期结果

功能测试中的全部要求都能得到满足。

独立性测试

- 评估方法

- 检查开发者是否提供用于测试的产品,并且产品是否适合测试;

- 检查开发者是否提供一组相当的资源,用于开发者的产品安全功能测试。

- 预期结果

独立测试中的全部要求都能得到满足。

脆弱性评定

脆弱性分析

- 评估方法

- 检查产品是否提供了脆弱性分析文档;

- 审查脆弱性文档是否描述为搜索用户能违反产品安全策略的明显方法而执行的产品可交付材料分析;

- 审查脆弱性文档,确认是否描述了明显的脆弱性的处置方法;

- 审查脆弱性文档,确认是否针对所有已标识的脆弱性,说明了脆弱性不能在产品的预期使用环境中被利用。

- 预期结果

脆弱性分析中的全部要求都能得到满足。

延伸阅读

更多内容 可以 信息安全技术 反垃圾邮件产品技术要求和测试评价方法. 进一步学习

联系我们

深圳经济特区授予荣誉市民称号规定.pdf

![[5 种有效方法] 适用于 Android 的通用解锁图案/密码](https://img-blog.csdnimg.cn/img_convert/0f923c47f83491bbb36cbf0891e49194.png)