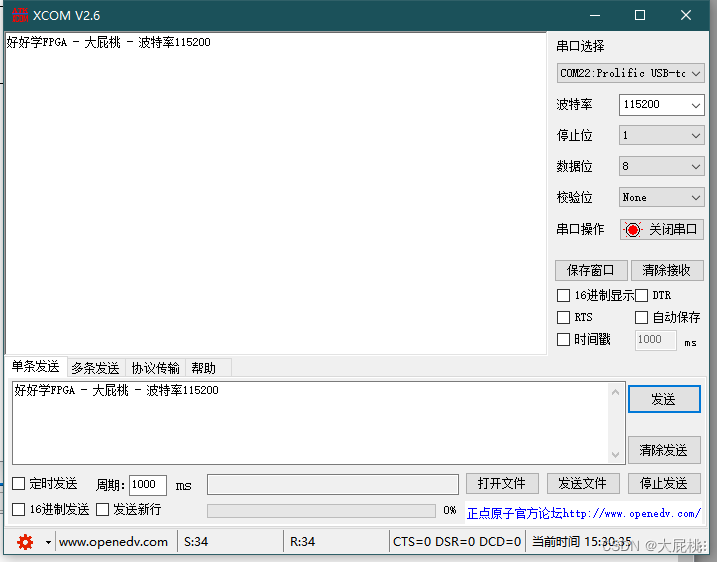

想分析某些app源码时,遇到烦人弹框,现在想反编译看看具体实现。

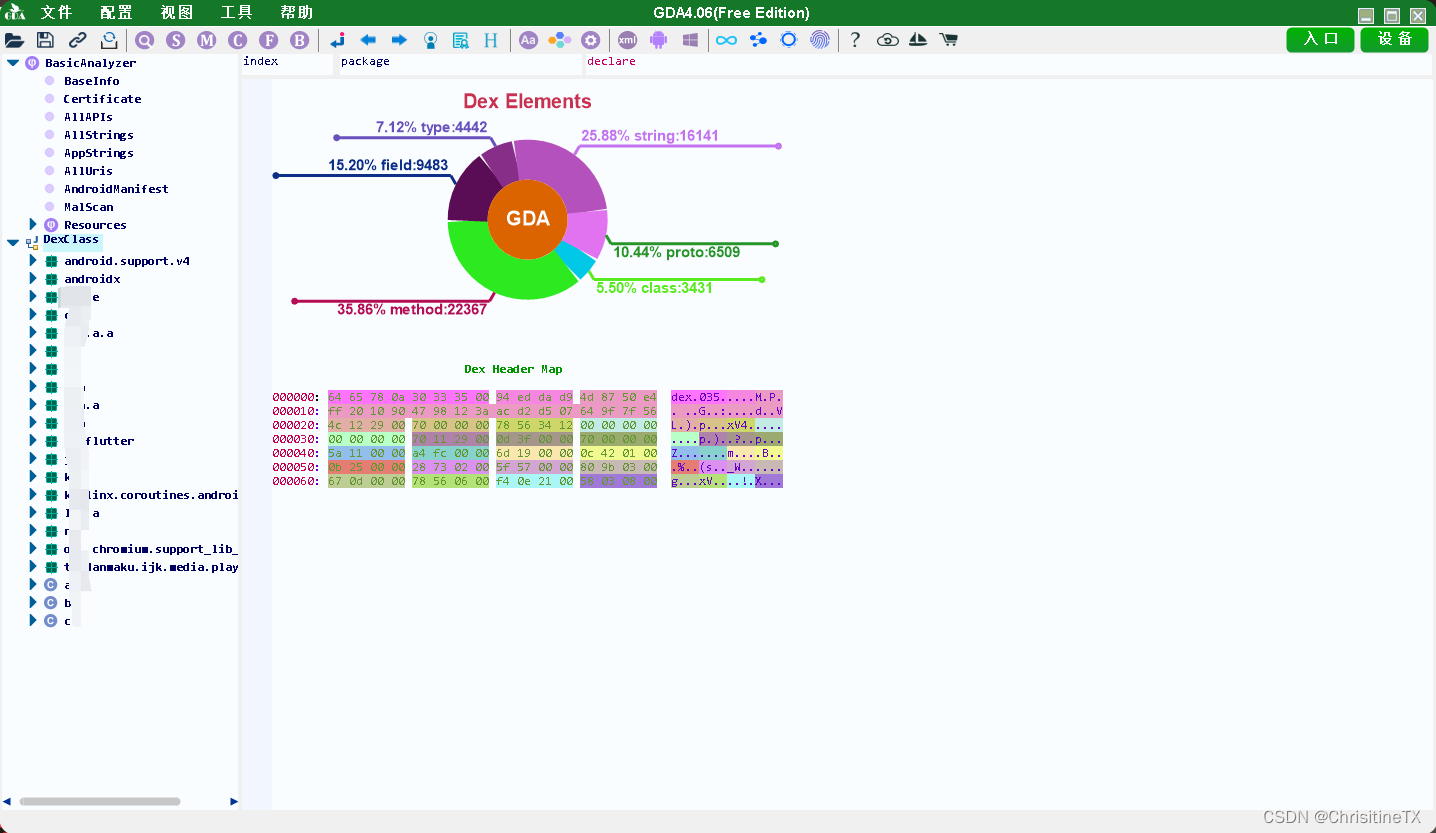

用到的工具: GDA4.06 apk反编译工具

apktool apk 打包工具

jdk 环境

一、反编译分析

将apk反编译打开

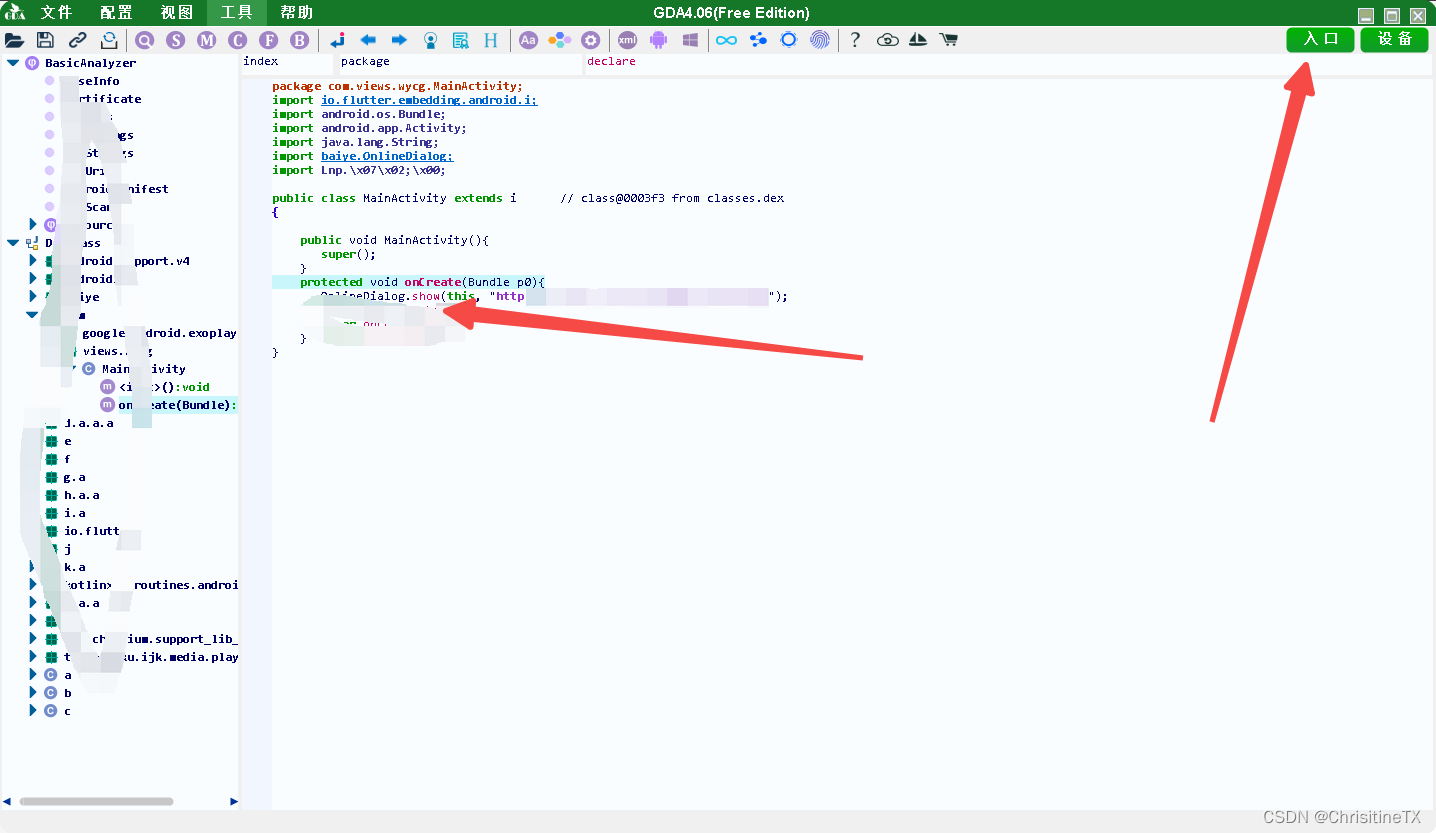

找到入口代码

弹框代码如图

二、解包、打包

使用apktool解包

ps: apktool工具的用法自行百度

apktool d D:\apk\testOld.apk -o D:\apk\test1-o模式是指定解包后文件所处位置

解包完成

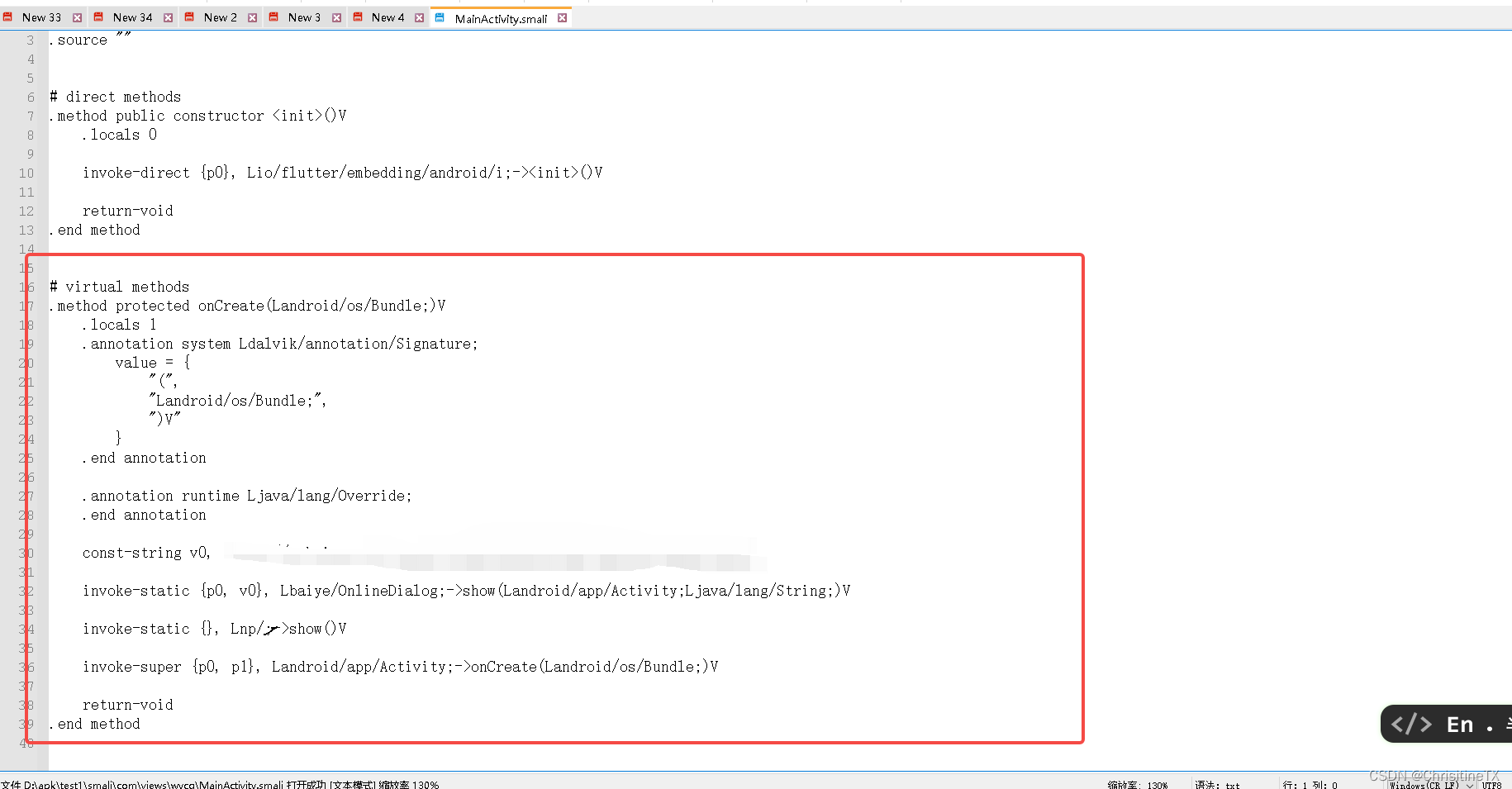

打开解开的包

找到要修改的代码

这里的代码有混淆,不需要管,从方法开始到方法结束全部删除即可。

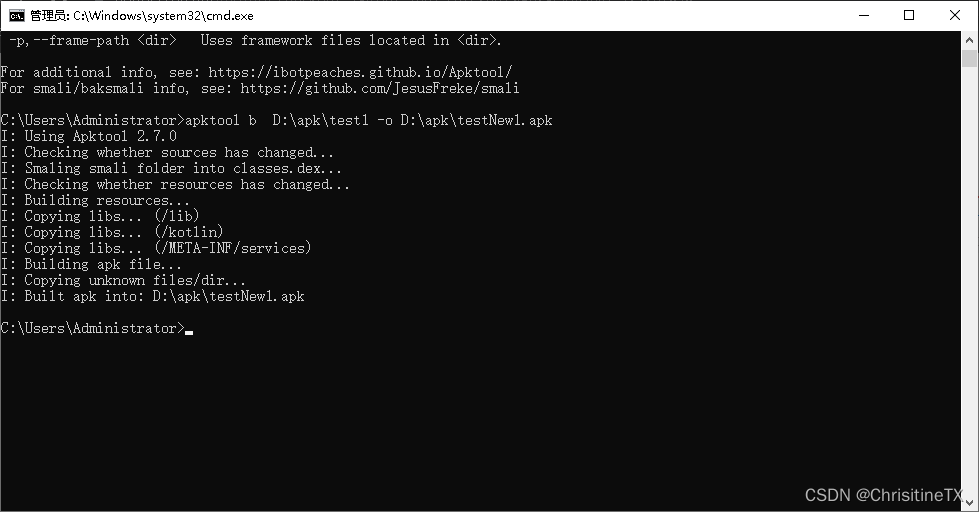

然后使用打包命令

apktool b D:\apk\test1 -o D:\apk\testNew.apk

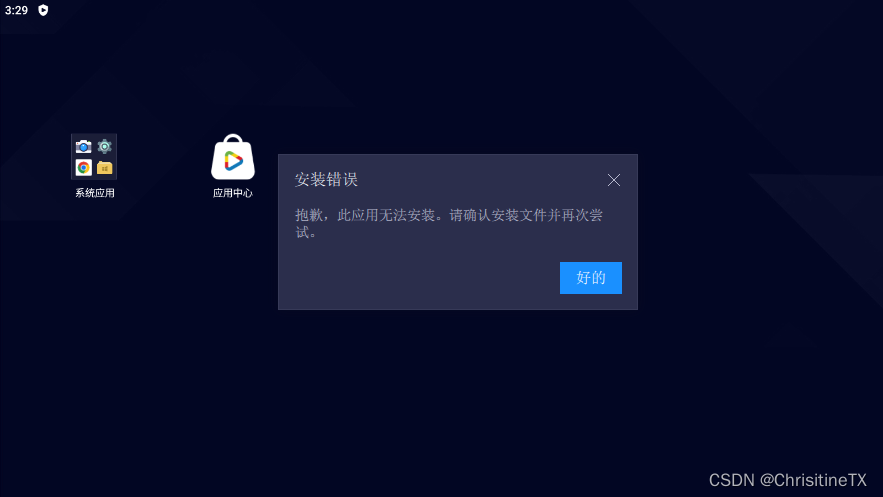

重新打包完成,丢入模拟器测试

无法安装,因为这里缺失签名,请确保有java环境,下面开始签名

三、apk签名

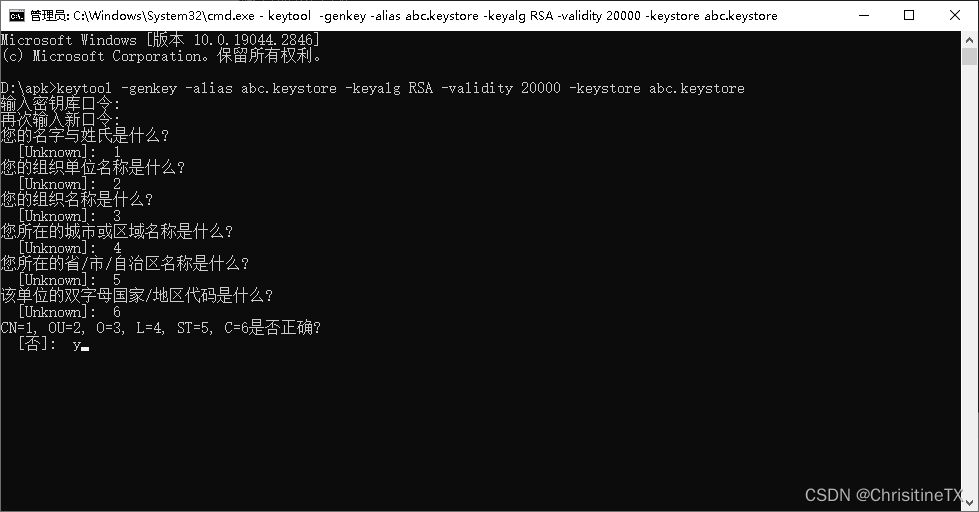

输入生成签名命令

keytool -genkey -alias abc.keystore -keyalg RSA -validity 20000 -keystore abc.keystore任意输入口令6位以上字符,后面信息无用,可以随意输入,后面要使用。

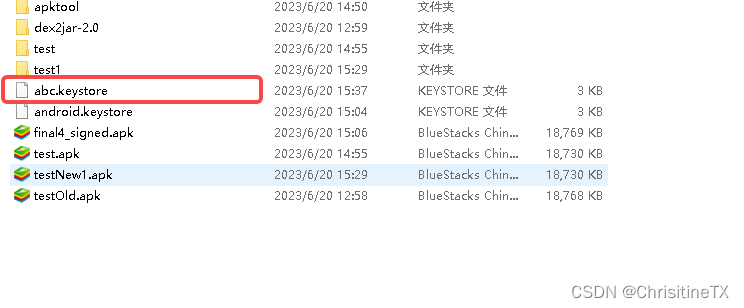

生成的文件如下

输入签名命令

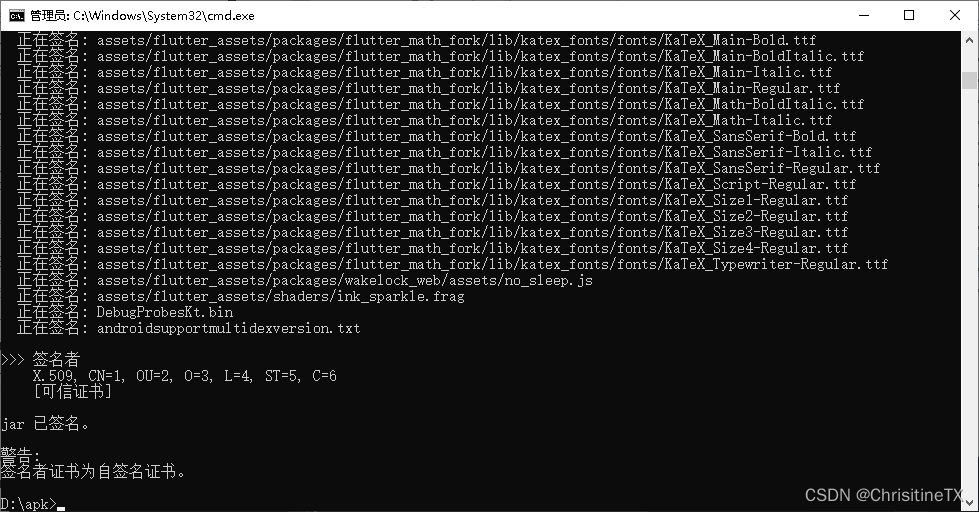

jarsigner -verbose -keystore abc.keystore -signedjar nopassword_signed.apk nopassword.apk abc.keystorenopassword.apk是你的待签名apk名字

再次安装,即可。