未经许可,不得转载。

文章目录

- 正文

- 使用 ffuf 进行FUZZ

- 查找漏洞

- 漏洞复现

目标网站:https://app.redacted.com

正文

使用 ffuf 进行FUZZ

ffuf -u https://app.redacted.com/FUZZ -w wordlist.txt -c -r-c:表示彩色输出,方便用户在终端中查看结果。

-r:忽略响应中的重定向,避免因为重定向而影响 FUZZ 结果。

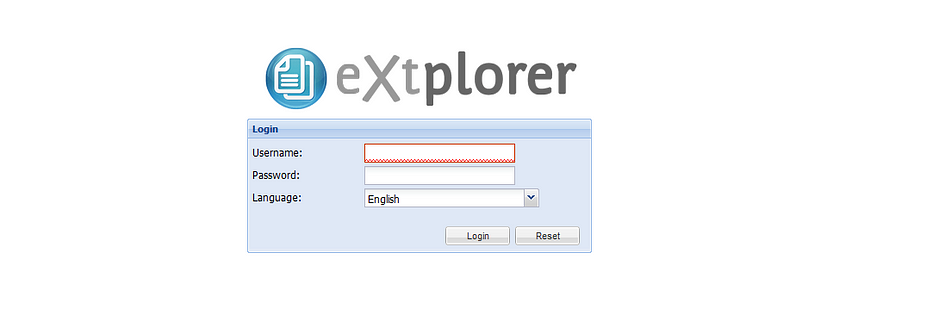

通过FUZZ获取端点**/file_manager/**,访问该端点后进入到Etplorer管理面板:

查找漏洞

在遇到第三方管理面板时,可以首先搜索相关的CVE漏洞信息。通过查阅 exploit-db,我发现该站点存在身份验证绕过的漏洞(https://www.exploit-db.com/exploits/51067):

![[单master节点k8s部署]31.ceph分布式存储(二)](https://i-blog.csdnimg.cn/direct/40fad27883424a3780b5048b8d63f067.png)