摘 要:随着互联网的兴起,人工智能及物联网的发展,WiFi技术也在不断的发展,本文分析了WiFi相关协议的破解原理,研究了WPA系列,通过方案比较,展示了WiFi领域的安全性问题。最后提出我们如何保护自己的WiFi措施

关键字 WiFi ; WPA ; WiFi安全; 防护措施

WIFI是由IEEE定义的用于网络无线网络通信的行业标准(IEEE 802.11)。也可以看作是对3G技术的补充。与蓝牙技术一样,WIFI技术属于办公室和家庭中使用的相同无线LAN通信技术。 WIFI是一种短距离无线传输技术,支持数百英尺的无线电信号的互联网接入。它的最大优点是传输速度很快。在信号弱或干扰的情况下,可以调整带宽,有效地保证了网络的稳定性和可靠性。但是,随着无线局域网应用领域的不断扩展,其安全问题也越来越受到关注。

- WIFI技术简介

1.WiFi技术内容:

Wi-Fi是一种允许电子设备连接到一个无线局域网(WLAN)的技术,通常使用2.4G UHF或5G SHF ISM 射频频段。连接到无线局域网通常是有密码保护的;但也可是开放的,这样就允许任何在WLAN范围内的设备可以连接上。

现在WIFI网络主要频率分为2.4GHz和5GHz,其中速率分为A B G N AC;

2.WiFi技术的优势

(1)其无线电波覆盖范围广,它具有广泛的无线电波和100米的WiFi半径,适用于单元楼和办公室。蓝牙技术仅覆盖不到15米。

(2)速度不仅快,而且可靠性高

802.11b的无线网络规范即是IEEE 802.11网络规范变种。最高带宽是11Mbps,在信号有干扰或者比较弱的情况之下,带宽可以调整到1Mbps、5.5Mbps及2Mbps,带宽自动调整,有效保障网络的可靠性和稳定性。

(3)无需布线

WiFi的优点是它不需要布线,并且不受布线条件的限制。因此,它非常适合移动办公用户,具有广阔的市场前景。今天,无线网络已经从一个特殊的行业,如库存控制,传统的医疗保健和管理服务扩展到更广泛的行业,甚至扩展到教育机构和家庭。

(4)健康安全

IEEE802.11所设定的发射功率不可以超过100毫瓦,实际发射功率大概60~70毫瓦。手机的发射功率大概200毫瓦到1瓦间,手持式对讲机高达5瓦,而无线网络使用的方式并不是像手机直接接触人体,具有一定安全性的。

二.WiFi无线网络信息安全介绍

1.WiFi钓鱼

伴随着智能手机以及手机APP的兴起, 某些商家为了吸引更多的客户, 往往会在店内设置免费的WIFI服务。而某些不法分子以此为契机, 制造了许多以免费WIFI为掩饰的WIFI接入点钓鱼陷阱,

2.黑客的恶意攻击

黑客利用后门程序,信息炸弹,拒绝服务,网络监听,DDoS手段获取相关信息,进行贩卖,诈骗,勒索的违法行为获取利益

3. WiFi密码的破击

如今,几乎所有移动电子设备都具有WIFI信号搜索功能。一些软件设计人员设计了很多WIFI密码破解软件。虽然这种软件为一些网民提供了一定的便利条件,但这类软件也很容易被犯罪分子使用

- WiFi安全机制及其破解原理

- WPA内容简介及其破解原理

(1)WPA内容简介

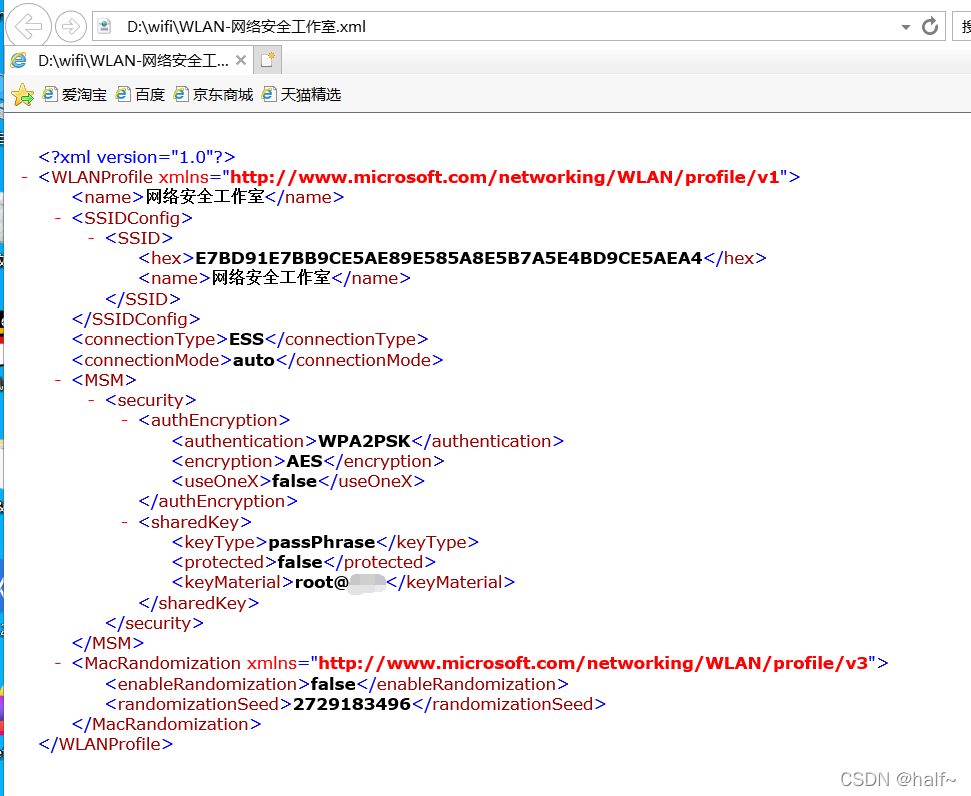

Wifi 安全机制的破解方法还是很多的,本文主要调研了KRACK、四次握手的内容以及针对可接受明文重传设备的四次握手攻击方法。 WPA技术实际上是一种特殊的无线网络安全保护技术。系统采用先进的AES程序计算方法和TKIP网络技术协议对待传输的数据进行一系列繁琐的加密处理,用于WPA的设计。转到802.1X身份验证服务器,为每个最终用户分配不同的密钥;但是,它也可以用于不太安全的“预共享密钥”(PSK),它是相同的无线路由器。下面的每个用户使用相同的密钥。 Wi-Fi联盟将此版本的预共享密钥称为“WPA-Personal Edition”或“WPA-Personal或WPA2-Personal”,而802.1X认证版本称为“WPA-Enterprise Edition”。或“WPA2-企业版”(WPA-Enterprise或WPA2-Enterprise)。

WPA数据使用128位密钥和48位初始向量(IV)RC4stream密码进行加密。 WPA超越WEP的主要改进是临时密钥完整性协议(TKIP),它可以在使用期间动态地改变密钥,加上更长的初始向量,这可以击败众所周知的WEP秘密。密钥拦截攻击。除了认证跟加密外,WPA对于所载数据的完整性也提供了巨大的改进。WEP所使用的CRC(循环冗余校验)先天就不安全,在不知道WEP密钥的情况下,要篡改所载数据和对应的CRC是可能的,而WPA使用了名为“Michael”的更安全的消息认证码(在WPA中叫做消息完整性查核,MIC)。进一步地,WPA使用的MIC包含了帧计数器,以避免WEP的另一个弱点——重放攻击(Replay attack)的利用。

(2)WPA密码破解原理

WPA-PSK(WPA个人版)在STA和AP建立数传后,使用了EAPOL(Extensible Authentication Protocol OVER LAN)协议处理用户的登录认证,具体由四次握手组成,

AP首先向STA发送一个32字节的ANonce随机数(实际上一般是累加计数器),STA收到该随机数后,自己也产生一个32字节的SNonce随机数,同时根据这两个随机数以及登录密码计算出一个PTK(Pairwise Transient Key),具体计算过程如下:

1)PMK = PBKDF2(HMAC−SHA1, pwd, ssid, 4096, 256)

首先,通过使用PBKDF2(基于密码的密钥导出功能2)算法生成32字节的PMK密钥。该算法需要执行4096 * 2轮。 WPA破解的计算量主要集中在密钥的计算上,并且因为使用了SSID(0-32个字符)执行salt得难以使用彩虹表预先计算。

2)PTK = PRF-512(PMK, “Pairwise key expansion”, Min(AP_Mac, Sta_Mac) ||Max(AP_Mac, Sta_Mac) || Min(ANonce, SNonce) || Max(ANonce, SNonce))

PTK使用PRF-512(pseudo random functions 512bits)算法产生,通过PMK、固定字符串、AP_Mac、Sta_Mac、ANonce、SNonce六个输入参数得到一个64字节PTK。

WPA1 TKIP的PTK长度为512比特,WPA2 CCMP的PTK长度为384比特,其中KCK用于计算WPA EAPOL KEY消息的MIC; AP使用KEK加密WPA EAPOL KEY消息的附加密钥数据数据; TEK用于单播数据加密。WPA破解最关键的部分是通过KCK计算MIC。算法如下:

WAP MIC= HMAC( EVP_sha1() , KCK , 16, eapol_data,eapol_size) WAP2 MIC = HMAC( EVP_md5() , KCK , 16, eapol_data,eapol_size)

总结一下WPA具体破解流程如下:

- 抓取两次4-way握手包

- 通过密码字典计算PMK

- 通过PMK,ANONCE,SNONCE,MAC1,MAC2计算PTK

- 通过PTK得到KCK并计算两次EAPOL报文对应的MIC

- 同第二次EAPOL报文中MIC比较,匹配则密码正确

- WAP2内容简介及其破解原理

- WAP2内容简介

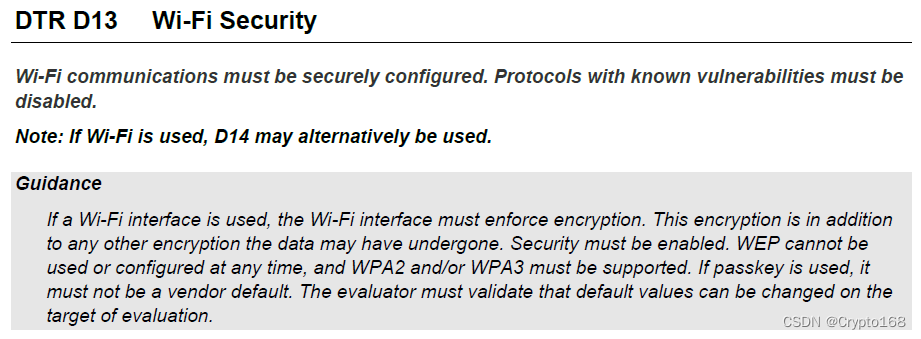

WPA标准在2006年被WPA2正式取代.WPA和WPA2之间最重要的变化之一是强制使用AES算法和引入CCMP(计数器模式密码块链消息完整代码协议)而不是TKIP。目前,WPA2系统的主要安全漏洞非常不明显(攻击者必须进行中间人模式攻击,从网络内部获取授权,然后继续攻击网络上的其他设备)。因此,WPA2中的已知漏洞几乎仅限于企业级网络,因此讨论WPA2在家庭网络上是否安全是不切实际的。不幸的是,WPA2也有WPA的相同漏洞,Wi-Fi保护设置(WPS)攻击媒介。虽然攻击受WPA / WPA2保护的网络需要使用现代计算机进行2到14个小时的持续攻击,但我们必须关注这个安全问题。用户应禁用WPS(如果可能,应更新固件,以便设备不再支持WPS,这样可以完全消除攻击向量)。WAP2(Wi-Fi Protected Access 第二版)是 Wi-Fi 联盟对采用 IEEE 802.11i 安全增强功能的产品的认证计划,协议分为3个部分:

1)认证接入

基于链路层的协议EAPOL,通过四次握手,认证被接入的设备,是否允许链接到网内。

2)加密秘钥协商

认证接入成功的设备,进行数据加密秘钥的协商;也是通过四次握手的方式,协商双方通信过程中需要使用的秘钥PTK

3)联网&加密通信

链路层完成认证和通信秘钥协商,网络层进行连接和网络数据的加密通信

(2)WPA2破解原理

本文中的攻击方法用于通信密钥协商过程,并通过重放重新安装的密钥协议MSG3来实现;因此,这种攻击必须由中间人攻击支持,以控制请求者和身份验证者之间的密钥协议。协议交付流程。WPA2设计的四次握手协议,原本就是为了防止中间人攻击的,协议是允许中间人进来,但是中间人不能够解密数据包,但是可以阻断和重放数据包的交互。另外,在秘钥协商过程中用到了一个会话秘钥,是基于MAC地址计算,所以中间人的MAC地址,必须与原接入的AP是相同的。

攻击需要满足有两个条件:

1) 对指定WPA2的接入网络,做一个中间人攻击的接入点AP(ACCESS POINT)

2) 中间人攻击的AP,必须与原AP有相同的MAC地址

3)攻击者只有在近场(几十米以内)才能实施WPA2的攻击和窃听(移动设备影响较小)

- WAP3内容简介及其破解原理

(1)WAP3内容简介

Wi-Fi联盟最终正式宣布推出最新版本的Wi-Fi标准WPA(Wi-Fi保护访问)3,声称比以前的标准更安全,更难破解。WPA3分为个人和企业。 WPA3 Personal Edition将先前使用的PSK(预共享密钥)替换为SAE(Equultaneous Equident Equals)标准。它更能抵御脱机字典攻击,并防止黑客破解密码。这意味着用户不再需要设置它们。一个复杂且难以记住的密码。同时,提供前向保密。通过数据加密,即使在传输数据后密码被破解,通信属性也不会泄露。WPA3企业版升级加密协议(GCMP-256),加密密钥生成(HMAC-SHA384),密钥认证算法和信息安全协议(BIP-GMAC-256),并提供支持192位加密的模式。此外,WPA3还加入了Easy Connect的简易网络技术,允许没有屏幕或小屏幕的联网设备(如智能锁和智能灯泡)通过条形码连接到Wi-Fi网络。但是,Wi-Fi联盟表示Easy Connect不是WPA3所独有的;支持WPA2和WPA3的设备也将支持此功能。

(2)WPA3破解原理

作为Wi-Fi认证标准WPA2技术的后续产品,WPA3还兼容WPA2标准。与此同时,新标准将加密公共Wi-Fi网络上的所有数据,进一步保护不安全的Wi-Fi网络。但是,黑客仍然可以通过专门的主动攻击来窃取数据。但是,WPA3至少可以防止暴力攻击。雷锋网了解到,共有五个易受攻击的漏洞。攻击类型可以很容易地分为三类:基于WPA3标准的降级攻击,侧信道攻击和拒绝服务攻击。详情如下所示:

- 降级攻击:

降级到字典攻击:启用支持WPA2 / WPA3的设备以强制执WPA2,然后使用WPA2类型的攻击。Group Downgrade Attack:如果您的设备支持多条椭圆曲线,您可以强制它使用最弱的曲线。

- 侧信道攻击:

基于缓存的旁道攻击:如果您有权在受害设备上执行命令,则可以从缓存中确定WPA3加密算法中的某些元素。基于定时的侧信道攻击:在加密算法中使用迭代参数来执行编码。参数值由密码,AP和客户端的MAC地址决定。该参数可以通过定时恢复。

- 拒绝服务攻击:

拒绝服务攻击:伪造大量客户端发起的握手可能会占用AP的所有资源(无线接入点WirelessAccessPoint)。幸运的是,安全人员首先向Wi-Fi联盟报告了这种情况,并为受影响的设备供应商部署了一系列部署。目前尚未发现APT组织使用上述漏洞进行攻击,少数受影响的路由器厂商可以通过补丁解决。

四.WiFi安全预防

1设置WiFi网络名称

Wifi名称设置为数字或字母组合

2设置WiFi密码

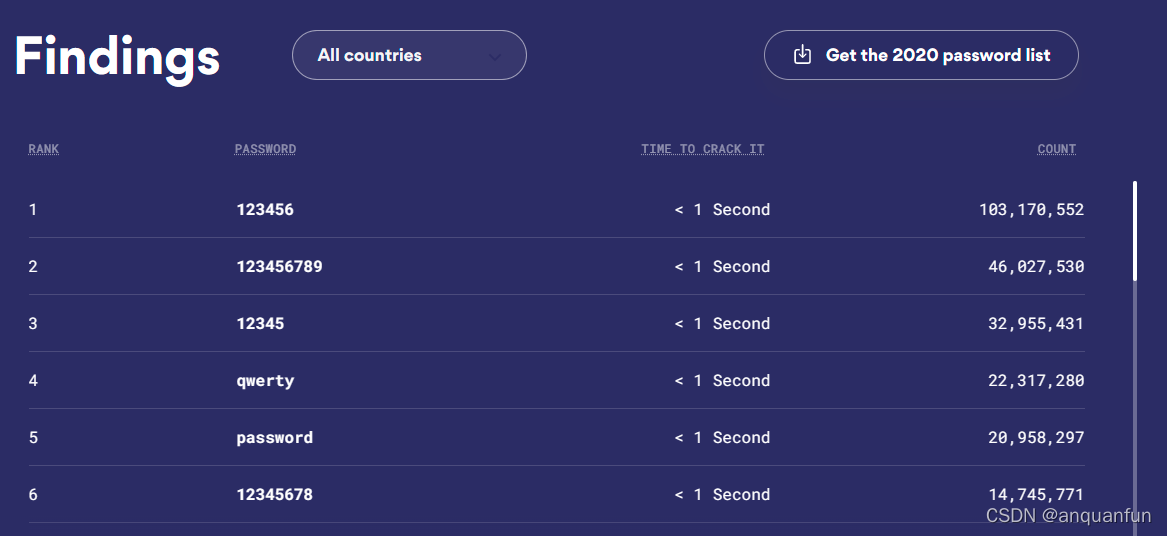

设置WiFi密码的时候尽量设置的比较复杂,数字大小写字母加上特殊字符或者长度加长,尽量设置长度在8位以上

3.设置无线访问控制。

无线访问控制选择“仅允许”进行MAC过滤,添加要访问设备的无线网卡的MAC地址,然后单击“确定”。MAC过滤选择“仅禁用”,添加的设备无法访问Internet。

五.总结与展望

目前,随着人工智能与5G技术的发展,wifi用户也将越来越多,他们会随时随地访问他们关心的网络数据。出于这个原因,在各个地方部署无线网络也变得越来越流行。在布局中有家庭,企业和运营商,5G技术的发展使我们下载上传数据实现了“秒级”,速度自然而然就是一个“数量级”,在享受实时性“秒级”的同时,个人感觉黑客们远程操控我们的速度也将是一个“数量级”的,以至于我们很难发现他们的行为,就算是发现了但是“秒级”的速度的破坏性也是难以防范的,那么有人会质疑不是有量子通信的吗?个人表示量子通信是一个“刚需”的问题,毕竟量子通信设备毕竟昂贵,大规模普及是一个长时间的问题,就让时间去验证吧!至少就目前而言我们还是无法普及的,现在个人认为:最快,最有效的方法就是在“软需”下手。大家可能期待着华为在WiFi方面设定一下更安全的协议,也许吧,在未来华为会给我们带来一些意想不到的事,就现在而言WiFi的安全机制中wep,以及更新后的WPA WP2 WPA3,都是国外的领头羊在指定协议规则并不断的更新,”道高一丈魔高一尺”WiFi安全机制必然会有新的出现,,随着人工智能的发展,我们解放了自己的放手,现在越来越多的人开始研究电子计算机技术了。WiFi安全问题自然而然也就会越来越重要,无论是个人个人之间,还是团体和团体之间,伴随着利益纷争,就是技术的比拼,在好的安全机制也要与时俱进,不断完善,未来会有什么样的变化我们无法想象,但是未来趋势必定会更关注WiFi的安全问题:如何加密防范,制定更安全的协议等等。

参考文献

[1] 白珅;王轶骏;薛质.WPA/WPA2协议安全性研究[J].信息安全与通信保密.2012(01)

[2]. 王力.浅谈无线局域网安全技术及应用[J].数字技术与应用.2010(02)

[3]. 王凤珍.基于WiFi的移动IP安全研究[J].网络安全技术与应用.2005(11)

[4]高建华,鲁恩铭.无线局域网中WiFi安全技术研究[J].计算机安全,2013(04):37-39.

[5]Wi-Fi Alliance® introduces security enhancements | Wi-Fi Alliance. www.wi-fi.org. [2018-01-09]

[6]Discovered by Mathy Vanhoef of imec-DistriNet, KU Leuven, 2017

[7]https://www.freebuf.com/articles/wireless/153324.html