0x00 前言

CTFHub 专注网络安全、信息安全、白帽子技术的在线学习,实训平台。提供优质的赛事及学习服务,拥有完善的题目环境及配套 writeup ,降低 CTF 学习入门门槛,快速帮助选手成长,跟随主流比赛潮流。

0x01 题目描述

弱口令:

通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。

0x02 解题过程

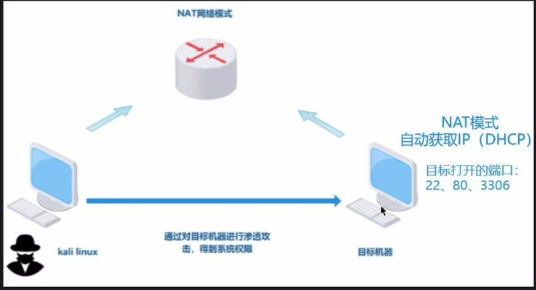

此题目主要是了解对网站弱口令的爆破,首先查看网页,进行手工检查判断是否有网站验证码,此题没有网站验证码相对简单。那么可以使用抓包工具采用集束炸弹的方式进行暴力破解。最后检查攻击日志发现此题 flag 。

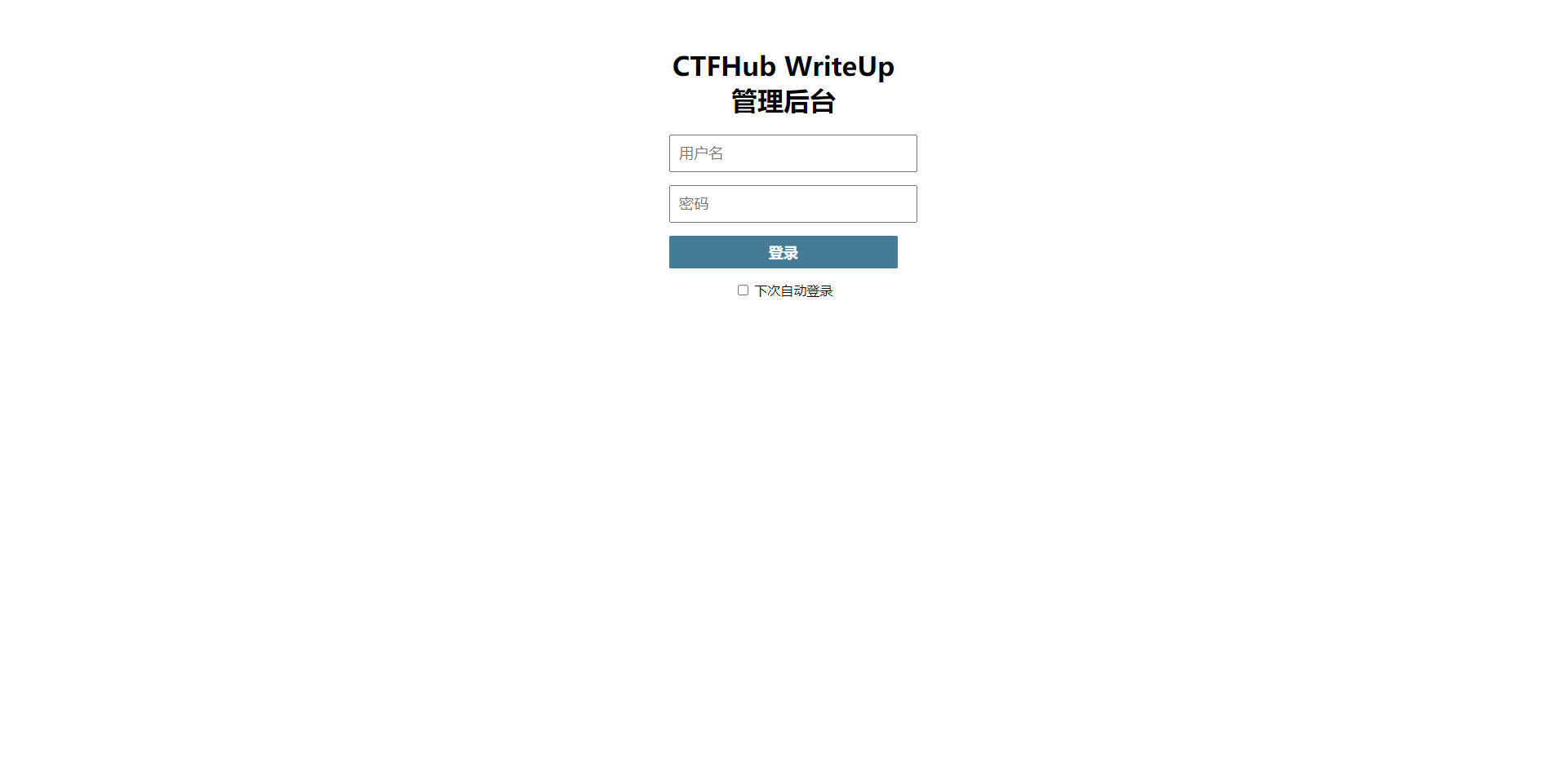

Ⅰ手工尝试几个弱口令,并检查网站是否拥有验证码保护,测试发现未开启保护

admin 111111

admin 123456

ctfhub 1234567890

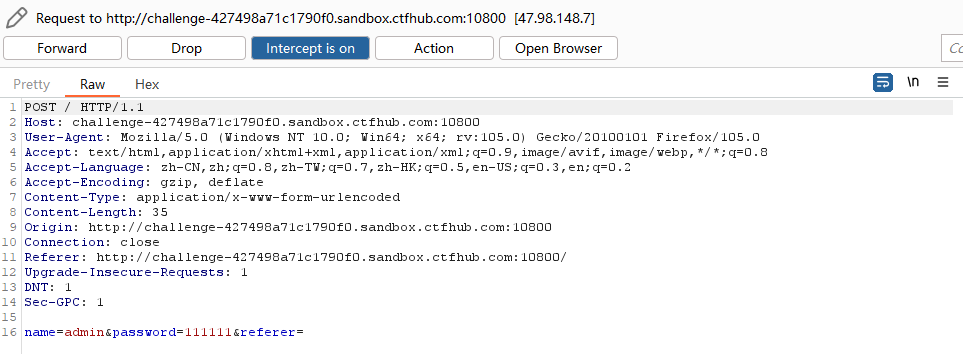

Ⅱ使用burpsuite抓包发现输入的用户名和密码如下显示

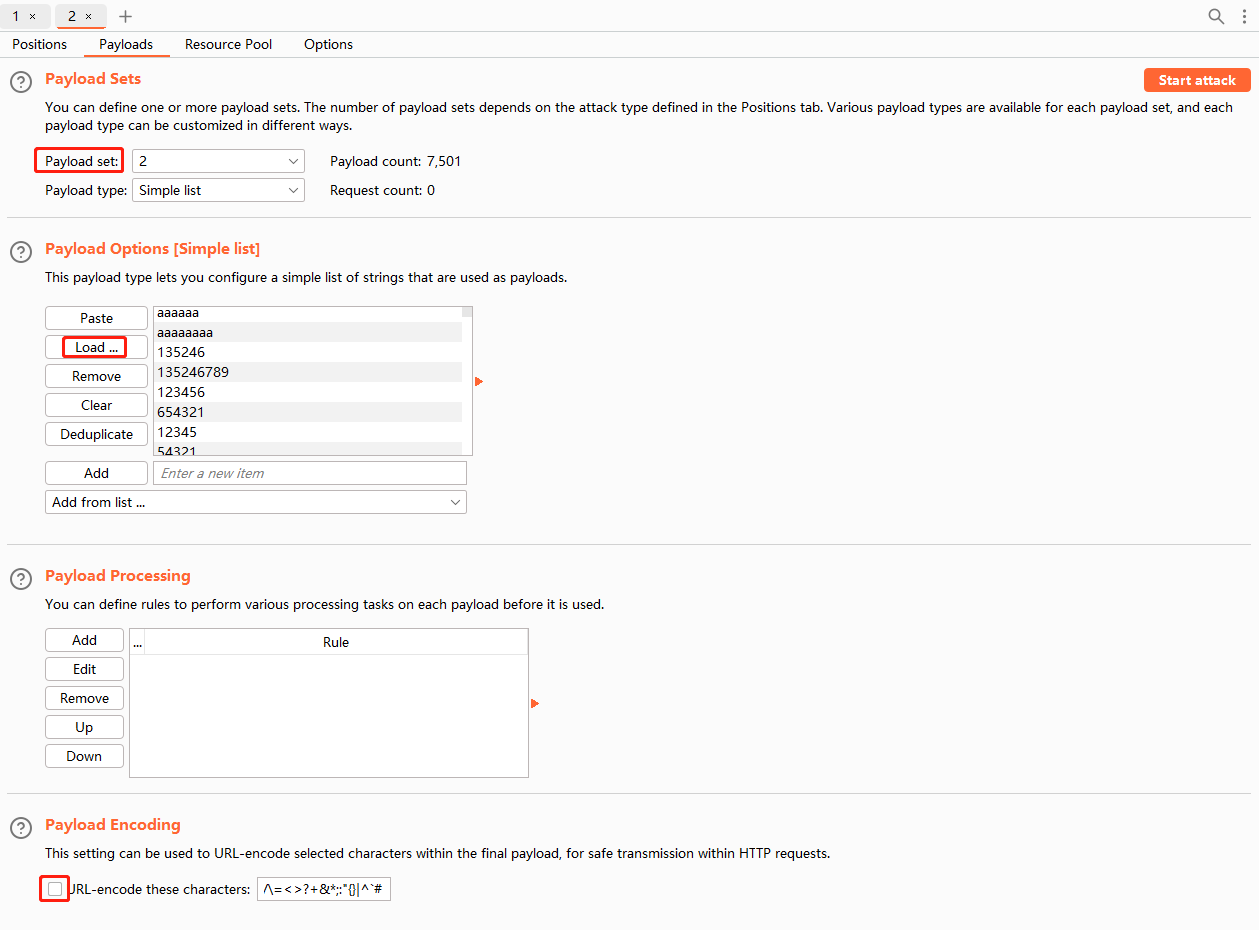

Ⅲ将抓包数据发送给攻击器,选择攻击方式为Clusterbomb,并删除多余的枚举符号

Ⅳ进入到payloads中配置payloads1作为用户,payloads2作为密码。并执行攻击

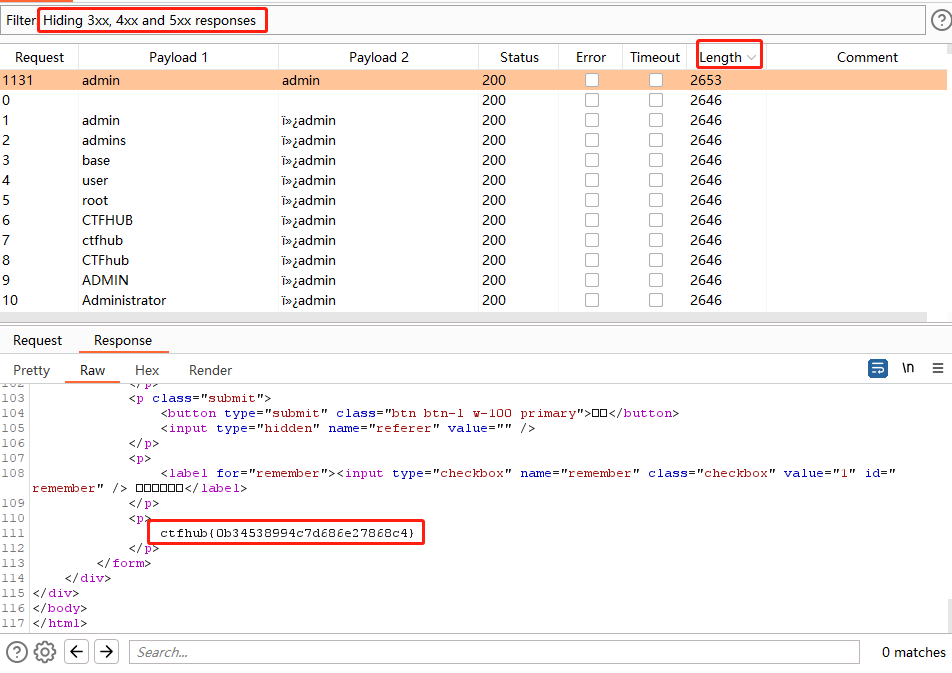

Ⅴ执行攻击完毕,设置只检查200状态码,查看是否攻击成功,发现长度2653中发现此题flag

0x03 Burpsuite攻击类型指南

四种攻击类型:

1.Sniper(狙击手模式)

使用一组字典,如果你设置了$用户名$和$密码$以及$验证码$,那么狙击手模式只会先狙击用户名,狙击完成后会逐一狙击密码和验证码。

| Order | payload$用户名$ | payload$密码$ | payload$验证码$ |

| 1 | admin | Null | Null |

| 2 | ctfhub | Null | Null |

| 3 | user | admin | Null |

| 4 | Null | ctfhub | Null |

| 5 | Null | user | admin |

| N | Null | Null | user |

2.Battering ram(攻城锤模式)

使用一组字典,如果你设置了$用户名$和$密码$以及$验证码$,那么攻城锤模式会一次性全部替换执行攻击。

| Order | payload$用户名$ | payload$密码$ | payload$验证码$ |

| 1 | admin | admin | admin |

| 2 | ctfhub | ctfhub | ctfhub |

| 3 | user | user | user |

3.Pitchfork(草叉模式)

允许使用多组字典,如果你设置了$用户名$和$密码$以及$验证码$,那么草叉模式会在这些地方遍历所有字典。

| Order | payload$用户名$ | payload$密码$ | payload$验证码$ |

| 1 | admin | 111111 | 7832 |

| 2 | ctfhub | 123456 | 2441 |

| 3 | user | 567890 | 4685 |

4.Cluster bomb(集束炸弹模式)

允许使用多组字典,如果你设置了$用户名$和$密码$以及$验证码$,那么集束炸弹模式会进行笛卡尔积。意思为将所有字典进行遍历。

| Order | payload$用户名$ | payload$密码$ | payload$验证码$ |

| 1 | admin | 111111 | 7832 |

| 2 | admin | 111111 | 2441 |

| 3 | admin | 111111 | 4685 |

| 4 | admin | 123456 | 7832 |

| 5 | admin | 123456 | 2441 |

| 6 | admin | 123456 | 4685 |

| 7 | admin | 567890 | 7832 |

| 8 | admin | 567890 | 2441 |

| 9 | admin | 567890 | 4685 |

| 10 | ctfhub | 111111 | 7832 |

| N | user | 567890 | 4685 |

0x04 总结

文章内容为学习记录的笔记,由于作者水平有限,文中若有错误与不足欢迎留言,便于及时更正。