| 阶段 | 手段 | 备注 |

|---|---|---|

| 敏感信息收集 | 公司的组织架构 | |

| 公司的邮箱格式 | ||

| 公司的员工姓名格式 | ||

| 公司的运维IT人员联系方式 | ||

| 公司的合作伙伴 | ||

| 公网资产(云资产、IP、域名、子公司域名) | ||

| 泄露代码 | ||

| 用于web\系统打点、社工、钓鱼 | ||

| 资产梳理 | 主域名、ICP备案域名(关联子域名) | |

| 子域名 | SubDomainBrute OneForAll ct-exposer Layer子域名爆破机 信息收集之利用Shodan搜索ico相同的网站 FOFA-网络空间安全搜索引擎 微步在线 钟馗之眼 天眼查 | |

| IP 网段 基础设施 | 域名反查 nmap\masscan 远程接入VPN | |

| 硬件设备 | 打印机 信息卡 摄像头 员工设备 | |

| 资产信息收集 | 端口、服务 | nmap |

| 漏洞利用 | 人员脆弱性 | VPN 精准投递 社工 钓鱼 |

| 服务脆弱性 | AWVS、nsssus 应用后台 tomcat后台:版本、漏洞 redius、smb、ssh、DB、weblogic、jboos、struts2、fastjson……应用漏洞 | |

| 应用脆弱性 | 弱口令、默认口令、sql注入、xml注入、代码注入、上传漏洞、越权 | |

| getshell | 提权维持 | |

| linux提权:https://blog.csdn.net/qq_36119192/article/details/97180489 | ||

| windows提权 | ||

| 维持 | 反弹shell、反弹服务:FRP | |

| 端口复用 | ||

| 端口转发 | ||

| 远控:冰蝎、向日葵 | ||

| icmp隧道、dns隧道 | ||

| 定时任务、开机启动、替换文件 | ||

| 内网横向渗透 | 本机查找信息 | 本地文件:mimikatz、LaZagne |

| 本地库 | ||

| 浏览器保存信息 | ||

| 内网连接 |

红蓝对抗思路

news/2024/11/22 0:21:54/

相关文章

弘辽科技:刘强东下“重手”

2022虎年春节期间,京东刷足了存在感。 先是用独家冠名权占据了除夕夜央视春晚舞台的C位,随后又在大年初二公告称刘强东将向第三方基金会捐赠6237万B类普通股,主要用于教育、环保等社会公益事业。值得关注的是,虎年还是刘强东的本命…

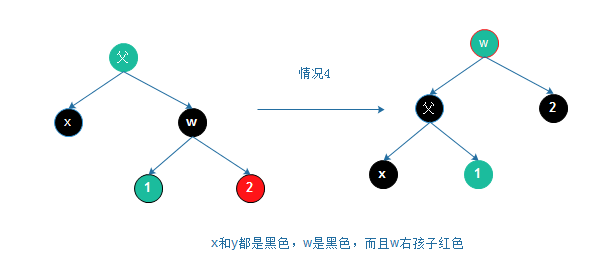

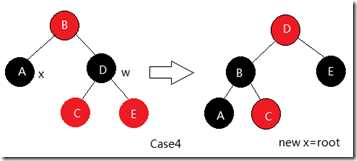

红黑树 oracle,树型结构之红黑树 - 大覇的个人页面 - OSCHINA - 中文开源技术交流社区...

一.红黑树的介绍 红黑树是一种自平衡二叉树,红黑树和AVL树一样都对插入时间、删除时间和查找时间提供了最好可能的最坏情况担保。红黑树和AVL树类似,都是在进行插入和删除操作时通过特定操作保持二叉查找树的平衡,从而获得较高的查找性能。它…

发布双王炸产品,坦克品牌火力全开

4月19日,“铁汉柔情 火力全开”坦克品牌全球发布会在上海国际车展火爆开启,坦克品牌瞄准新世代消费者出行新需求趋势,以潮玩儿越野SUV的创新品类定位破界而来。发布会现场,坦克品牌全方位释放品牌重磅信息,并携旗下商务…