最近看到了office钓鱼的文就对cobaltstrike进行一些学习

这里带来最一些讲解希望能对一些学cs的同学带来帮助也算是扫盲吧(大佬勿喷)

安装,运行,介绍

1.准备一台linux服务器,一台Windows主机(windows主机用来查看,linux服务器用来进行攻击

注意需要java环境 安装的时候可以将文件包放在

运行wget 本地ip/文件名 将cs包下到kali当中然后进行解压

unzip 包名

解压之后需要给关键文件给予权限 chmod +x teamserver

启动命令先切换到cs目录当中

./teamserver [/path/to/c2.profile] [YYYY-MM-DD]

host为团队服务器 必要参数

password 必需参数 连接服务器的密码

[/path/to/c2.profile] 可选参数 指定C2通信配置文

[YYYY-MM-DD] 可选参数 所有payload的终止时间

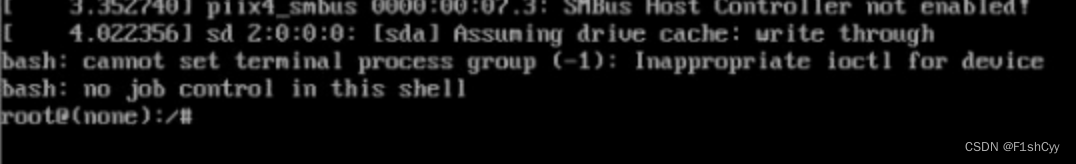

启动 ./teamserver 本机ip 密码 注意默认链接端口为50050 修改端口需要修改teamserver文件参数

红色标记部分为连接端口

输入连接ip地址和链接端口账号和密码就能连接上去

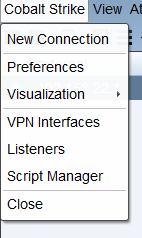

参数cobalt strike

New Connection #新建连接 可以支持多个服务端

Preferences #设置Cobal Strike界面 控制台 以及输出报告样式 TeamServer连接记录

Visualization #切换视图 视图 回话 目标这三种模式

VPN Interfaces # 设置VPN接口

Listenrs # 创建监听器

Script Manager #脚本管理可以添加脚本比如说巨龙拉冬

view:

Applications # 显示受害主机的应用信息

Credentials # 显示所有以获取的受害主机的凭证

Downloads # 查看已下载文件

Event Log # 主机上线记录以及团队协作聊天记录

Keystrokes # 查看键盘记录结果

Proxy Pivots # 查看代理模块

Screenshots # 查看所有屏幕截图

Script Console # 加载脚本

Targets # 显示所有受害主机

Web Log # 所有Web服务的日志

attacks Packages:

HTML Application # 生成(executable/VBA/powershell)这三种原理实现的恶意HTA木马文件

MS Office Macro # 生成office宏病毒文件钓鱼常见

Payload Generator # 生成各种语言版本木马文件

USB/CD AutoPlay # 生成利用自动播放运行的木马文件

Windows Dropper # 对文件进行捆绑

Windows Executable # 生成可执行exe木马

Windows Executable(Stageless) # 生成无状态的可执行exe木马

Manage # 对开启的web服务进行管理

Clone Site # 克隆网站 ,也就是常见钓鱼网站

Host File # 提供文件下载,可以选择Mime类型

Scripted Web Delivery # 为payload提供web服务以便下载和执行

Signed Applet Attack # 使用java自签名的程序进行钓鱼攻击

Smart Applet Attack # 自动检测java版本并进行攻击这个针对一些版本的java

System Profiler # 用来获取系统信息,如系统版本,Flash版本,浏览器版本等

Spear Phish # 鱼叉钓鱼邮件

Activity Report # 活动报告

Hosts Report # 主机报告

Indicators of Compromise # IOC报告:包括C2配置文件的流量分析等…

Sessions Report # 会话报告

Social Engineering Report # 社会工程报告:包括鱼叉钓鱼邮件及点击记录、

Tactics, Techniques, and Procedures # 战术技术及相关程序报告不知道是什么

Reset Data # 重置数据

Export Data # 导出数据,导出.tsv文件格式

下面的工具栏的功能也是上面的常用功能

这上面的功能很多自行测试

这里分享一个好东西巨龙拉冬9.0脚本

链接:https://pan.baidu.com/s/16Unq1bC_yJpoZwtKgWNAVQ

提取码:sanx