青少年编程与数学 02-004 Go语言Web编程 11课题、认证、授权与安全

- 一、认证

- 二、JWT

- JWT的主要组成部分:

- JWT认证的工作流程:

- 三、OAuth

- OAuth 2.0的核心概念

- OAuth 2.0的工作流程

- OAuth 2.0的四种授权模式

- 四、授权

- 授权的主要类型:

- 授权的过程:

- 授权的实现:

- 五、安全

- 六、应用示例

- 1. 安装依赖

- 2. 创建项目结构

- 3. 定义用户模型

- 4. 实现JWT认证中间件

- 5. 创建用户登录和受保护的路由

- 6. 运行项目

- 注意事项

课题摘要:本文探讨了Go Web应用中的认证、授权与安全问题。认证是验证用户身份的过程,涉及凭证提交、验证、会话管理和安全考虑。介绍了JWT和OAuth两种认证机制,JWT是一种用于安全传输信息的紧凑、URL安全的令牌,而OAuth 2.0是授权第三方应用访问用户数据的开放标准协议。授权是在用户认证后确定其是否有权限执行特定操作或访问特定资源的过程,包括基于角色、属性、权限和规则的授权类型。文章还强调了Go Web应用安全性的重要性,包括数据加密、输入验证、错误处理、会话管理等安全措施。最后,提供了一个使用Gin框架和JWT进行用户认证和授权的应用示例,包括用户登录、JWT生成和验证以及受保护路由的实现。

一、认证

在Go Web应用中,认证(Authentication)是指验证用户身份的过程,确保用户是他们声称的那个人。认证通常涉及检查用户提供的凭证,如用户名和密码、数字证书、或通过第三方服务(如OAuth、OpenID Connect)提供的访问令牌。

认证的主要目的是确定用户是否有权访问特定的资源或执行特定的操作。以下是认证的一些关键方面:

-

凭证提交:

用户提交凭证,通常是用户名和密码,有时还包括多因素认证(MFA)的一部分,如短信验证码或电子邮件验证码。 -

凭证验证:

服务器接收凭证,并与存储在数据库或其他存储系统中的凭证进行比较。 -

会话管理:

一旦用户通过认证,服务器会创建一个会话,并可能发放一个会话标识符(如cookie),用户在后续请求中使用这个标识符来证明自己的身份。 -

状态管理:

认证后,用户的登录状态通常在服务器上被跟踪,直到用户登出或会话超时。 -

安全考虑:

认证过程需要确保安全性,包括使用HTTPS来保护传输中的凭证,以及在服务器上安全地存储密码(通常是加密的哈希值)。 -

无状态和有状态认证:

- 无状态认证:如使用JWT(JSON Web Tokens),服务器不需要存储用户状态,每次请求都携带令牌。

- 有状态认证:如使用会话cookie,服务器需要跟踪用户的登录状态。

-

第三方认证:

使用第三方服务(如Google、Facebook、GitHub等)提供的认证机制,允许用户使用已有的账户登录。 -

角色和权限:

认证之后,通常还需要进行授权(Authorization),确定用户是否有权限执行特定的操作或访问特定的资源。

在Go Web应用中,认证可以通过中间件来实现,中间件可以检查每个请求是否包含有效的凭证,并据此允许或拒绝请求。Gin框架等Go Web框架提供了方便的中间件机制来处理认证。例如,可以创建一个中间件来检查请求头中的认证令牌,或者检查cookie中的会话标识符。如果凭证无效或过期,中间件可以返回错误响应并终止请求处理;如果凭证有效,请求则继续向下传递到最终的处理函数。

二、JWT

JWT(JSON Web Tokens)认证是一种无状态的、基于JSON的对象,它被用作在网络应用环境间安全传输信息的一种紧凑的、URL安全的方式。JWT可以被用来在用户和服务器之间安全地传递声明(claim),在认证和授权中特别有用。

JWT的主要组成部分:

-

Header(头部):

通常包含两部分:令牌的类型(即JWT)和所使用的签名算法,如HMAC SHA256或RSA。 -

Payload(负载):

包含所要传递的信息。负载可以包含多个声明,声明是关于实体(通常是用户)和其他数据的声明。声明有三种类型:注册的声明、公共的声明和私有的声明。- 注册的声明:一组预定义的声明,它们不是强制的,但是推荐使用,例如

iss(发行者)、exp(过期时间)、sub(主题)、aud(受众)等。 - 公共的声明:由使用JWT的各方定义,可以自定义。

- 私有的声明:在JWT的发行者和消费者之间共享的声明,它们不应该是预定义的,也不应该被处理或验证。

- 注册的声明:一组预定义的声明,它们不是强制的,但是推荐使用,例如

-

Signature(签名):

用于验证消息在传输过程中未被篡改,并且,对于使用私钥签名的令牌,还可以验证发送者的身份。签名是使用头部指定的算法和密钥生成的。

JWT认证的工作流程:

-

用户登录:

用户使用用户名和密码登录,身份验证服务器验证这些凭证。 -

生成JWT:

一旦用户通过认证,服务器将生成一个包含用户信息和其他必要声明的JWT,并使用服务器的私钥对其进行签名。 -

发送JWT:

服务器将JWT发送回用户,通常作为响应的一部分。 -

存储JWT:

用户在本地存储JWT,通常在Web应用中存储在本地存储(LocalStorage)或会话存储(SessionStorage)中,而在移动应用中可能存储在安全存储中。 -

发送请求:

用户在随后的每个请求中将JWT作为Bearer令牌发送给服务器,通常放在HTTP请求的Authorization头部中。 -

验证JWT:

服务器接收到请求后,使用相同的密钥和算法验证JWT的签名。如果签名验证成功,服务器会检查JWT中的声明,如过期时间等,以确定是否接受该请求。 -

授权访问:

如果JWT验证通过,服务器将处理请求并返回相应的响应。如果验证失败,服务器将返回错误响应。

JWT认证的优势在于它的无状态性,这意味着一旦JWT被验证,服务器不需要查询数据库来确认用户的身份,这使得它非常适合分布式系统和跨域应用。然而,JWT也有潜在的安全风险,比如如果JWT被截获,攻击者可能会冒充用户,除非JWT被正确地管理(例如,使用HTTPS传输)和存储。

三、OAuth

OAuth认证是一种开放标准协议,用于授权第三方应用访问用户在另一个服务上的数据,而无需分享用户的用户名和密码。OAuth 2.0是目前广泛使用的版本,它允许用户控制哪些应用可以访问他们的哪些数据,同时确保了数据的安全传输和访问控制。

OAuth 2.0的核心概念

在OAuth 2.0中,涉及到几个关键的角色和组件:

- Resource Owner(资源所有者):通常是用户,拥有受保护资源的实体。

- Client(客户端):请求访问资源的所有者,即第三方应用。

- Resource Server(资源服务器):存储受保护资源的服务器,负责向经过授权的客户端提供资源。

- Authorization Server(认证服务器):负责处理认证和授权请求,发放访问令牌(Access Token)。

OAuth 2.0的工作流程

OAuth 2.0的工作流程大致如下:

- 用户访问第三方应用(客户端),客户端请求用户授权。

- 用户同意授权,客户端获得用户的授权。

- 客户端使用获得的授权,向认证服务器申请访问令牌。

- 认证服务器对客户端进行认证,并在确认无误后发放访问令牌。

- 客户端使用访问令牌,向资源服务器请求受保护的资源。

- 资源服务器确认访问令牌无误,向客户端开放资源。

OAuth 2.0的四种授权模式

OAuth 2.0定义了四种授权模式,适用于不同的应用场景:

- 授权码模式(Authorization Code Grant):适用于能够安全地在客户端和服务器之间传输授权码的场景,如Web应用。

- 隐式授权模式(Implicit Grant):适用于无法安全地传输授权码的场景,如单页面应用(SPA)。

- 资源所有者密码凭证模式(Resource Owner Password Credentials Grant):适用于用户对客户端高度信任的场景,客户端直接使用用户提供的用户名和密码请求访问令牌。

- 客户端凭证模式(Client Credentials Grant):适用于客户端以自己的名义,而不是以用户的名义,请求访问资源的场景。

OAuth 2.0是一种强大且灵活的授权框架,满足了现代应用对安全性和用户体验的高要求。通过理解其核心概念和工作流程,开发者可以更好地实现安全的身份验证和授权机制,为用户提供更安全的服务。

四、授权

在Go Web应用中,授权(Authorization)是指确定已认证用户是否有权限执行特定操作或访问特定资源的过程。授权通常发生在用户已经通过认证(Authentication)之后,即系统已经确认了用户的身份。授权的目的是确保用户只能访问他们被允许访问的资源,执行他们被允许执行的操作。

授权的主要类型:

-

基于角色的授权(Role-Based Access Control, RBAC):

用户被分配一个或多个角色,每个角色有一组权限。授权决策基于用户的角色和资源所需的角色。 -

基于属性的授权(Attribute-Based Access Control, ABAC):

授权决策基于用户、资源和环境的属性。例如,一个用户可能只在工作日的工作时间有权限访问某个资源。 -

基于权限的授权(Permission-Based Access Control):

用户被直接分配一组权限,授权决策基于用户是否拥有执行特定操作的权限。 -

基于规则的授权(Rule-Based Access Control):

授权决策基于一组预定义的规则,这些规则定义了用户可以执行哪些操作。

授权的过程:

-

请求检查:

当用户尝试访问一个资源或执行一个操作时,系统会检查这个请求。 -

上下文评估:

系统会评估请求的上下文,包括用户的身份、请求的资源和操作。 -

策略决策:

根据预设的策略,系统决定是否授权这个请求。这些策略可能基于用户的角色、权限或其他业务规则。 -

响应:

如果请求被授权,用户可以继续访问资源或执行操作。如果请求未被授权,系统会拒绝请求,并可能返回一个错误消息。

授权的实现:

在Go Web应用中,授权可以通过中间件来实现。中间件可以在请求处理流程中的适当位置检查用户的权限,并根据检查结果允许或拒绝请求。例如,你可以创建一个中间件来检查用户是否拥有某个特定的角色或权限,然后根据检查结果决定是否继续处理请求。

func authorizeMiddleware(requiredRole string) gin.HandlerFunc {return func(c *gin.Context) {// 假设我们从上下文中获取当前用户的角色currentRole := c.GetHeader("X-User-Role")// 检查用户是否具有所需的角色if currentRole != requiredRole {c.AbortWithStatusJSON(http.StatusForbidden, gin.H{"error": "Forbidden"})return}// 如果用户具有所需的角色,继续处理请求c.Next()}

}

在上面的示例中,authorizeMiddleware函数创建了一个中间件,它检查请求头中的X-User-Role字段是否与所需的角色匹配。如果不匹配,请求将被终止,并返回403 Forbidden状态码。

授权是确保Web应用安全性的关键部分,它帮助保护敏感数据和操作不被未授权的用户访问。在设计和实现Web应用时,合理地规划和实现授权机制是非常重要的。

五、安全

Go Web应用在开发过程中需要考虑多种安全问题,除了认证和授权之外,还包括但不限于以下几个方面:

-

数据加密:

- 敏感数据在传输和存储时应该进行加密,使用HTTPS来保护数据传输的安全。

- 对敏感信息如密码、个人信息等进行加密存储。

-

输入验证和输出编码:

- 防止注入攻击(如SQL注入、命令注入等),对所有用户输入进行严格验证。

- 对输出数据进行编码,防止跨站脚本(XSS)攻击。

-

错误处理:

- 避免泄露敏感信息,不要在错误消息中暴露系统的内部实现细节。

- 实现适当的错误处理机制,防止程序崩溃导致的安全问题。

-

会话管理:

- 安全地生成和管理会话标识符,防止会话劫持和固定会话攻击。

- 设置会话超时,限制会话的生命周期。

-

跨站请求伪造(CSRF):

- 实施CSRF令牌机制,确保请求是由用户发起的,防止恶意网站诱导用户执行非预期的操作。

-

点击劫持(Clickjacking):

- 使用X-Frame-Options、Content-Security-Policy等HTTP头来防止点击劫持攻击。

-

内容安全策略(CSP):

- 通过设置CSP来限制资源的加载,减少XSS攻击的风险。

-

文件上传安全:

- 对上传的文件进行严格的类型检查和大小限制。

- 避免执行上传的文件,或将上传的文件存储在非公共目录。

-

API安全:

- 对API进行限流,防止API滥用和DDoS攻击。

- 使用API网关来管理API的路由、认证和监控。

-

依赖管理:

-

日志和监控:

- 记录和监控系统日志,以便在发生安全事件时进行审计和响应。

- 避免在日志中记录敏感信息。

-

代码审计和安全测试:

-

安全配置:

- 确保服务器和应用程序的配置符合安全最佳实践。

- 禁用不必要的服务和端口,减少攻击面。

-

业务逻辑安全:

- 验证业务逻辑中的所有假设,防止逻辑漏洞和欺诈行为。

-

密钥和证书管理:

通过综合考虑这些安全问题,并采取相应的安全措施,可以提高Go Web应用的整体安全性,保护用户数据和系统资源免受威胁。

六、应用示例

下面是一个使用Gin框架和JWT进行用户认证和授权的Go Web应用的完整示例。这个示例包括用户登录、JWT生成和验证、以及受保护的路由。

1. 安装依赖

首先,安装Gin和JWT库:

go get -u github.com/gin-gonic/gin

go get -u github.com/dgrijalva/jwt-go

2. 创建项目结构

创建以下文件结构:

myproject/

|-- main.go

|-- models/|-- user.go

|-- middlewares/|-- auth.go

3. 定义用户模型

在models/user.go中定义用户模型:

package modelstype User struct {Username string `json:"username"`Password string `json:"password"`

}

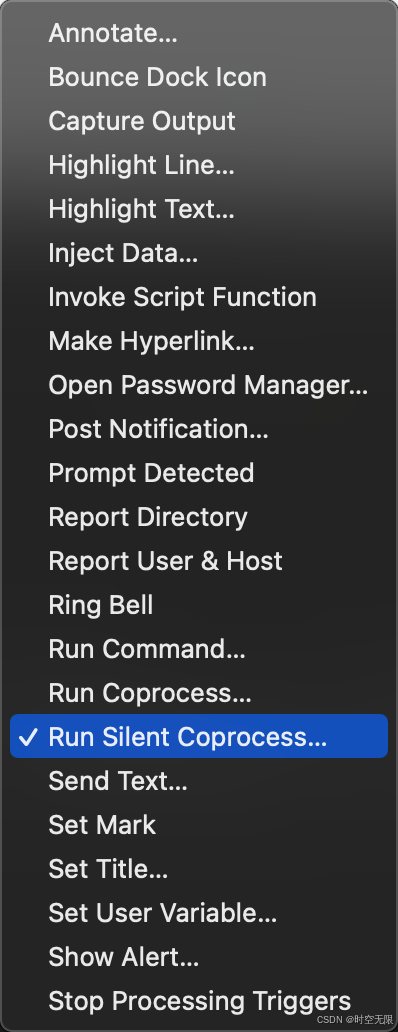

4. 实现JWT认证中间件

在middlewares/auth.go中实现JWT认证中间件:

package middlewaresimport ("github.com/dgrijalva/jwt-go""github.com/gin-gonic/gin""net/http""time"

)var secretKey = []byte("your_secret_key") // 应替换为一个安全的密钥type Claims struct {Username string `json:"username"`jwt.StandardClaims

}func GenerateToken(username string) (string, error) {claims := &Claims{Username: username,StandardClaims: jwt.StandardClaims{ExpiresAt: time.Now().Add(24 * time.Hour).Unix(),},}token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)return token.SignedString(secretKey)

}func AuthMiddleware() gin.HandlerFunc {return func(c *gin.Context) {tokenStr := c.GetHeader("Authorization")if tokenStr == "" {c.AbortWithStatusJSON(http.StatusUnauthorized, gin.H{"error": "Authorization token is missing"})return}token, err := jwt.ParseWithClaims(tokenStr, &Claims{}, func(token *jwt.Token) (interface{}, error) {return secretKey, nil})if err != nil || !token.Valid {c.AbortWithStatusJSON(http.StatusUnauthorized, gin.H{"error": "Invalid or expired token"})return}claims, ok := token.Claims.(*Claims)if !ok {c.AbortWithStatusJSON(http.StatusUnauthorized, gin.H{"error": "Invalid token claims"})return}c.Set("username", claims.Username)c.Next()}

}

5. 创建用户登录和受保护的路由

在main.go中创建用户登录和受保护的路由:

package mainimport ("github.com/gin-gonic/gin""myproject/models""myproject/middlewares""net/http"

)func main() {router := gin.Default()// 用户登录router.POST("/login", func(c *gin.Context) {var user models.Userif err := c.ShouldBindJSON(&user); err != nil {c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()})return}// 这里应该添加逻辑来验证用户名和密码// 假设用户验证成功token, err := middlewares.GenerateToken(user.Username)if err != nil {c.JSON(http.StatusInternalServerError, gin.H{"error": "Failed to generate token"})return}c.JSON(http.StatusOK, gin.H{"token": token})})// 受保护的路由组authGroup := router.Group("/")authGroup.Use(middlewares.AuthMiddleware()){authGroup.GET("/profile", func(c *gin.Context) {username := c.GetString("username")c.JSON(http.StatusOK, gin.H{"user": username})})}router.Run(":8080")

}

6. 运行项目

保存所有文件,并在终端运行以下命令:

go run main.go

现在,你的Web服务器应该在localhost:8080上运行。你可以通过以下API端点进行操作:

POST /login:用户登录,返回JWT。GET /profile:受保护的路由,需要有效的JWT才能访问。

注意事项

- 确保替换

secretKey为你自己的安全密钥。 - 在实际应用中,你需要添加逻辑来验证用户名和密码,并在数据库中查找用户。

- 这个示例使用了

jwt-go库来处理JWT。你可以根据需要选择其他库或自定义JWT处理逻辑。

这个示例展示了如何在Gin框架中集成JWT进行用户认证和授权,实现了基本的登录和受保护路由的功能。