前言:如何系统的自学黑客?最近很多小伙伴和粉丝都想自学成黑客(白帽子),那么零基础小白该从哪里开始学呢?

在学习之前,要给自己定一个目标或者思考一下要达到一个什么样的水平,是学完找工作(进大厂)还是兴趣学习(成为一个业余的黑客)。

黑客攻防是一个极具魅力的技术领域,但成为一名黑客毫无疑问也并不容易。你必须拥有对新技术的好奇心和积极的学习态度,具备很深的计算机系统、编程语言和操作系统知识,并乐意不断地去学习和进步。

如果你想成为一名优秀的黑客,下面是6种最重要的基础条件,请认真阅读:

第一点:了解黑客的思维方式

我们生活中用到的网站、软件等,都是由程序员编写的代码构成的。

这些代码在设计的过程中,都是基于一种正向的逻辑进行的,为了实现某个目的,完成某个操作的流程或数据传输逻辑。

而黑客的思维是逆向的,他们会去分析目前这个操作流程或数据传输逻辑中,是否存在一些验证不严谨或者隐秘信息被泄露的风险,并加以利用,从而绕过正常的操作逻辑达到未授权访问或操作的能力。

通俗点说,程序员是造房子的,而黑客则是看看房子是不是哪里漏了个风,缺了个口。翻进去为所欲为;有的甚至直接将房子拆了。

第二点:学习一门编程语言

黑客的武器也是代码。想要成为黑客,首先要学会一门黑客需要的编程语言。对于没有代码经验的小白,可以从python、PHP或C学起。

第三点:学习网络安全基础知识

前面有提到,黑客其实就是安全工程师。安全工程师也分为几类,每一类的学习路径也有所不同。

这张图非常全面地给出了黑客学习发展的路线,我们可以根据自己想要研究的方向寻找对应的技术学习

以Web安全举例。

首先要对Web技术有所了解,比如你想破解一个网站,首先你得会搭建一个网站。所以需要掌握:通信协议,如TCP、HTTP,操作系统,如Linux、Windows、服务架设:Apache、Nginx等,数据库:MySQL或Oracle,以及编程语言,包括前端和后端语言。

接着对于Web安全技术也需要掌握:后端安全如SQL注入、文件上传、Webshell(木马)等,前端安全如XSS跨站脚本攻击、CSRF跨站请求伪造等。

黑客所涉及到的基础技能点是很多的,大部分人抱着三分钟热度,学着学着就放弃了。所以我们在学习过程中应该先去梳理一份知识图谱,然后进行系统性学习。

第四点:实战操作

如果你成功通过第三点,那么恭喜,你已经是一个初级小黑客了。接下来不如上手实践一下,比如SRC漏洞挖掘,WIFI网络破解,配套靶场练习等等。当然,你也可以尝试破解一下你女朋友的QQ密码。

第五点:懂法律,懂法律,懂法律!

《网络安全法》 第二十七条:任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具;明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

《网络安全法》第四十四条: 任何个人和组织不得窃取或者以其他非法方式获取个人信息,不得非法出售或者非法向他人提供个人信息。

《刑法》 第二百八十六条:违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

不谈技术,单谈品质。恶意侵入其他电脑的系统作出破坏的“Cracker”是非常可耻的。互联网不是法外之地,我向大家科普黑客的知识也绝不是想去助长某些朋友的不良心态。

我觉得作为一个技术人员了解和学习黑客知识是必要的,因为这样才能在日常工作中应对安全风险,在较高的安全意识上完成编程和运维工作;当然,如果你能成功掌握了一些黑客原理和技术,当你遇到攻击时,也不仅仅是严防死守,而是抓住内鬼,反将一军。

技术本身并不罪恶,滥用技术才会导致罪恶!

第六点:黑客学习资源分享

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

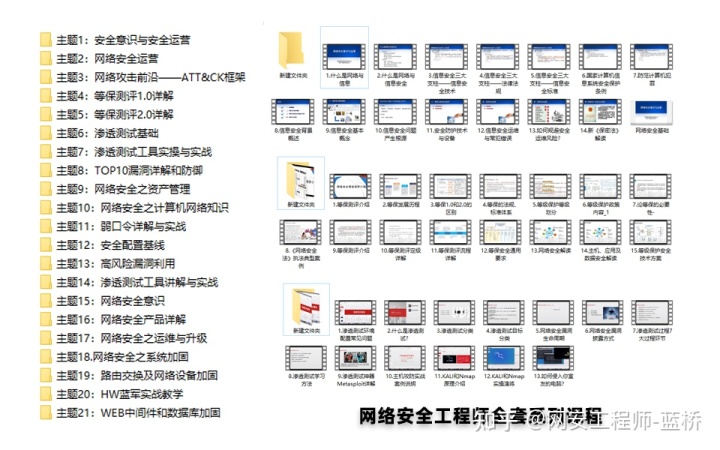

网络安全学习路线&学习资源

网络安全学习路线

这是一份网络安全从零基础到进阶的学习路线大纲全览,小伙伴们记得点个收藏!

阶段一:基础入门

该阶段学完即可年薪15w+

阶段二:技术进阶(到了这一步你才算入门)

该阶段学完年薪25w+

弱口令与口令爆破

XSS漏洞

CSRF漏洞

SSRF漏洞

XXE漏洞

SQL注入

任意文件操作漏洞

业务逻辑漏洞

阶段三:高阶提升

该阶段学完即可年薪30w+

反序列化漏洞

RCE

综合靶场实操项目

内网渗透

流量分析

日志分析

恶意代码分析

应急响应

实战训练

阶段四:蓝队课程

攻防兼备,年薪收入可以达到40w+

阶段五:面试指南&阶段六:升级内容

需要上述路线图对应的网络安全配套视频、源码以及更多网络安全相关书籍&面试题等内容

同学们可以扫描下方二维码获取哦!

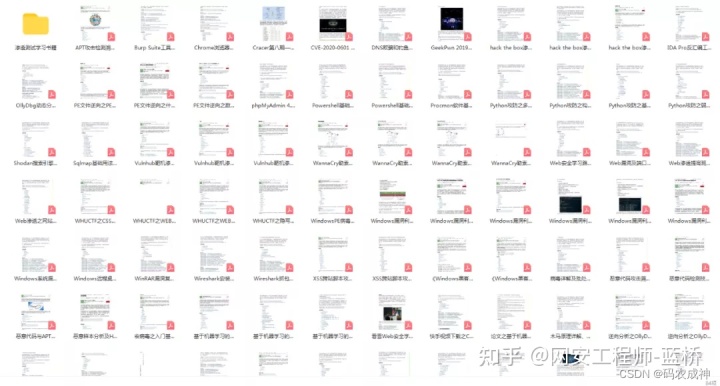

学习教程

第一阶段:零基础入门系列教程

第二阶段:学习书籍

第三阶段:实战文档

尾言

最后,我其实要给部分人泼冷水,因为说实话,上面讲到的资料包获取没有任何的门槛。

但是,我觉得很多人拿到了却并不会去学习。

大部分人的问题看似是“如何行动”,其实是“无法开始”。

几乎任何一个领域都是这样,所谓“万事开头难”,绝大多数人都卡在第一步,还没开始就自己把自己淘汰出局了。

如果你真的确信自己喜欢网络安全/黑客技术,马上行动起来,比一切都重要。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!