这个世界并不是掌握在那些嘲笑者的手中,而恰恰掌握在能够经受得住嘲笑与批评仍不断往前走的人手中。

快速搭建平台Gophish

推荐使用Gophish开源项目搭建测试平台,伪造钓鱼页面、发送钓鱼邮件、统计测试效果。

下载安装Gophish

解压

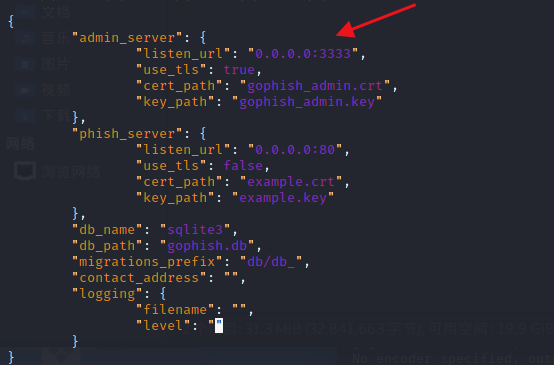

修改配置文件:

若需要远程访问后台管理界面,将listen_url修改为0.0.0.0:3333,端口可自定义。(这项主要针对于部署在服务器上,因为一般的Linux服务器都不会安装可视化桌面,因此需要本地远程访问部署在服务器上的gophish后台)

如果仅通过本地访问,保持127.0.0.1:3333即可

后台运行,目前环境即搭建完成。

访问

可能会提示证书不正确,依次点击高级—继续转到页面,输入默认账密进行登录。

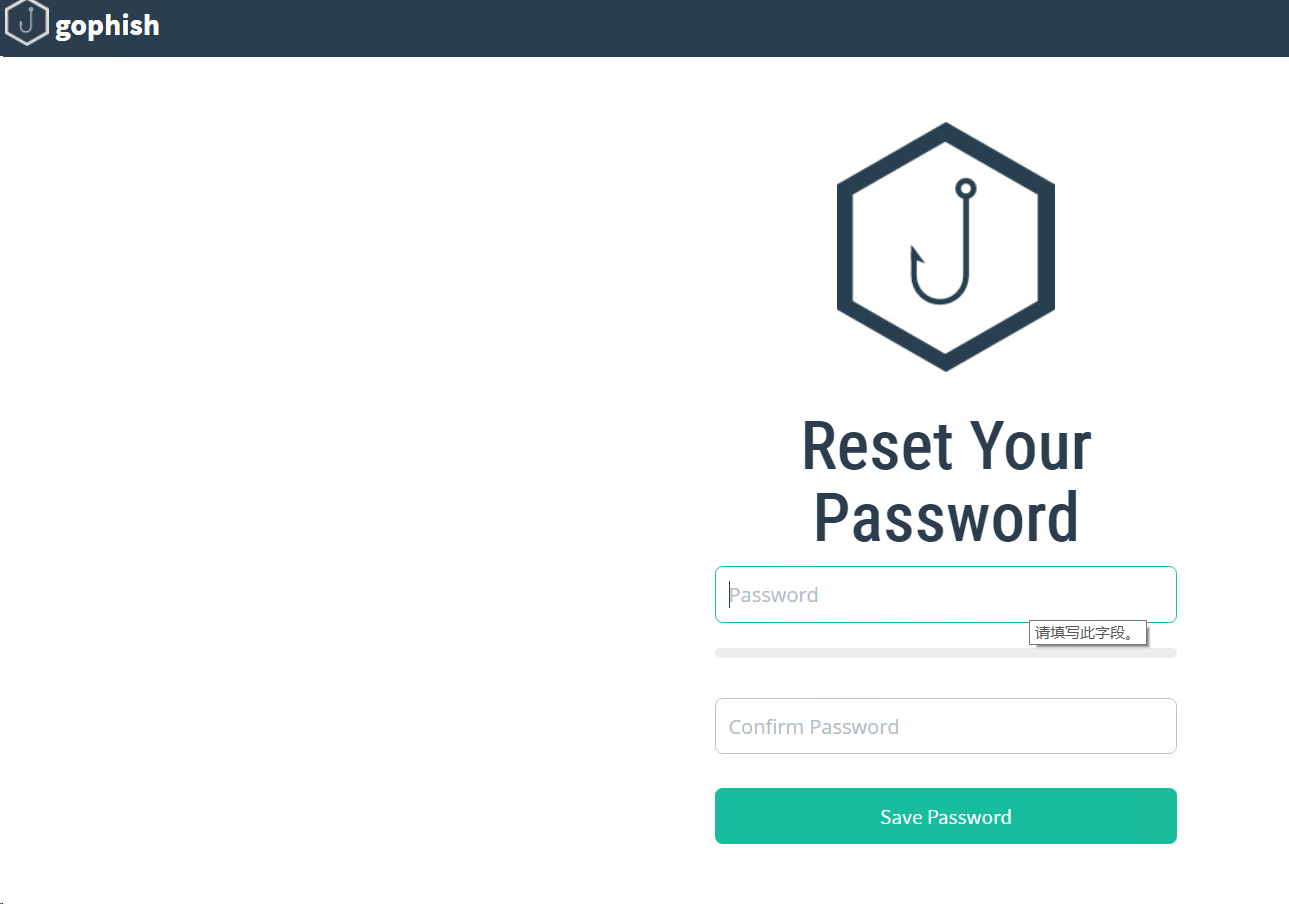

也有可能不是默认密码,在vps启动./gophish之后,会在命令行中给出一个临时密码:

用临时密码登录之后再设置新的密码。

Sending Profiles 发件策略

这个是用来设置发件人的邮箱的

配置完成后点击send test email来检测配置是否成功

某邮箱有授权码机制,所以我们要先进行授权码的获取

某邮箱配置授权码

怎么获取授权码?

先进入设置-》帐户页面找到入口,按照以下流程操作。

(1)点击“开启”

点击生成授权码

将授权码替换password

收到邮件

python发送测试邮件

效果如下

Landing Pages 钓鱼页面

完成钓鱼邮件的编写后,下一步则需要设计由邮件中超链接指向的钓鱼网页,点击New Page新建页面

Name:

Name 是用于为当前新建的钓鱼页面命名,可以简单命名

Import Site:

与钓鱼邮件模板的编辑一样,gophish为钓鱼页面的设计也提供了两种方式,第一种则是Import Site

点击Import Site后,填写被伪造网站的URL,再点击Import,即可通过互联网自动抓取被伪造网站的前端代码

这里以伪造XX大学电子邮箱登录界面为例,在Import Site中填写:https://mail.rdyx0.cn/,并点击import

内容编辑框:

内容编辑框是编辑钓鱼页面的第二种方法,但是绝大多数情况下,它更偏向于用来辅助第一种方法,即对导入的页面进行源码修改以及预览。删掉蓝色字体。

由于编码的不同,通常直接通过Import Site导入的网站,其中文部分多少存在乱码现象,这时候就需要查看源码并手动修改过来

(重点)Capture Submitted Data:

通常,进行钓鱼的目的往往是捕获受害用户的用户名及密码,因此,在点击Save Page之前,记得一定要勾选Capture Submitted Data

当勾选了Capture Submitted Data后,页面会多出一个Capture Passwords的选项,显然是捕获密码。通常,可以选择勾选上以验证账号的可用性。如果仅仅是测试并统计受害用户是否提交数据而不泄露账号隐私,则可以不用勾选

另外,当勾选了Capture Submitted Data后,页面还会多出一个Redirect to,其作用是当受害用户点击提交表单后,将页面重定向到指定的URL。可以填写被伪造网站的URL,营造出一种受害用户第一次填写账号密码填错的感觉

(一般来说,当一个登录页面提交的表单数据与数据库中不一致时,登录页面的URL会被添加上一个出错参数,以提示用户账号或密码出错,所以在Redirect to中,最好填写带出错参数的URL)

因此,令此处的Redirect to的值为:https://mail.rdyx0.cn/login.php?vid=16xxxx486

填写好以上参数,点击Save Page,即可保存编辑好的钓鱼页面

Email Templates 钓鱼邮件模板

完成了邮箱配置之后,就可以使用gophish发送邮件了。所以,接下来需要去编写钓鱼邮件的内容

点击New Template新建钓鱼邮件模板,依次介绍填写各个字段

Name:

同样的,这个字段是对当前新建的钓鱼邮件模板进行命名。可以简单的命名为

Import Email:

gophish为编辑邮件内容提供了两种方式,第一种就是Import Email

用户可以先在自己的邮箱系统中设计好钓鱼邮件,然后发送给自己或其他伙伴,收到设计好的邮件后,打开并选择导出为email文件或者显示邮件原文

然后将内容复制到gophish的Import Email中,即可将设计好的钓鱼邮件导入

需要注意,在点击Import之前需要勾选上Change Links to Point to Landing Page,该功能实现了当创建钓鱼事件后,会将邮件中的超链接自动转变为钓鱼网站的URL

Subject:

Subject 是邮件的主题,通常为了提高邮件的真实性,需要自己去编造一个吸引人的主题。这里简单填写

Add Tracking Image:

Add Tracking Image 是在钓鱼邮件末添加一个跟踪图像,用来跟踪受害用户是否打开了收到的钓鱼邮件。默认情况下是勾选的,如果不勾选就无法跟踪到受害用户是否打开了钓鱼邮件

(注:跟踪受害用户是否点击钓鱼链接以及捕捉提交数据不受其影响)

Add Files:

Add Files 是在发送的邮件中添加附件,一是可以添加相关文件提高邮件真实性,二是可以配合免杀木马诱导受害用户下载并打开

当填写完以上字段后,点击Save Template,就能保存当前编辑好的钓鱼邮件模板

Users & Groups 用户和组

当完成上面三个功能的内容编辑,钓鱼准备工作就已经完成了80%,Users & Groups 的作用是将钓鱼的目标邮箱导入gophish中准备发送

点击New Group新建一个钓鱼的目标用户组

Name:

Name 是为当前新建的用户组命名,这里简单命名

Bulk Import Users:

Bulk Import Users是批量导入用户邮箱,它通过上传符合特定模板的CSV文件来批量导入目标用户邮箱

点击旁边灰色字体的Download CSV Template可以下载特定的CSV模板文件。其中,模板文件的Email是必填项,其余的Frist Name 、Last Name、Position可选填

Add:

除了批量导入目标用户的邮箱,gophish也提供了单个邮箱的导入方法,这对于开始钓鱼前,钓鱼组内部测试十分方便,不需要繁琐的文件上传,直接填写Email即可,同样其余的Frist Name 、Last Name、Position可选填

编辑好目标用户的邮箱后,点击Save Changes即可保存编辑好的目标邮箱保存在gophish中

Campaigns 钓鱼事件

Campaigns 的作用是将上述四个功能Sending Profiles 、Email Templates 、Landing Pages 、Users & Groups联系起来,并创建钓鱼事件

在Campaigns中,可以新建钓鱼事件,并选择编辑好的钓鱼邮件模板,钓鱼页面,通过配置好的发件邮箱,将钓鱼邮件发送给目标用户组内的所有用户

点击New Campaign新建一个钓鱼事件

Name:

Name 是为新建的钓鱼事件进行命名,这里简单命名

Email Template:

Email Template 即钓鱼邮件模板,这里选择刚刚上面编辑好的钓鱼邮件模板

Landing Page:

Landing Page 即钓鱼页面,这里选择刚刚上面编辑好的名为钓鱼页面的XX邮箱登录页面的钓鱼页面

(重点)URL:

URL 是用来替换选定钓鱼邮件模板中超链接的值,该值指向部署了选定钓鱼页面的url网址(这里比较绕,下面具体解释一下,看完解释再来理解这句话)

简单来说,这里的URL需要填写当前运行gophish脚本主机的ip。

因为启动gophish后,gophish默认监听了3333和80端口,其中3333端口是后台管理系统,而80端口就是用来部署钓鱼页面的。

当URL填写了http://主机IP/,并成功创建了当前的钓鱼事件后。gophish会在主机的80端口部署当前钓鱼事件所选定的钓鱼页面,并在发送的钓鱼邮件里,将其中所有的超链接都替换成部署在80端口的钓鱼页面的url

所以,这里的URL填写我本地当前运行gophish主机的IP对应的url

另外,需要保证的是该URL对于目标用户组的网络环境是可达的。例如填写内网IP,则该钓鱼事件仅能够被内网目标用户所参与,而外网目标用户网络不可达。如果部署了gophish的是公网服务器,URL填写公网IP或域名,则需要保证目标用户的内网环境能够访问该公网服务器的IP(有些企业的内网环境会设定防火墙策略,限制内网用户能够访问的公网IP)

Launch Date:

Launch Date 即钓鱼事件的实施日期,通常如果仅发送少量的邮箱,该项不需要修改。如果需要发送大量的邮箱,则配合旁边的Send Emails By效果更佳

可选)Send Emails By:

Send Emails By 配合Launch Date使用,可以理解为当前钓鱼事件下所有钓鱼邮件发送完成的时间。Launch Date作为起始发件时间,Send Emails By 作为完成发件时间,而它们之间的时间将被所有邮件以分钟为单位平分。

例如,Launch Date的值为xx.xx.xx,09:00,Send Emails By的值为xx.xx.xx,09:04,该钓鱼事件需要发送50封钓鱼邮件。

那么经过以上设定,从9:00到9:04共有5个发件点,这5个发件点被50封邮件平分,即每个发件点将发送10封,也就是每分钟仅发送10封。

这样的好处在于,当需要发送大量的钓鱼邮件,而发件邮箱服务器并未限制每分钟的发件数,那么通过该设定可以限制钓鱼邮件不受约束的发出,从而防止因短时间大量邮件抵达目标邮箱而导致的垃圾邮件检测,甚至发件邮箱服务器IP被目标邮箱服务器封禁

Sending Profile:

Sending Profile 即发件策略,这里选择刚刚编辑好的发件策略

Groups:

Groups 即接收钓鱼邮件的目标用户组,这里选择刚刚编辑好的目标用户组

邮件钓鱼实战

填写完以上字段,点击Launch Campaign后将会创建本次钓鱼事件(注意:如果未修改Launch Date,则默认在创建钓鱼事件后就立即开始发送钓鱼邮件)

点击后是钓鱼页面

输入错误的账号密码会跳转到错误页面

查看时间线

查看数据

可获取到明文密码

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN:

https://rdyx0.blog.csdn.net/公众号:儒道易行

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect博客:

https://rdyx0.github.io/先知社区:

https://xz.aliyun.com/u/37846SecIN:

https://www.sec-in.com/author/3097FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85