目录

第一部分:网络规划与设计实验..... 7

实验一 用户需求分析报告的撰写... 7

一、实验目的和要求... 7

二、实验内容... 7

三、实验步骤... 7

3.1 项目背景... 7

3.1.1 信息化发展趋势... 7

3.1.2 学校基本情况介绍... 8

3.1.3 学校对网络建设的基本要求... 8

3.1.4 学校预计投入的资金及对建设进度的要求... 9

3.1.5 学校建设网络主要的用途... 10

3.2 校园网建设目标... 11

3.3 校园网设计原则... 11

3.4 设备选型原则... 11

3.5 校园网建设需求调查表设计... 12

四、实验小结... 17

实验二 网络拓朴结构设计... 18

一、实验目的和要求... 18

二、实验内容... 18

三、实验步骤... 18

3.1 校园网整体设计... 18

3.1.1 核心层设计... 19

3.1.2 汇聚层设计... 20

3.1.3 接入层设计... 20

3.2 综合布线系统设计... 21

3.2.1 设备间子系统... 21

3.2.2 建筑群子系统... 21

3.2.3 水平子系统... 21

3.2.4 垂直子系统... 21

3.2.5 工作区子系统... 21

3.3 网络组网技术选择... 22

3.4 典型大楼拓扑结构... 24

3.5 网络总体结构... 28

四、实验小结... 29

实验三 网络路由和交换协议设计... 31

一、实验目的和要求... 31

二、实验内容... 31

三、实验步骤... 31

3.1 IP地址的规划设计... 31

3.1.2 VLAN的作用... 31

3.1.3 VLAN规划... 32

3.1.4 IP地址分配规则... 32

3.1.5 IP地址分配的管理... 33

3.1.6 具体IP地址分配... 33

3.2 校园网路由设计... 38

3.2.1 VLAN间路由... 38

3.2.2 跨校区路由... 38

3.2.3 访问互联网路由... 38

3.3 STP协议部署... 39

3.4 设备标识设计... 39

四、实验小结... 40

实验四 网络性能及可靠性设计... 41

一、实验目的和要求... 41

二、实验内容... 41

三、实验步骤... 41

3.1 网络应用系统的需求... 41

3.2 内网业务流量分析... 42

3.3 互联网出口带宽需求分析... 43

3.4 无线应用需求分析... 44

3.4.1 服务质量... 44

3.4.2 安全防护... 44

3.4.3 稳定可靠... 44

3.4.4 与有线网络兼容... 44

3.4.5 运行维护... 44

3.5 WLAN场景覆盖部署设计... 45

3.1.1 课室场景覆盖部署设计... 45

3.1.2 图书馆区域覆盖部署设计... 45

3.1.3 学生和教工宿舍覆盖部署设计... 45

3.6 网络出口设计... 46

3.1.1 花都校区互联网接入设计... 46

3.1.2 三水校区互联网接入设计... 46

3.1.3 两校区互联互通设计... 46

3.7 网络冗余设计... 47

3.7.1 校园以太网冗余技术... 47

3.7.2 生成树协议/快速生成树协议... 47

3.7.3 环网冗余协议... 47

3.7.4 校园以太网冗余设计... 48

四、实验小结... 49

实验五 网络安全设计... 50

一、实验目的和要求... 50

二、实验内容... 50

三、实验步骤... 50

3.1 校园网存在的主要安全威胁... 50

3.2 防火墙技术... 51

3.2.1 防火墙的作用和区域划分... 51

3.2.2 DMZ区域设计... 52

3.3 IDS和IPS设计... 52

3.3.1 IPS部署模式... 52

3.3.2 IDS部署模式... 56

3.4 防火墙流量过滤设计... 57

四、实验小结... 58

第二部分:网络规划与设计案例.... 60

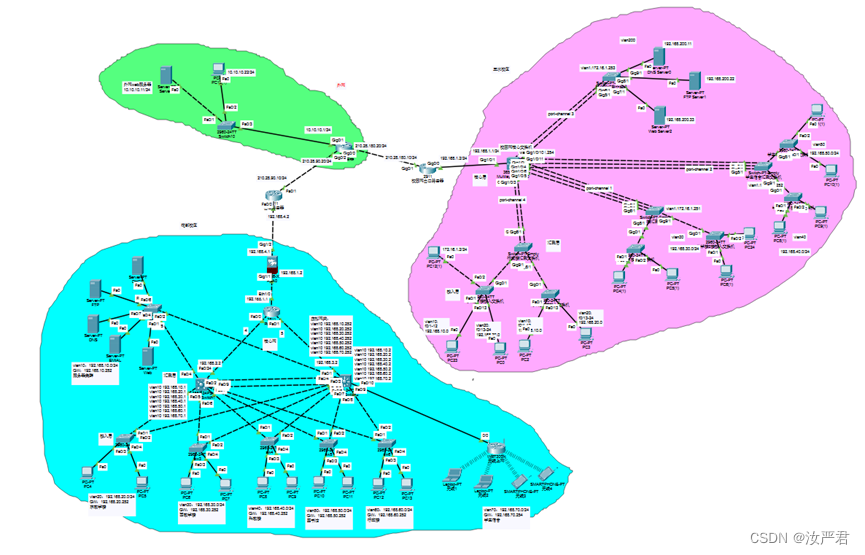

大学校园网搭建... 60

1 校园网网络的设计背景... 60

2 校园网网络的需求分析... 61

2.1 网络建设环境调查与分析... 61

2.1.1 总体建设目标... 61

2.1.2 花都校区各部门用户的需求... 61

2.1.3 三水校区各部门用户的需求... 62

3 校园网网络的总体设计... 64

3.1 网络逻辑拓扑、布线方案的设计... 64

3.1.1 网络设计依据... 64

3.1.2 网络逻辑拓扑方案的设计... 64

3.1.3 综合布线系统设计... 66

3.1.3.1 设备间子系统... 66

3.1.3.2 建筑群子系统... 66

3.1.3.3 水平子系统... 67

3.1.3.4 垂直子系统... 67

3.1.2.5 工作区子系统... 67

4.IP地址规划与设计... 68

4.1 VLAN的作用... 68

4.2 花都校区划分子网... 68

4.2.1 花都校区子网地址的划分... 68

4.2.2 花都校区各子网中IP地址的分配... 68

4.3 三水校区划分子网... 69

4.3.1、设备IP地址规划... 69

4.3.2、终端接入IP地址规划... 69

4.3.3、VLAN划分... 70

5 校园网网络的设备选型... 71

5.1 交换机的选择... 71

5.2 路由器的选择... 71

5.3 设备选型参考... 71

6 三水校区校园网设计... 73

6.1 接入层设计... 73

6.2 汇聚层设计... 73

6.3 核心层设计... 74

6.4 校园网出口路由器设计... 78

6.5 校园网整体设计... 79

6.6 具体配置... 90

6.6.1 配置特权模式、console、远程登录密码... 90

6.6.2 接入层配置—划分VLAN.. 91

6.6.3 汇聚层配置... 95

6.6.3.1 链路汇聚... 95

6.6.4 核心层配置... 98

6.6.4.2 链路汇聚... 98

6.6.4.2 三层交换机路由功能... 98

6.6.4.3 核心交换机DHCP配置... 99

6.6.5 出口路由器配置... 101

6.6.6 动态路由协议RIP配置... 102

6.6.7 网络地址转换PAT. 103

6.6.8 ACL配置... 104

6.6.9 STP配置... 104

7 花都校区校园网设计... 107

7.1 接入层设计... 107

7.2 汇聚层设计... 109

7.3 核心层设计... 116

7.4 VTP配置... 120

7.5 网关冗余... 121

8 总结... 124

传送门:https://download.csdn.net/download/weixin_55988897/87832040?spm=1001.2014.3001.5503