想实现企业网络安全防护,它首先需要完全了解其网络中发生的所有事件。有了这种可见性,企业网络安全管理员可以分析用户在网络环境中进行了哪些危险的操作,并采取必要的应对措施来主动保护企业网络免受攻击。

日志取证

但是,如果攻击仍然发生,网络安全管理员需要再次对网络中的所有行为进行排查,以确定攻击者如何以及从何处进入网络。即使在进行日志取证时,管理员也需要完整的网络可见性。没有它,组织将无法及时回溯、确定根本原因并将其与特定员工或端点的行为联系起来。

为了获得网络可见性,组织需要在SIEM工具等安全分析解决方案中获取所有网络设备的日志。获得可见性的第一步是发现连接到网络的所有设备。但对于不断向网络添加新设备的成长型企业来说,保持对所有网络设备的可见性说起来容易做起来难。然而,拥有未被发现设备的企业网络很容易受到网络攻击。

虽然手动添加设备是一种选择,但这并不可行,尤其成长中的企业。在这种情况下,最好选择可以自动发现网络中设备的SIEM解决方案。无论设备是Windows设备、防火墙、路由器还是其他设备,一个好的SIEM解决方案都可以自动发现它,只要网络管理员输入他们希望发现设备的IP范围即可。

一旦发现这些设备,SIEM解决方案就可以无死角的分析来自这些设备的日志并提供详细的报告。SIEM解决方案将使用其内置的威胁情报平台(TIP)、关联引擎和异常检测模块来进行分析日志。

TIP提供威胁源,提供关键信息,例如妥协指标、恶意IP地址和已知攻击者能力的详细信息。关联引擎有助于将看似无关的事件连接起来,并将它们识别为更大事件的一部分。异常检测或UEBA有助于检测由恶意内部人员和外部威胁引起的异常事件。UEBA还支持风险评分和警报优先级排序,使网络管理员的工作更加轻松。

ManageEngine Log360是一个统一的 SIEM 解决方案,具有集成的DLP和CASB功能,可提供实时安全监控、完整的云可见性、集成的合规性管理等。

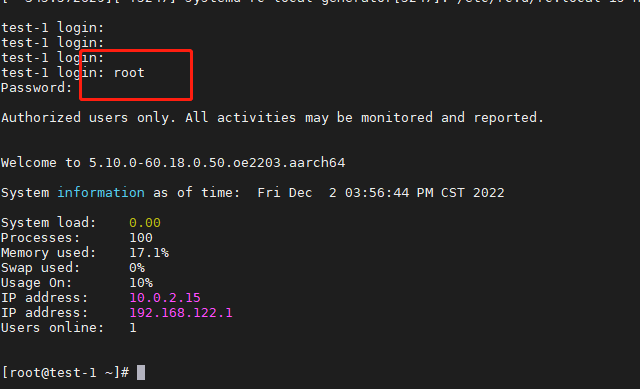

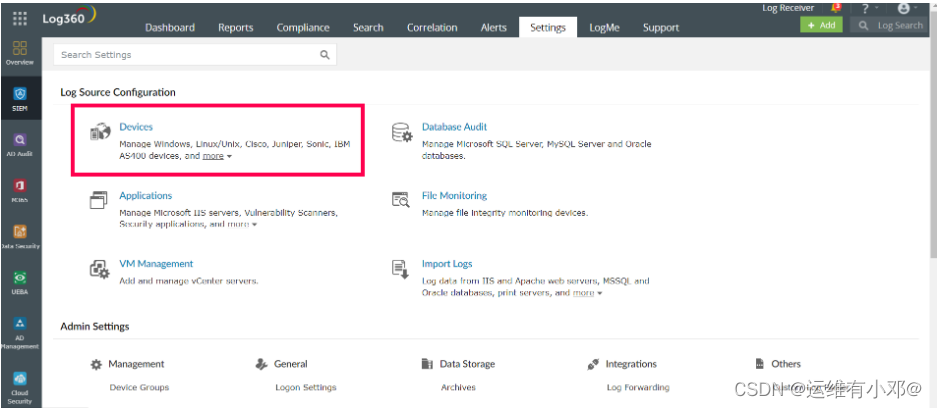

要使用 Log360 自动发现设备,请在Log360仪表板中选择“设置”选项卡,然后单击“设备”,如下图所示。

图 1:显示日志源配置选项的 Log360 控制台

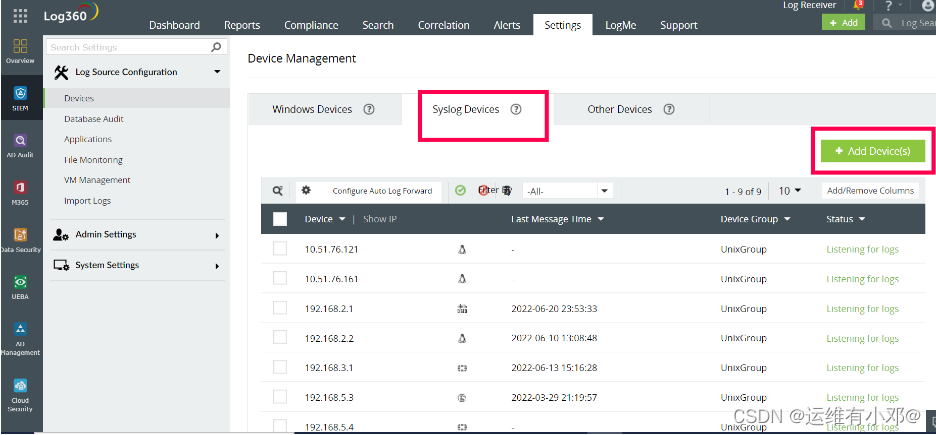

现在,如果您想要添加特定格式的设备,比如syslog设备,请单击Syslog Devices并选择Add Device(s),如图 2 所示,添加所需的设备。

图 2:显示设备发现选项的 Log360 控制台

图 2:显示设备发现选项的 Log360 控制台

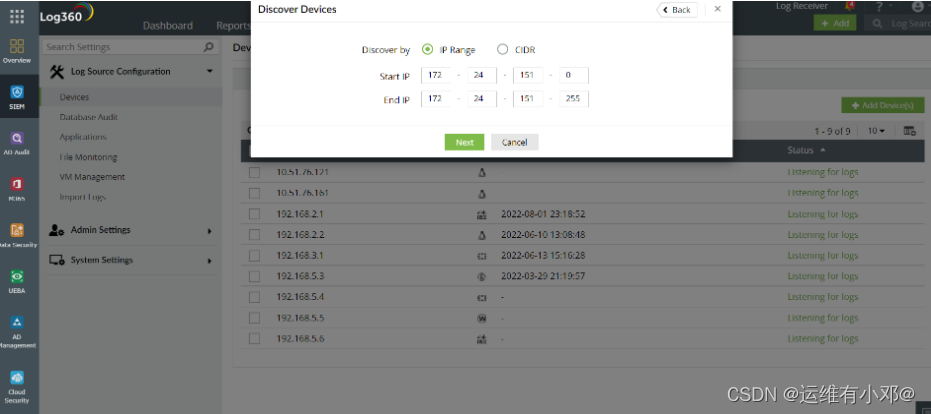

如果您已经知道主机详细信息,请直接输入。或,您可以选择Discover & Add选项,如下所示。

图 3: 使用 Log360 添加系统日志设备

您现在可以根据IP范围或CIDR发现设备,如图 4 所示。

图 4:使用 ManageEngine Log360 自动发现设备。

除了自动发现设备外,Log360 还可以帮助您:

- 采集超过700种网络设备的日志,进行实时监控。

- 将不同的事件关联成更易于管理的更大事件。

- 监控对服务器和数据库的访问,并跟踪文件服务器上的可疑活动。

- 根据不断增加的风险评分接收警报。

- 自动化您的事件响应并阻止恶意数据泄露。

要详细了解Log360如何帮助您的企业抵御网络攻击,请关注运维有小邓,我们将继续为您提供更专业的运维知识讲解。