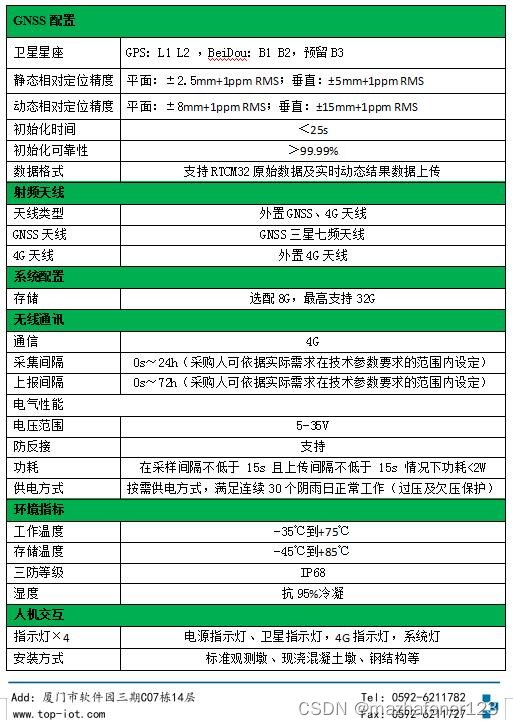

蓝帽半决赛个人感觉有必要看看,但前两个部分没有赛方指定的工具,直接做了服务器部分👇

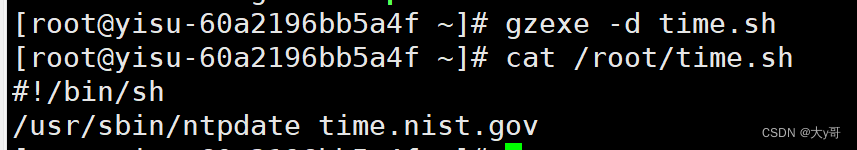

24 服务器在启动时设置了运行时间同步脚本,请写出脚本内第二行内容。(答案参考格式:/abcd/tmp www.windows.com)答案:/usr/sbin/ntpdate time.nist.gov

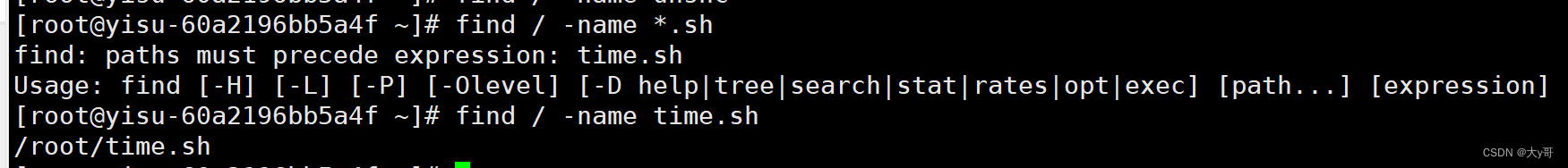

先搜下有啥脚本,找到个time.sh👇

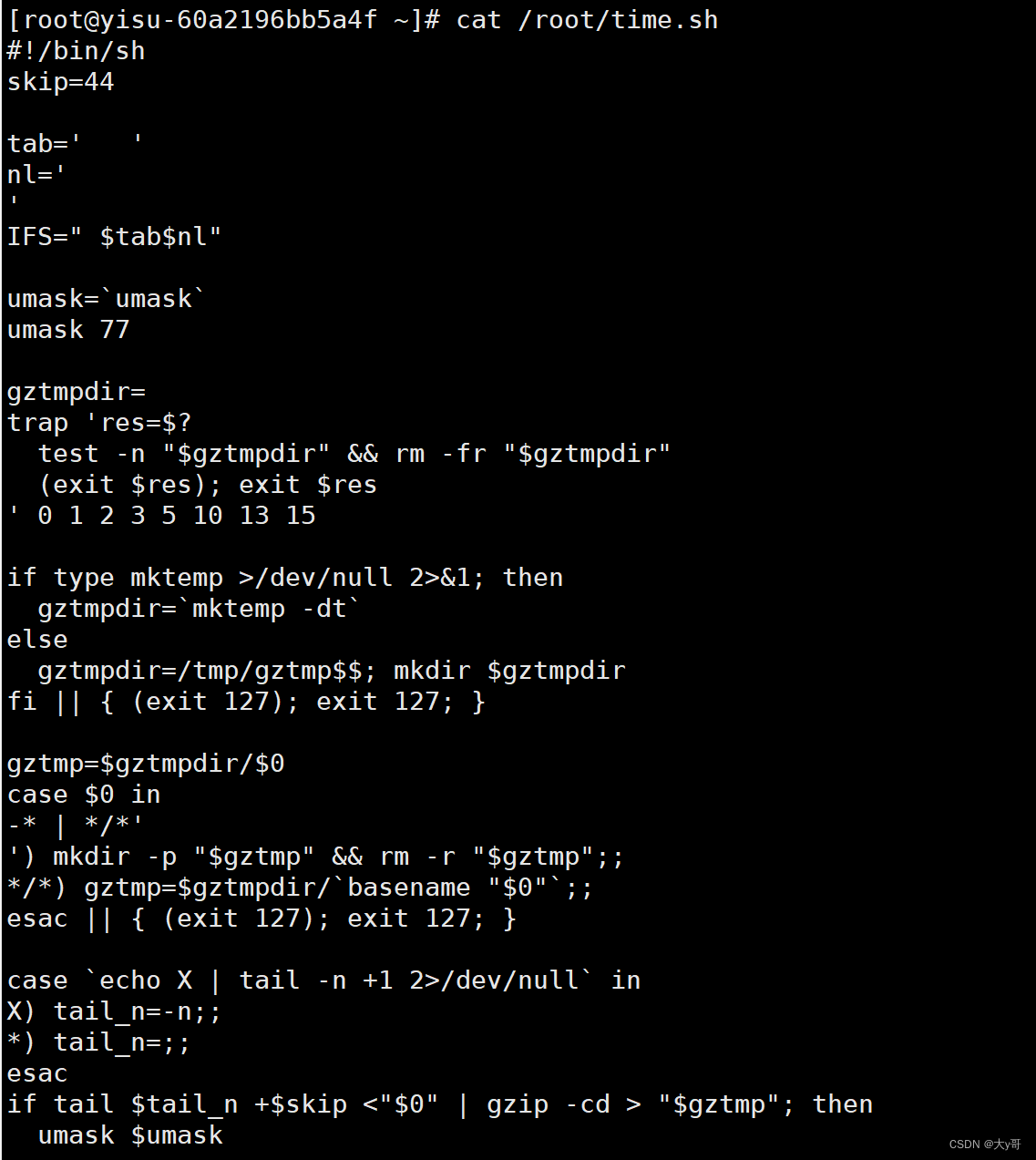

打开看看,发现该脚本应该被gzexe加密过。。

直接本地gzexe –d time.sh 解个密看看

解密成功,该脚本就一行内容,就是答案

25 服务器在计划任务添加了备份数据库脚本,请写出该脚本的第二行内容。(答案参考格式:2022年第六届蓝帽杯)答案:#台北下着雪你说那是保丽龙

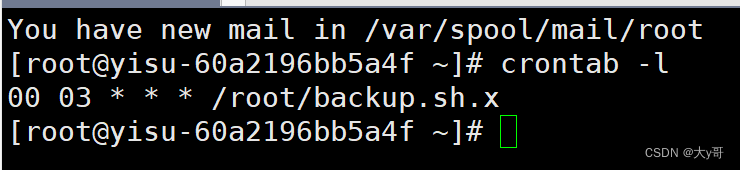

查看定时任务:crontab -l

打开发现是乱码,脚本被加密了。。。先试了下linux自带的gzexe解密

gzexe –d /root/backup.sh

结果没用,应该是shc加密,下个unshc,但死活也没装上。。。。

26 使用宝塔linux面板的密码加密方式对字符串lanmaobei进行加密,写出加密结果。(答案参考格式:e10adc3949ba59abbe56e057f20f883e)答案:5b237ac8e96a695a4a63de9a218cb61f

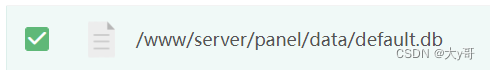

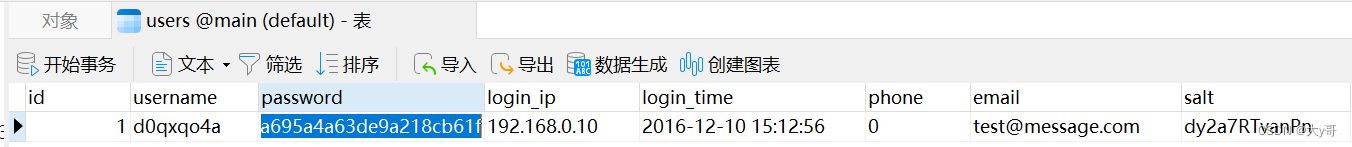

最快的方法,找到宝塔面板后台数据库,default.db,然后在服务器里把密码改成lanmaobei,导出后台数据库,直接查看就是加密后的字符串👇,但看了官方wp,好像忽略了盐值。。。。不知道啥意思

以下是登宝塔服务器的过程

首先连上服务器,配好网络,登陆宝塔发现访问被拒绝。。。

按他说的,输入命令:rm -f /www/server/panel/data/domain.conf

发现宝塔有basicauth验证。。。直接去宝塔关闭认证,还关不了。。。。

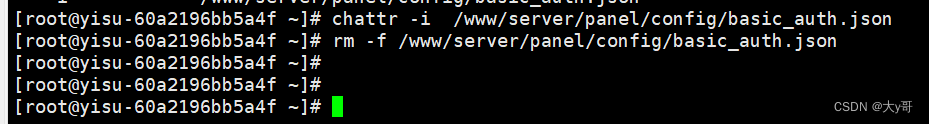

提权也不行,lsattr命令查看文件属性

![]()

发现文件上锁,用chattr命令改变文件属性

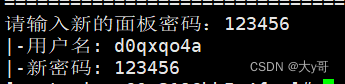

然后在执行bt23就可以正常删除了,再看看宝塔,这把干净了,接下来就是正常的改密码操作

成功登陆!

27 写出服务器中第一次登录宝塔面板的时间。(答案参考格式:2022-02-02 02:02:02)

答案:2021-05-17 16:10:40

看面板操作日志,一共就两条,日志还给清空了。。。。

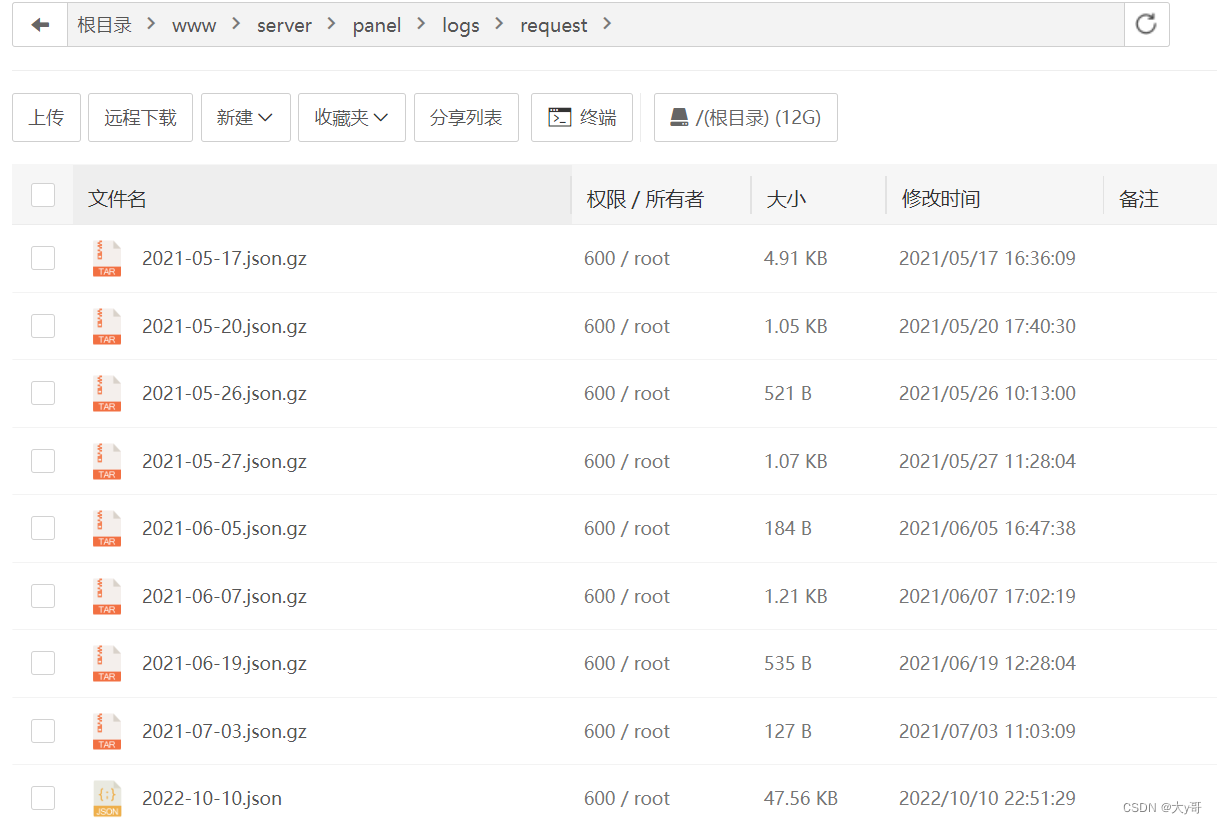

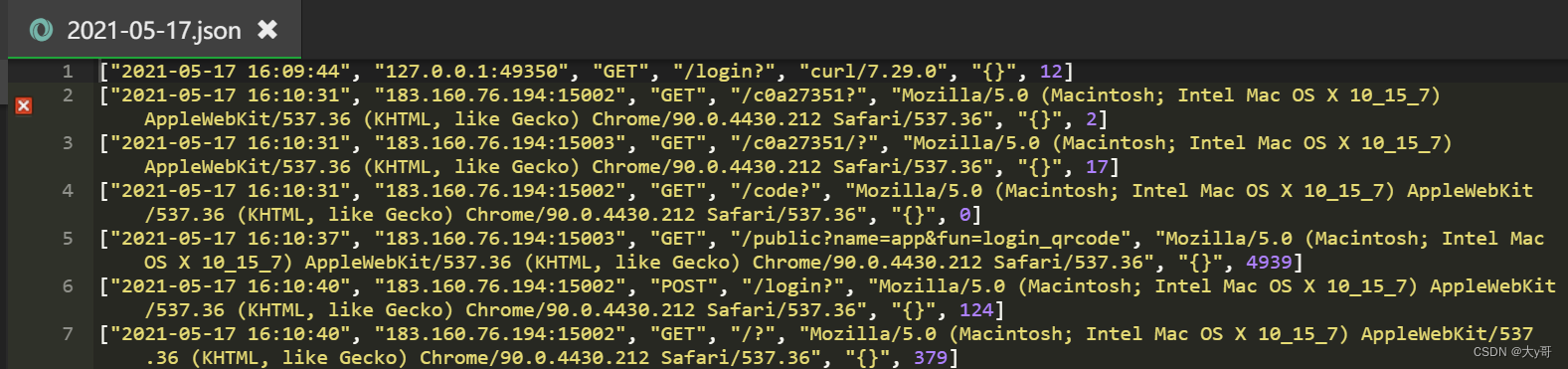

那就看看日志有没有痕迹可寻,但要看宝塔的日志:www/server/panel/logs/request

发现按时间命名,但还不能确定答案,万一是人家改过的呢。。。

解压几个看看,发现里面时间没变,那最早登陆时间就是日志最早时间,但要注意题目要求精确到秒,因此还要仔细观察哪个是具体登陆宝塔时间。输入密码和反馈即POST和GET过程应该连续,因此。。。

2021-05-17 16:10:40

28 写出宝塔面板的软件商店中已安装软件的个数(答案参考格式:2)答案:6

这还算友好,直接能看

29 写出涉案网站(维斯塔斯)的运行目录路径。(答案参考格式:/root/etc/sssh/html)

答案:/www/wwwroot/v9.licai.com/public

宝塔直接能看,但要注意问的是运行目录,容易忽略/public

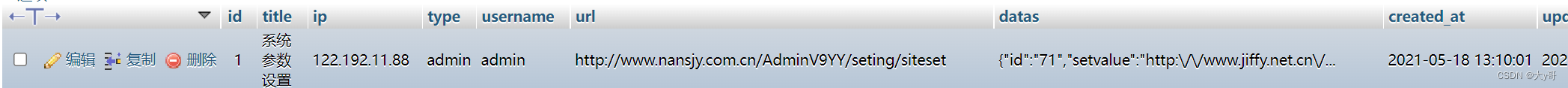

30 写出最早访问涉案网站后台的IP地址。(答案参考格式:111.111.111.111)答案:122.192.11.88

宝塔登进去发现直接能看数据库,翻翻数据库,在日志里找到最早登陆后台的ip👇

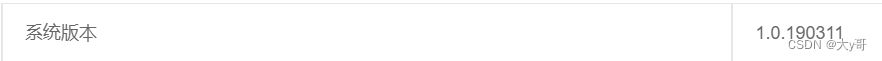

31 写出涉案网站(维斯塔斯)的“系统版本”号。(答案参考格式:6.6.6666)答案:1.0.190311

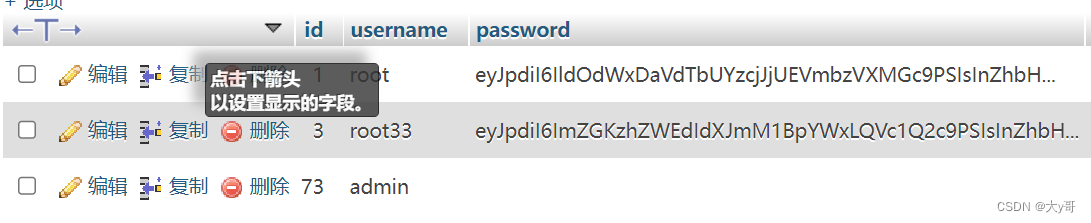

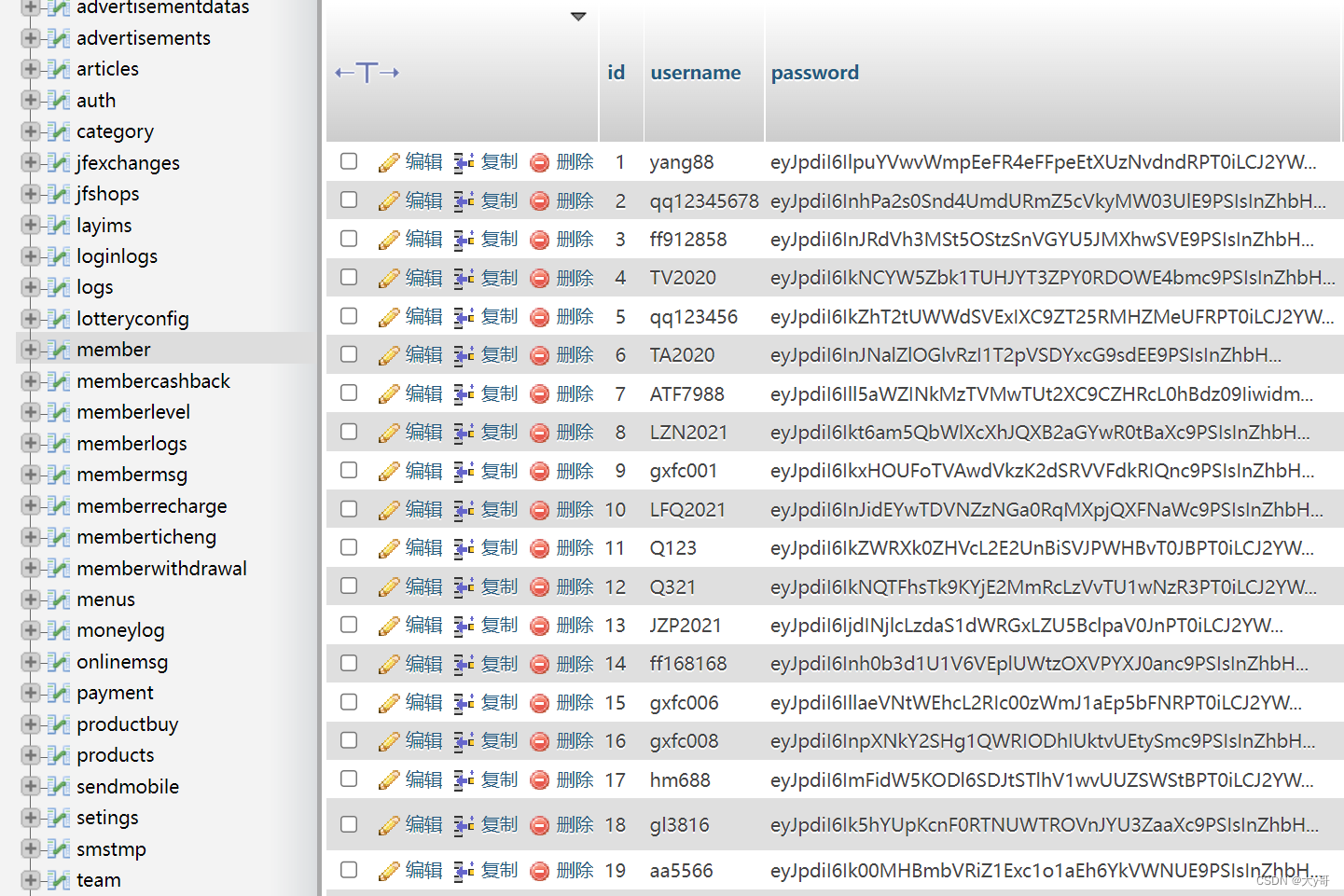

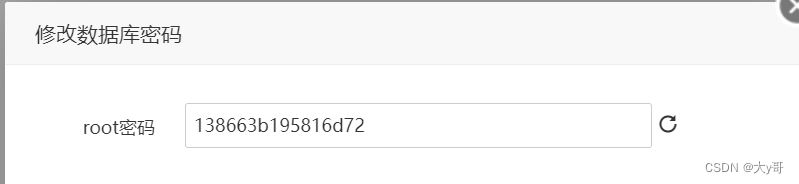

直接在宝塔面板里能找到宝塔数据库后台管理账号密码👇

Admins表里能看到后台管理员账号密码

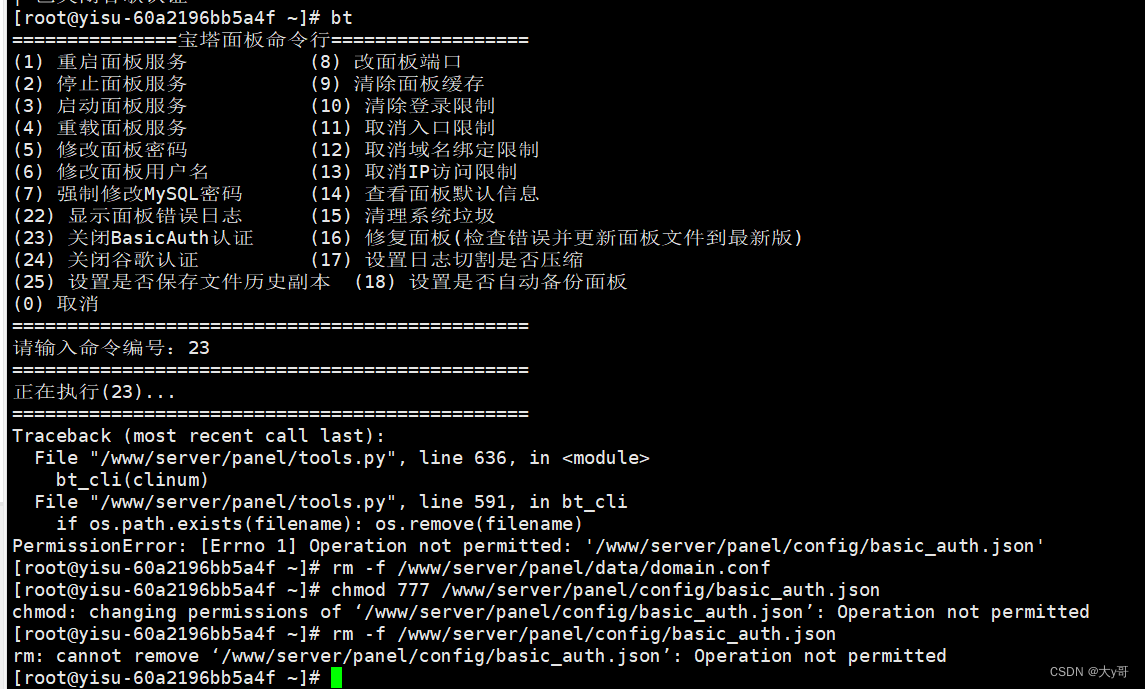

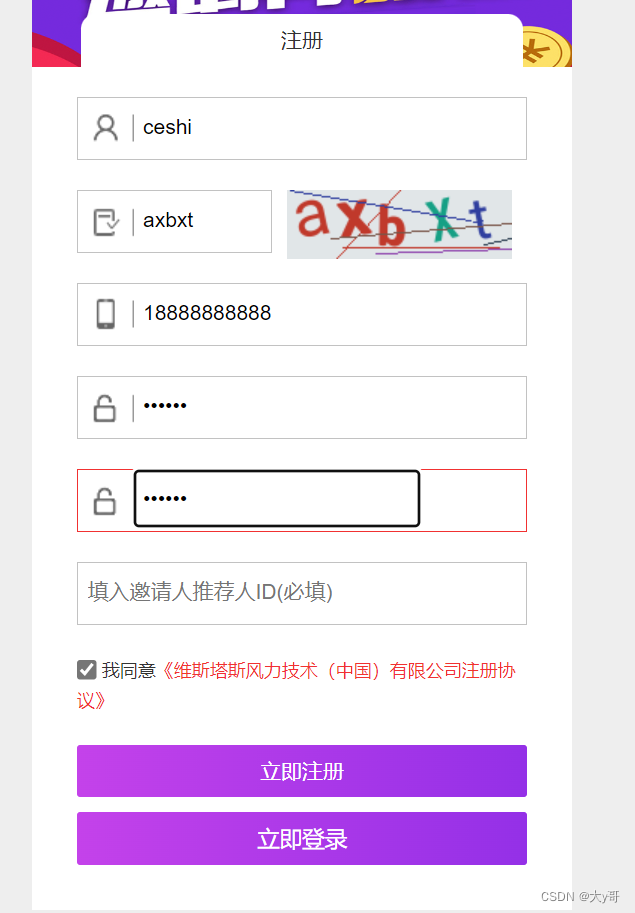

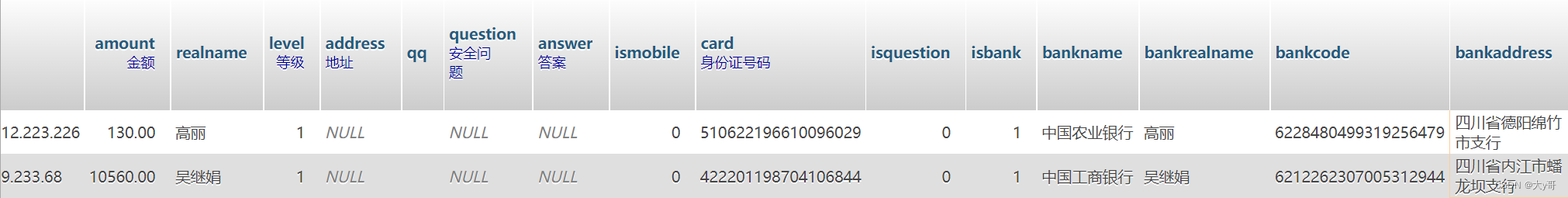

然后后台地址可通过上题找到,但需要知道明文密码,我先翻了一下数据库,发现能看到注册成员信息

而且密码形式和管理员密码一致,于是打算注册一个普通账号,把加密密码给管理员,注册密码123456,而且注册时需要推荐人ID。。。。

翻数据库,还是在成员表中找到ID,试了一下注册成功

找到刚才注册的账号密码,把密码复制到管理员密码中,刷新发现能成功登录

![]()

登进后台可直接看👇

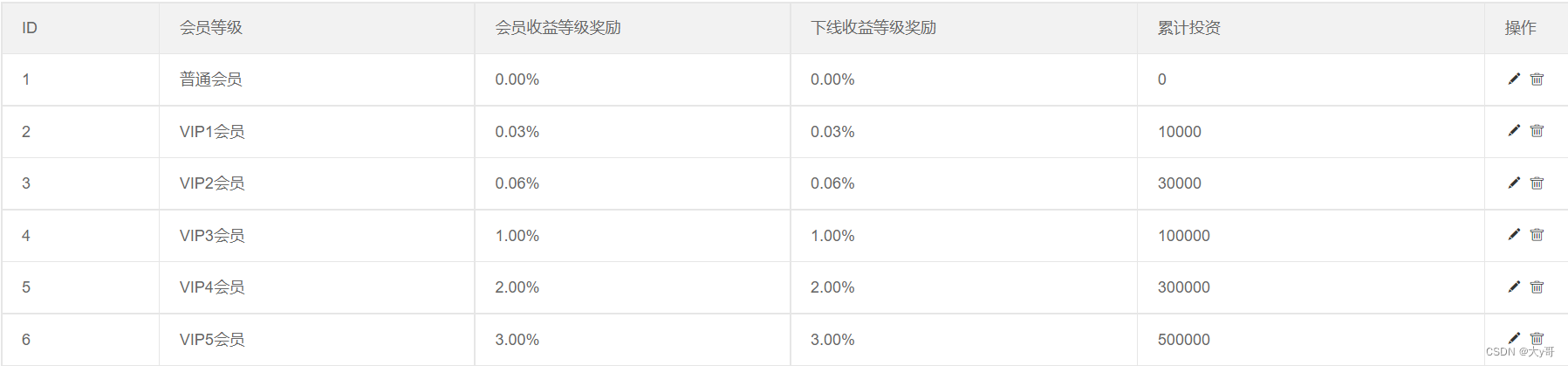

32 分析涉案网站的会员层级深度,写出最底层会员是多少层。(答案参考格式:66)答案:6

直接翻👇

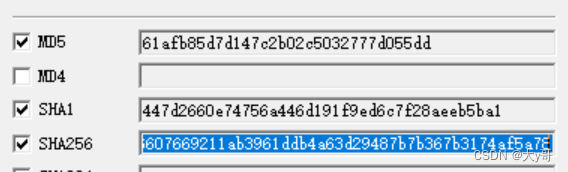

33 请写出存放网站会员等级变化制度的网站代码文件的SHA256值。(答案参考格式: 8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92)答案:18a011ab67c8c39a286607669211ab3961ddb4a63d29487b7b367b3174af5a78

服务里中find一下

find /www/wwwroot/v9.licai.com -name *.php | xargs grep '会员等级'

每个文件翻一翻,最后确定MemberRecharge.php

算下哈希👇

34 计算向网站中累计充值最多的五名会员,获得的下线收益总和(不包含平台赠送)。(答案参考格式:666.66)答案:25178.59

同36题

35 统计涉案网站中余额大于0且银行卡开户行归属于四川省的潜在受害人数量。(答案参考格式:6)答案:2

我是直接用宝塔提供的phpmyadmin管理工具执行sql语句(👇),看结果,发现只有两位且余额都大于0

SELECT * FROM `member` WHERE `bankaddress` like "%四川%";

36 统计平台从成立之初至“2021-07-01 23:59:59”共收益多少金额(不包含平台赠送)。(答案参考格式:6666.66)答案:9805957.00

看了官网wp,通过执行sql语句得出答案,这里sql不是很行。。。。

或者可以拉到本地,通过excel等数据分析工具慢慢算。。。

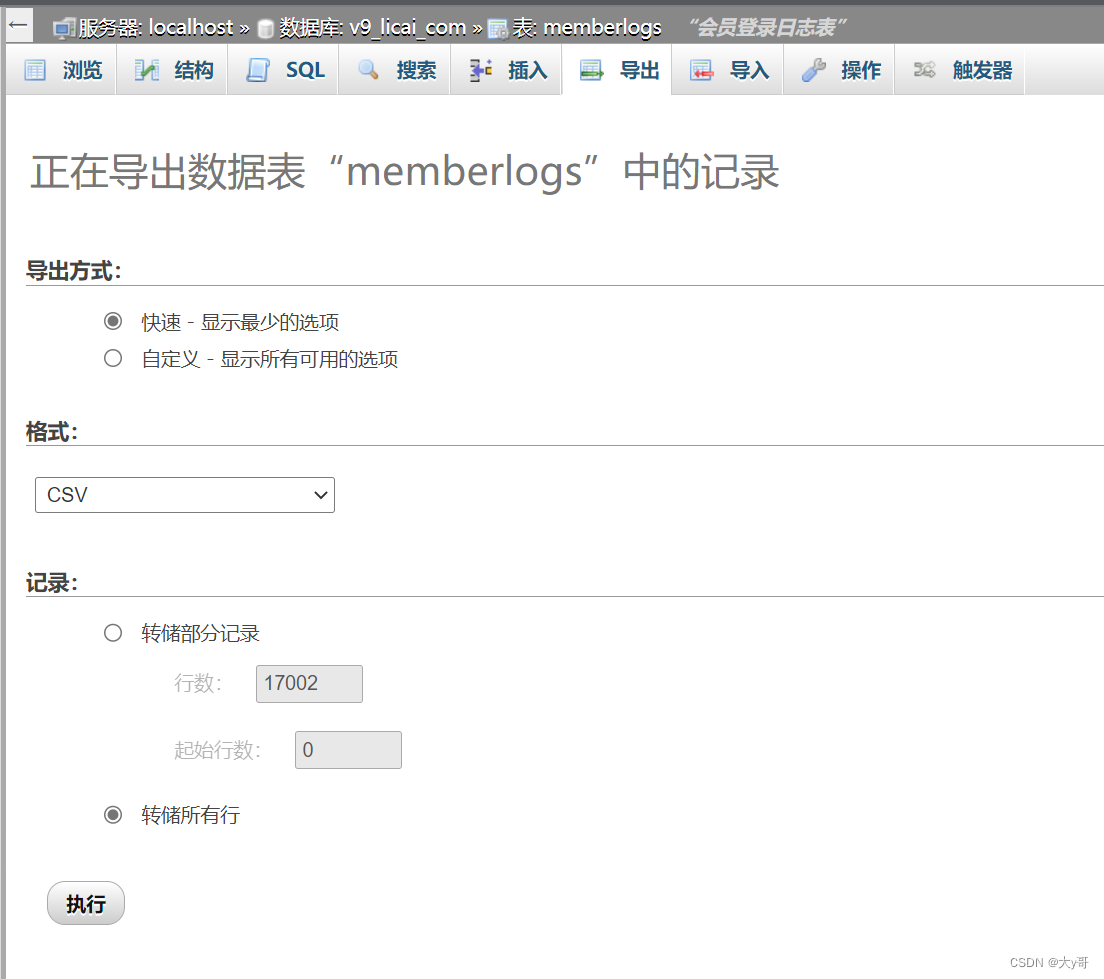

37 统计涉案网站哪一天登录的会员人数最多。(答案参考格式:1999-09-09)答案:2021-07-14

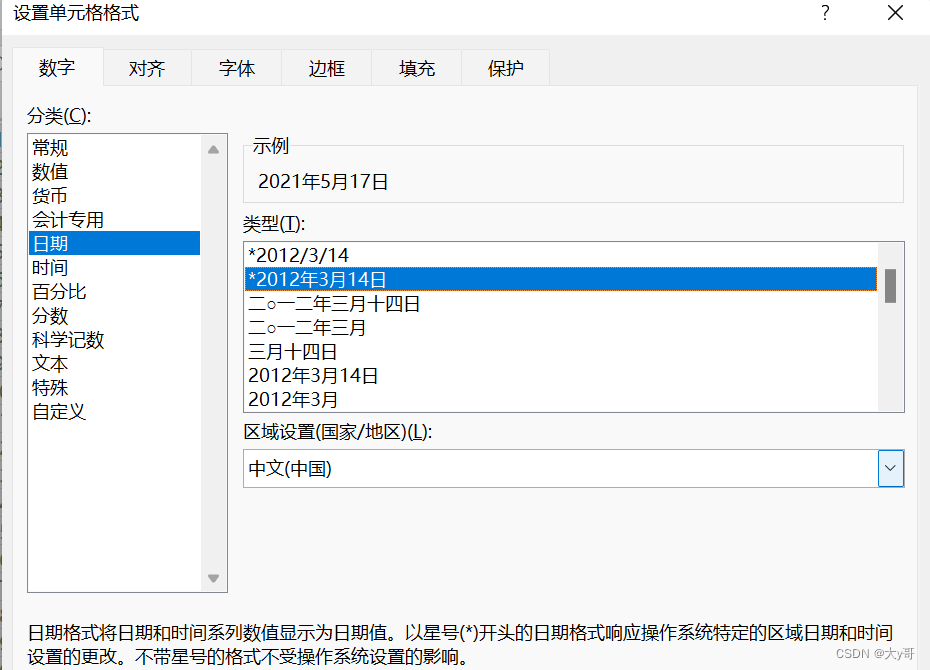

数据库里找到登录信息表,导出成csv格式,可以直接用excel打开。但要记得设置单元格格式为日期,否则日期看不到。。。

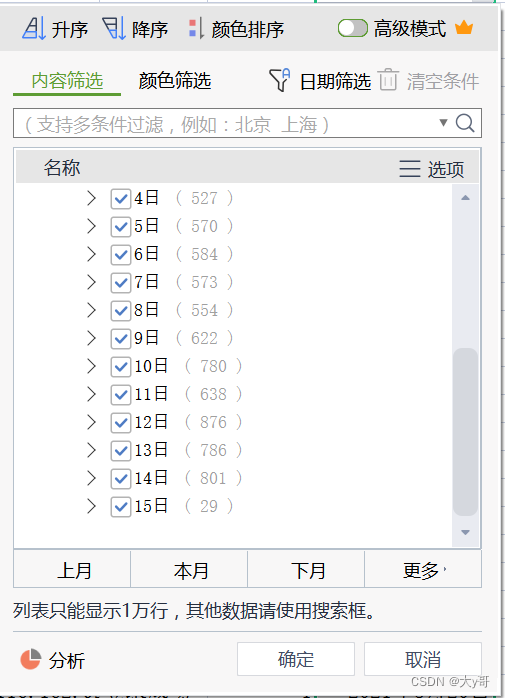

筛选看次数,7月14最多

38 写出涉案网站中给客服发送“你好,怎么充值”的用户的fusername值。(答案参考格式:lanmaobei666)答案:hm688

这题也是先翻了一波数据库,嘛都没找到,发现唯一可能的表是空的。。。所以试试把数据库备份导入

数据库备份路径👇

解压之后导入的方法有两种,第一种在服务器里登陆mysql,而且要用root密码,宝塔里有

然后选择数据库,用source命令导入备份

导入成功后刷新页面发现原来空表有内容了

第二种方法,直接服务器内用导入符号导入,刷新后也成功

![]()

欢迎大佬前来交流~