![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

微软3月补丁星期二共修复了83个漏洞,其中2个是0day,9个被评级为“严重”。

这些漏洞包括:

21个提权漏洞

2个安全特性绕过漏洞

27个远程代码执行漏洞

15个信息泄露漏洞

4个拒绝服务漏洞

10个欺骗漏洞

1个Edge-Chromium漏洞

这些漏洞中不包含微软在昨天修复的21个Edge漏洞。

01

2个0day漏洞

微软本次修复了两个已遭活跃利用的漏洞。

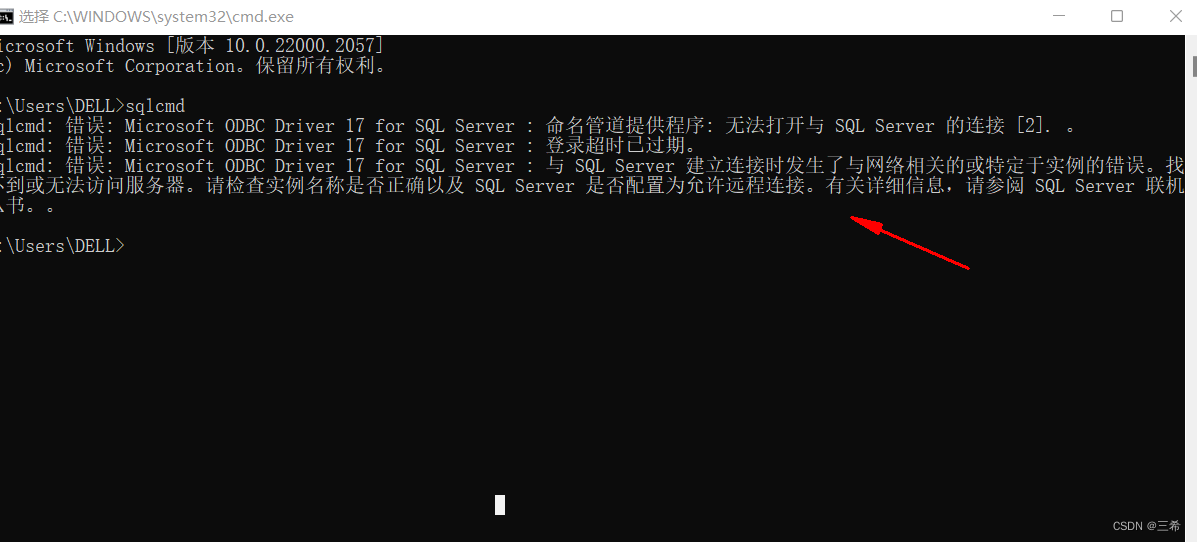

CVE-2023-23397是位于Outlook中的提权漏洞。该漏洞可导致攻击者通过特殊构造的邮件,强制目标设备连接到远程URL并传输Windows账户的Net-NTLMv2哈希。

微软在安全公告中指出,“外部攻击者可发送特殊构造的邮件,导致受害者连接到受攻击者控制的外部UNC位置,从而将受害者的Net-NTLMv2哈希泄露给攻击者,攻击者随后将其中继到另外一款服务并以受害者身份认证。”

微软提醒称,该漏洞在预览面板中被读取之前即可遭触发,原因是该漏洞“在由邮件服务器检索并处理时就会被自动触发”。微软在一份非公开的威胁分析报告中指出,该漏洞遭受俄罗斯政府支持的黑客组织 STONTIUM利用。该组织利用该漏洞收集目标的NTLM哈希,攻陷受害者网络,窃取特定账户的邮件。

该漏洞由 CERT-UA、微软事件响应以及微软威胁情报团队披露。

CVE-2023-24880是位于Windows SmartScreen中的安全特性绕过漏洞。该漏洞可用于创建可执行文件,绕过Windows Mark of the Web的安全警告。

微软在安全公告中提到,“攻击者可构造恶意文件,躲避MOTW防御措施,导致安全特性如依靠MOTW标记的Office中的受保护视图等的完整性和可用性存在有限损失。”该漏洞由谷歌威胁分析团队发现,该团队表示漏洞已遭 Magniber勒索团伙利用。

谷歌TAG团队分析漏洞后发现,该漏洞是对CVE-2022-44698 的绕过,而该漏洞曾遭Magniber利用并由微软在去年12月份修复。威胁行动者利用CVE-2022-44698时,利用了单独的已遭恶意签名的JavaScript文件。该漏洞导致Windows SmartScreen 生成错误并绕过MOTW警告。微软在去年12月份修复该漏洞后,谷歌发现Magniber团伙转而利用MSI文件中的恶意认证码签名绕过该修复方案。

微软解释称,该绕过是由微软仅修复最初的JavaScript文件滥用而没有修复该漏洞的根因造成的。微软指出,漏洞是由谷歌TAG团队的研究员Benoit Sevens 和 Vlad Stolyarov 和微软公司的研究员 Bill Demirkapi 发现的。

02

其它值得注意的漏洞

CVE-2023-23392是位于HTTP 协议栈中的远程代码执行漏洞。该漏洞评分为9.8,可导致远程未认证攻击者在无需用户交互的前提下在系统级别执行代码。这导致该漏洞是可蠕虫的,至少通过满足目标要求的系统蠕虫。目标系统需要启动HTTP/3并设置为使用缓冲的I/O。然而,这是一个相对常见的配置。需要注意的是,只有Windows 11和Windows Server 2022受影响,这意味着该漏洞是新漏洞而非遗留代码。

CVE-2023-23415是位于Internet 控制消息协议 (ICMP) 中的远程代码执行漏洞。这是因标头中包含分段IP数据包的错误消息而导致的潜在可蠕虫漏洞。该漏洞的CVSS评分为9.8分。唯一的要求是位于目标系统上的应用必须绑定到原始套接字。并非所有应用程序都会这么做,但存在的可能性较高。虽然有些应用会在边界拦截ICMP,但对于远程调试而言这样做会造成一些负面影响。

用户应尽快修复这些漏洞。

代码卫士试用地址:https://codesafe.qianxin.com

开源卫士试用地址:https://oss.qianxin.com

推荐阅读

2月微软补丁星期二值得关注的漏洞

2023年1月微软补丁星期二值得关注的漏洞

微软十二月补丁星期二值得关注的漏洞

微软补丁星期二修复6个已遭利用的0day和ProxyNotShell 0day

原文链接

https://www.zerodayinitiative.com/blog/2023/3/14/the-march-2023-security-update-review

https://www.bleepingcomputer.com/news/microsoft/microsoft-march-2023-patch-tuesday-fixes-2-zero-days-83-flaws/

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~