安全技术和防火墙

安全技术

入侵检测与管理系统(Intrusion Detection Systems):特点是不阻断任何网络访问,量化、定

位来自内外网络的威胁情况,主要以提供报告和事后监督为主,提供有针对性的指导措施和安全决

策依据。一般采用旁路部署方式。会检测但是会允许你做。

入侵防御系统(Intrusion Prevention System):以透明模式工作,分析数据包的内容如:溢出

攻击、拒绝服务攻击、木马、蠕虫、系统漏洞等进行准确的分析判断,在判定为攻击行为后立即予

以阻断,主动而有效的保护网络的安全,一般采用在线部署方式

防火墙( FireWall ):隔离功能,工作在网络或主机边缘,对进出网络或主机的数据包基于一定

的规则检查,并在匹配某规则时由规则定义的行为进行处理的一组功能的组件,基本上的实现都是

默认情况下关闭所有的通过型访问,只开放允许访问的策略

防火墙的分类

按保护范围划分:

主机防火墙:服务范围为当前主机(eg:winonds防火墙)

网络防火墙:服务范围为防火墙一侧的局域网 (eg:局域网)

按实现方式划分:

硬件防火墙:在专用硬件级别实现部分功能的防火墙;另一个部分功能基于软件实现,如:华为,天融信

Checkpoint,NetScreen等

软件防火墙:运行于通用硬件平台之上的防火墙的应用软件,微软 isa

按网络协议划分:

网络层防火墙:OSI模型下四层

应用层防火墙/代理服务器:代理网关,OSI模型七层

包过滤防火墙

网络层对数据包进行选择,选择的依据是系统内设置的过滤逻辑,被称为访问控制列表(ACL),通过

检查数据流中每个数据的源地址,目的地址,所用端口号和协议状态等因素,或他们的组合来确定是否

允许该数据包通过

优点:对用户来说透明,处理速度快且易于维护

缺点:无法检查应用层数据,如病毒等

应用层防火墙

应用层防火墙/代理服务型防火墙,也称为代理服务器(Proxy Server)

将所有跨越防火墙的网络通信链路分为两段

内外网用户的访问都是通过代理服务器上的“链接”来实现

优点:在应用层对数据进行检查,比较安全

缺点:增加防火墙的负载

提示:现实生产环境中所使用的防火墙一般都是二者结合体,即先检查网络数据,通过之后再送到应用

层去检查

Linux 防火墙的基本认识

Netfilter

Linux防火墙是由Netfilter组件提供的,Netfilter工作在内核空间,集成在linux内核中

Netfilter 是Linux2.4.x之后新一代的Linux防火墙机制,是linux内核的一个子系统。Netfilter采用模块

化设计,具有良好的可扩充性,提供扩展各种网络服务的结构化底层框架。Netfilter与IP协议栈是无缝

契合,并允许对数据报进行过滤、地址转换、处理等操作

Netfilter官网文档:https://netfilter.org/documentation/

防火墙工具介绍

iptables

由软件包iptables提供的命令行工具,工作在用户空间,用来编写规则,写好的规则被送往netfilter,

告诉内核如何去处理信息包

firewalld

从CentOS 7 版开始引入了新的前端管理工具

软件包:

firewalld

firewalld-config

管理工具:

firewall-cmd 命令行工具

firewall-config 图形工作

nftables

此软件是CentOS 8 新特性,Nftables最初在法国巴黎的Netfilter Workshop 2008上发表,然后由长期的

netfilter核心团队成员和项目负责人Patrick McHardy于2009年3月发布。它在2013年末合并到Linux内

核中,自2014年以来已在内核3.13中可用。

它重用了netfilter框架的许多部分,例如连接跟踪和NAT功能。它还保留了命名法和基本iptables设计的

几个部分,例如表,链和规则。就像iptables一样,表充当链的容器,并且链包含单独的规则,这些规

则可以执行操作,例如丢弃数据包,移至下一个规则或跳至新链。

从用户的角度来看,nftables添加了一个名为nft的新工具,该工具替代了iptables,arptables和

ebtables中的所有其他工具。从体系结构的角度来看,它还替换了内核中处理数据包过滤规则集运行时

评估的那些部分。

[root@centos8 ~]# iptables --version

iptables v1.8.2 (nf_tables)

[root@centos8 ~]#ll /usr/sbin/iptables

lrwxrwxrwx. 1 root root 17 May 11 2019 /usr/sbin/iptables -> xtables-nft-multi

[root@centos7 ~]#ll /usr/sbin/iptables

lrwxrwxrwx. 1 root root 13 Dec 9 2018 /usr/sbin/iptables -> xtables-multi

[root@centos7 ~]# iptables --version

iptables v1.4.21

[root@centos6 ~]#iptables --version

iptables v1.4.7

[root@centos6 ~]#ll /sbin/iptables

lrwxrwxrwx. 1 root root 33 Dec 12 2018 /sbin/iptables ->

/etc/alternatives/iptables.x86_64

[root@centos6 ~]#ll /etc/alternatives/iptables.x86_64

lrwxrwxrwx. 1 root root 20 Dec 12 2018 /etc/alternatives/iptables.x86_64 ->

/sbin/iptables-1.4.7

[root@centos6 ~]#ll /sbin/iptables

lrwxrwxrwx. 1 root root 33 Dec 12 2018 /sbin/iptables ->

/etc/alternatives/iptables.x86_64

范例:查看软件包

[root@centos8 ~]#rpm -qi nftables[root@centos8 ~]#rpm -qi iptables

netfilter 中五个勾子函数和报文流向

Netfilter在内核中选取五个位置放了五个hook(勾子) function(INPUT、OUTPUT、FORWARD、PREROUTING、POSTROUTING),而这五个hook function向用户开放,用户可以通过一个命令工具(iptables)向其写入规则

由信息过滤表(table)组成,包含控制IP包处理的规则集(rules),规则被分组放在链(chain)上。勾子函数部署在流量的必经之路。

提示:从 Linux kernel 4.2 版以后,Netfilter 在prerouting 前加了一个 ingress 勾子函数。可以使用这个新的入口挂钩来过滤来自第2层的流量,这个新挂钩比预路由要早,基本上是 tc 命令(流量控制工具)的替代品

三种报文流向

流入本机:PREROUTING --> INPUT–>用户空间进程

流出本机:用户空间进程 -->OUTPUT–> POSTROUTING

转发:PREROUTING --> FORWARD --> POSTROUTING

iptables的组成

iptables由五个表和五个链以及一些规则组成

五个表table:filter、nat、mangle、raw、security

filter表:过滤规则表,根据预定义的规则过滤符合条件的数据包 条件过滤 实现安全控制

nat表:network address translation 地址转换规则表 网络控制 网络地址转换

mangle:修改数据标记位规则表 修改报文,打标记,实现分类,按类来定义规则

raw:关闭启用的连接跟踪机制,加快封包穿越防火墙速度 禁用连接功能 提高防火墙性能

security:用于强制访问控制(MAC)网络规则,由Linux安全模块(如SELinux)实现

优先级由高到低的顺序为:

security -->raw–>mangle–>nat–>filter

五个内置链chain:

INPUT,OUTPUT,FORWARD,PREROUTING,POSTROUTING

表和链对应关系

[root@centos8 ~]#man 8 iptables

内核中数据包的传输过程

当一个数据包进入网卡时,数据包首先进入PREROUTING链,内核根据数据包目的IP判断是否需

要转送出去

如果数据包就是进入本机的,数据包就会沿着图向下移动,到达INPUT链。数据包到达INPUT链

后,任何进程都会收到它。本机上运行的程序可以发送数据包,这些数据包经过OUTPUT链,然后

到达POSTROUTING链输出

如果数据包是要转发出去的,且内核允许转发,数据包就会向右移动,经过FORWARD链,然后到

达POSTROUTING链输出

iptables

iptables 规则说明

规则rule:根据规则的匹配条件尝试匹配报文,对匹配成功的报文根据规则定义的处理动作作出处理,规则在链接上的次序即为其检查时的生效次序。

匹配条件:默认为与条件,同时满足

基本匹配:IP,端口,TCP的Flags(SYN,ACK等)

扩展匹配:通过复杂高级功能匹配

处理动作:称为target,跳转目标

内建处理动作:ACCEPT,DROP,REJECT,SNAT,DNAT,MASQUERADE,MARK,LOG…

自定义处理动作:自定义chain,利用分类管理复杂情形

规则要添加在链上,才生效;添加在自定义上不会自动生效

-s:指定作为源地址匹配,这里不能指定主机名称,必须是IP

IP | IP/MASK | 0.0.0.0/0.0.0.0

而且地址可以取反,加一个“!”表示除了哪个IP之外

-d:表示匹配目标地址

-p:用于匹配协议的(这里的协议通常有3种,TCP/UDP/ICMP)

-i eth0:从这块网卡流入的数据

流入一般用在INPUT和PREROUTING上

-o eth0:从这块网卡流出的数据

流出一般在OUTPUT和POSTROUTING上

链chain:

内置链:每个内置链对应于一个钩子函数

自定义链:用于对内置链进行扩展或补充,可实现更灵活的规则组织管理机制;只有Hook钩子调用自定义链时,才生效。

iptables规则添加时考量点

要实现哪种功能:判断添加在哪张表上

报文流经的路径:判断添加在哪个链上

报文的流向:判断源和目的

匹配规则:业务需要

环境准备:

Centos7,8:

systemctl stop firewalld.service

systemctl disable firewalld. service

Centos6:

service iptables stop

chkconfig iptables off

iptables 用法说明

帮助:man 8 iptables

[root@centos8 ~]#man 8 iptables

格式:

iptables [-t table] {-A|-C|-D} chain rule-specification

iptables [-t table] -I chain [rulenum] rule-specification

iptables [-t table] -R chain rulenum rule-specification

iptables [-t table] -D chain rulenum

iptables [-t table] -S [chain [rulenum]]

iptables [-t table] {-F|-L|-Z} [chain [rulenum]] [options...]

iptables [-t table] -N chain

iptables [-t table] -X [chain]

iptables [-t table] -P chain target

iptables [-t table] -E old-chain-name new-chain-name

rule-specification = [matches...] [target]

match = -m matchname [per-match-options]

target = -j targetname [per-target-options]

范例:Filter表中INPUT规则

iptables命令格式详解:

iptables [-t table] SUBCOMMAND chain [-m matchname [per-match-options]]

-j targetname [per-target-options]

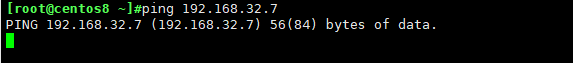

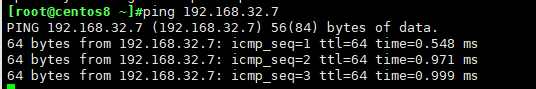

[root@centos8 ~]#iptables -A INPUT -s 192.168.32.7 -j DROP #丢弃192.168.32.7的访问报文,不回应

[root@centos8 ~]#iptables -A INPUT -s 192.168.32.7 -j REJECT #直接拒绝,有回应

1、-t table:指定表

raw, mangle, nat, [filter]默认

2、SUBCOMMAND:子命令

链管理类:

-N:new, 自定义一条新的规则链

-E:重命名自定义链;引用计数不为0的自定义链不能够被重命名,也不能被删除

-X:delete,删除自定义的空的规则链

-P:Policy,设置默认策略;对filter表中的链而言,其默认策略有:

ACCEPT:接受

DROP:丢弃

查看类:

-L:list, 列出指定鏈上的所有规则,本选项须置后。这个参数放在最后面

-n:numberic,以数字格式显示地址和端口号

-v:verbose,详细信息

-vv :更详细

-x:exactly,显示计数器结果的精确值,而非单位转换后的易读值

–line-numbers:显示规则的序号

[root@centos8 ~]#iptables -vnL --line-numbers

-S selected,以iptables-save 命令格式显示链上规则,可以备份规则

[root@centos8 ~]#iptables-save

# Generated by xtables-save v1.8.2 on Sat Dec 21 20:34:42 2019

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A INPUT -s 192.168.32.7/32 -j REJECT --reject-with icmp-port-unreachable

COMMIT

# Completed on Sat Dec 21 20:34:42 2019

常用组合:

-vnL

-vvnxL --line-numbers

规则管理类:

-A:append,追加

-I:insert, 插入,要指明插入至的规则编号,默认为第一条

[root@centos8 ~]#iptables -I INPUT 2 -s 192.168.31.0/24 -j REJECT

-D:delete,删除

[root@centos8 ~]#iptables -D INPUT 2

(1) 指明规则序号

(2) 指明规则本身

-R:replace,替换指定链上的指定规则编号

[root@centos8 ~]#iptables -vnL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 29 2436 REJECT all -- * * 192.168.32.7 0.0.0.0/0 reject-with icmp-port-unreachable0 0 DROP all -- * * 192.168.32.18 0.0.0.0/0 [root@centos8 ~]#iptables -R INPUT 2 -s 192.168.32.28 -j DROP #替换第二天ip地址

[root@centos8 ~]#iptables -vnL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 29 2436 REJECT all -- * * 192.168.32.7 0.0.0.0/0 reject-with icmp-port-unreachable0 0 DROP all -- * * 192.168.32.28 0.0.0.0/0

-F:flush,清空指定的规则链

[root@centos8 ~]#iptables -F #清空了默认的fliter表

[root@centos8 ~]#iptables -vnL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination

-Z:zero,置零

iptables的每条规则都有两个计数器

(1) 匹配到的报文的个数 # pkts

(2) 匹配到的所有报文的大小之和 #bytes

3、chain:

PREROUTING,INPUT,FORWARD,OUTPUT,POSTROUTING

4、匹配条件

基本:通用的,PARAMETERS

扩展:需加载模块,MATCH EXTENTIONS

5、处理动作:

-j targetname [per-target-options]

简单:ACCEPT,DROP

扩展:REJECT:–reject-with:icmp-port-unreachable默认

RETURN:返回调用链

REDIRECT:端口重定向

LOG:记录日志,dmesg

MARK:做防火墙标记

DNAT:目标地址转换

SNAT:源地址转换

MASQUERADE:地址伪装

自定义链

iptables 基本匹配条件

基本匹配条件:无需加载模块,由iptables/netfilter自行提供

[!] -s, --source address[/mask][,…]:源IP地址或范围

[!] -d, --destination address[/mask][,…]:目标IP地址或范围

[!] -p, --protocol protocol:指定协议,可使用数字如0(all)

protocol: tcp, udp, icmp, icmpv6, udplite,esp, ah, sctp, mh or all

参看:/etc/protocols

[root@centos8 ~]#cat /etc/protocols

[!] -i, --in-interface name:报文流入的接口;只能应用于数据报文流入环节,只应用于INPUT、

FORWARD、PREROUTING链

[!] -o, --out-interface name:报文流出的接口;只能应用于数据报文流出的环节,只应用于

FORWARD、OUTPUT、POSTROUTING链

iptables 扩展匹配条件

扩展匹配条件:需要加载扩展模块(/usr/lib64/xtables/*.so),方可生效

[root@centos8 ~]#ll /usr/lib64/xtables/*.so

[root@centos8 ~]#iptables -A INPUT -i lo -j ACCEPT

扩展模块的查看帮助 :man iptables-extensions

[root@centos8 ~]#man iptables-extensions

扩展匹配条件两种:

隐式扩展

显式扩展

隐式扩展

iptables 在使用-p选项指明了特定的协议时,无需再用-m选项指明扩展模块的扩展机制,不需要手动加载扩展模块

tcp协议的扩展选项

[!] --source-port, --sport port[:port]:匹配报文源端口,可为端口范围

[!] --destination-port,–dport port[:port]:匹配报文目标端口,可为范围

[!] --tcp-flags mask comp

[root@centos8 ~]#iptables -I INPUT 2 -s 192.168.32.7 -p tcp --dport 80 -j ACCEPT

mask 需检查的标志位列表,用"," 分隔

例如 SYN,ACK,FIN,RST

comp 在mask列表中必须为1的标志位列表,无指定则必须为0,用,分隔tcp协议的扩展选项

范例:

--tcp-flags SYN,ACK,FIN,RST SYN 表示要检查的标志位为SYN,ACK,FIN,RST四个,其中SYN必

须为1,余下的必须为0 不写表示为0

--tcp-flags SYN,ACK,FIN,RST SYN,ACK

--tcp-flags ALL ALL #检测所有位 一共6个位 不存在的包 错误包

--tcp_flags ALL NONE #错误包

[!] --syn:用于匹配第一次握手, 相当于:–tcp-flags SYN,ACK,FIN,RST SYN

udp 协议的扩展选项

[!] --source-port, --sport port[:port]:匹配报文的源端口或端口范围

[!] --destination-port,–dport port[:port]:匹配报文的目标端口或端口范围

icmp 协议的扩展选项

不存在端口的问题,但是定义请求报文和应答报文协议。ping命令很明显

[!] --icmp-type {type[/code]|typename}

type/code

0/0 echo-reply icmp应答

8/0 echo-request icmp请求

[root@centos8 ~]#iptables -I INPUT 1 -s 192.168.32.1 -j ACCEPT #把自己ssh加进去

ping不通的原因是应答报文被丢弃,但是请求报文能正常的出去

[root@centos8 ~]#iptables -I INPUT 4 -p icmp --icmp-type 0/0 -j ACCEPT

#接受应答报文,但是其他主机的请求报文被DROP。现在可以ping通其他主机,但是其他主机ping不通该主机

[root@centos8 ~]#iptables -vnL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 618 48227 ACCEPT all -- * * 192.168.32.1 0.0.0.0/0 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 6 396 ACCEPT tcp -- * * 192.168.32.7 0.0.0.0/0 tcp dpt:800 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmptype 0 code 0503 40256 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

[root@centos8 ~]#iptables -P OUTPUT -j DROP #修改默认无规则是接受还是拒绝。写最后一条

显式扩展及相关模块

显示扩展即必须使用-m选项指明要调用的扩展模块名称,需要手动加载扩展模块

[-m matchname [per-match-options]]

扩展模块的使用帮助:

CentOS 6: man iptables

CentOS 7,8: man iptables-extensions

multiport扩展

不连续的端口号可以定义在一起

以离散方式定义多端口匹配,最多指定15个端口

[!] --source-ports,–sports port[,port|,port:port]…

指定多个源端口

[!] --destination-ports,–dports port[,port|,port:port]…

指定多个目标端口

[!] --ports port[,port|,port:port]…多个源或目标端

范例:

iptables -A INPUT -s 192.168.32.0/24 -d 192.168.32.7 -p tcp -m multiport --dports 20:22,80 -j ACCEPT

[root@centos8 ~]#iptables -vnL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 705 53395 ACCEPT all -- * * 192.168.32.1 0.0.0.0/0 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 6 396 ACCEPT tcp -- * * 192.168.32.7 0.0.0.0/0 tcp dpt:8034 2856 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmptype 0 code 0564 45380 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination

[root@centos8 ~]#iptables -D INPUT 2

[root@centos8 ~]#iptables -D INPUT 2

[root@centos8 ~]#iptables -D INPUT 2

[root@centos8 ~]#iptables -vnL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 754 56623 ACCEPT all -- * * 192.168.32.1 0.0.0.0/0 564 45380 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination

[root@centos8 ~]#

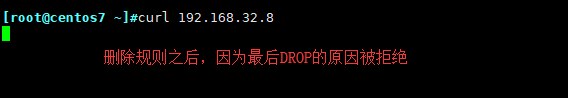

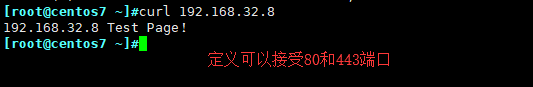

[root@centos8 ~]#iptables -I INPUT 2 -s 192.168.32.0/24 -p tcp -m multiport --dports 80,443 -j ACCEPT

[root@centos8 ~]#iptables -vnL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 966 70844 ACCEPT all -- * * 192.168.32.1 0.0.0.0/0 0 0 ACCEPT tcp -- * * 192.168.32.0/24 0.0.0.0/0 multiport dports 80,443571 45800 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination

[root@centos8 ~]#

iprange扩展

指明连续的(但一般不是整个网络)ip地址范围

[!] --src-range from[-to] 源IP地址范围

[!] --dst-range from[-to] 目标IP地址范围

范例:

iptables -A INPUT -d 172.16.1.100 -p tcp --dport 80 -m iprange --src-range

172.16.1.5-172.16.1.10 -j DROP

mac扩展

mac 模块可以指明源MAC地址,,适用于:PREROUTING, FORWARD,INPUT chains

mac只有源目录,没有目标mac。

范例

[!] --mac-source XX:XX:XX:XX:XX:XX

范例:

iptables -A INPUT -s 172.16.0.100 -m mac --mac-source 00:50:56:12:34:56 -j

ACCEPT

iptables -A INPUT -s 172.16.0.100 -j REJECT

string扩展

对报文中的应用层数据做字符串模式匹配检测

--algo {bm|kmp} 字符串匹配检测算法

bm:Boyer-Moore

kmp:Knuth-Pratt-Morris

--from offset 开始偏移 #跳过协议的前导信息。

--to offset 结束偏移

[!] --string pattern 要检测的字符串模式

[!] --hex-string pattern要检测字符串模式,16进制格式

范例:

iptables -A OUTPUT -p tcp --sport 80 -m string --algo bm --from 42 --string "google" -j REJECT

#本机带有google字样的内容拒绝别人访问

[root@centos8 ~]#vim /var/www/html/test.html

[root@centos8 ~]#cat /var/www/html/test.html

this is google page ! #带goole字样的资源

[root@centos8 ~]#vim /var/www/html/test1.html

[root@centos8 ~]#cat /var/www/html/test1.html

likai and duanxin !在centos7中测试: 没有增加规则之前都能正常访问

[root@centos7 ~]#curl 192.168.32.8/test.html

this is google page !

[root@centos7 ~]#curl 192.168.32.8/test1.html

likai and duanxin !

在centos8中增加防火墙规则:

[root@centos8 ~]#iptables -A OUTPUT -p tcp --sport 80 -m string --algo bm --from 42 --string "google" -j REJECT

[root@centos8 ~]#iptables -vnL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 1538 109K ACCEPT all -- * * 192.168.32.1 0.0.0.0/0 30 2008 ACCEPT tcp -- * * 192.168.32.0/24 0.0.0.0/0 multiport dports 80,443571 45800 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 0 0 REJECT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp spt:80 STRING match "google" ALGO name bm FROM 42 TO 65535 reject-with icmp-port-unreachable在centos7中测试: 有google字样的网页资源拒绝访问,没有对应字样的正常访问

[root@centos7 ~]#curl 192.168.32.8/test1.html

likai and duanxin !

[root@centos7 ~]#curl 192.168.32.8/test.html

curl: (56) Recv failure: Connection reset by peer

[root@centos7 ~]#

time扩展

注意:CentOS 8 此模块有问题

根据将报文到达的时间与指定的时间范围进行匹配

--datestart YYYY[-MM[-DD[Thh[:mm[:ss]]]]] 日期

--datestop YYYY[-MM[-DD[Thh[:mm[:ss]]]]]

--timestart hh:mm[:ss] 时间

--timestop hh:mm[:ss]

[!] --monthdays day[,day...] 每个月的几号

[!] --weekdays day[,day...] 星期几,1 – 7 分别表示星期一到星期日

--kerneltz:内核时区,不建议使用,CentOS 7系统默认为 UTC

注意: centos6 不支持kerneltz ,--localtz指定本地时区(默认)

范例:

iptables -A INPUT -s 172.16.0.0/16 -d 172.16.100.10 -p tcp --dport 80 -m time --timestart 14:30

--timestop 18:30 --weekdays Sat,Sun --kerneltz -j DROP

connlimit扩展

根据每客户端IP做并发连接数数量匹配

可防止Dos(Denial of Service,拒绝服务)攻击

--connlimit-upto # :连接的数量小于等于#时匹配

--connlimit-above # :连接的数量大于#时匹配

范例:

iptables -A INPUT -d 172.16.100.10 -p tcp --dport 22 -m connlimit --connlimitabove 2 -j REJECT

#-d 表示目标 本机多IP的时候可以写 不写默认全部网卡

limit扩展

基于收发报文的速率做匹配

令牌桶过滤器

--limit #[/second|/minute|/hour|/day]

--limit-burst number

范例:

iptables -I INPUT -d 172.16.100.10 -p icmp --icmp-type 8 -m limit --limit 10/minute --limit-burst 5

-j ACCEPT

iptables -I INPUT 2 -p icmp -j REJECT

一分钟通过20个报文

范例:

[root@centos8 ~]#iptables -A INPUT -p icmp -m limit --limit-burst 10 --limit 20/minute -j ACCEPT

[root@centos8 ~]#iptables -A INPUT -p icmp -j REJECT

[root@centos8 ~]#iptables -vnL

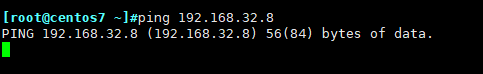

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 2116 151K ACCEPT all -- * * 192.168.32.1 0.0.0.0/0 73 4877 ACCEPT tcp -- * * 192.168.32.0/24 0.0.0.0/0 multiport dports 80,44317 1428 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 limit: avg 20/min burst 107 588 REJECT icmp -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachableChain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination 在centos7中测试:

[root@centos7 ~]#ping 192.168.32.8

PING 192.168.32.8 (192.168.32.8) 56(84) bytes of data.

64 bytes from 192.168.32.8: icmp_seq=1 ttl=64 time=0.408 ms

64 bytes from 192.168.32.8: icmp_seq=2 ttl=64 time=0.485 ms

64 bytes from 192.168.32.8: icmp_seq=3 ttl=64 time=0.465 ms

64 bytes from 192.168.32.8: icmp_seq=4 ttl=64 time=0.986 ms

64 bytes from 192.168.32.8: icmp_seq=5 ttl=64 time=0.411 ms

64 bytes from 192.168.32.8: icmp_seq=6 ttl=64 time=0.340 ms

64 bytes from 192.168.32.8: icmp_seq=7 ttl=64 time=0.285 ms

64 bytes from 192.168.32.8: icmp_seq=8 ttl=64 time=0.916 ms

64 bytes from 192.168.32.8: icmp_seq=9 ttl=64 time=1.08 ms

64 bytes from 192.168.32.8: icmp_seq=10 ttl=64 time=1.15 ms #前面十个不做限制

64 bytes from 192.168.32.8: icmp_seq=11 ttl=64 time=0.912 ms

64 bytes from 192.168.32.8: icmp_seq=12 ttl=64 time=1.71 ms

64 bytes from 192.168.32.8: icmp_seq=13 ttl=64 time=0.950 ms

64 bytes from 192.168.32.8: icmp_seq=14 ttl=64 time=0.949 ms

From 192.168.32.8 icmp_seq=15 Destination Port Unreachable

64 bytes from 192.168.32.8: icmp_seq=16 ttl=64 time=0.302 ms #一分钟过20个,即三个过一个的形式

From 192.168.32.8 icmp_seq=17 Destination Port Unreachable

From 192.168.32.8 icmp_seq=18 Destination Port Unreachable

64 bytes from 192.168.32.8: icmp_seq=19 ttl=64 time=0.376 ms

From 192.168.32.8 icmp_seq=20 Destination Port Unreachable

From 192.168.32.8 icmp_seq=21 Destination Port Unreachable

64 bytes from 192.168.32.8: icmp_seq=22 ttl=64 time=0.909 ms

From 192.168.32.8 icmp_seq=23 Destination Port Unreachable

From 192.168.32.8 icmp_seq=24 Destination Port Unreachablestate扩展

加载对应跟踪模块

[root@centos8 ~]#modprobe /proc/net/nf_conntrack_ipv4

[root@centos8 ~]#lsmod | grep nf_conntrack

state扩展模块,可以根据”连接追踪机制“去检查连接的状态,较耗资源

conntrack机制:追踪本机上的请求和响应之间的关系

状态类型:

NEW:新发出请求;连接追踪信息库中不存在此连接的相关信息条目,因此,将其识别为第一次发出的请求

ESTABLISHED:NEW状态之后,连接追踪信息库中为其建立的条目失效之前期间内所进行的通信状态

RELATED:新发起的但与已有连接相关联的连接,如:ftp协议中的数据连接与命令连接之间的关系

INVALID:无效的连接,如flag标记不正确

UNTRACKED:未进行追踪的连接,如raw表中关闭追踪

已经追踪到的并记录下来的连接信息库

/proc/net/nf_conntrack

调整连接追踪功能所能够容纳的最大连接数量

/proc/sys/net/netfilter/nf_conntrack_max

查看连接跟踪有多少条目

/proc/sys/net/netfilter/nf_conntrack_count

不同的协议的连接追踪时长

/proc/sys/net/netfilter/

说明:

连接跟踪,需要加载模块: modprobe nf_conntrack_ipv4

iptables的链接跟踪表最大容量为/proc/sys/net/nf_conntrack_max

当服务器连接多于最大连接数时会出现kernel: ip_conntrack: table full, dropping packet错误

各种状态的超时后,链接会从表中删除

连接过多的解决方法两个:

(1) 加大nf_conntrack_max 值

vi /etc/sysctl.conf

net.nf_conntrack_max = 393216

net.netfilter.nf_conntrack_max = 393216

(2) 降低 nf_conntrack timeout时间

vi /etc/sysctl.conf

net.netfilter.nf_conntrack_tcp_timeout_established = 300

net.netfilter.nf_conntrack_tcp_timeout_time_wait = 120

net.netfilter.nf_conntrack_tcp_timeout_close_wait = 60

net.netfilter.nf_conntrack_tcp_timeout_fin_wait = 120

iptables -t nat -L -n

格式:

[!] --state state

范例:

iptables -A INPUT -d 172.16.1.10 -p tcp -m multiport --dports 22,80 -m state --

state NEW,ESTABLISHED -j ACCEPT

iptables -A OUTPUT -s 172.16.1.10 -p tcp -m multiport --sports 22,80 -m state --

state ESTABLISHED -j ACCEPT

开放被动模式的ftp服务

CentOS 8 此模块有bug

(1) 装载ftp连接追踪的专用模块:

跟踪模块路径:/lib/modules/kernelversion/kernel/net/netfilter

vim /etc/sysconfig/iptables-config

IPTABLES_MODULES=“nf_conntrack_ftp"

modproble nf_conntrack_ftp

(2) 放行请求报文:

命令连接:NEW, ESTABLISHED

数据连接:RELATED, ESTABLISHED

iptables –I INPUT -d LocalIP -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -d LocalIP -p tcp --dport 21 -m state --state NEW -j ACCEPT

#21端口新发请求允许通过

RELATED 需要加载nf_conntrack_ftp模块来进行识别

curl命令实验的话,连接一次会自动断开,持续连接用ssh测试即可

(3) 放行响应报文:

iptables -I OUTPUT -s LocalIP -p tcp -m state --state ESTABLISHED -j ACCEPT

范例:开放被动模式的ftp服务示例

centos8中这个模块有bug

yum install vsftpd

systemctl start vsftpd

modprobe nf_conntrack_ftp

iptables -F

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -p tcp --dport 21 -m state --state NEW -j ACCEPT

iptables -A OUTPUT -m state --state ESTABLISHED -j ACCEPT

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -vnL

企业中ftp会有硬件防火墙,也不用担心

[root@centos8 ~]#modprobe -r xxxx #卸载模块

Target

采取的动作目标。

targe包括以下类型:

ACCEPT, DROP, REJECT, RETURN,LOG, SNAT, DNAT, REDIRECT, MASQUERADE,..

LOG:非中断target,本身不拒绝和允许,放在拒绝和允许规则前,并将日志记录在/var/log/messages系统日志中

--log-level level 级别: debug,info,notice, warning, error, crit, alert,emerg

--log-prefix prefix 日志前缀,用于区别不同的日志,最多29个字符

范例:

iptables -I INPUT -s 10.0.1.0/24 -p tcp -m multiport --dports 80,21,22,23 -m

state --state NEW -j LOG --log-prefix "new connections: " #TARGET是个动作,所以要加在-j后面

范例:

[root@centos8 ~]#iptables -R INPUT 2 -p tcp --dport 21 -m state --state NEW -j LOG

--log-prefix "ftp new link: " #log-prefix 日志前缀[root@centos8 ~]#tail -f /var/log/messages

Dec 21 10:02:31 centos8 kernel: ftp new link: IN=eth0 OUT=

MAC=00:0c:29:f9:8d:90:00:0c:29:10:8a:b1:08:00 SRC=192.168.39.6 DST=192.168.39.8

LEN=60 TOS=0x00 PREC=0x00 TTL=64 ID=15556 DF PROTO=TCP SPT=53706 DPT=21

WINDOW=14600 RES=0x00 SYN URGP=0