对于和NAS initial类似,这里是由LAC发起的,而且不是使用pppoe进行隧道的建立和会话的建立,当有去往总部的流量的时候,LAC就会主动和LNS进行隧道和会话的协商,LNS会分配给LAC一个地址,所以如果分支机构的用户想要访问总部,那么都要借助LAC获取来的地址,所以在这种情况下,分支机构的用户要访问总部就需要LAC设置easy IP,将分支结构用户的源IP置换为LNS分配的IP地址。

模拟器上配置的困难:

首先就是你配了也不一定立刻就能生效,有的时候你明明创建了用户,但是验证没有给你通过,总的来说做这个模拟还是十分吐血的。

一、LAC的配置

(1)完成基本的网络互联

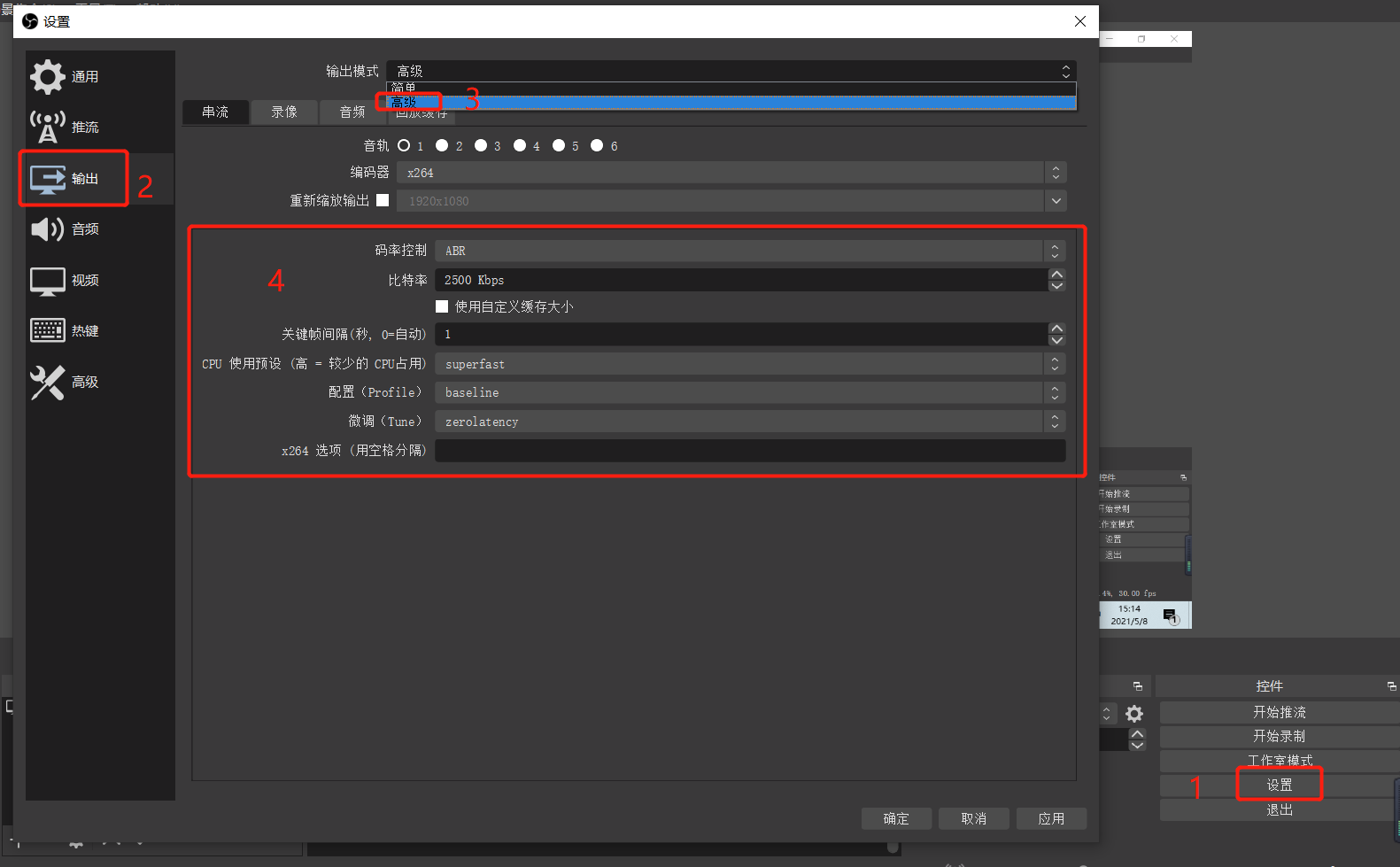

(2)LAC的l2tp的配置

如上图所示,其实就是配置l2tp的一个组,用于后续的隧道协商和会话协商

(3)LAC的虚拟接口的配置

因为LAC是发起隧道认证的一方,所以在VT接口上要配置PPP验证的相关用户信息,同时地址采用PPP协商方式获取,比较关键的地方在call-lns local-user xxx 这个命令

call-lns local-user fuck binding l2tp-group 1 //这是完整的命令,主要就是设置将该VT接口和l2tp组进行绑定和结合,同时还指出进行call-lns这个操作的用户

(4)配置路由

做这步的原因是,区分去往总部和去往internet的流量,只要有去往总部的流量就发送给VT接口进行隧道封装发送

(5)配置easy-ip

做这一步的主要原因是因为,LAC虽然获取了LNS分配的地址,但是支部内的主机如果要和总部通信却依然需要靠LAC,LAC在这种网络场景下是作为支部主机和LNS之间的中间人,支部内的之际必须使用LAC获取到的地址才能与总部内的主机通信,所以使用easy ip将内部主机的源地址转换为LAC获取到的地址。

二、LNS的配置

这里的配置和NAS initial没什么区别,详解看这个:

(79条消息) 华为L2TP NAS initial 配置详解以及安全策略的原理_Mllllk的博客-CSDN博客

HUAWEI USG6000E 产品文档

其实LNS还是搭建一个被动响应的LNS端,从client initial还是NAS initial,还是LAC initial配置都是一样的。

配置总结

其实从本质上来说,LAC initial就是创建了VT接口和l2tp组之间的联系,同时设置VT接口作为一个主动进行隧道协商的一个接口。于是LNS就会将地址分配给LAC的VT接口,于是LNS和LAC之间的隧道就由此建立,支部的所有主机通过LAC获取到的地址进行easy ip与LNS进行通信,其实就是支部内部的主机都借用LAC创建好的隧道进行与总部的通信。

所以我们从图上也可以看出,只有LAC和LNS之间才有复杂的隧道封装。

安全策略

| 业务方向 | 设备 | 源安全区域 | 目的安全区域 | 源地址 | 目的地址 | 应用 |

|---|---|---|---|---|---|---|

| 分支员工访问企业总部服务器 | LAC | Trust | DMZ | 10.1.1.0/24 | 192.168.1.0/24 | * |

| Local | Untrust | 1.1.1.1/32 | 2.2.2.2/32 | L2TP | ||

| LNS | Untrust | Local | 1.1.1.1/32 | 2.2.2.2/32 | L2TP | |

| DMZ | Trust | 172.16.1.51/24 | 192.168.1.0/24 | * | ||

| 总部内网服务器访问分支员工 | LAC | DMZ | Trust | 192.168.1.0/24 | 10.1.1.0/24 | * |

| LNS | Trust | DMZ | 192.168.1.0/24 | 172.16.1.51/24 | * |

LAC的安全策略解释

因为支部的流量到达防火墙后根据路由表发现下一跳去去VT接口,而支部主机处于trust区域,VT接口处于dmz区域,所以,放行trust--->dmz区域的流量,local--->untrust区域的流量主要是因为l2tp的相关协商报文是单播的,且源区域为local,目的区域是untrust。dmz--->trust是因为总部主机可能需要访问支部主机,所以当流量到达LAC后,防火墙将该流量交给VT接口处理,dmz区域的VT接口然后交给trust区域的物理接口,所以要放行dmz--->trust

LNS的安全策略的解释

其实和LAC的安全解释差不多,原因也是差不多就不说细说了,查考LAC的安全策略解释

LAC为什么放行L2TP的相关协商流量时只放行一个出方向,LNS放行L2TP的相关协商流量的时候只放行一个入方向

主要因为整个L2TP隧道的协商和建立都是由LAC主导的,所以LAC主要放行出方向,后续回包依靠会话即可,对于LNS它被动接收LAC的协商报文,所以只要放行入方向的协商流量即可,LNS要发送响应报文的时候依靠会话即可

该场景和NAS initial安全策略的对比

为什么在LAC initial中的LAC的安全策略和LNS差不多,而在NAS initial中NAS的安全策略只有一个?

主要因为NAS场景下它的VT接口直接绑定到了物理接口上,当回包到达防火墙后,防火墙同样还是将其交给VT接口处理,VT接口处理后从与VT接口绑定的物理接口发送,而这个过程中其实是从dmz--->dmz区域的数据流动,所以不需要放行安全策略。