IDS与IPS

文章目录

- IDS与IPS

- IDS入侵检测系统 Intrusion Detection Systems

- IPS入侵防御系统 Intrusion Protection Systems

- IDS、IPS比较

- IDS、IPS与防火墙

IDS入侵检测系统 Intrusion Detection Systems

IDS主要检测系统内部,运行在被监控的主机上,对主机的网络行为、系统日志、进程和内存等指标进行监控。

IDS 专业上讲就是依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。

IDS 通常采用旁路接入,在网络中的位置一般选择为:尽可能靠近攻击源、尽可能靠近受保护资源,这些位置通常是:

- 服务器区域的交换机上

- Internet 接入路由器滞后的第一台交换机上

- 重点保护网段的局域网交换机上

IDS 主要针对已发生的攻击事件或异常行为进行处理,属于被动防护。以 NIDS 为例:NIDS 以旁路方式,对所监测的网络数据进行获取、还原,根据签名进行模式匹配,或者进行一系列统计分析,根据结果对有问题的会话进行阻断,或者和防火墙产生联动。IDS 的致命缺点在于阻断 UDP 会话不太灵,对加密的数据流束手无策。

IPS入侵防御系统 Intrusion Protection Systems

IPS是检测在系统的防火墙和外网之间,针对流向内部的流量进行分析。监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

IPS 入侵防御系统是电脑网络安全设施,是对防病毒软件和防火墙的补充。入侵防御系统是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

IPS 通常采用 Inline 接入,在办公网络中,至少需要在以下区域部署:

- 办公网与外部网络的连接部位(入口 / 出口)

- 重要服务器集群前端

- 办公网内部接入层。

IPS 针对攻击事件或异常行为可提前感知及预防,属于主动防护。根据设置的过滤器,分析相对应的数据包,通过检查的数据包可以继续前进,包含恶意内容的数据包就会被丢弃,被怀疑的数据包需要接受进一步的检查。

对于部署在数据转发路径上的IPS,可以根据预先设定的安全策略,对流经的每个报文进行深度检测(协议分析跟踪、特征匹配、流量统计分析、事件关联分析等),如果一旦发现隐藏于其中网络攻击,可以根据该攻击的威胁级别立即采取抵御措施,这些措施包括(按照处理力度):向管理中心告警;丢弃该报文;切断此次应用会话;切断此次TCP连接。

IDS、IPS比较

IDS

- 误报、漏报率高

IDS系统在识别 “大规模组合式、 分布式入侵攻击” 方面,还没有较好的解决方法,误报与漏报现象严重。 误报使得大量的报警事件分散管理员的精力, 反而无法对真正的攻击作出反应。 与误报相对应的是漏报, 随着攻击方法的不断更新,入侵检测系统是否能报出网络中所有的攻击也是一个问题。

- 没有主动防御能力

IDS技术采用了一种预设置式、 特征分析式工作原理, 所以检测规则的更新总是落后于攻>击手段的更新, 无法主动发现网络中的安全隐患和故障。 另外, IDS只是检测和报警, 并不具有真正的防御和阻止攻击的能力,在报警的同时, 攻击已经发生了。

- 不能解析加密数据流

对于加密的通信来说,IDS是无能为力的。

IPS

- 同时具备检测和防御功能

IPS 不仅能检测攻击还能阻止攻击, 做到检测和防御兼顾,而且是在入口处就开始检测, 而不是等到进入内部网络后再检测,这样,检测效率和内网的安全性都大大提高。

- 可检测到IDS检测不到的攻击行为

IPS是在应用层的内容检测基础上加上主动响应和过滤功能, 弥补了传统的防火墙+IDS 方案不能完成更多内容检查的不足, 填补了网络安全产品基于内容的安全检查的空白。

- IPS是一种失效既阻断机制

当IPS被攻击失效后, 它会阻断网络连接, 就像防火墙一样, 使被保护资源与外界隔断。

IPS 的阻断方式较 IDS 更为可靠,可以中断拦截 UDP 会话,也可以做到确保符合签名规则的数据包不漏发到被保护区域。

IPS 致命的缺点是同样硬件的情况下,性能比 IDS 低的多。实际应用中,误杀漏杀和 IDS 一样,主要是签名库决定的。但是随着 UDP 协议的广泛使用,IPS 在 UDP 上的误杀率可能会高于 IDS。

IDS、IPS与防火墙

入侵检测系统 (IDS) 和入侵防御系统 (IPS) 会不断地监看您的网络,识别可能的事故并记录相关信息,阻止事故发生,并向安全管理员报告这些事故。另外,一些网络使用 IDS/IPS 来通过安全策略识别问题并制止个人违反安全策略。IDS/IPS 已成为大多数组织的安全基础架构中不可或缺的一部分,恰恰是因为它们既可以阻止攻击,又可以收集有关网络的信息。

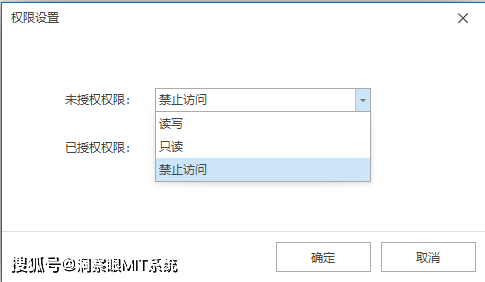

部分防火墙结合了 IDS / IPS 的部分功能。但是,并非所有防火墙都是如此,大多数防火墙与IDS/IPS是各自独立的。此大多数情况下,防火墙会阻止和过滤网络流量,而 IDS 和 IPS 会根据配置检测并警告或阻止漏洞利用尝试。防火墙根据配置的策略过滤流量后,IDS 和 IPS 对流量实施操作。