这是一个Fortinet企业解决方案,实现了网络安全的整体方法,通过单个控制台可以看到网络和场景,所有网络设备都集成到一个集中管理的自动化防御系统中。

网络设备包括从物理端点到云中的虚拟设备的所有组件。由于设备是集中管理的,并且彼此实时共享威胁情报,并且在宏级别接收来自Fortinet的更新,因此你的网络可以在威胁出现时快速识别、隔离和中和威胁。

安全架构有以下几种属性:

● 广泛的:它提供了整个数字攻击表面的可见性,以更好地管理风险

● 集成的:它提供了一种解决方案,降低了支持多点产品的复杂性

● 自动化:网络组件之间实时交换威胁情报,从而自动响应威胁

第四个属性可以添加到安全架构的描述中:开放。该API和协议可用于其他供应商的加入和合作伙伴集成。这允许Fortinet和第三方设备之间的通信。

随着网络的发展和各种新类型的威胁的出现,部署了点安全产品来解决这些新出现的威胁。这些零碎的解决方案往往是有效的,但部署产品使用不同标准和协议,意味着无法有效协调。

上图右侧的讲述了一个网络故事,该网络部署了来自四个不同供应商的安全解决方案。中心的管理员从安全控制台工作,只能看到一部分安全解决方案。这种对整个网络防御的不可见性是一个严重的缺陷,可能会让外国入侵者在不被发现的情况下破坏网络防御。

当今网络的复杂性使这个问题更加复杂。此外,越来越复杂的恶意软件有一个不断扩大的攻击面可以利用,因为网络已经突破了传统网络边界的限制,已经扩展到虚拟网络和公共云。此外,由于BYOD程序的结果,非托管设备的数量不断增加,你就拥有了完美的安全风暴。

最可行的解决方案是建立一个集中管理的、整体的安全方法,这样你就可以清楚地看到所有潜在的渗透点,并可以协调防御来遏制和中和网络入侵。

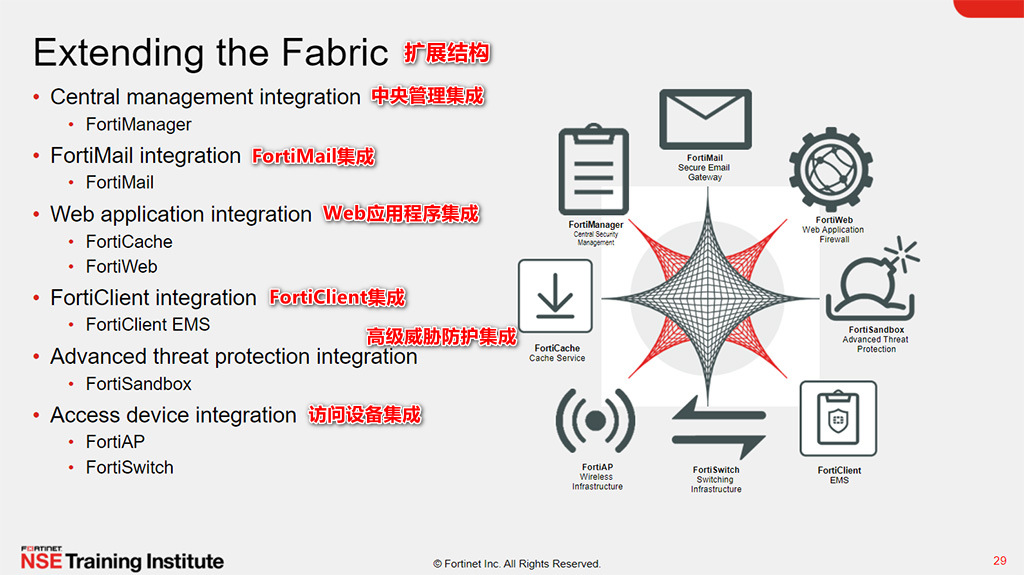

Fortinet安全架构提供FortiGate、IPS、VPN、SD-WAN网络安全。它还提供跨公共云、私有云、混合云和软件即服务(SaaS)的多云策略。它还提供了相当复杂的端点产品,从Fabric Agent一直到全端点保护、电子邮件安全、web应用程序安全、跨分布式企业和SDWAN环境的安全访问、高级威胁保护、管理和分析、以及安全信息和事件管理(SIEM)。

所有这些都得到了FortiGuard服务的强调和支持,该服务为整个安全架构提供了Al-powered情报和保护。

点击菜单Security Fabric>Fabric连接器,选择Security Fabric设置,点击编辑。

如果选择作为Fabric Root提供服务,还需要配置FortiAnalyzer的IP地址。然后,你需要为安全架构配置一个结构名称。这个FortiAnalyzer配置将被推送到所有下游的FortiGate设备。所有下游FortiGate设备都将日志直接发送到FortiAnalyzer。

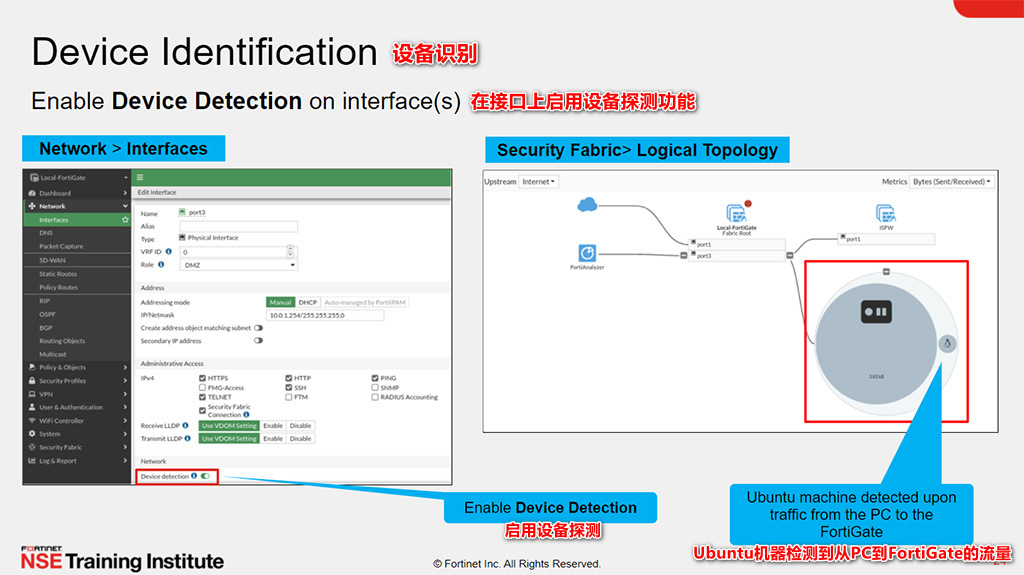

在FortiGate下游设备上,你必须在面向下游的FortiGate设备的接口上开启Security Fabric连接和设备探测功能。

在Security Fabric设置页面,选择加入现有Fabriclks架构,并添加根(上游)FortiGate IP地址。根FortiGate将其FortiAnalyzer配置推送到所有下游FortiGate设备。

CLI命令set fabric-object-unification只能在根FortiGate上使用。当设置为local时,全局对象不会同步到安全架构的下游设备。默认值为default。

当下游FortiGate不需要参与对象同步时,使用CLI命令set configuration-sync local。当下游FortiGate设置为local时,设备不会从根节点同步对象,但仍会参与向下游发送同步对象。

你还可以在安全架构中启用或禁用每个对象的同步。此选项对于在下游FortiGate上创建的对象不可用。默认情况下,支持的架构对象禁用架构同步,这些架构对象作为本地创建的对象保存在安全架构中的所有FortiGate设备上。如果在根FortiGate上禁用了对象同步,使用命令set fabricobject disable,防火墙地址和地址组将不会同步到下游FortiGate设备。

在上图所示的示例中,你将研究如何解决同步冲突。

1. 通知图标显示这条消息:防火墙对象与架构中的其他FortiGates冲突。单击查看防火墙对象冲突。

2. 在防火墙对象同步界面,可以看到FortiGate根设备和FortiGate下游设备都包含synn add 1对象(每个设备的IP地址/子网模式不一致),导致内容不匹配的状态。在Strategy字段中,有两个解决冲突的选项:Automatic和Manual。如果选择Automatic(自动),如本例所示,则可以单击重命名所有对象。

4. 在拓扑树中,FortiGate设备均不突出显示。

1. split-vdom模式:

a) split-vdom模式下的根VDOM是管理VDOM,只做管理工作。以下导航栏条目和页面隐藏在根VDOM中:

● 所有策略和对象条目

● 用户和设备,安全配置文件

● 流量相关的FortiView条目

● VPN条目

● 系统下的结构连接器、声誉、可见功能、对象标签条目

● Wan-Opt条目

● 大多数路由条目

● 大多数日志事件条目

● 监控条目

b) FG-traffic VDOM可以提供单独的安全策略,允许流量通过FortiGate。

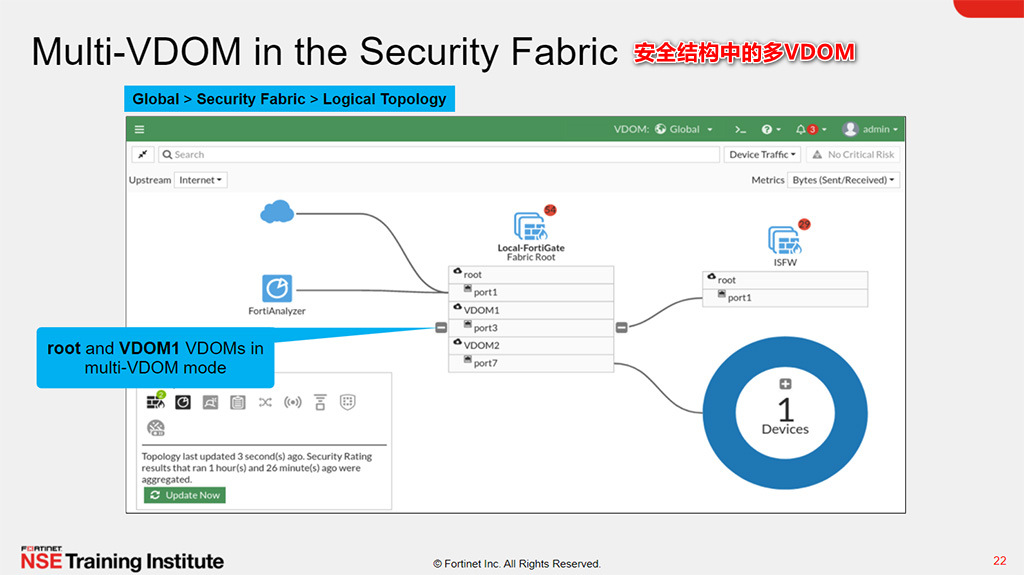

2. 在multi-vdom模式下,可以创建多个VDOM,这些VDOM可以作为多个独立的单元。默认情况下,根是管理VDOM,可以用来执行管理任务和允许其他流量。可以选择任意一个VDOM作为管理VDOM。

Telemetry设置在全局和VDOM上下文中都显示,但在VDOM上下文中,只显示拓扑和启用FortiTelemetretry的接口字段。

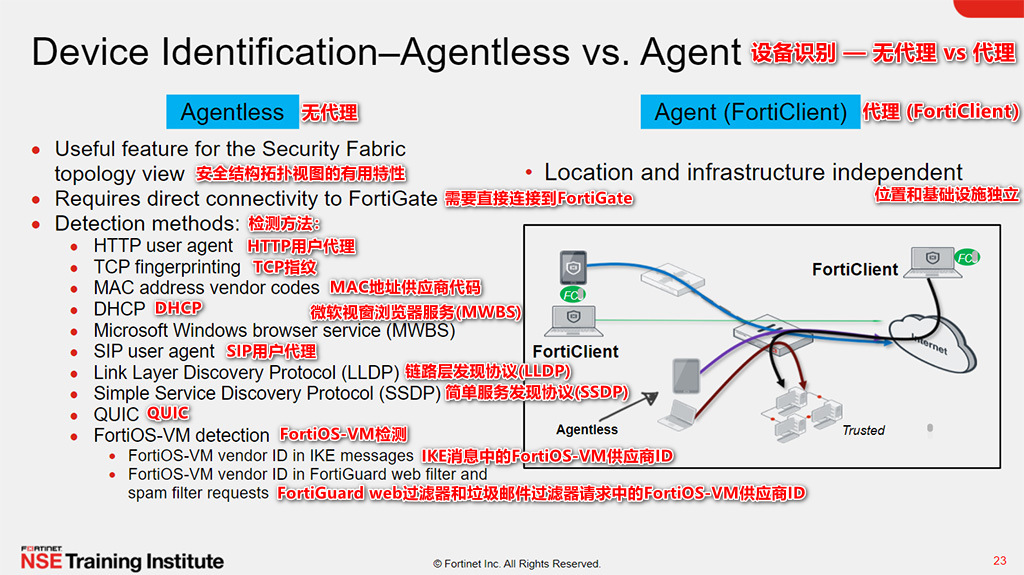

无代理身份识别使用来自设备的流量。设备是根据它们的MAC地址建立索引的,有各种各样的方法来识别设备,例如HTTP user-Agent报头、TCP指纹、MAC地址OUI和FortiOS-VM检测方法,举几个例子。只有当FortiGate与工作站直接连接的网段,流量直接发送到FortiGate网段,并且在FortiGate与工作站之间没有中间路由器或三层设备时,无代理设备识别才有效。

请注意,FortiGate使用先到先服务的方法来确定设备标识。例如,如果一个设备被HTTP用户代理检测到,FortiGate用检测到的MAC地址更新它的设备表,一旦确定了该MAC地址的类型,就停止扫描。

基于代理的设备识别使用FortiClient。FortiClient将信息发送给FortiGate,设备由其唯一的FortiClient用户ID (UID)跟踪。

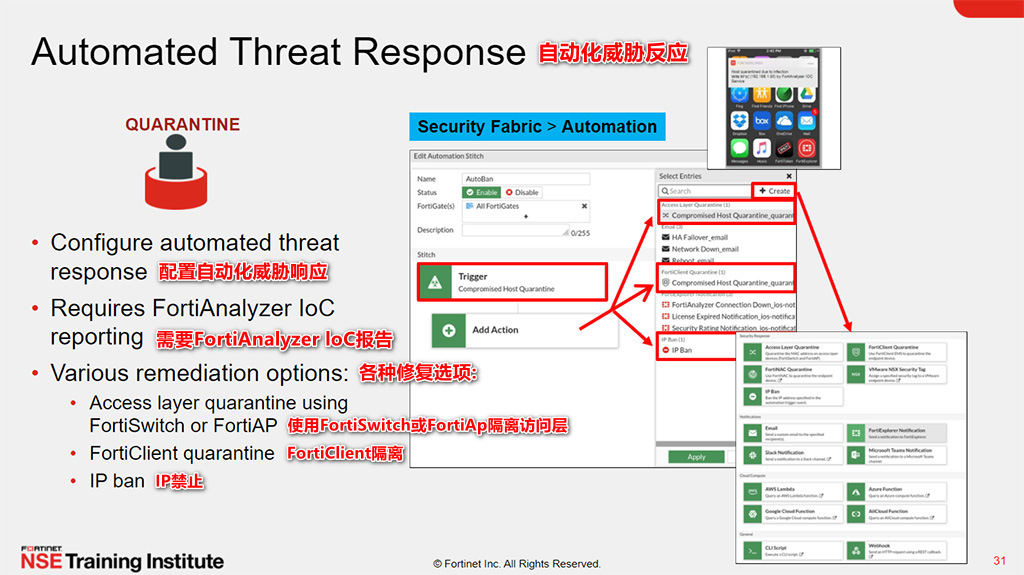

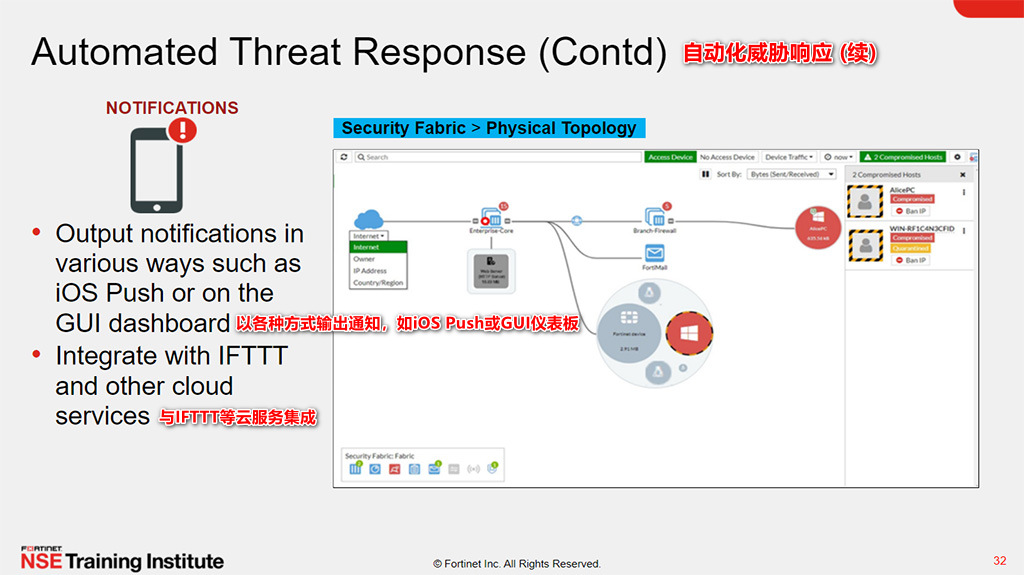

每个自动化针对应一个事件触发器和一个或多个动作。自动化针允许你监视你的网络,并在安全架构检测到威胁时采取适当的行动。你可以使用自动化针来检测来自安全架构中的任何源的事件,并将操作应用到任何目的地。

你可以配置最小内部(秒)设置,以确保你不会收到关于相同事件的重复通知。有预定义的针、触发器和动作可用。

但是,你可以基于可用的选项创建自定义自动化。

这个触发器使用来自FortiAnalyzer的妥协指示器(loC)事件报告。

基于威胁级别阈值设置,你可以配置针采取不同的补救步骤:

● 在FortiSwitch或FortiAP隔离被破坏的主机

● 使用FortiClient EMS在受损主机上隔离FortiClient

● 禁止IP

还可以点击 监控 > 隔离监控 查看隔离和禁止的IP地址。隔离的地址将在可配置的一段时间后自动从隔离中删除。被禁止的IP地址只能通过管理员的干预从列表中删除。

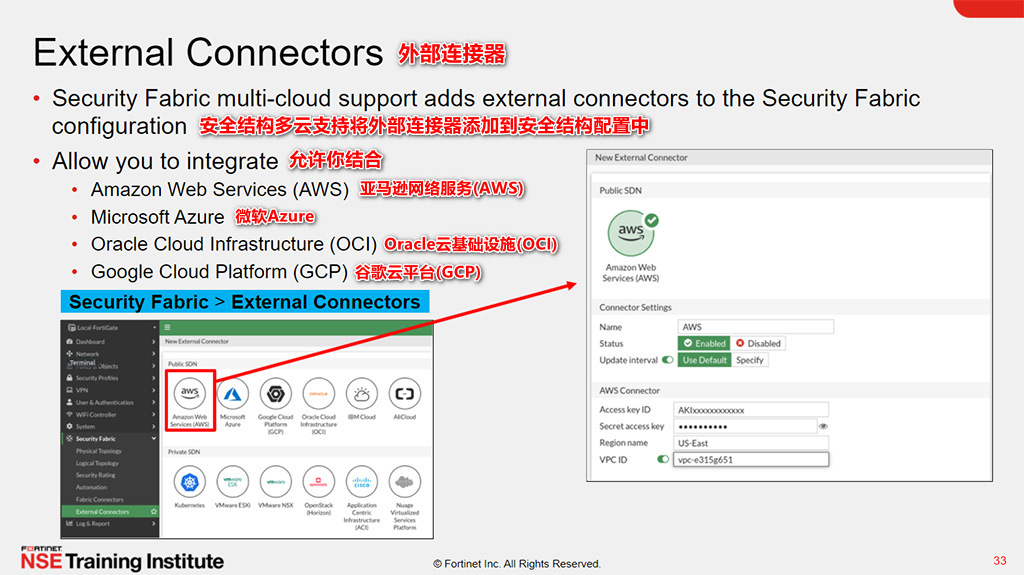

在以应用为中心的基础设施(ACI)中,SDN连接器充当网关桥接SDN控制器和FortiGate设备。SDN连接器将自己注册到Cisco ACI fabric中的APIC,轮询感兴趣的对象,并将它们转换为地址对象。FortiGate上填充转换后的地址对象和关联的端点。

FortiGate VM for Microsoft Azure也支持cloud-init和bootstrapping。

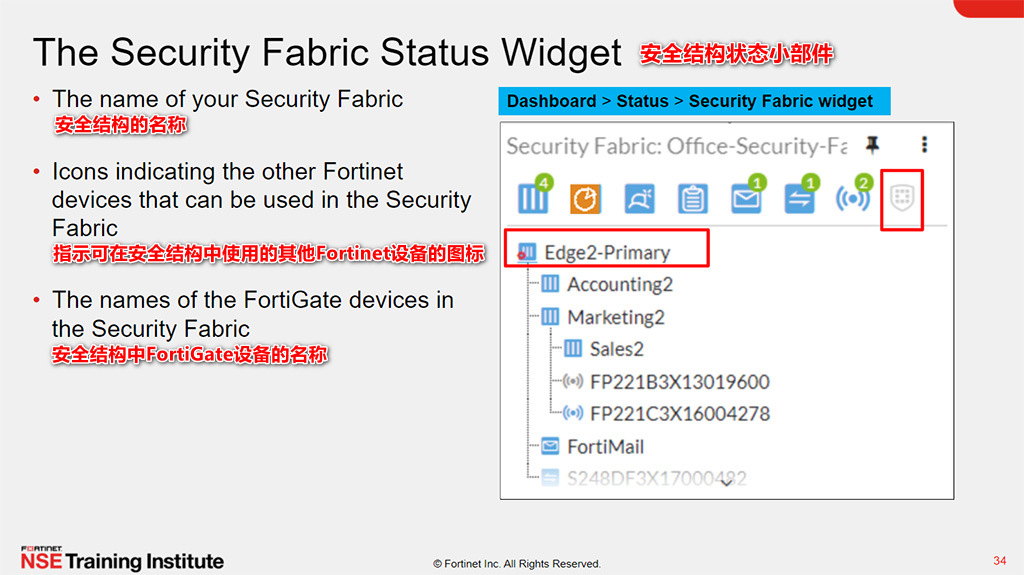

图标表示可以在安全架构中使用的其他Fortinet设备:

● 蓝色的设备连接到你的网络中。

● 灰色的设备是连接在你的网络中的未经授权的设备。

● 红色的设备在你的网络中没有被检测到,但推荐用于安全架构。

● 注意图标表示FortiGate或FortiWiFi正在等待授权。

安全等级网页分为三个主要的记分卡:

● 安全态势

● Fabric覆盖

● 优化

这些记分卡提供了安全架构中三个最大的安全重点领域的执行摘要。

该记分卡显示整体字母等级和分项表现。单击记分卡可以向下钻取详细的结果报告和遵从性建议。

分数代表该区域所有通过和不通过项目的净分数。该报告包括经过测试的安全控制,链接到特定的FSBP或PCI合规策略。可单击“FSBP”和“PCI”参考相应标准。

在多VDOM模式下,可以在全局VDOM中生成设备上所有VDOM的安全评级报告。具有读写权限的管理员可以在全局VDOM中运行安全评级报告。具有只读权限的管理员只能查看报表。

在记分卡上,Scope列显示了运行检查的VDOM或VDOM。对于支持Easy Apply的检查,可以在所有关联的VDOM上运行修正。

在根VDOM上有安全评级事件日志。

安全态势服务现在支持以下内容:

● 使用安全审计(FortiGuard数据)按百分比进行客户排名:安全评级现在支持向FortiGuard发送结果,并从FortiGuard接收统计数据。结果以百分比的形式显示给客户。

● 当管理员登录到GUI时,安全审计在后台运行,而不仅仅是按需运行。在查看安全审计页面时,会加载最新保存的安全审计数据。在GUI中,你可以根据需要运行审计,并查看安全架构中不同设备的结果。你还可以查看所有结果或只是失败的测试结果。

● 新的安全检查,可以帮助你改进组织的网络。这些结果包括加强密码安全性、应用推荐的登录尝试阈值、鼓励双因子身份验证等。

在上图所示的示例中,FortiGate使用默认的HTTPS和SSH端口,并且没有启用管理员密码策略。另一个建议是通过配置可信任主机来限制登录访问。

通知要么出现在装订线中,要么出现在页脚中,要么以可变的形式出现。通知也可以被驳回。

物理拓扑视图将网络显示为连接设备的气泡图。这些设备根据它们所连接的上游设备进行分组。根据流量的大小,气泡看起来更小或更大。你可以双击任何气泡来调整它的大小,并查看有关设备的更多信息。

逻辑拓扑视图与物理拓扑视图类似,但它显示了用于连接安全架构中的设备的网络接口,包括逻辑的或物理的。

通过掌握本课所涉及的目标,你了解了如何配置和使用Fortinet安全架构。