- 前言

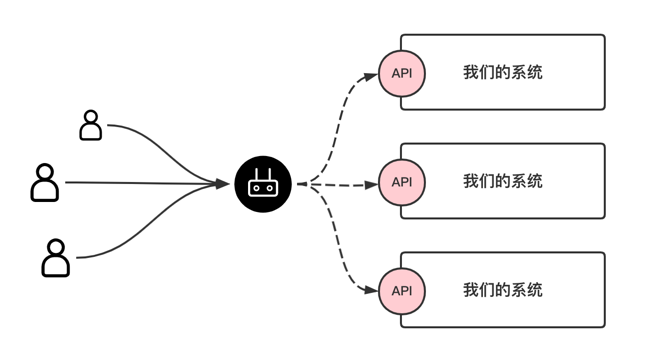

- 正文

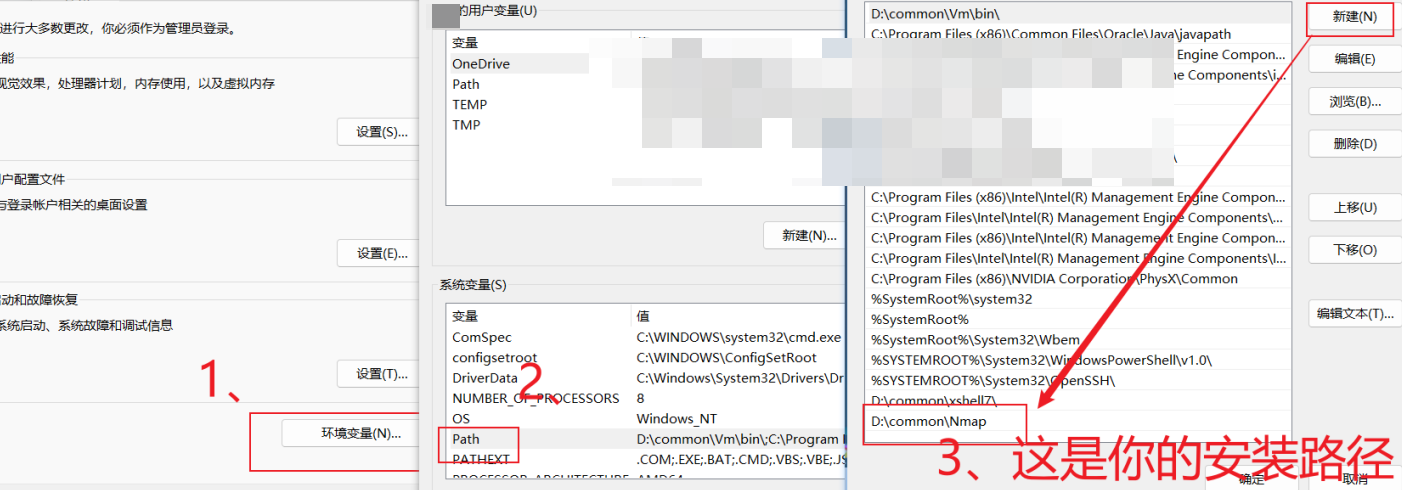

- 1、为宿主主机配置nmap环境变量

- 2、为宿主主机和靶机配置同一局域网环境

- 3、为靶机配置弱口令

- 4、为靶机配置SSH服务[^2]

- 5、主机用Nmap对靶机进行扫描

- 5、主机用弱口令工具对靶机渗透

- 6、验证弱口令

- 参考文献

前言

有时候,需要我们搭建SSH弱口令环境,并且能够通过网络安全工具进行扫描,排查出弱口令。

那么,这就需要你在电脑上按照如下操作。

所需环境:

- 宿主主机: Windows 10/11

- 靶机: Kali Linux

- nmap 7.9.3

- 弱口令检查工具,这里我用 SNETCracker

上述工具自行在网上下载。

正文

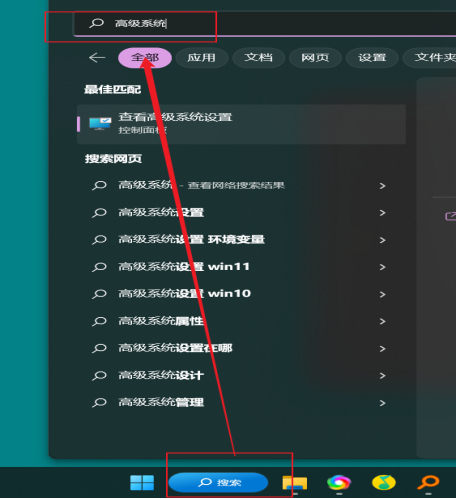

1、为宿主主机配置nmap环境变量

安装好namp后,搜索高级系统,按照下图你的nmap安装路径,添加到环境变量即可。

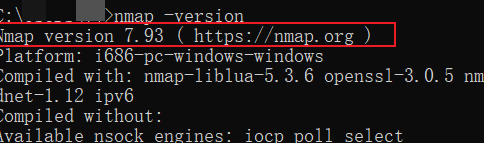

此时可以在cmd中,输入

nmap -version

检查一下nmap安装好没有

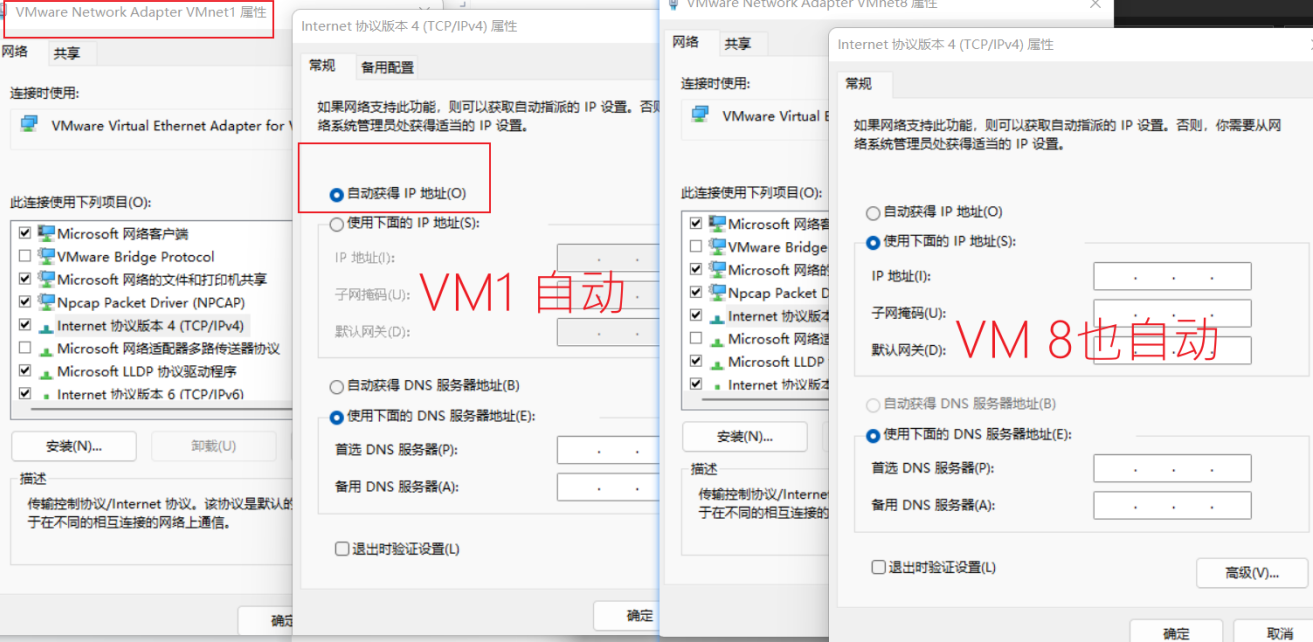

2、为宿主主机和靶机配置同一局域网环境

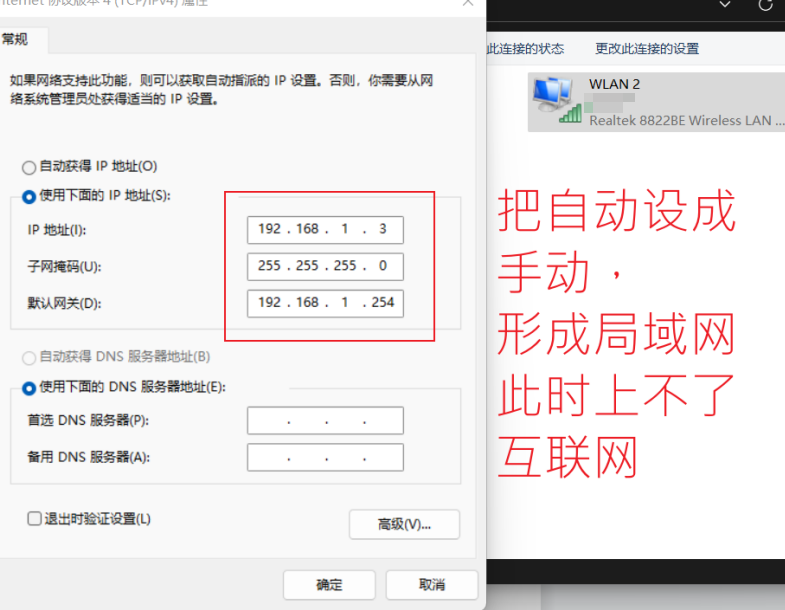

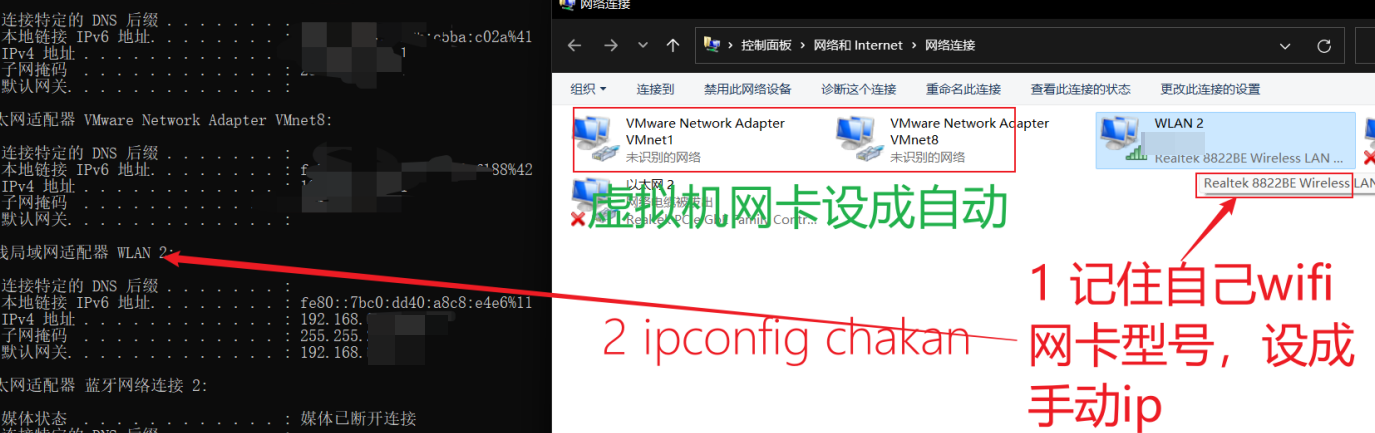

2.1 更改宿主主机网络配置

由于我是笔记本电脑,所以将无线网卡设成手动IP分配。

这样进入Kali之后通过共用同一网卡(即无线网卡),实现同网段的局域网。

此时要注意,虚拟机启动的虚拟网卡(Vmate1和Vmate8),要设成自动,不然会影响到这个局域网。

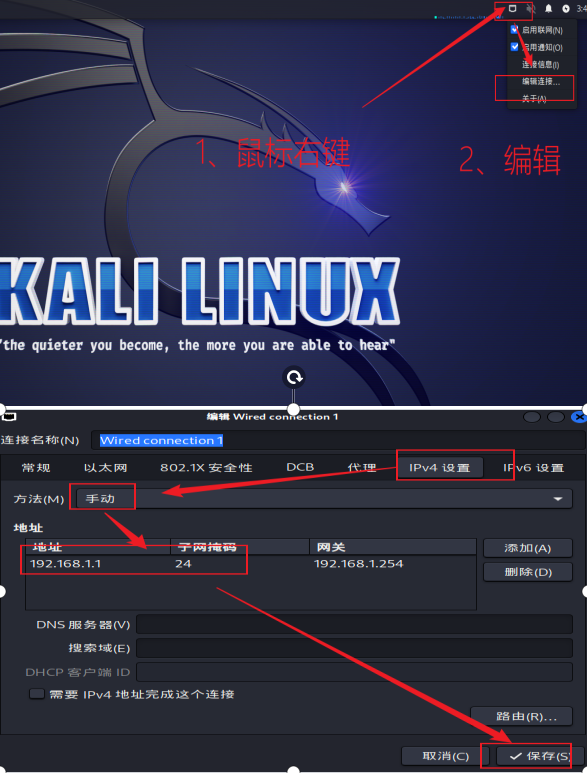

比如,考试环境要求靶机(kali)的地址、掩码、网关是

192.168.1.1

255.255.255.0

192.168.1.254

那么,就在要无线网卡里配置如下

当改好后,可以通过命令

ipconfig

查看一下宿主主机IP是否改过来。

2.2 关闭宿主主机防火墙

关闭自身主机的防火墙。这样虚拟机和宿主主机不会因为墙而互相ping不通。

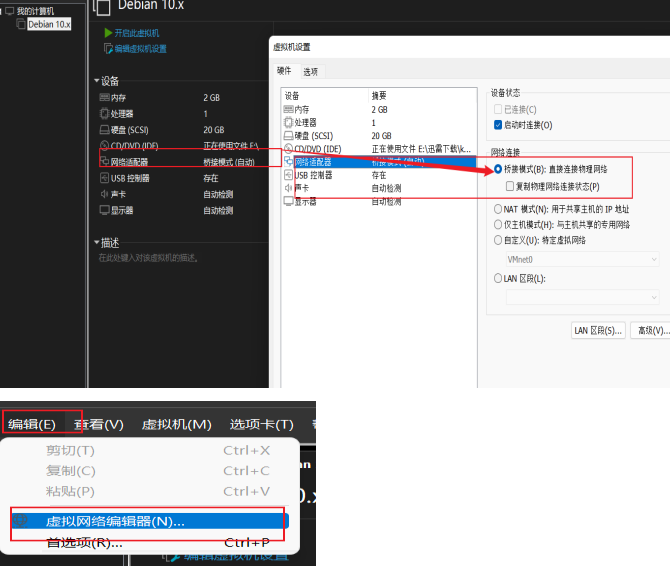

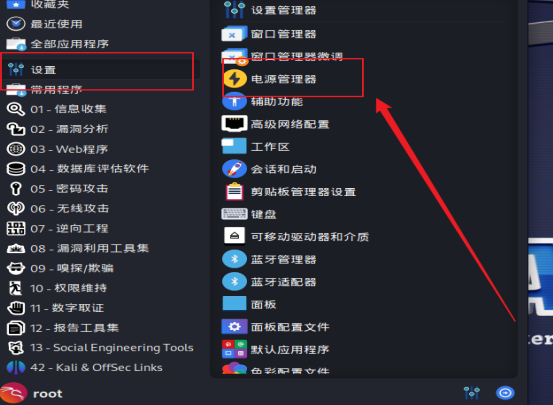

2.3 更改虚拟机网络配置

进入虚拟机,要选择桥接模式1。不要勾选桥接模式下的框框。

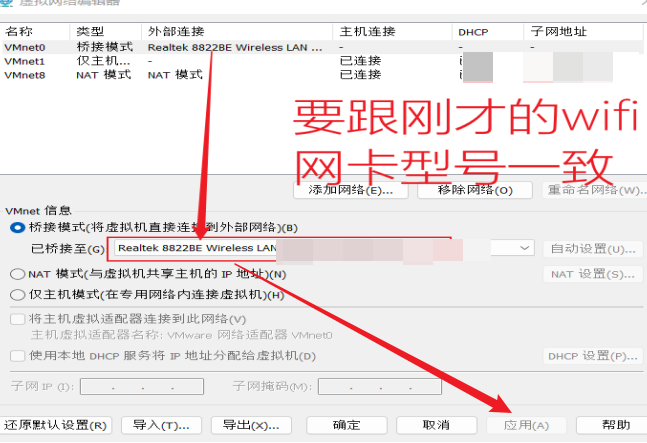

然后选择虚拟网络编辑器,把VM1所用的网卡,设成宿主主机的无线网卡。。

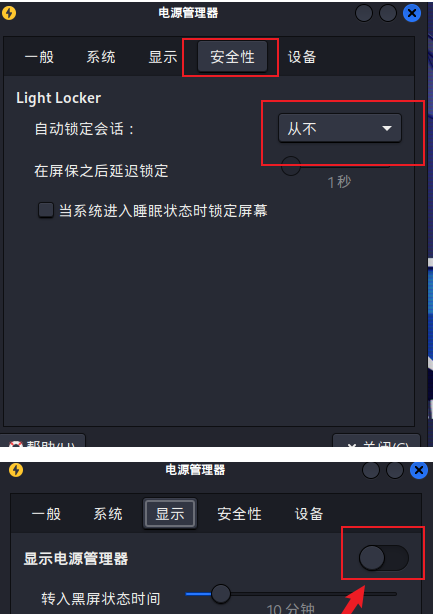

关闭Kali系统锁屏,防止ssh渗透时,远程不上。

在kali右上角配置刚才要求的网络。

3、为靶机配置弱口令

进入命令行,输入

sudo su

passwd root

这里密码你随意设置,弱口令就行。

接着输入

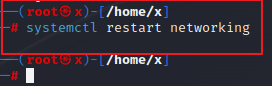

systemctl restart networking

重启网络服务

接着输入

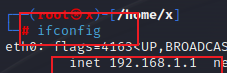

ifconfig

验证一下是不是网络改过来了

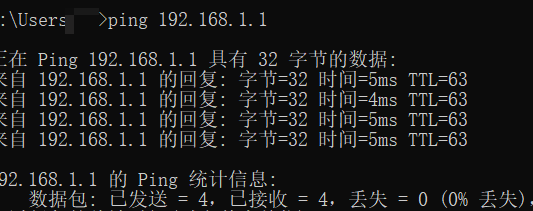

回到宿主主机,ping一下刚才改好的ip能不能通,不通就有问题。

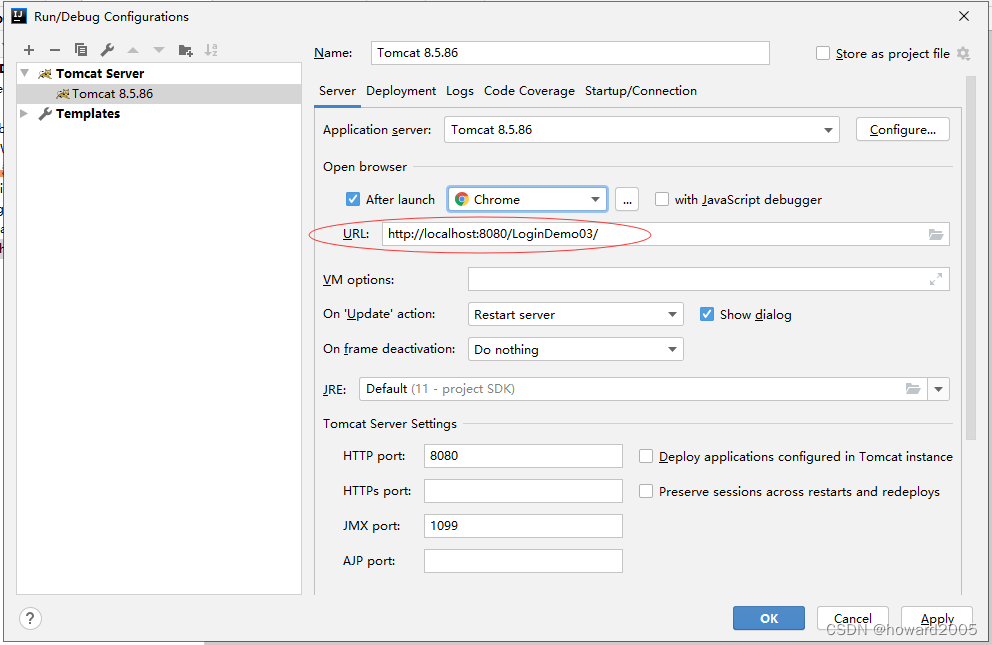

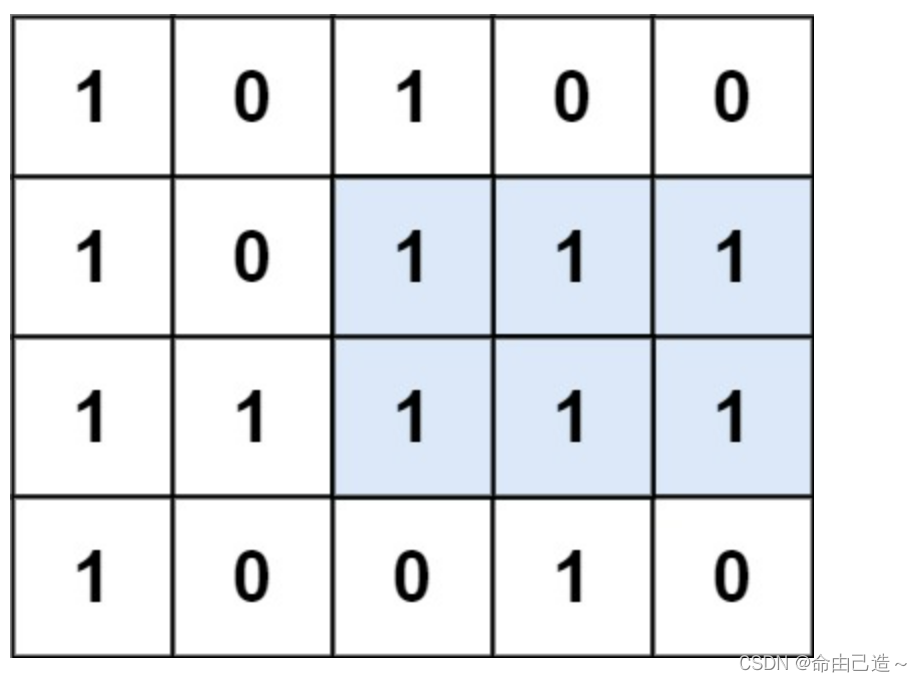

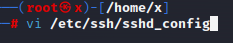

4、为靶机配置SSH服务2

回到靶机,输入

vi /etc/ssh/sshd_config

将图中的这两个,改成yes。

(字母i键是修改,退出保存是先按esc,再输入 :wq)。

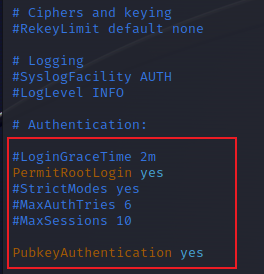

改完回到命令行界面,输入

service ssh restart

update-rc.d ssh enable

service ssh status

看看SSH服务是否启动,enable就是启动了

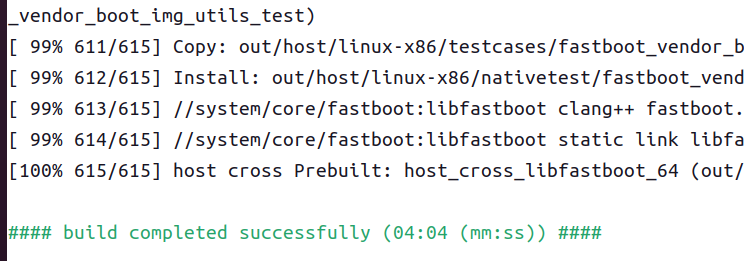

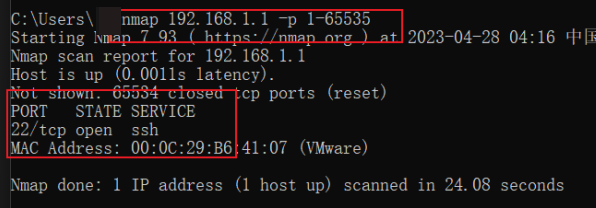

5、主机用Nmap对靶机进行扫描

回到主机,输入

nmap 192.168.1.1 -p 1-65535

可以看到,端口22的SSH服务是开放的。

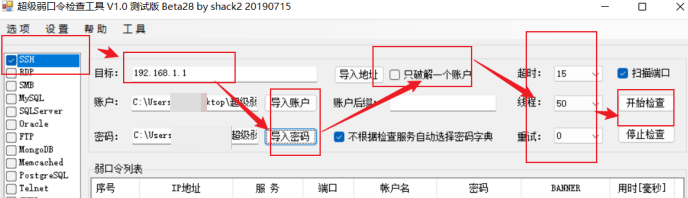

5、主机用弱口令工具对靶机渗透

进入弱口令工具,导入弱账号、弱密码(这些字典网上有),进行破解

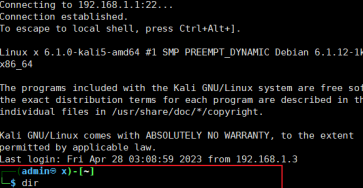

6、验证弱口令

拿到账号密码,可通过CRT、Xshell进行验证。

这里我用Xshell,输入

ssh root@192.168.1.1

连接上后,输入弱口令验证。登录成功后,可进行下一步渗透入侵。

参考文献

文献1:Kali vmware快速安装配置及常见问题 ↩︎

文献2:Kali配置SSH服务,并且通过Xshell远程登录 ↩︎