知识点

- 1. Kali Linux是做渗透测试用的

- 2. 安装VMware Workstation虚拟机

- 3. 安装kali-linux系统

- 4. 基本用法-重新设置root密码

- 5 安装debian11系统-默认命令行模式登录

1. Kali Linux是做渗透测试用的

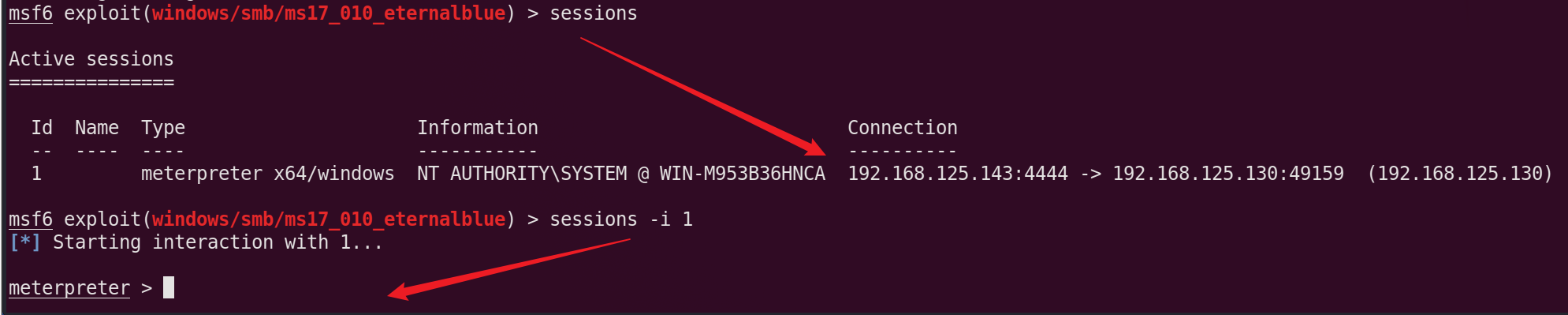

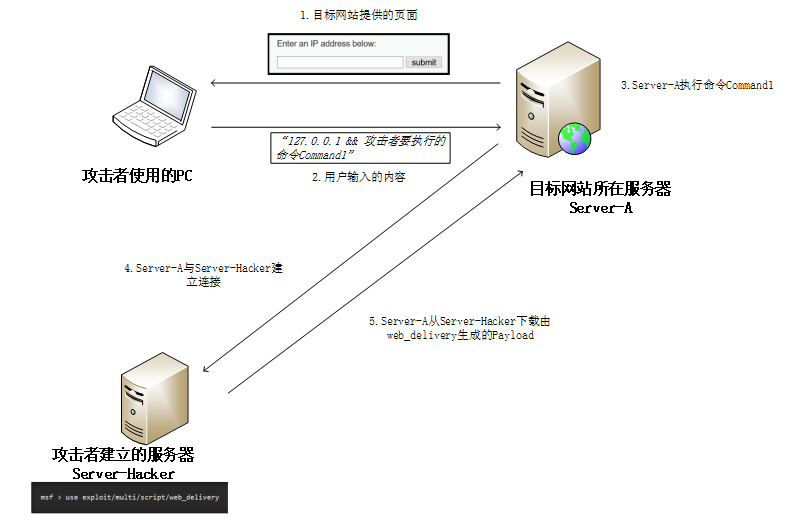

渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法,这个过程包括对系统的任何弱点、技术缺陷或漏洞的主动分析。渗透测试与其他评估方法不同。通常的评估方法是根据已知信息资源或其他被评估对象,去发现所有相关的安全问题。渗透测试是根据已知可利用的安全漏洞,去发现是否存在相应的信息资源。相比较而言,通常评估方法对评估结果更具有全面性,而渗透测试更注重安全漏洞的严重性。

渗透测试有黑盒和白盒两种测试方法。黑盒测试是指在对基础设施不知情的情况下进行测试。白盒测试是指在完全了解结构的情况下进行测试。不论测试方法是否相同,渗透测试通常具有两个显著特点:

- 渗透测试是一个渐进的且逐步深入的过程。

- 渗透测试是选择不影响业务系统正常运行的攻击方法进行的测试。

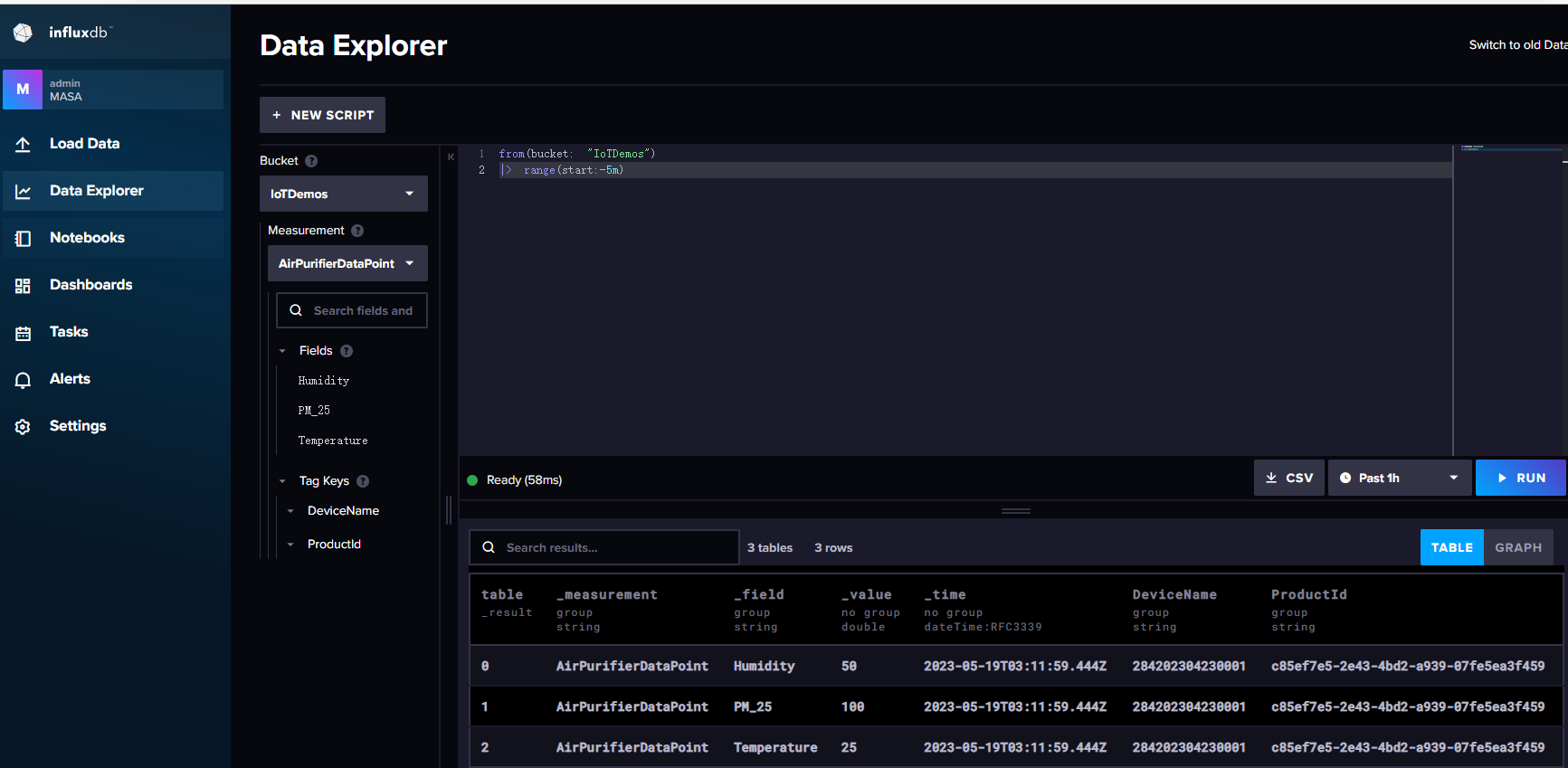

渗透测试所需的工具可以在各种Linux操作系统中找到,需要手动安装这些工具。由于工具种类繁杂,安装这些工具会变成一个浩大的工程。为了方便用户进行渗透方面的工作,有人将所有的工具都预装在一个Linux系统,其中最典型的就是Kali Linux。

该系统主要用于渗透测试。它预装了许多渗透测试软件,包括nmap端口扫描器、Wireshark(数据包分析器)、John the Ripper(密码破解)及Aircrack-ng(一套用于对无线局域网进行渗透测试的软件)。用户可通过硬盘、光盘、镜像文件等来运行Kali Linux。

2. 安装VMware Workstation虚拟机

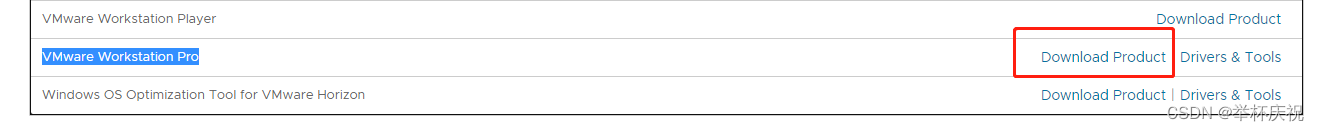

Kali Linux是个操作系统,为了便于测试一般都是通过虚拟机的方式进行安装,同其他虚拟系统的安装类似,首先我们需要安装一个VMare Workstation软件,如果本机没有安装,请到VMware官方地址下载,需要在官网注册一下个人信息,通过邮件发送一个激活码。

地址是:https://www.vmware.com/cn.html

这里我搜官网地址的时候遇到一个坑,一定要看清是后面带有‘官方’标志的,有个CN是中文版的,我在后面注册的时候没啥反应,朋友们还是去英文原版的网站上下载吧。注册官网账号有个坑点就是有个Capcher验证码直接输入会报错,从文本编辑器上写好复制过来的就没问题。

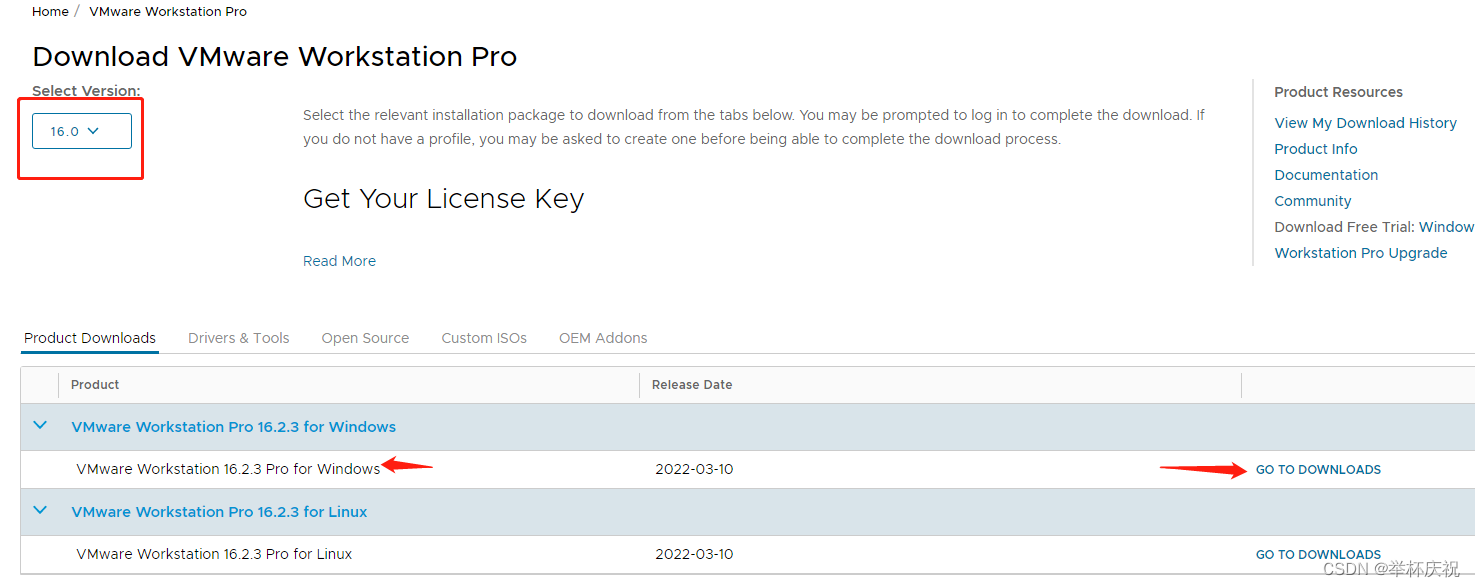

官网下载路径:右上角资源–》查看所有产品(A到Z)–》选择VMware Workstation Pro点击后就可以选具体版本了,我选的16.0,下载完成后直接点击安装,找个注册码填写一下就可以了。

3. 安装kali-linux系统

kali官网下载镜像文件 kali官网 https://www.kali.org/get-kali/. 因为在虚拟机中安装,选择右边这个Virtual Machines安装包

这个是免安装版本,下载完成解压后找到Kali-Linux-2022.2-vmware-amd64.vmx(版本不同的就选择后缀名是.vmx的)右键选择用VMware Work Station打开,在工作台点击开启虚拟机就启动了Kali Linux系统,看到下面的登录页面就可以用了,默认用户名和密码都是 kali

4. 基本用法-重新设置root密码

熟悉Linux的可以忽略这一小节了,基本命令就是Linux中的命令

一般我们不知道 root 用户的密码的情况,我们可以重新设置一下密码

如下图打开终端进入命令行,kali 在用户使用如下命令:sudo passwd root 分别输入当前用户密码和给root设置的新密码,确认新密码就设置完成

┌──(kali㉿kali)-[~]

└─$ sudo passwd root

[sudo] password for kali:

New password:

Retype new password:

passwd: password updated successfully

5 安装debian11系统-默认命令行模式登录

Kali Linux作为攻击端,为了以后能模拟漏洞场景,我还装了一个Debian11的虚拟机,Debian 11是官网下载的镜像文件,在Vmware中安装的时候有图文提示,一路安装正常,也设置了普通用户和root的登录密码,默认安装成功进入了图形化界面,作为专业开发我肯定想让他进入命令行模式,我在图形登录界面试了一下Ctro+Alt+F1-F6试了一下,Ctro+Alt+F3进入命令行,然后切换到root用户。

在root用户权限下:

查看当前启动模式

systemctl get-default

更改模式命令:

systemctl set-default graphical.target由命令行模式更改为图形界面模式

systemctl set-default multi-user.target由图形界面模式更改为命令行模式