目录

1. 什么是恶意软件?

病毒:通过文件传播

蠕虫:通过网络传播

木马:捆绑、利用网页

后门:具有感染设备全部操作权限的恶意代码

挖矿:攻击者通过向被感染设备植入挖矿工具,消耗被感染设备的计算资源进行挖矿,以获取数字货币收益的恶意代码。

2. 恶意软件有哪些特征?

下载特征

后门特征

信息收集特征

自身隐藏特性

文件感染特性

网络攻击特征

病毒威胁的场景

3. 恶意软件的免杀技术有哪些?

4. 反病毒技术有哪些?

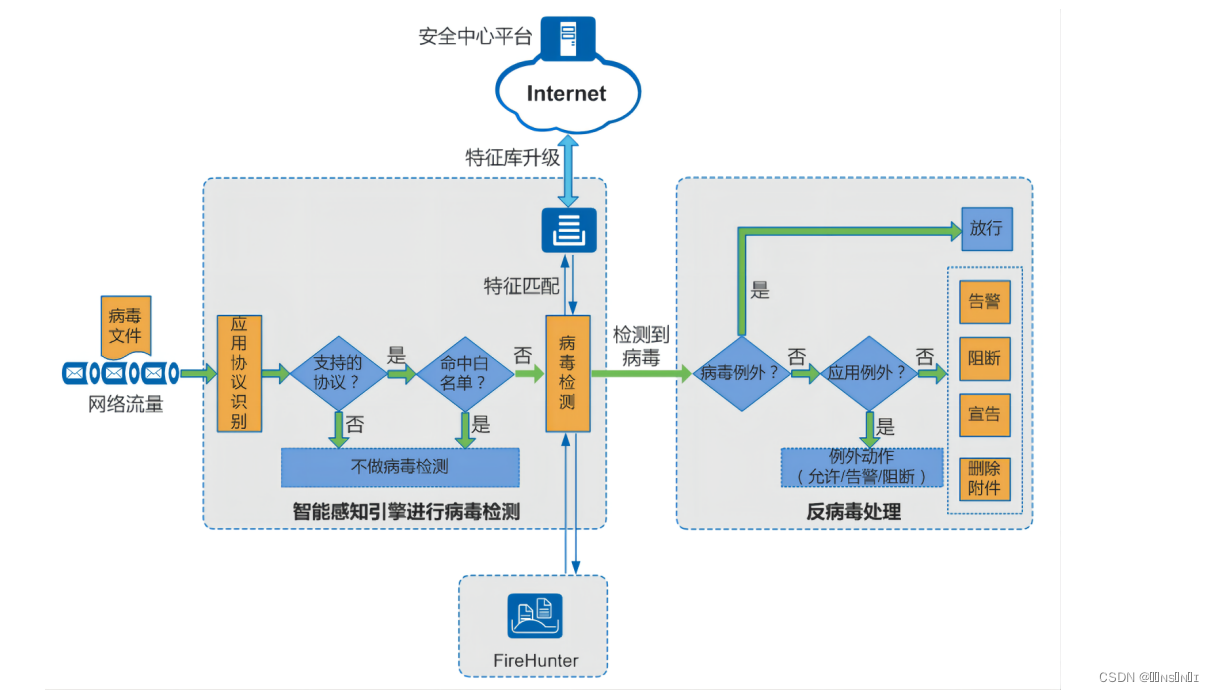

5. 反病毒网关的工作原理是什么?

6. 反病毒网关的工作过程是什么?

1. 网络流量进入智能感知引擎后,首先智能感知引擎对流量进行深层分析,识别出流量对应的协议类

2. 判断文件传输所使用的协议和文件传输的方向是否支持病毒检测。

3. 判断是否命中白名单。命中白名单后,FW将不对文件做病毒检测。

4. 针对域名和URL,白名单规则有以下4种匹配方式:

5. 病毒检测:

6. 当NGFW检测出传输文件为病毒文件时,需要进行如下处理:

7. 反病毒网关的配置流程是什么?

1. 什么是恶意软件?

按传播方式分类

病毒:通过文件传播

病毒是一种基于硬件或操作系统的程序,有传染和破坏能力。其必须依托于宿主才能工作。本质是一种寄生行为对宿主造成破坏,不能独立存在,病毒攻击的宿主程序是病毒的栖身地,也是病毒的传播目的地,又是下一次感染的出发点。病毒可感染操作系统的存储扇区和可执行文件,命令文件,覆盖文件,command文件等。

计算机病毒感染的一般过程为:当计算机运行染毒的宿主程序时,病毒夺取控制权;寻找感染的突破口;将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生再宿主机程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身,大量繁殖。

比较熟知的就是"熊猫烧香病毒"

“熊猫烧香”,是由李俊制作并肆虐网络的一款电脑病毒,熊猫烧香跟灰鸽子不同,是一款拥有自动传播、自动感染硬盘能力和强大的破坏能力的病毒,它不但能感染系统的exe,com,pif,src,html,asp等文件,它还能终止大量的反病毒软件进程并且会删除扩展名为gho的文件(该类文件是一系统备份工具“GHOST”的备份文件,删除后会使用户的系统备份文件丢失)。

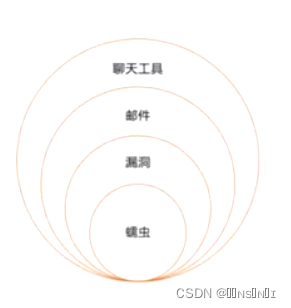

蠕虫:通过网络传播

蠕虫是主要通过网络使恶意代码在不同设备中进行复制、传播和运行的恶意代码。一个能传染自身拷贝到另一台计算机上的程序。与病毒的区别是蠕虫病毒是有自我行动能力的不用像病毒需要借助正常文件来传播。蠕虫中模块有很多,主要的传播模块控制传播方式,借助扫描模块扫描网络,发现网络中其他终端,扫描其漏洞进行传播复制。

最初的蠕虫病毒定义是因为在DOS环境中,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母将其改形。

永恒之蓝:2017年4月14日晚,黑客团队Shadow Brokers(影子经纪人)公布了一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国内多个高校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

原理:

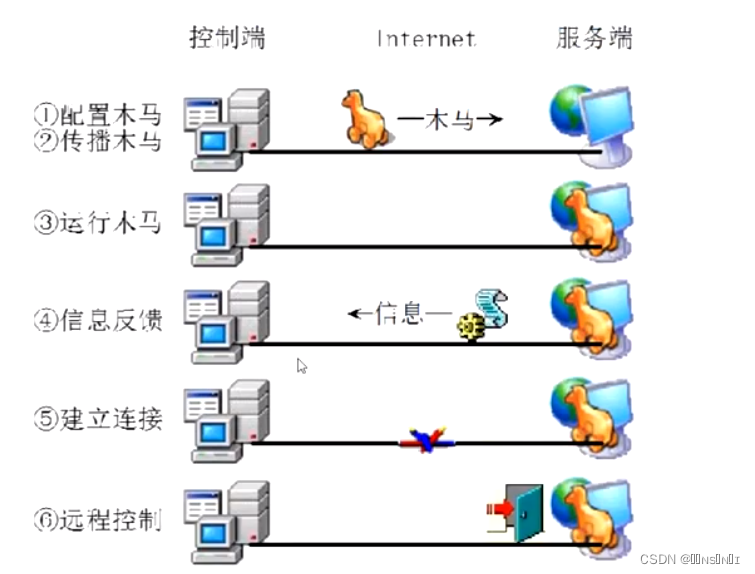

木马:捆绑、利用网页

木马时攻击者通过欺骗方法在用户不知情的情况下安装的。木马系统软件一般是由木马配置程序、控制程序和木马程序(服务器程序)三部分组成。它需要进行配置。

黑客利用木马配置工具生成一个木马的服务端;通过各种手段如Spam、Phish、Worm等安装到用户终端;利用社会工程学,或者其他技术手段使得木马运行;木马窃取用户隐私信息发送给黑客;同时允许黑客控制用户终端

列如裸聊诈骗,通过诱惑,让受害人下载木马软件,最后监控其摄像头或者获取受害人通讯录以及其他私密信息

原理:

按照功能分类

后门:具有感染设备全部操作权限的恶意代码

典型功能:文件管理、屏幕监控、键盘监控、视频监控、命令执行等

典型家族:灰鸽子、pcshare

勒索:通过加密文件,敲诈用户缴纳赎金

加密特点:

~主要采用非对称加密方式

~对文档、邮件、数据库、源代码、图片、压缩文件等多种文件类型进行加密

其他特点:

~通过比特币或其他虚拟货币

~利用钓鱼邮件和爆破rdp口令进行传播

~典型家族:Wannacry、GandCrab、Globelmposter

挖矿:攻击者通过向被感染设备植入挖矿工具,消耗被感染设备的计算资源进行挖矿,以获取数字货币收益的恶意代码。

特点:

~不会对感染设备的数据和系统造成破坏

~由于大量消耗设备资源,可能会对设备硬件造成损害

2. 恶意软件有哪些特征?

病毒感染系统后,无疑会对系统做出各种修改和破坏。有时病毒会使受感染的系统出现自动弹出网页、占用高CPU资源、自动弹出/关闭窗口、自动终止某些进程等各种不正常现象。

下载特征

很多木马、后面程序间谍软件会自动连接到 Internet 某Web站点,下载其他病毒文件或者该病毒自身的更新版本/其他变种。

后门特征

后面程序及很多木马、蠕虫和间谍软件会在受感染的系统中开启并侦听某个端口,允许远程恶意用户来对该系统进行远程操控;

某些情况下,病毒还会自动连接到某IRC站点某频道中,使得该频道中特定的恶意用户远程访问受感染的计算机

信息收集特征

~qq密码和聊天记录;

~网络游戏账号密码;

~网上银行账号密码;

~用户网页浏览记录和上网习惯;

自身隐藏特性

多数病毒会将自身文件的属性设置为”隐藏“、”系统“和”只读“,更有些病毒会通过修改注册表,从而修改用户对系统的文件夹访问权限,显示权限等,以使病毒更加隐蔽和不易被发现。

文件感染特性

病毒会将恶意代码插入到系统中正常可执行文件中,使得系统正常文件中,使得系统正常文件被破坏而无法允许,或使系统正常文件感染病毒而成为病毒体;

有的文件型病毒会感染系统中其他类型的文件。

Wannacry就是一种典型的文件型病毒,它分为两部分,一部分是蠕虫部分,利用windows的”永恒之蓝“漏洞进行网络传播。一部分是勒索病毒部分,当计算机感染wannacry后,勒索病毒部分就会自动安装并加密计算机中包括音频、图像、文档等各种类型的文件。与此同时弹出勒索框进行勒索。

网络攻击特征

木马和蠕虫病毒会修改计算机的网络设置,使得计算机无法访问网络

木马和蠕虫还会向网络中其他计算机攻击、发送大量数据包以阻塞网络,甚至通过帆布虚假弯管地址的广播包来棋牌你网络中其他计算机,从而使得整个网络瘫痪。

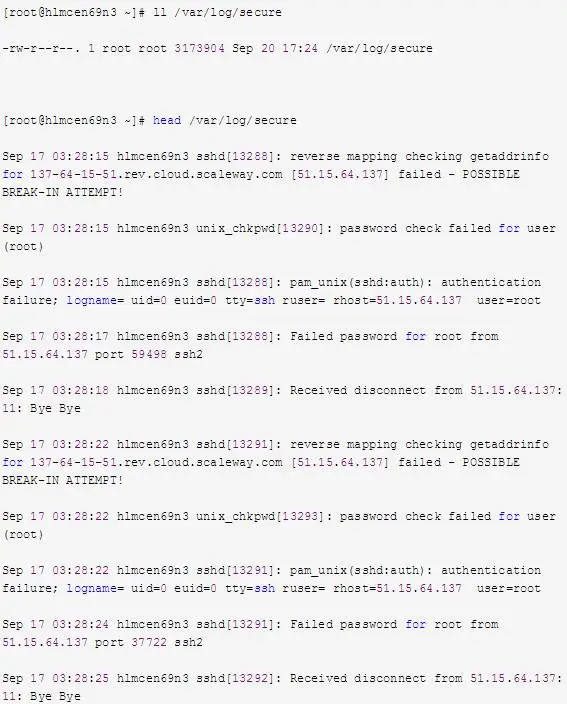

爱虫病毒是一种利用Windows outlook邮件系统传播的蠕虫病毒,将自己伪装成一封情书,邮件主题设置为”i love you“,诱使受害者打开,由此得名。当爱虫病毒运行后迅速找到邮箱通信薄里的50个联系人再进行发送传播。传播速度非常之快,致使大量电子邮件充斥了整个网络,不仅会导致邮件服务器崩溃,也会让网络受影响变慢。从而达到攻击网络的目的。

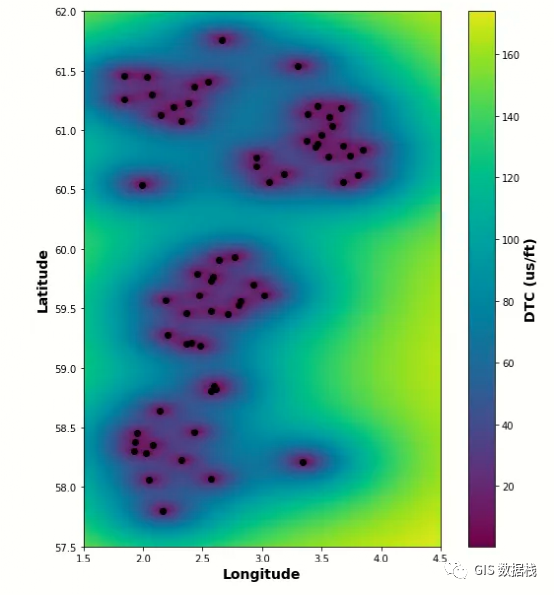

病毒威胁的场景

3. 恶意软件的免杀技术有哪些?

恶意代码希望能顺利绕过杀毒软件与防火墙,在受害者的计算机中长期隐藏下去,并能在必要的时候向攻击者提供有用的信息。

免杀技术又称为免杀病毒(Anti Anti-Virus)技术。是防止恶意代码免于被杀毒设备查杀的技术。主流免杀技术如下:

~修改文件特征码

~修改内存特征码

~行为免杀技术

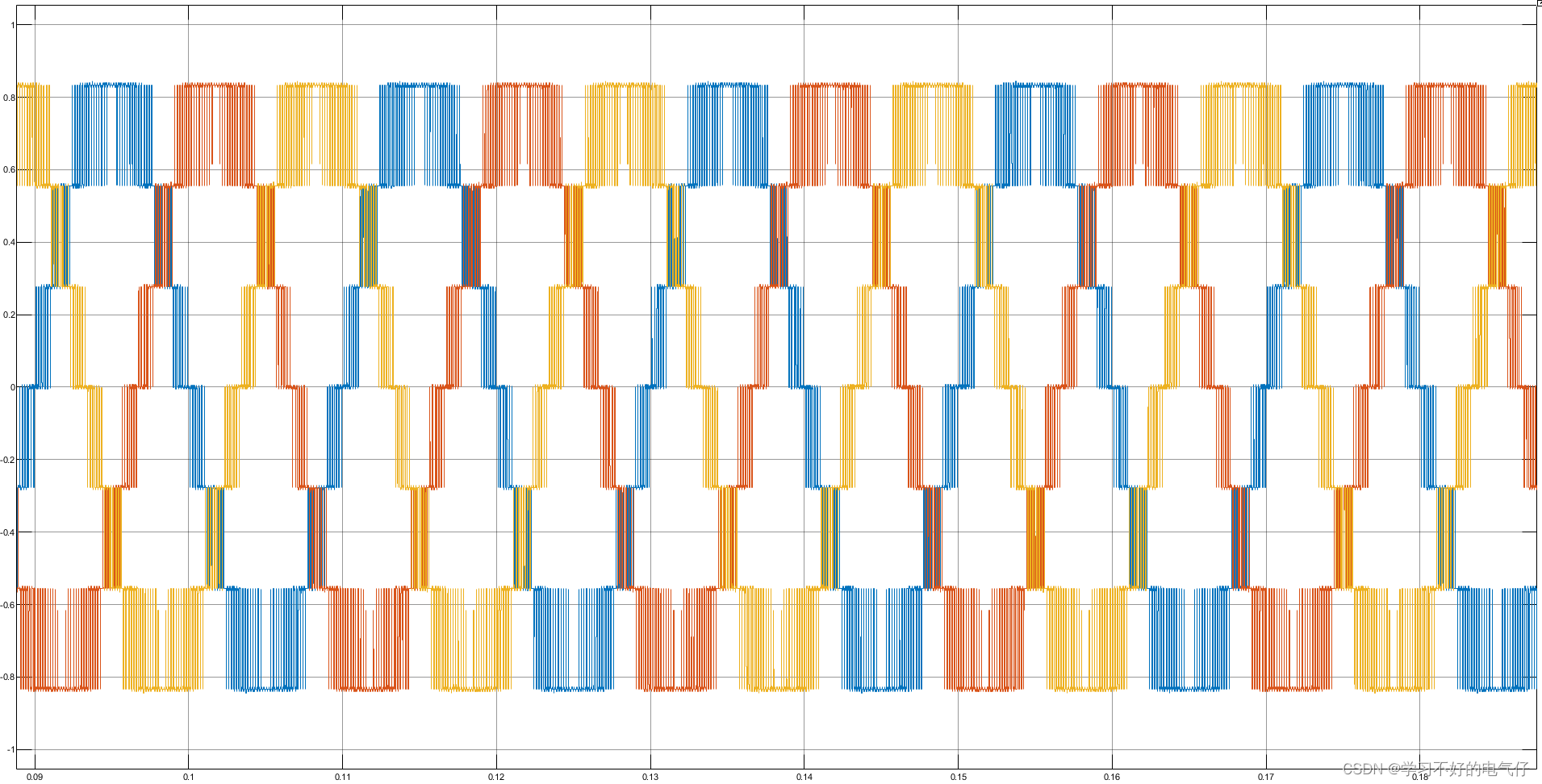

原理

4. 反病毒技术有哪些?

单机反病毒

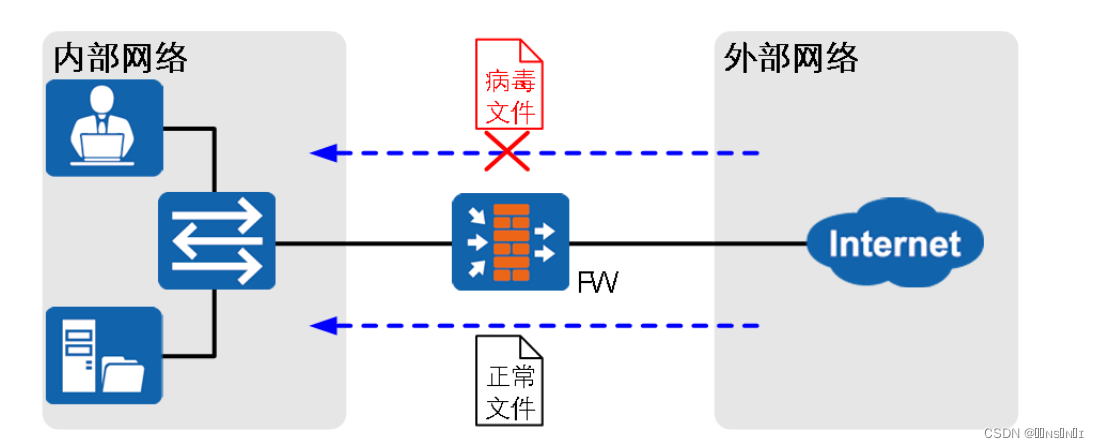

5. 反病毒网关的工作原理是什么?

6. 反病毒网关的工作过程是什么?

1. 网络流量进入智能感知引擎后,首先智能感知引擎对流量进行深层分析,识别出流量对应的协议类

2. 判断文件传输所使用的协议和文件传输的方向是否支持病毒检测。

3. 判断是否命中白名单。命中白名单后,FW将不对文件做病毒检测。

4. 针对域名和URL,白名单规则有以下4种匹配方式:

5. 病毒检测:

6. 当NGFW检测出传输文件为病毒文件时,需要进行如下处理:

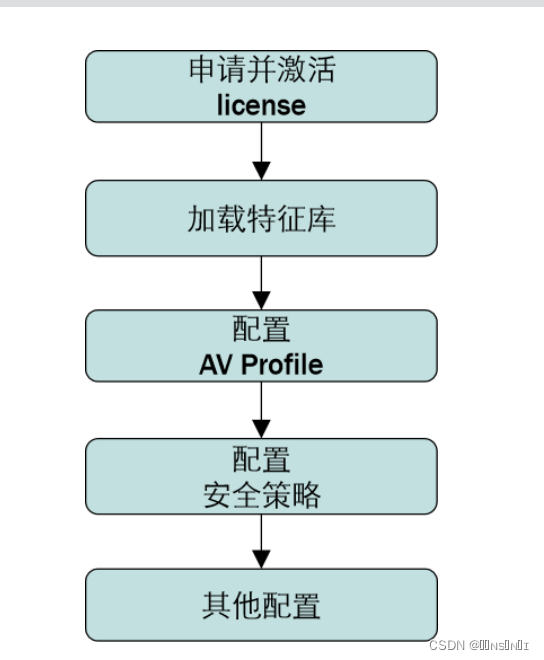

7. 反病毒网关的配置流程是什么?

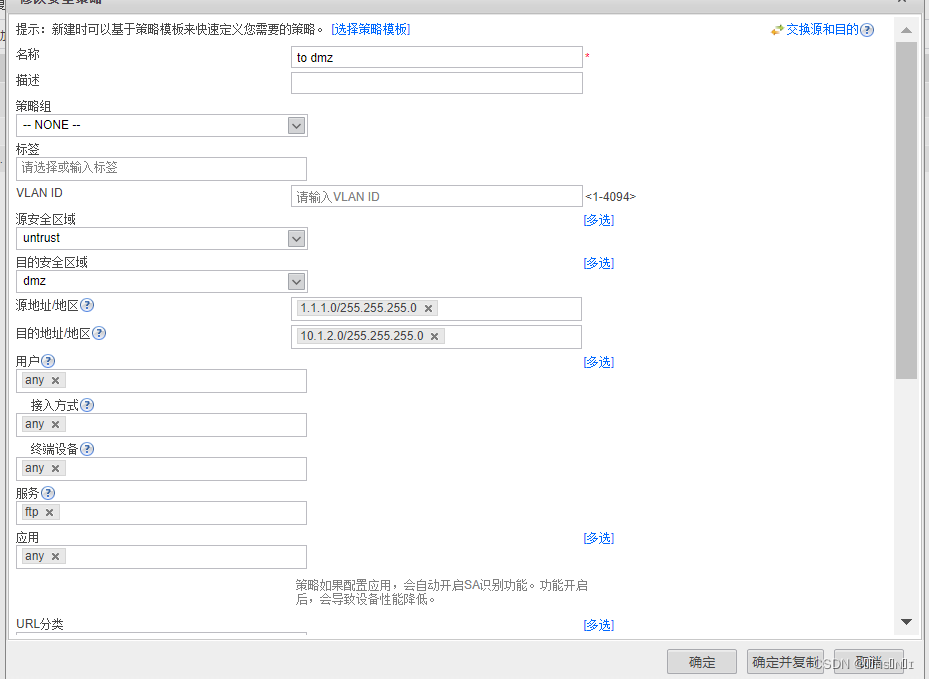

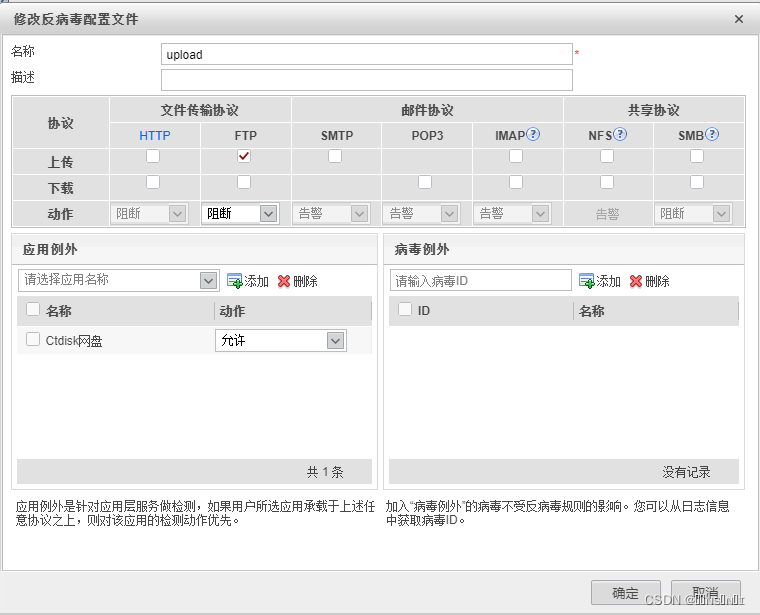

配置如下

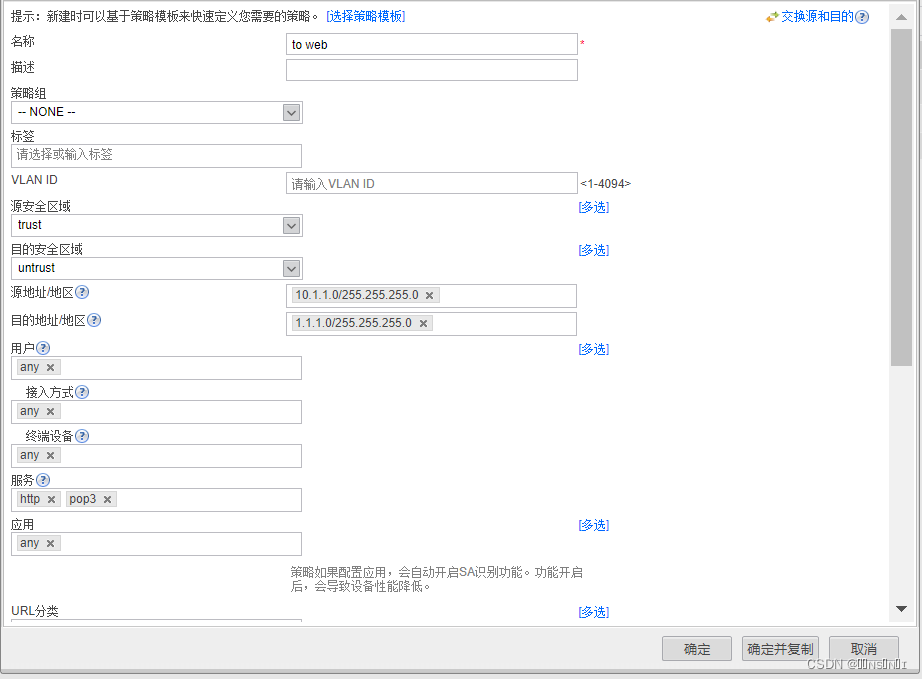

配置内网到internet的安全策略

配置反病毒网关,添加应用列外勾选允许,添加病毒列外id号让后勾选允许

配置internet到dmz的安全策略