协议分析

流量分析

主要以工控流量和恶意流量为主,难度较低的题目主要考察Wireshark使用和找规律,难度较高的题目主要考察协议定义和特征

简单只能简单得干篇一律,难可以难得五花八门

常见的工控协议有:Modbus、MMS、IEC60870、MQTT、CoAP、COTP、IEC104、IEC61850、S7comm、OMRON等

由于工控技术起步较早但是统一的协议规范制定较晚,所以许多工业设备都有自己的协议,网上资料数量视其设备普及程度而定,还有部分协议为国家制定,但仅在自己国内使用,网上资料数量视其影响力而定

CTF之协议分析文章合集

工控CTF之协议分析1——Modbus

工控CTF之协议分析2——MMS

工控CTF之协议分析3——IEC60870

工控CTF之协议分析4——MQTT

工控CTF之协议分析5——COTP

工控CTF之协议分析6——s7comm

工控CTF之协议分析7——OMRON

工控CTF之协议分析8——特殊隧道

工控CTF之协议分析9——其他协议

文中题目链接如下

站内下载

网盘下载:https://pan.baidu.com/s/1vWowLRkd0IdvL8GoMxG-tA?pwd=jkkg

提取码:jkkg

特殊隧道

基于各类数据传输协议的数据传输功能实现的数据传输都可以称为隧道

实际上因为协议层层嵌套的关系,任何协议都可以算是基于其底层协议的隧道

如 基于TCP的隧道、基于UDP的隧道、基于ICMP的隧道

这种类型的题可能比较杂而且比较综合

例题1 2022HMGK-being_hacked

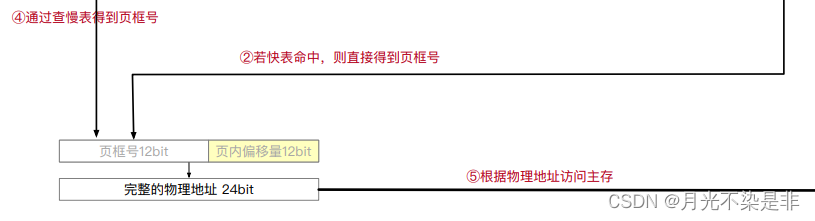

先看协议分级,没有特殊的协议,那就逐步分析

先看dns,发现都是一些很正常的域名请求,最后有一个arp,但是也没有异常点

http请求也是一个很正常的

最后来看ICMP

发现都是ping请求,传输的数据也都是字母表,只不过长度不同,这是不正常的,ping的时候发包长度默认32字节

发现数据长度都是100左右以及50左右的数字,联想到ascii码表

都是两条相同的数据,请求和返回,先筛选出一半来

(icmp) && (ip.src == 192.168.233.1)

提取数据长度,得到顺序错误的flag

重回流量包中,发现seq可能是排序

将seq作为一列,对数据排序

重新写脚本提取

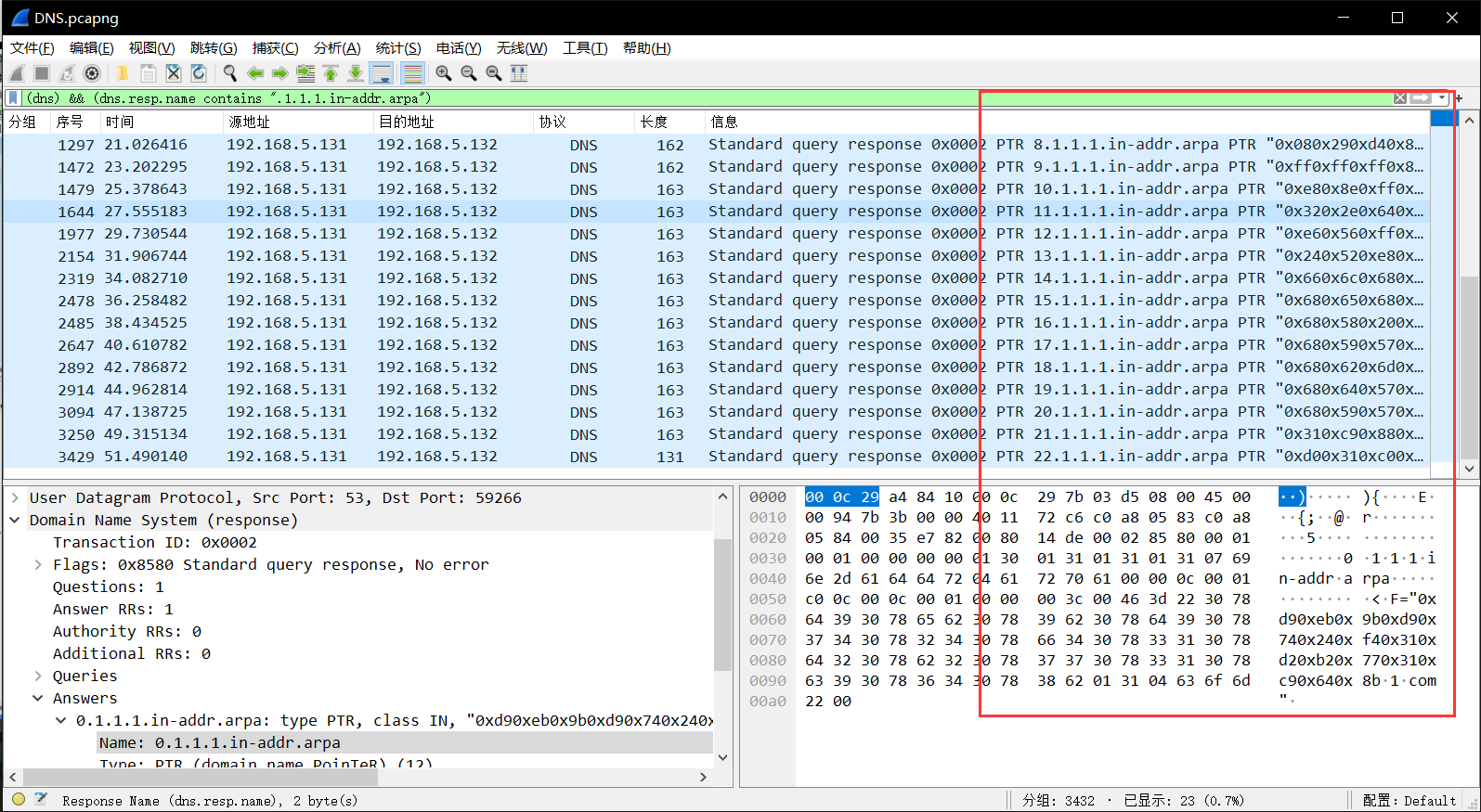

例题2 2021CISC兰州站—DNS

偏脑洞

发现查询0.1.1.1返回的数据中有奇怪的域名,一串加密后的字符加上.1.com,很明显这是不正常的

再往后有看到,查询1.1.1.1,2.1.1.1,3.1.1.1等等,返回的结果也都是这种很奇怪的域名先将其筛选出来

(dns) && (dns.resp.name contains ".1.1.1.in-addr.arpa")

提取数据并尝试解码

得到一串看似规则的乱码

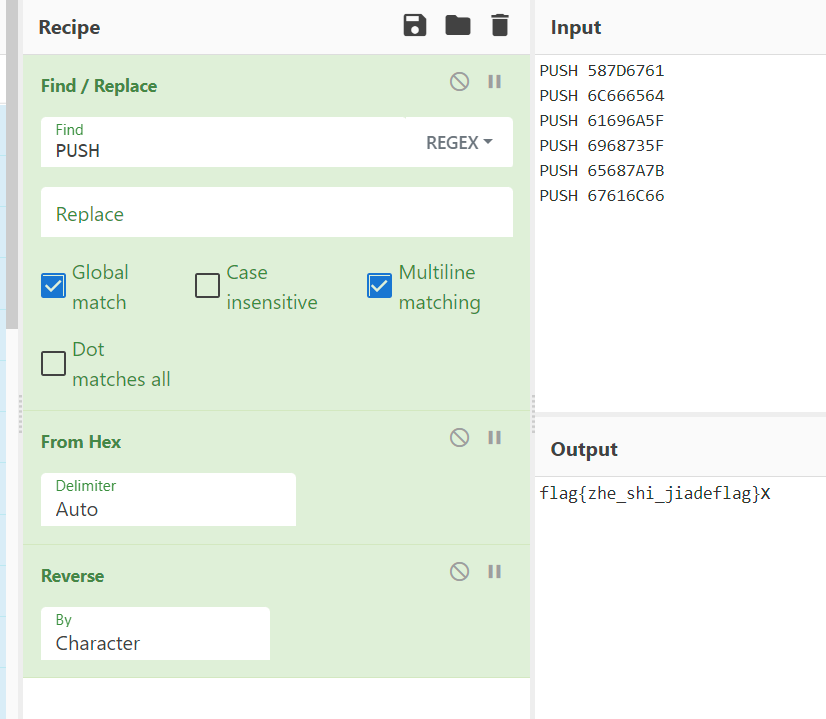

各种尝试之后,想到汇编,这个实际上是一个可执行的shellcode

忙活半天是一个假的flag

往后接着找,因为他其实有多个PUSH