一、OSI七层模型

物理层

数据链路层

网络层

传输层

会话层

表示层

应用层

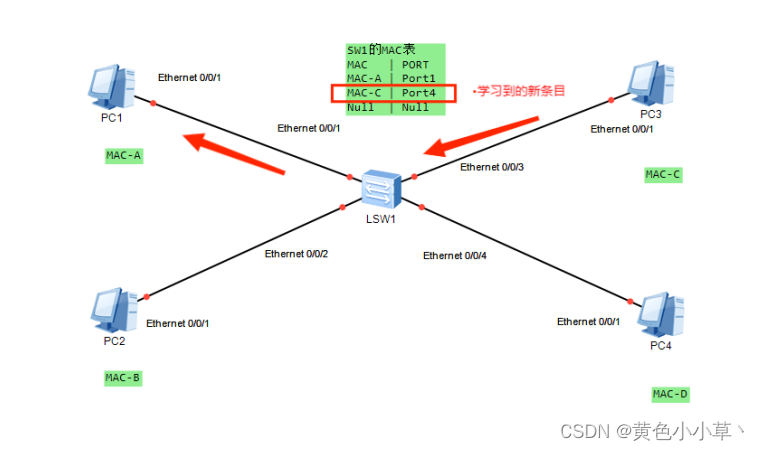

那所谓二层发现(交换机,mac地址,arp),就是利用数据链路层进行主机的发现

三层——利用ping命令

arping命令(可直接ping到主机的mac地址)

格式:arping ip

如图,可以直接得到所ping主机的mac地址。

netdiscover(进行对一个网段的范围探测)

netdiscover -r 探测的范围/掩码 -c发包数量

-c 发包数量

-r 指定范围探测

nbtscan(跟netdiscover差不多)

-r 后跟探测的范围/掩码

arp攻击

准备工作——换源

每次安装工具前的好习惯,apt-get update,进行软件的更新

安装工具

apt-get install dsniff

arpspoof 出现版本号,表示安装成功

arp -a 查看arp表

模拟:

攻击方:kali 受害者:win7

arpspoof

格式:arpspoof -i 指定网卡 -t 目标主机ip 网关 or 目标主机网关 ip(可以更换顺序)

查看自己的ip地址和网卡,查看受害者win7的ip和网关

使用win7不断向百度发包

kali发动arp攻击

发现win7直接断网

在win7查看arp表

192.168.111.130就是攻击方kali,发现kali的mac地址与网关的mac地址一致,由此得出arp攻击的原理其实就是,假装网关,导致流量往攻击方走,断网。

这边有个小功能,可以做 路由的转发

vim /proc/sys/net/ipv4/ip_forward

查看这个文件,默认是只有一个0,表示不转发

这个时候我们朝这里面写入一个1

发现此时,恢复联网,这是因为本来win7发送的流量被kali截胡,这个时候win7断网,这个时候kali把获取的流量再次进行转发,发送到网关去,使得win7重新联网。

利用arp攻击进行监听(原理,arp攻击截取流量)

安装工具

apt-get install driftnet

driftnet

监听流量中的图片

格式:driftnet -i 指定网卡 -a 是否后台(加了就无小窗口弹出,没加默认弹出后台)-d 存储路径

准备文件夹来当存储路径,这里在根目录下创建img文件夹准备文件夹来当存储路径,这里在根目录下创建img文件夹

开始监听

win7开始浏览网页,kali检测监听效果

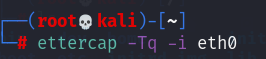

Ettercap(小蜘蛛——监听数据包)

右上角搜索可找到

10.0.0.2为目标网关,添加到target1,10.0.0.3为目标ip,添加到target2,然后可以选择采取arp攻击,效果等同于之前的arp攻击。

命令行操作

-i 指定网卡

-Tq 图形化监听数据包

这个时候,win7随意登录网站,输入用户名或者是密码,都将被监听到

但是这里的密码部分是加密的,但可以至少用户名是可以正确显示

![]()

使用场景:wifi热点钓鱼,地铁上开不用密码的热点,这个时候就可以随意监听

总结:接入路由器,二层扫描(扫描同网段的用户),选择受害者,arp欺骗