二层交换安全

主要攻击手段:

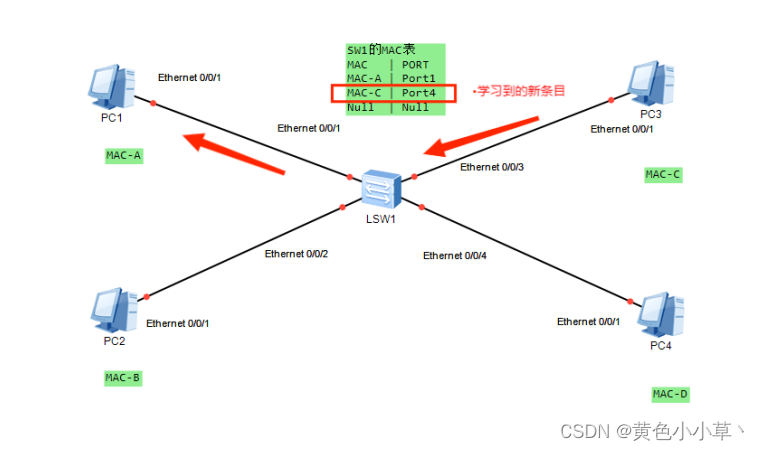

1.Mac洪泛攻击

2.中间人攻击

3.MAC地址漂移:中间人攻击,二层出环

处理方法:

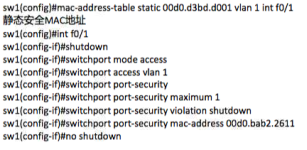

1.维护一个合法的端口与MAC对应关系 一对一捆绑

Port-security 通过接口的第一个MAC,为要绑定的

Maximum 后加最大Mac数

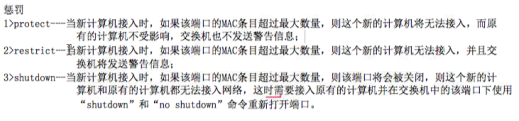

若超过最大数 惩罚

一对一绑定升级:粘滞安全Mac地址 进入接口后自动绑定(应对网络庞大)

Int f0/0

switchport protected 接口隔离 公共场所,均需隔离(即使同网段也不通信,只能与网关通)

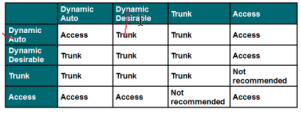

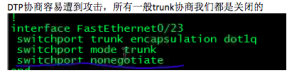

DTP

1.Vlan跳转攻击

修补漏洞

2.本征VLAN(过干道不贴标签)会被跳转攻击

接口处理数据方法:

1)数据无VLAN标记:放过数据,通过后,打上该接口标记

2)数据有VLAN标记,且与接口VLAN标记相同:撕掉标记,放行

3)数据有VLAN标记,且与接口VLAN标记不相同:丢弃

封堵本征VLAN攻击:

技术上:过干道时,强行贴标签

vlan tag native dot1q

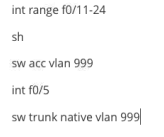

管理上:

1.pc不能被划入本征VLAN

2.本征VLAN重新设置

3.把不用的接口关闭

4.把不用的接口划在特殊VLAN

3.ARP攻击 伪造MAC地址,再转发

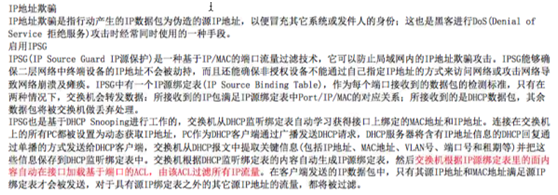

4.IP地址欺骗 修改自己IP

对于攻击的防御:

一、Dhcp防御:

1.交换机监测 dhcp包,识别包中字段 监测非dhcp接口,是否有offer包发出

Ip dhcp snooping vlan 100

Int e0/0

Ip dhcp snooping trusted

Ip dhcp snooping limit rate 100 防止–拒绝式服务攻击,每秒最大100个包

2.防止dhcp饥饿(耗尽攻击):

检测chaddr

1)二层帧 source mac和chaddr 的Mac一致

端口保护即可防御

2)二层帧 source mac不变,而chaddr 的Mac变化

ip dhcp snooping verify mac-address

检查chaddr 中Mac与二层帧Mac是否相同,不同则丢弃

注: Dhcp snooping的绑定表中有接口获取的 ip mac vlan 租期把绑定表存储 ip dhcp snooping database flash: xx.txt

多台交换机:

1.跨交换机,干道两端都要为信任口,否则会收到带82的数据包,非信任丢包

2.让一端为不信任 no ip dhcp snooping information option 不插入option 82

3.中继时,不能关82 ,在接口上写 ip dhcp relay information trust 允许82为0的通过

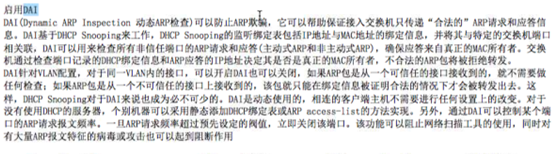

二、ARP欺骗防御:

找正确的绑定表 dhcp snooping

DAI技术 看ARP包中ip 与Mac对应是否合法

Ip arp inspection vlan 1

Int f0/1

Ip arp inspection trust

三、Ip地址欺骗防御

在特定接口查snooping 表

Int f0/2

Ip verify source port-security //在本接口启用IPSG功能

无snooping表可查时

Ip source binding 0023. 04e5.b221 Vlan 1 172.16.1.3 int f0/3 //手工写入

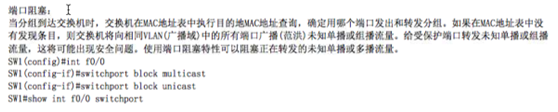

端口阻塞:只阻塞组播,未知单播 保护服务器端口或某个重要端口

风暴控制:抑制转发这些风暴包的接口

生成树的一些特性:

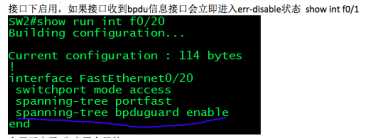

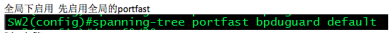

1.portfast

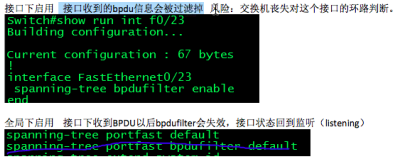

Spanning-tree portfast default

若接口生成BPDU,退出

2.bpduguard 惩罚

接口下启用,若接收到bpdu,则关闭接口

3.bpdufilter 过滤

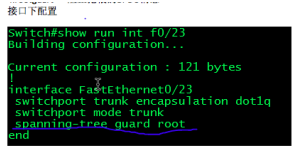

4.rootguart 阻止抢根的BPDU消息 在生成树收敛完成敲 只能作用于接口

交换机在接口处判断优先级

一般在不信任的口做(可以是干道)

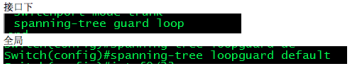

5.loopguard 一般用在阻塞端口,防止单向链路问题而引发的环路 常见于光纤

光纤一条断,形成环路

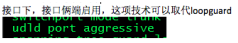

6.UDLD 单向链路检测

强制让对方回包,不回包,则全部挂掉

登录安全:

Line vty 0 4

Transport input

Access-class 1 in

Access-list 1 permit host 10.1.1.1

No ip http server

Mac address-table aging-time //调整Mac老化时间

1.mac表存满 调小

2.未知单播帧过多 调大