1. 什么是IDS?

入侵检测:针对防火墙涉及不到的地方采取措施,捕捉有问题的流量特征,将特征做成特征数据库,对后面的流量进行匹配判断有无入侵。

经典理论---入侵检测访问控制的三种用户:

- 合法用户

- 伪装者--可能有身份仿冒--流程控制攻破

- 秘密用户--后门--逻辑控制攻破

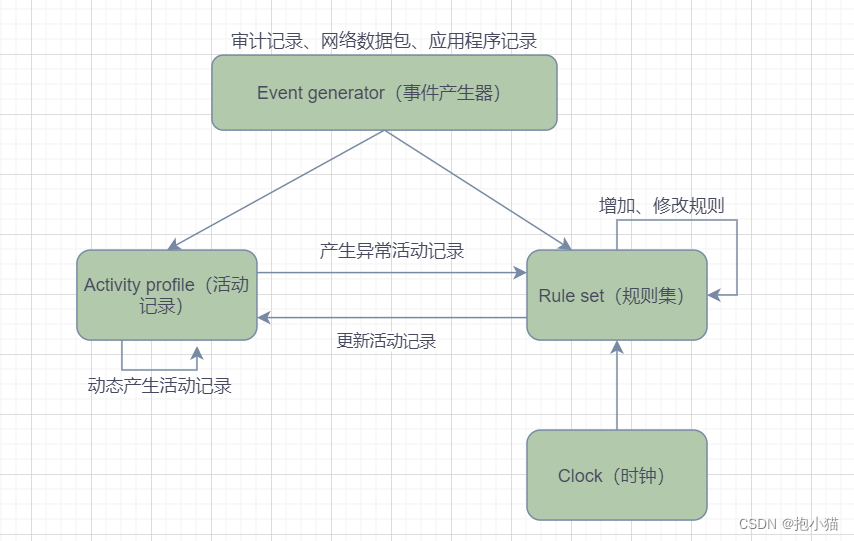

经典模型---系统抽象模型:

- 主体

- 对象

- 审计记录

- 活动档案

- 异常记录--与正常流量的行为模型进行比较,偏离这个模型就算作异常

- 活动规则

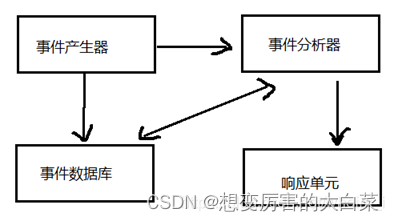

IDS(入侵检测系统):对系统的运行状态进行监视,发现各种攻击企图、攻击行为、攻击结果。用于保证系统资源的安全(机密性、完整性、可用性)

IDS的作用:实时监测

- 识别入侵者

- 识别入侵行为

- 检测和监视已成功的入侵

- 为对抗入侵提供信息和依据,防止事态扩大

2. IDS和防火墙有什么不同?

区别1:

- 防火墙主要是对外防御,这是针对攻击的被动防御,主要目的是保护内网用户

- IDS主要是对内部的检测,IDS会主动寻找潜在的攻击者,主要是发现入侵行为

区别2:

- 防火墙是在内网和外网之间的一道防御系统

- IDS是一个旁路监听设备,没有也不需要跨接在任何链路上,无需流量流经过也能进行工作

区别3:

- 通过了防火墙的数据防火墙就不能进行其他操作

- IDS是防火墙的有力补充,形成防御闭环,可以及时、正确、全面的发现入侵,弥补防火墙对应用层检测的缺失

区别4:

- 防火墙可以允许内部的一部分主机被外部访问

- IDS只有监视和分析用户和系统的活动、行为

3. IDS工作原理?

IDS对系统的运行状态进行监视,发现各种攻击企图、攻击行为、攻击结果。用于保证系统资源的安全(机密性、完整性、可用性),作为防火墙的合理补充,IDS入侵检测技术能够帮助系统对付网络攻击,扩展了系统管理员的安全管理能力(包括安全审计、监视、攻击识别和响应),提高了网络安全基础结构的完整性。入侵检测系统在防火墙之后对网络活动进行实时检测。许多情况下,由于可以记录和禁止网络活动,所以入侵检测系统是防火墙的延续。它们可以和防火墙与路由器配合工作。

入侵检测可分为实时入侵检测和事后入侵检测两种。

实时入侵检测在网络连接过程中进展,系统根据用户的历史行为模型、存储在计算机中的专家知识以及神经网络模型对用户当前的操作进展判断,一旦发现入侵迹象立即断开入侵者与主机的连接,并收集证据和实施数据恢复。这个检测过程是不断循环进展的。

事后入侵检测是由具有网络平安专业知识的网络管理人员来进展的,是管理员定期或不定期进展的,不具有实时性,因此防御入侵的能力不如实时入侵检测系统。

4. IDS的主要检测方法有哪些详细说明?

1)异常检测模型:IDS会总结出正常操作应该具有的特征、用户轮廓,当用户活动与正常行为有重大偏离时就被认定为入侵

优点:

- 不需要专门的操作系统缺陷特征库

- 有效检测对合法用户的冒充检测

缺点:

- 建立正常的行为轮廓和确定异常行为轮廓的阈值困难

- 不是所有的入侵行为都会产生明显异常

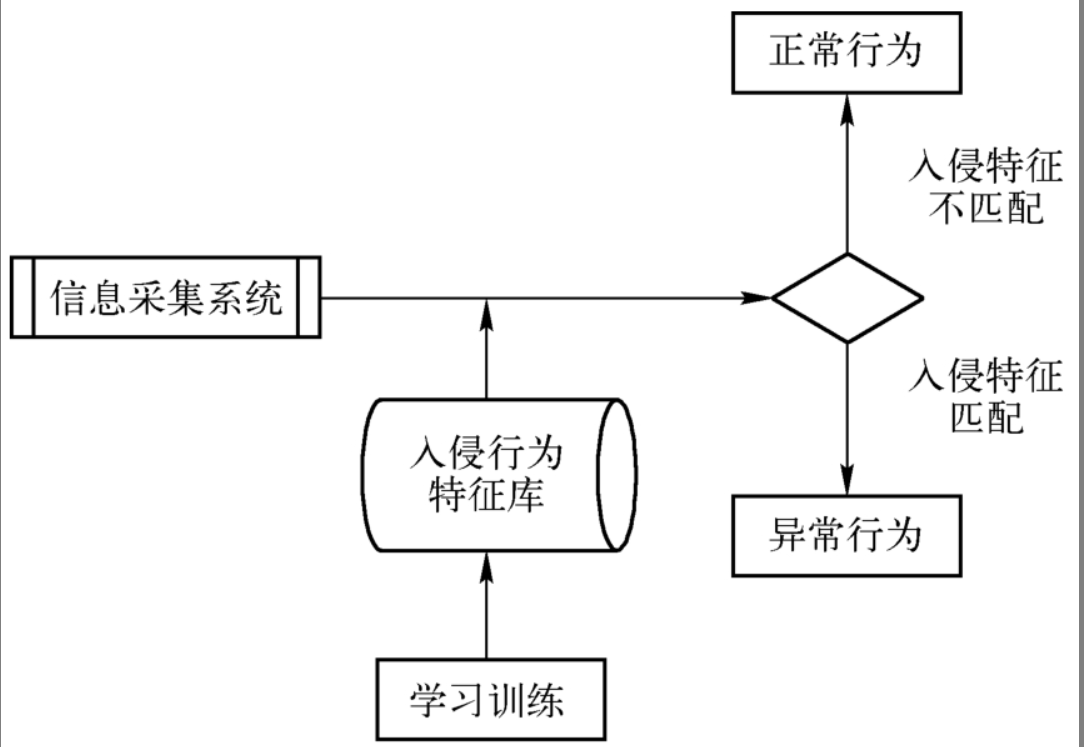

2)误用检测模型(特征检测):IDS先收集非正常操作的行为特征,建立相关的特征库,当检测的用户或系统行为与特征库的记录相匹配时,就会被认定为入侵

优点:

- 可检测特征库中所有已知的入侵行为

- 能明确入侵行为并提示防范方法

缺点:

- 缺乏对未知入侵行为的检测

- 对内部人员的越权行为无法进行检测

5. IDS的部署方式有哪些?

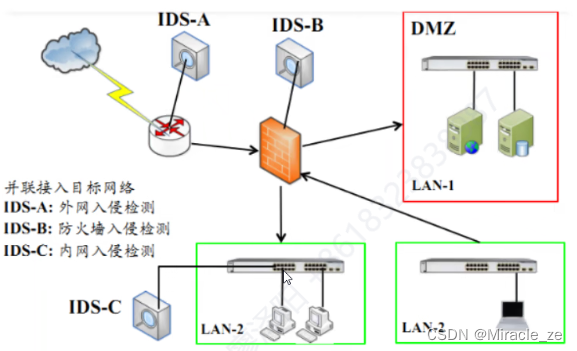

IDS的部署场景是:旁路部署。一般直接通过交换机的监听口进行网络报文采样,或者在需要监听的网络线路上放置侦听设备(如分光器)。每台交换机上只能监听到和该交换机直连的主机间的流量和通过该交换机发往其他交换机的流量,部署在其他交换机下的主机间的流量无法被监听。

部署方式有:

- 共享和交换模式:在交换机或HUB设备上做端口镜像

- 隐蔽模式:将探测器的探测口IP去除,IDS将对外不可见

- Tap模式:双向监听全双工以太网中网络通信信息,捕捉网络中所有能力,记录完整的状态信息与防火墙联动发送reset包

- In-line模式:将IDS串联在通信接口上,位于交换机和路由器之间,该情况下可以将威胁通信包丢弃,实时阻断网络攻击

- 混合模式:通过监听所有连接到防火墙的网段,全面了解网络状态

6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

1)IDS的签名是用来描述网络入侵行为的特征,通过比较报文特征和签名来检测入侵行为。

签名检查的过程:

2)签名过滤器是若干签名的集合,我们根据特定的条件如严重性、协议、威胁类型等,将IPS特征库中适用于当前业务的签名筛选到签名过滤器中,后续就可以重点关注这些签名的防御效果。通常情况下,对于筛选出来的这些签名,在签名过滤器中会沿用签名本身的缺省动作。

特殊情况下,我们也可以在签名过滤器中为这些签名统一设置新的动作,操作非常便捷。

3)签名过滤器的动作分为:

- 阻断:丢弃命中签名的报文,并记录日志。

- 告警:对命中签名的报文放行,但记录日志。

- 采用签名的缺省动作,实际动作以签名的缺省动作为准。

签名过滤器的动作优先级高于签名缺省动作,当签名过滤器动作不采用缺省动作时以签名过滤器中的动作为准