入侵检测

入侵检测可以被定义为对计算机和网络系统资源的恶意使用行为进行识别和相应处理的技术。

恶意行为包括系统外部的入侵和内部用户的非授权行为。入侵检测是为保证计算机系统的安全而设计与配置的、一种能够及时发现并报告系统中未授权或异常现象的技术,是一种用于检测计算机网络中违反安全策略行为的技术。

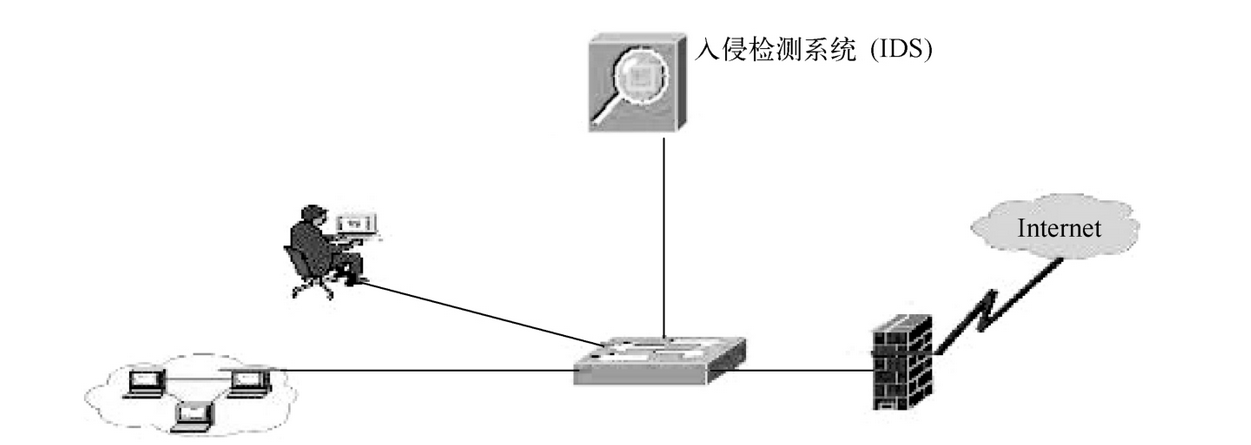

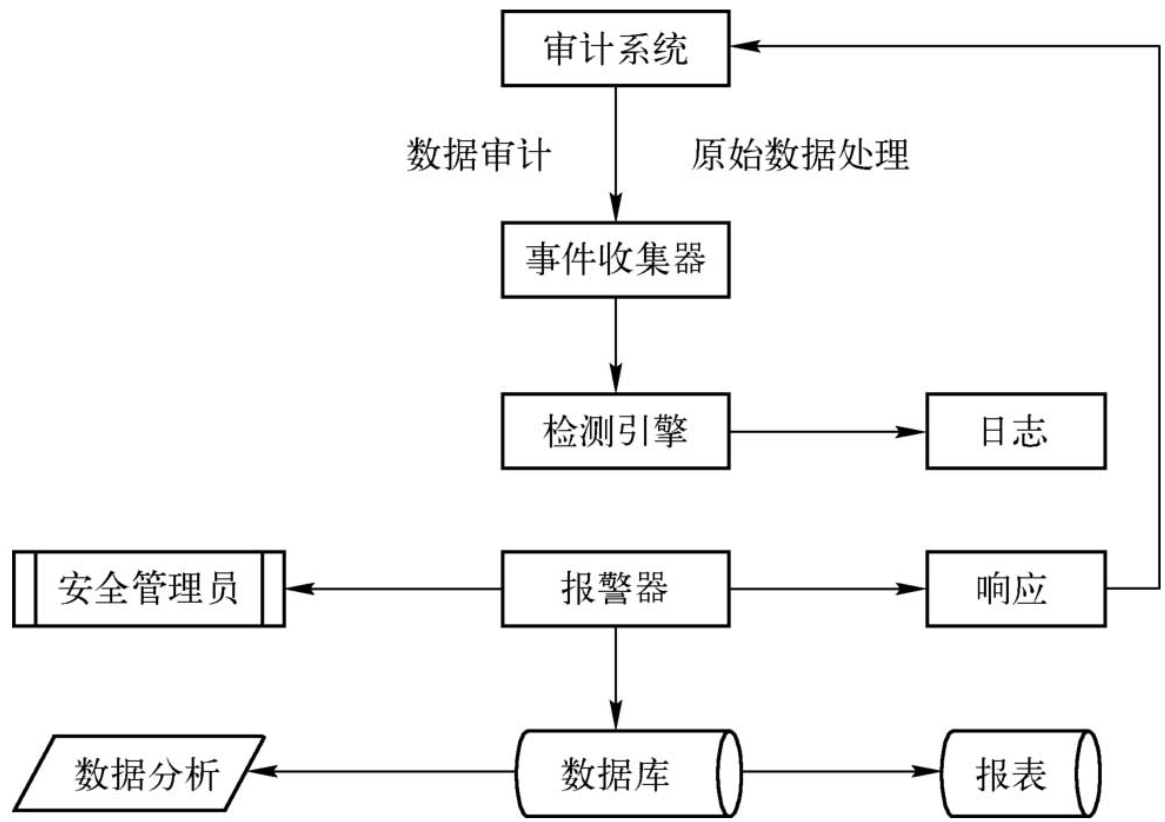

传统入侵检测系统的部署:

入侵检测系统通过执行以下任务来实现其功能:

(1)监视、分析用户及系统活动。

(2)对系统的构造和弱点进行审计。

(3)识别和反映已知进攻的活动模式,并向安全管理员报警。

(4)对系统异常行为进行统计分析。

(5)评估重要系统和数据文件的完整性。

(6)对操作系统进行审计跟踪管理,并识别用户违反安全策略的行为。

入侵检测系统的主要功能如下:

(1)监视用户和网络信息系统的活动,查找非法用户和合法用户的越权操作。

(2)审计系统配置的正确性和安全漏洞,并提示管理员修补漏洞。

(3)对用户的非正常活动进行统计分析,发现入侵行为的规律。

(4)检查系统程序和数据的一致性与正确性。

(5)能够实时地对检测到的入侵行为进行反应。

(6)对操作系统进行审计、跟踪、管理。

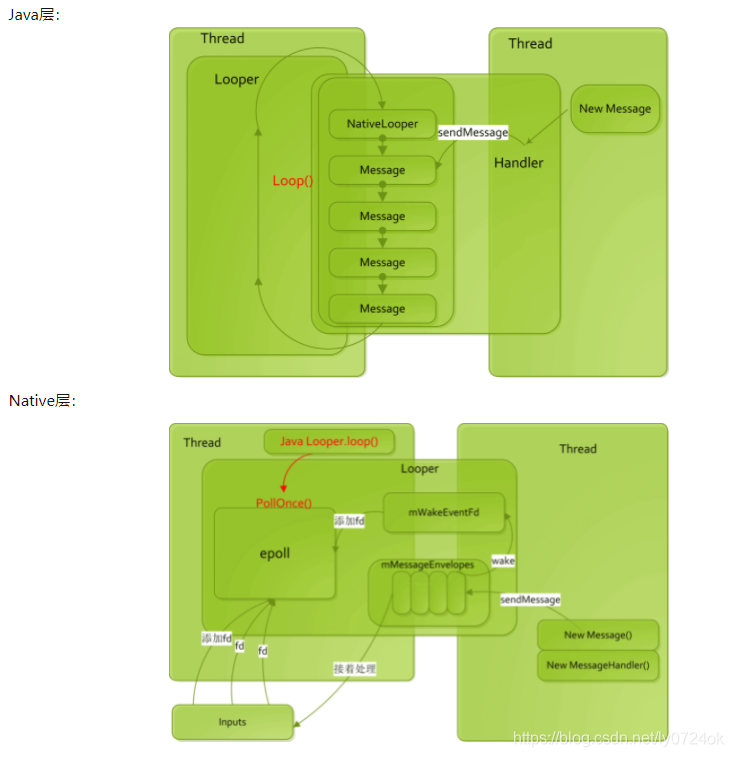

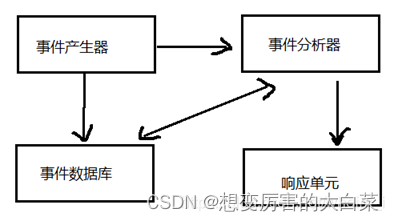

入侵检测过程可以分为三个步骤:信息收集、信息分析和结果处理

信息收集:

入侵检测的第一步是收集信息。收集的内容主要包括系统、网络、数据及用户活动的状态和行为。由放置在不同网段的传感器或不同主机的代理(Agent)来收集信息,包括系统和网络日志文件、网络流量、非正常的目录和文件改变、非正常的程序执行。

信息分析:

系统在收集到有关系统、网络、数据及用户活动的状态和行为等信息后,将它们送到入侵检测引擎。检测引擎一般通过三种技术手段进行分析:模式匹配、统计分析和完整性分析。当检测到某种入侵时,就会产生一个告警并发送给入侵检测系统控制台。

结果处理:

入侵检测系统控制台按照告警产生预先定义的响应并采取相应措施。可以是重新配置路由器或防火墙、终止进程、切断连接、改变文件属性,也可以只是简单地告警给系统管理员。

入侵检测模型

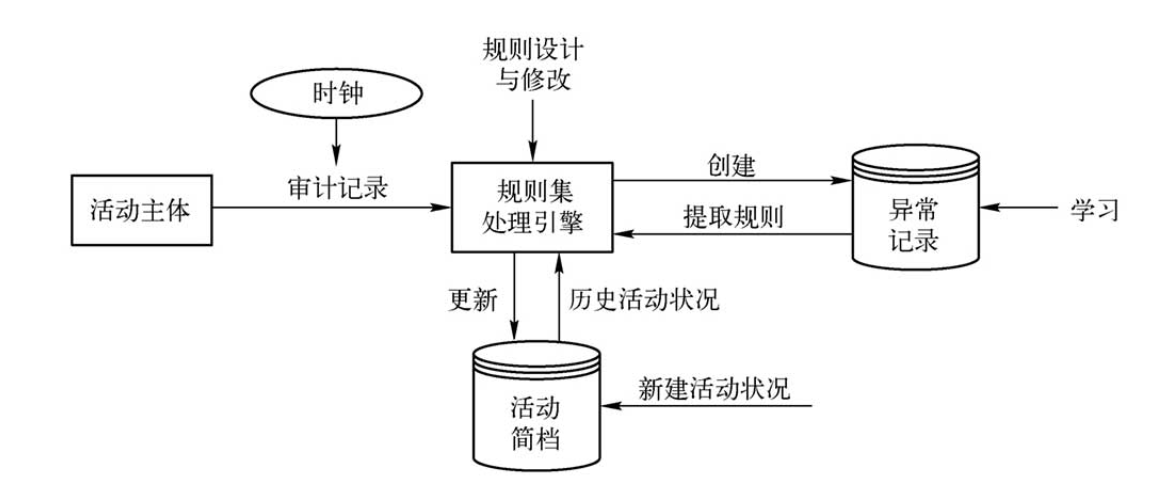

通用入侵检测模型

该模型由6个部分组成:主体、对象、审计记录、轮廓特征、异常记录和规则集处理引擎,它独立于特定的系统平台、应用环境、系统弱点以及入侵类型,为构建入侵检测系统提供了一个通用的框架。

层次式入侵检测模型

层次式入侵模型将入侵检测系统分为6个部分,依次是数据层、事件层、主体层、上下文层、威胁层、安全状态层。数据层包含了操作系统的行为记录、监控器的监视结果和第三方统计软件提供的流量。事件层的事件包含了所有数据层所描述的行为记录和数据流量。主体层的作用是用来记录网络中的人员。上下文层用来描述网络行为发生的环境,事件上下文使得可以对多个事件进行相关性入侵检测。对象在威胁层会根据抽象特征被分成三类:攻击、误用和可疑。攻击表明已经有入侵者入侵到系统中,误用表明系统内部工作人员越权操作网络,可疑则表示不能确定异常行为是否是攻击行为。层次化模型使用1至100之间的某个数字来表示目前系统的安全等级,数字越小表示越安全。

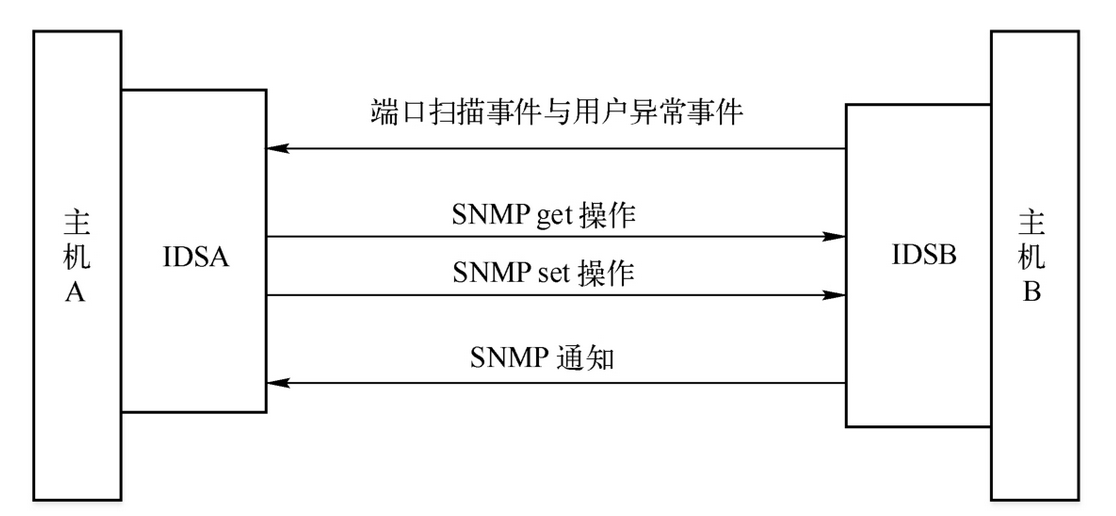

管理式入侵检测模型

模型主要解决了多个入侵检测系统如何交流的问题,SNMP是一种简单的网络管理协议,它可以作为公共语言被用来在入侵检测系统之间传递消息和网络状态。在管理式入侵检测模型中,入侵行为被分为原始行为和抽象行为,用这两种行为去描述一个攻击事件。

SNMP-IDSM的工作原理。

当IDSA检测到来自主机B的攻击意图时,会给IDSB发送一段代码,用于获取主机B的网络活动和用户行为相关的信息,IDSA通过分析代码传过来的信息来判断B是否会发动攻击。

入侵检测系统的分类

模块运行的分布方式分类

集中式入侵检测系统:

集中式入侵检测系统的各个模块包括信息的收集和数据的分析以及响应单元都在一台主机上运行,这种方式适用于网络环境比较简单的情况。

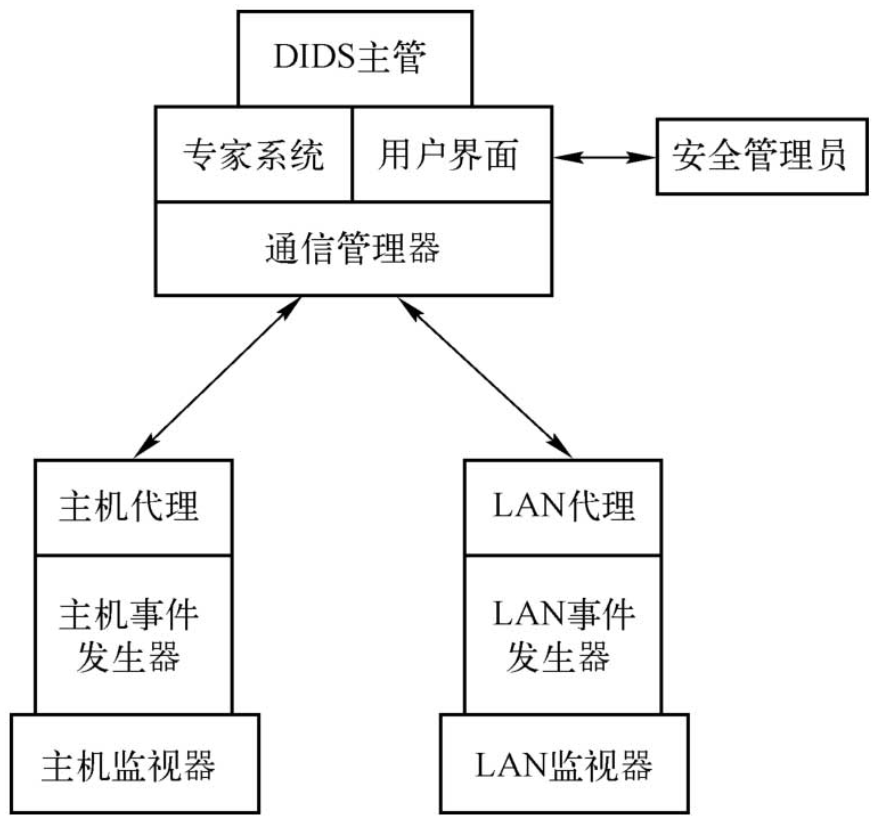

分布式入侵检测系统;

分布式入侵检测系统是指系统的各个模块分布在网络中不同的计算机和设备上。分布性主要体现在数据收集模块上。如果网络环境比较复杂,或者数据流量较大,那么数据分析模块也会分布,并按照层次性的原则进行组织。

根据检测对象分类

基于主机的入侵检测系统;

基于主机的入侵检测系统分析的主要数据包括计算机操作系统的事件日志、应用程序的事件日志、系统调用、端口调用和安全审计记录。基于主机的入侵检测系统保护的一般是所在的主机系统。基于主机的入侵检测系统是由代理(Agent)来实现的,代理是运行在目标主机上的小程序,它们可以参与入侵检测系统命令控制台的管理。

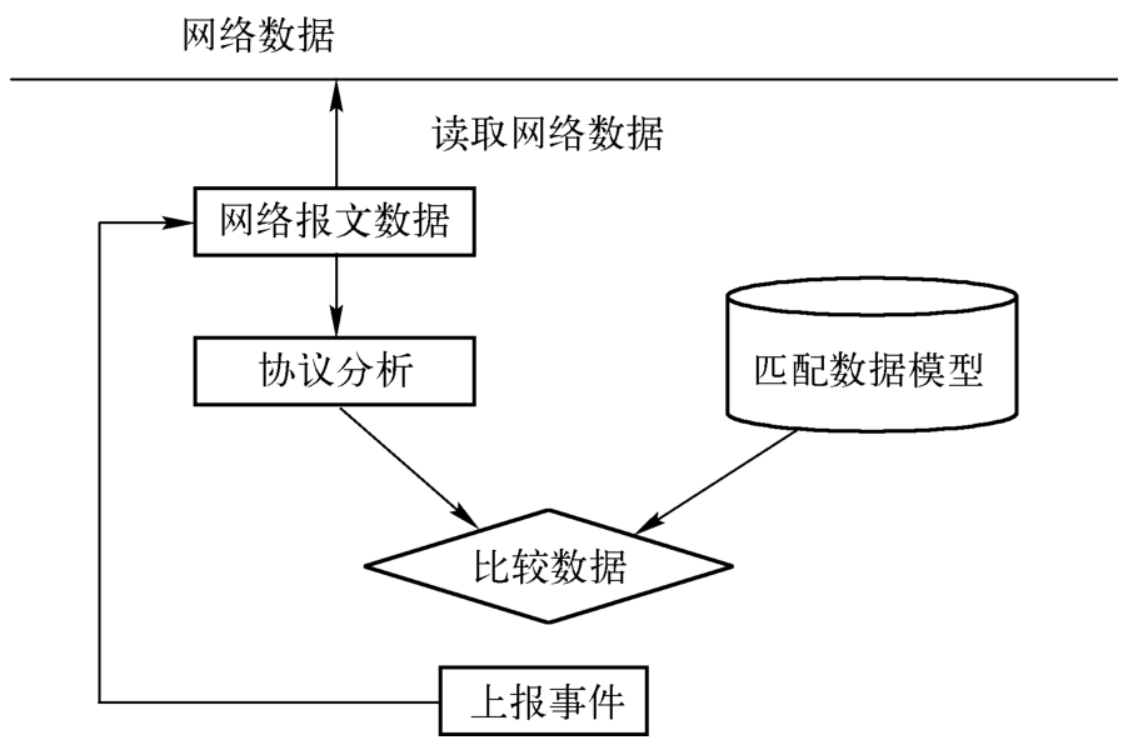

基于网络的入侵检测系统:

基于网络的入侵检测系统分析的数据主要包括网络上的数据包。网络型入侵检测系统担负着保护整个网段的任务,基于网络的入侵检测系统由遍及网络的传感器(sensor)组成,传感器实际上是一台将以太网卡置于混杂模式的计算机,用于嗅探网络上的数据包。

混合型入侵检测:

基于网络和基于主机的入侵检测系统都有不足之处,会造成防御体系的不全面。综合了基于网络和基于主机的混合型入侵检测系统既可以发现网络中的攻击信息,也可以从系统日志中发现异常情况。

根据所采用的技术分类

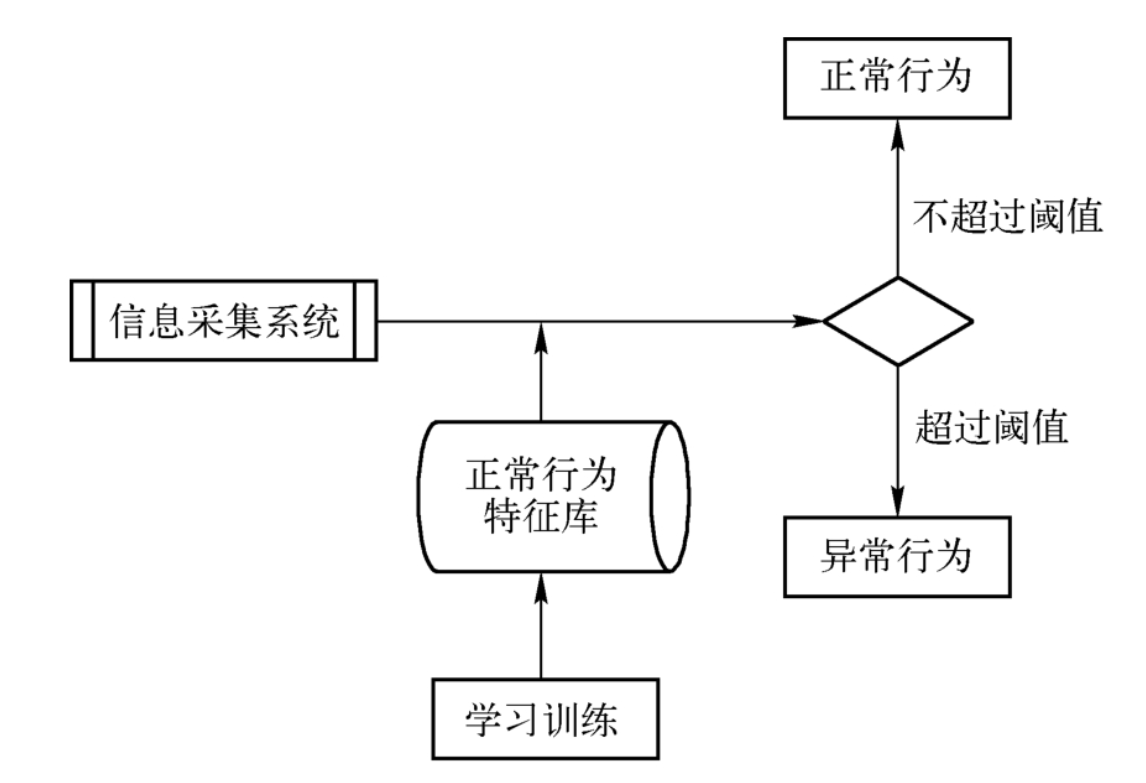

异常入侵检测系统:

建立异常入侵检测系统,首先要建立系统或用户的正常行为模式库,不属于这个库的行为将被视为异常行为。但是,入侵活动的特征并不总是与异常活动的特征相符合,而是存在4种可能性:

(1)是入侵行为,但不是异常行为。

(2)不是入侵行为,但是表现为异常行为。

(3)不是入侵行为,也不是异常行为。

(4)是入侵行为,也表现为异常行为。

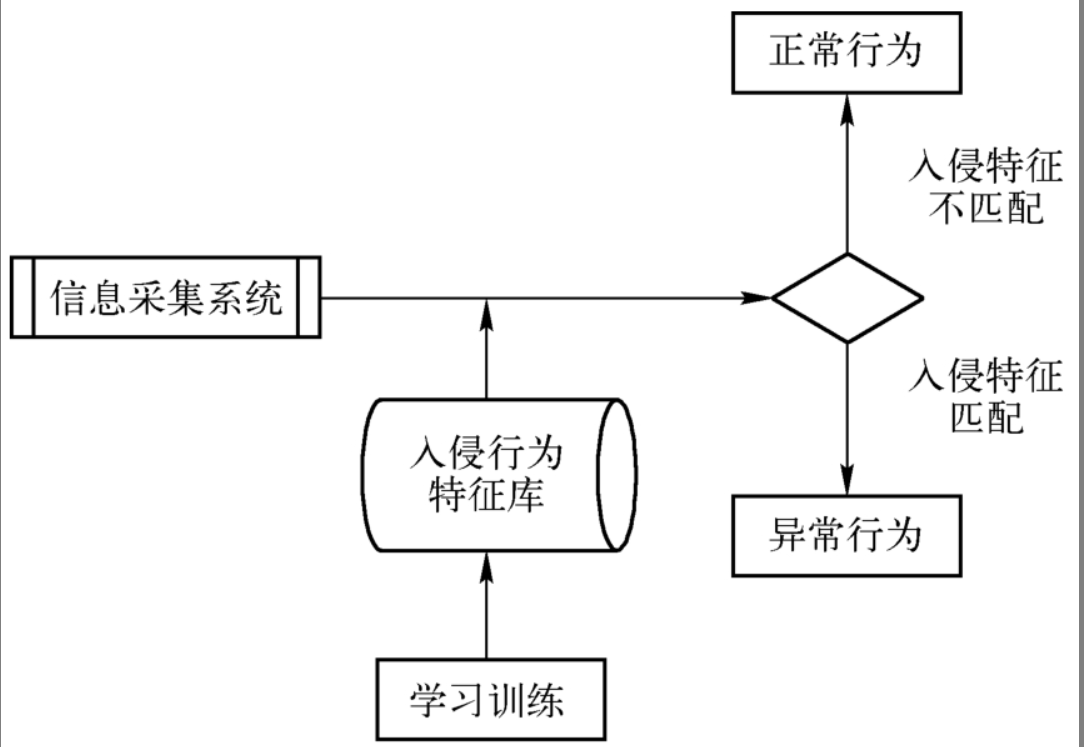

误用入侵检测系统:

误用入侵检测依赖于入侵特征的模式库。

误用入侵检测能直接检测出入侵特征模式库中已涵盖的入侵行为或不可接受的行为。

而异常入侵检测则是发现同正常行为相违背的行为。

误用入侵检测的主要对象是那些能够被精确地按某种方式编码的攻击。

通过捕获攻击及重新整理,可确认入侵活动是基于同一弱点进行攻击的入侵方法的变种。

误用入侵检测系统的主要缺点或局限是它仅仅可检测已知的攻击行为,不能检测未知的入侵行为。

根据工作方式分类

离线入侵检测系统

离线入侵检测系统是非实时工作的入侵检测系统。它在入侵事件发生后分析审计事件,从中检查入侵活动。事后入侵检测由网络管理人员进行,他们具有网络安全的专业知识,根据计算机系统对用户操作所做的历史审计记录判断是否存在入侵行为。如果有,就断开连接,并记录入侵证据和实施数据恢复。事后入侵检测是管理员定期或不定期进行的,不具有实时性。

在线入侵检测系统

在线入侵检测系统是实时联机的检测系统。它包含对实时网络数据包的分析、实时主机审计分析。其工作过程是实时入侵检测在网络连接过程中进行,系统根据用户的历史行为模型、存储在计算机中的专家知识以及神经网络模型对用户当前的操作进行判断,一旦发现入侵迹象立即断开入侵者与主机的连接,并收集证据和实施数据恢复。这个检测过程是不断循环进行的。