0x04 哈尔的移动城堡

操作内容:下载文件,得到一个压缩包,压缩包里有两张图片,第一张

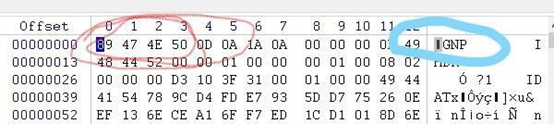

102%,打开winhex,改文件头

把89474E50改为89504E47,再把文件的后缀名改为“.png",得到一张图

片,发现该图片太大,可能里面还含有其他文件,在010editor试了很多次终

于发现了zip,(搜索4b500304)手动文件分离,得到一个加密的压缩包,判断

了不是伪加密,然后思考一段时间后,把注意力放在102%.png和ori.jpg

上,觉得密码应该会在这,后面我用了stegsolve等工具都无法解出,后来发

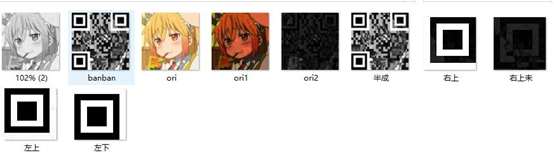

现图片中隐藏了二维码:

起先是先扫了,啥反应没有。

寻思着那用Photoshop调亮度对比度呗。

扫不出来,换换思路,发现三个角都不完整;于是就有了以下几个实验品:

这还只是一部分,有的没导出不在这,我错了,老实说花了我挺长时间的(我

容易吗?我)。有的是之后步骤的试验品,打完比赛后收集起来的。

后来,寻思出题人不会这么不当人吧。出题人那么帅。就想利用半吊子ps技术

进行一番操作,把彩色那个搞成灰度,不就只剩二维码不一样了吗?还记得之

前学的图层混合,正片叠底啥的,有个差值。再调高亮度,对比度,于是就有

了这个:

还是扫不出来,心态崩了。调整色阶:

发现角都不对。。。于是又想重复之前的步骤,寻思出题的兄弟不是那样的人

吧。想着把两张图片调个图层试试:

有希望!!!!

注意到左下角糊到没边,修改如下:

没保存图片,总之就是用了我上面那张图片贴上去。

这张:

还是扫不出来,把所有黑杂色都用矩形选框,油漆桶一个一个用白色填充掉,

最终:

终于能扫了,不容易啊,滴的一声简直天籁。

扫描得到:1tsEz_b14ndVV4t3rM4k

解密,得到两张照片

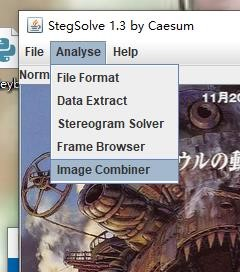

后面就很简单啦,通过stegsolve

进行对比,得到flag

FLAG值:

flag{3399dcb7-9e15-422f-9bf9-9db30dab70ae}

注意!!!

这里有几个点很重要!!!

为什么不能直接用binwalk和foremost直接分离,而是要手动分离

foremost只会识别zip的文件头(504b0304),然后分离,如果是这题的话,只会提取一部分的压缩包

这题实际上有2个ZIP文件头,但是第一个被改了,改成4b 50 03 04

所以foremost只会识别到第二个,所以只分离了一部分,我们提取得时候,也就只有一张图片,这是错的

还有为什么如何确定手动分离的分界线是4b500304.,这是反的呀,怎么想到的

这个时候你就要去搜索PNG的文件尾了

文件尾后面你就会发现可疑的 4b500304

搜索文件尾!!!

总结:通过这题我学到了很多,首先学会怎么p二维码(虽然一开始是学长搞出来的),其次,掌握了手动分离文件等等,学到了很多!!!