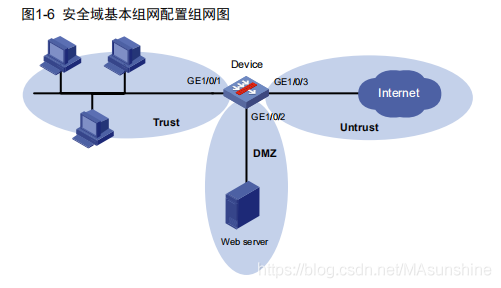

1. 组网需求

某公司以 Device 作为网络边界安全防护设备,连接公司内部网络和 Internet。公司只对内部提供Web 服务,不对外提供这些服务。现需要在设备上部署安全域,并基于以下安全需求进行域间策略

的配置。

• 与接口 GigabitEthernet1/0/1 相连的公司内部网络属于可信任网络,部署在 Trust 安全域,可以自由访问 Web 服务器和外部网络。

• 与接口 GigabitEthernet1/0/3 相连的外部网络属于不可信任网络,部署在 Untrust 安全域,不能访问公司内部网络和 Web 服务器。

• 与接口 GigabitEthernet1/0/2 相连的 Web server、FTP server 部署在 DMZ 安全域,可以被Trust 安全域的主机自由访问,但不允许访问处于 Trust 域的公司内部网络。

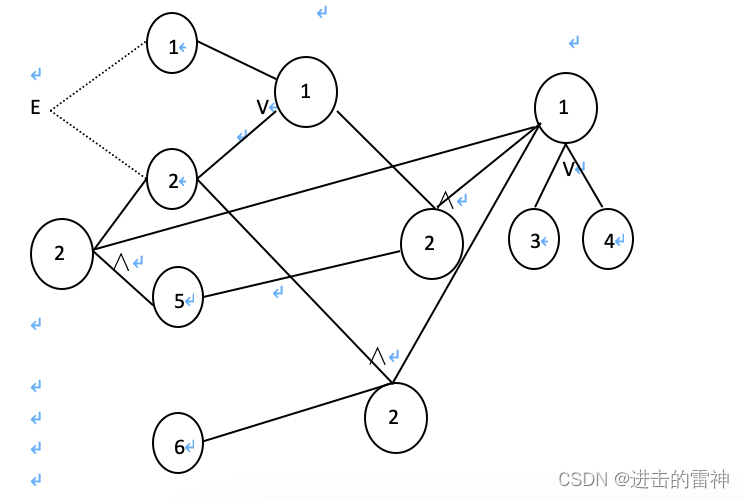

2. 组网图

3. 配置步骤

(1) 配置接口 IP 地址、路由保证网络可达,具体配置步骤略。

(2) 将接口加入安全域

向安全域 Trust 中添加接口 GigabitEthernet1/0/1。

system-view

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/1

[Device-security-zone-Trust] quit

向安全域 DMZ 中添加接口 GigabitEthernet1/0/2。

[Device] security-zone name dmz

[Device-security-zone-DMZ] import interface gigabitethernet 1/0/2

[Device-security-zone-DMZ] quit

向安全域 Untrust 中添加接口 GigabitEthernet1/0/3。

[Device] security-zone name untrust

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/3

[Device-security-zone-Untrust] quit

(3) 配置 ACL

# 配置 ACL 3500,定义规则:允许 IP 流量。

[Device] acl advanced 3500

[Device-acl-ipv4-adv-3500] rule permit ip

[Device-acl-ipv4-adv-3500] quit

(4) 配置域间策略

# 创建源安全域 Trust 到目的安全域 Untrust 的安全域间实例,并在该安全域间实例上应用包过滤,可以拒绝 Untrust 域用户对 Trust 的访问,但 Trust 域用户访问 Untrust 域以及返回的报文可以通过。

[Device] zone-pair security source trust destination untrust

[Device-zone-pair-security-Trust-Untrust] packet-filter 3500

[Device-zone-pair-security-Trust-Untrust] quit

# 创建源安全域 Trust 到目的安全域 DMZ 的安全域间实例,并在该安全域间实例上应用包过滤,可以拒绝 DMZ 域用户对 Trust 的访问,但 Trust 域用户访问 DMZ 域以及返回的报文可以通过。

[Device] zone-pair security source trust destination dmz

[Device-zone-pair-security-Trust-DMZ] packet-filter 3500

[Device-zone-pair-security-Trust-DMZ] quit

4. 验证配置

以上配置完成后,内网主机可访问外部网络以及 DMZ 安全域内的 Web 服务器资源。外部网络向内部网络和 DMZ 安全域主动发起的连接请求将被拒绝。