这里写目录标题

- 实验拓扑

- 实验需求

- 配置过程

- 1.配置ip地址(略)

- 2.配置去往公网的默认路由

- 3.将端口绑定在信任域和不信任域

- 4.配置ipv4安全模板

- 5.配置ospf将内网的连通性完成

- 6.配置nat (easy ip的方式)使内网PC可以访问外网

- 测试

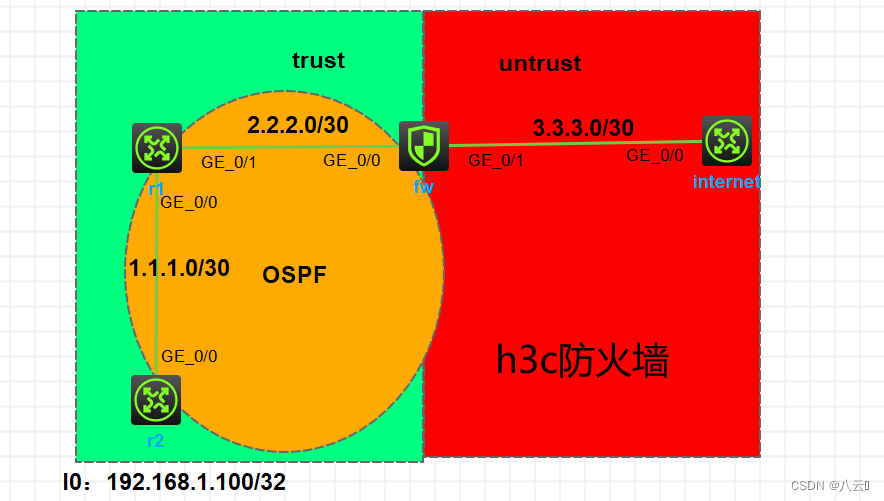

实验拓扑

实验需求

1.根据题目要求配置IP地址,用路由器R2的环回地址模拟PC地址

2.防火墙端口绑定安全域,配置安全策略,local/trust/untrust 域可互通

3.内网做ospf,保证内网的连通性

4.配置NAT使内网可访问 internet

配置过程

1.配置ip地址(略)

2.配置去往公网的默认路由

[fw]ip route-static 0.0.0.0 0 3.3.3.2

3.将端口绑定在信任域和不信任域

[fw]security-zone name Trust

[fw-security-zone-Trust]import interface g1/0/0

[fw-security-zone-Trust]qu

[fw]security-zone name Untrust

[fw-security-zone-Untrust]import interface g1/0/1

4.配置ipv4安全模板

[fw]security-policy ip ##创建ipv4安全模板

注:防火墙默认有5个域:Local 本地,Trust 信任,Untrust 不信任,DMZ 隔离区或非军事区,Management 管理

1.使内网可以访问防火墙

[fw-security-policy-ip]rule 1 name t2l ##规则名

[fw-security-policy-ip-1-t2l]source-zone trust ##源区域trust

[fw-security-policy-ip-1-t2l]destination-zone local ##目标区域local

[fw-security-policy-ip-1-t2l]action pass ##允许通行

[fw-security-policy-ip-1-t2l]qu

[fw-security-policy-ip]rule 2 name l2t

[fw-security-policy-ip-2-l2t]source-zone local

[fw-security-policy-ip-2-l2t]destination-zone trust

[fw-security-policy-ip-2-l2t]action pass

2.使外网可以访问防火墙

[fw-security-policy-ip]rule 3 name u2l

[fw-security-policy-ip-3-u2l]source-zone untrust

[fw-security-policy-ip-3-u2l]destination-zone local

[fw-security-policy-ip-3-u2l]action pass

[fw-security-policy-ip-3-u2l]qu

[fw-security-policy-ip]rule name l2u

[fw-security-policy-ip-4-l2u]source-zone local

[fw-security-policy-ip-4-l2u]destination-zone untrust

[fw-security-policy-ip-4-l2u]action pass

3.使内网可以访问外网

[fw-security-policy-ip]rule 5 name t2u

[fw-security-policy-ip-5-t2u]source-zone trust

[fw-security-policy-ip-5-t2u]destination-zone untrust

[fw-security-policy-ip-5-t2u]action pass

[fw-security-policy-ip-5-t2u]qu

[fw-security-policy-ip]rule 6 name u2t

[fw-security-policy-ip-6-u2t]source-zone untrust

[fw-security-policy-ip-6-u2t]destination-zone trust

[fw-security-policy-ip-6-u2t]action pass

5.配置ospf将内网的连通性完成

[r2]ospf

[r2-ospf-1]area 0

[r2-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.0

[r2-ospf-1-area-0.0.0.0]network 192.168.1.100 0.0.0.0

[r1]ospf

[r1-ospf-1]area 0

[r1-ospf-1-area-0.0.0.0]network 1.1.1.2 0.0.0.0

[r1-ospf-1-area-0.0.0.0]network 2.2.2.1 0.0.0.0

[fw]ospf

[fw-ospf-1]area 0

[fw-ospf-1-area-0.0.0.0]network 2.2.2.2 0.0.0.0

[fw-ospf-1-area-0.0.0.0]network 3.3.3.1 0.0.0.0

6.配置nat (easy ip的方式)使内网PC可以访问外网

[fw]acl b 2000

[fw-acl-ipv4-basic-2000]rule permit source 192.168.1.100 0.0.0.0

[fw-GigabitEthernet1/0/1]nat outbound 2000

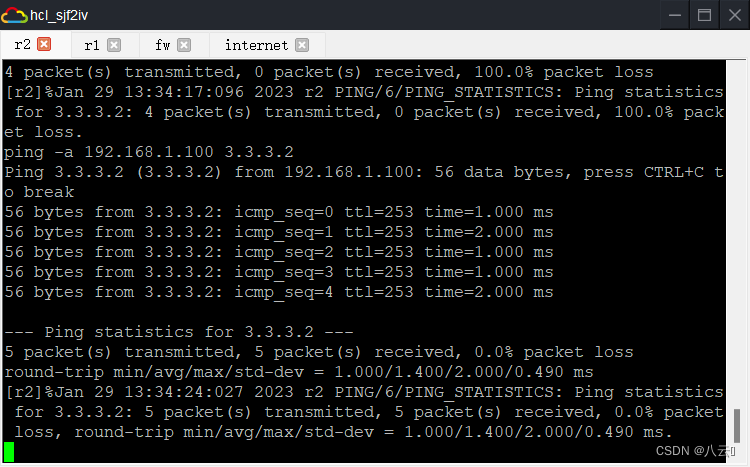

测试

通过带源ping internet的地址是否可以通

[r2]ping -a 192.168.1.100 3.3.3.2