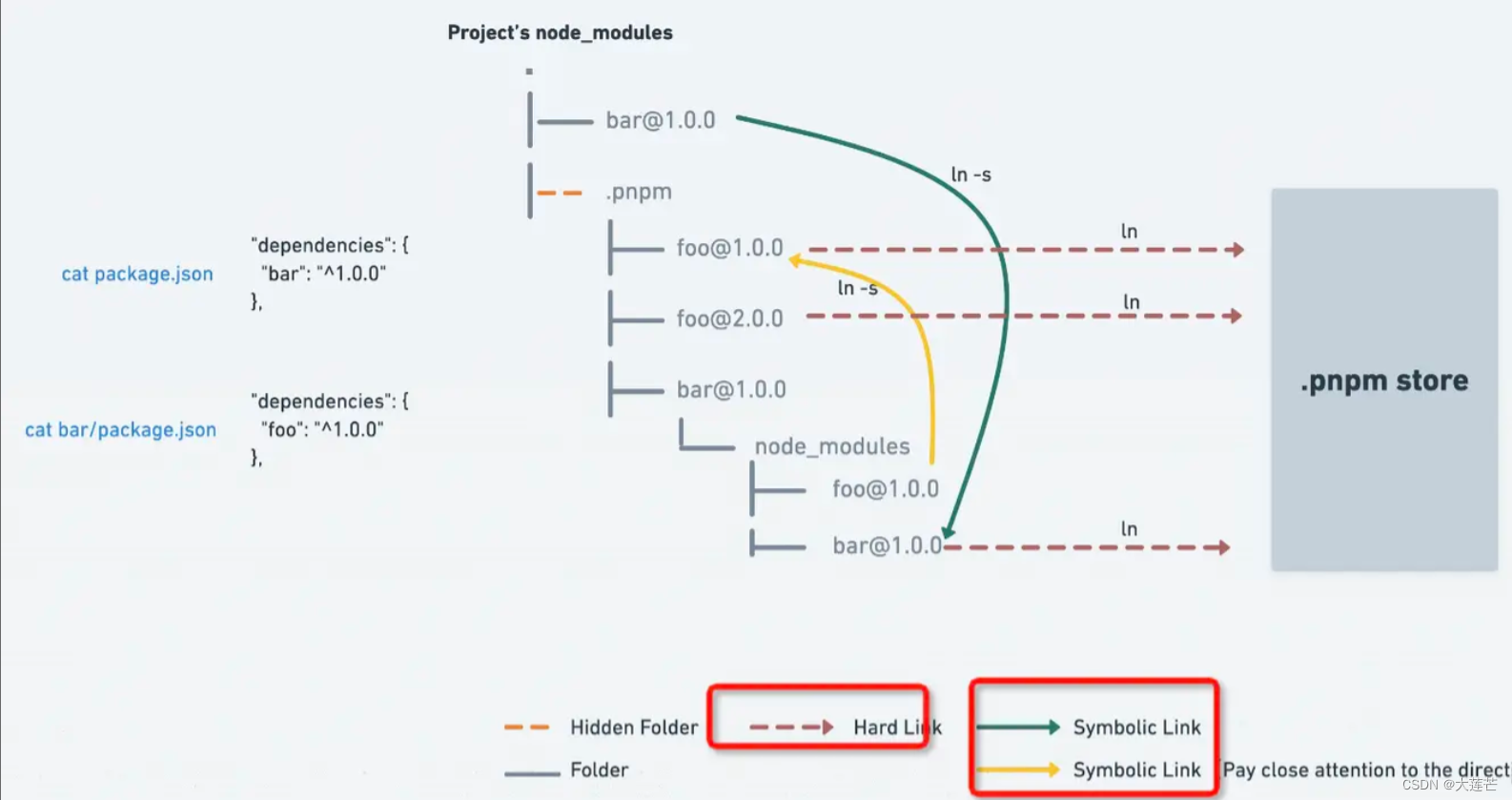

Packet Tracer - 配置区域策略防火墙

拓扑

- 地址表

| 设备 | 接口 | IP地址 | 子网掩码 | 默认网关 | 交换机端口 |

| R1 | F0/1 | 192.168.1.1 | 255.255.255.0 | N/A | S1 F0/2 |

| S0/3/0 (DCE) | 10.1.1.1 | 255.255.255.252 | N/A | N/A | |

| R2 | S0/3/0 | 10.1.1.2 | 255.255.255.252 | N/A | N/A |

| S0/3/1 (DCE) | 10.2.2.2 | 255.255.255.252 | N/A | N/A | |

| R3 | F0/0 | 192.168.33.1 | 255.255.255.0 | N/A | N/A |

| F0/1 | 192.168.3.1 | 255.255.255.0 | N/A | S3 F0/1 | |

| S0/3/0 | 10.2.2.1 | 255.255.255.252 | N/A | N/A | |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 | S1 F0/1 |

| PC-B | NIC | 192.168.3.3 | 255.255.255.0 | 192.168.3.1 | S3 F0/2 |

| PC-C | NIC | 192.168.33.3 | 255.255.255.0 | 192.168.33.1 | N/A |

目标

第 1 部分:基本路由器配置

- 配置主机名、接口 IP 地址和访问密码。

- 配置静态路由,以启用端到端连接。

第 2 部分:配置基于区域的策略防火墙 (ZPF)

- 使用 CLI 配置基于区域的策略防火墙。

- 使用 CLI 验证配置。

路由器基本配置

在本实验的第 1 部分中,您需要建立网络拓扑并配置基本设置,例如接口 IP 地址、静态路由、设备访问和密码。

注意:在路由器 R1、R2 和 R3 上应执行所有任务。这里仅显示其中一台路由器的操作程序。

建立如拓扑图所示的网络。

按照拓扑图所示连接设备和电缆。

为每台路由器配置基本设置。

- 如拓扑所示,配置主机名称。

Router(config)#hostname R1

Router(config)#hostname R2

Router(config)#hostname R3

- 如 IP 地址分配表所示,配置接口 IP 地址。

R1(config)#interface f0/1

R1(config-if)#ip add 192.168.1.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#interface s0/3/0

R1(config-if)#ip address 10.1.1.1 255.255.255.252

R1(config-if)#no shutdown

R2(config)#interface s0/3/0

R2(config-if)#ip add 10.1.1.2 255.255.255.252

R2(config-if)#no shutdown

R2(config-if)#interface s0/3/1

R2(config-if)#ip add 10.2.2.2 255.255.255.252

R2(config-if)#no shutdown

R3(config)#interface s0/3/0

R3(config-if)#ip add 10.2.2.1 255.255.255.252

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#interface f0/0

R3(config-if)#ip add 192.168.33.1 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#interface f0/1

R3(config-if)#ip add 192.168.3.1 255.255.255.0

R3(config-if)#no shutdown

- 连接 DCE 串行电缆,为路由器串行接口配置时钟速率。

R1(config)#interface Serial0/3/0

R1(config-if)#clock rate 250000

R2(config-if)#interface s0/3/1

R2(config-if)#clock rate 250000

禁用 DNS 解析。

要防止路由器尝试转换错误输入的命令,请禁用 DNS 查找。no ip domain-lookup

R1(config)#no ip domain-lookup

R2(config)#no ip domain-lookup

R3(config)#no ip domain-lookup

在 R1、R2 和 R3 上配置静态路由。

为实现端到端 IP 可访问性,必须在 R1、R2 和 R3 上配置适当的静态路由。R1 和 R3 是末节路由器,因此只需要指向 R2 的默认路由。R2 充当 ISP,必须知道在实现端到端 IP 可访问性之前如何到达 R1 和 R3 的内部网络。以下是 R1、R2 和 R3 的静态路由配置。

在 R1 上,使用以下命令:

配置默认静态

R1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.2

在 R2 上,使用以下命令。

配置静态

R2(config)#ip route 0.0.0.0 0.0.0.0 10.2.2.1

R2(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.1

在 R3 上,使用以下命令。

配置默认静态

R3(config)#ip route 0.0.0.0 0.0.0.0 10.2.2.2

测试连通性

配置 PC 主机 IP 设置。

如 IP 地址分配表所示,为 PC-A、PC-B 和 PC-C 配置静态 IP 地址、子网掩码和默认网关。

验证基本网络连接。

从 R1 对 R3 执行 ping 操作。

若 ping 不成功,则需要排除设备基本配置故障才能继续。

从 R1 LAN 上的 PC-A 对 R3 LAN 上的 PC-C 执行 ping 操作。

若 ping 不成功,则需要排除设备基本配置故障才能继续。

注意:如果可以从 PC-A ping 通 PC-C,则表明已实现端到端 IP 可访问性。如果无法 ping 通,但设备接口已启用且 IP 地址正确,请使用 show interface、show ip interface 和 show ip route 命令帮助确定问题。

为 SSH 配置用户账户、加密密码和加密密钥。

注意:此任务中的最小密码长度设置为 5个字符,但为了方便执行实验,密码相对较为简单。建议在生产网络中使用更复杂的密码。

通过使用最小密码长度设置为 5 个字符,来配置最小密码长度。

配置域名。(姓名的评音)

test.com

R1(config)#ip domain-name fxd.com

R2(config)#ip domain-name fxd.com

R3(config)#ip domain-name fxd.com

为 SSH 配置加密密钥

使用 密码 cisco12345 配置用户账户test01。(用自己名字)

R1(config)#username fxd01 secret cisco12345

R2(config)#username fxd01 secret cisco12345

R3(config)#username fxd01 secret cisco12345

配置控制台线路 0,以使用本地用户数据库登录。为提高安全性,如果 5 分钟内无任何操作,exec-timeout 命令将注销此线路。logging synchronous 命令可以防止控制台消息中断命令输入。

R1(config)#line console 0

R1(config-line)#exec-timeout 300

R1(config-line)#logging synchronous

R2(config)#line console 0

R2(config-line)#exec-timeout 300

R2(config-line)#logging synchronous

R3(config)#line console 0

R3(config-line)#exec-timeout 300

R3(config-line)#logging synchronous

配置 vty 线路 0 4,以使用本地用户数据库登录并仅限制对 SSH 连接的访问。

使用强加密方法配置启用密码。Cisco

R1(config)#line vty 0 4

R1(config-line)#transport input ssh

R1(config-line)#password Cisco

R2(config)#line vty 0 4

R2(config-line)#transport input ssh

R2(config-line)#password Cisco

R3(config)#line vty 0 4

R3(config-line)#transport input ssh

R3(config-line)#password Cisco

保存三台路由器的基本运行配置。

在特权执行模式提示符下,将运行配置保存到启动配置中。

R1# copy running-config startup-config

配置基于区域的策略防火墙 (ZPF)

在本实验的第 2 部分中,您需要使用命令行界面 (CLI) 在 R3 上配置基于区域的策略防火墙 (ZPF)。

验证当前的路由器配置。

在本任务中,您需要在实施 ZPF 之前验证端到端网络连接。

验证端到端网络连通性。

使用 R3 的千兆以太网接口 IP 地址从 R1 对 R3 执行 ping 操作。

若 ping 不成功,则需要排除设备基本配置故障才能继续。

从 R1 LAN 上的 PC-A 对 R3 会议室 LAN 上的 PC-C 执行 ping 操作。

若 ping 不成功,则需要排除设备基本配置故障才能继续。

执行从 R1 LAN 上的 PC-A 到 R3 内部 LAN 上的 PC-B 的 ping 操作。

若 ping 不成功,则需要排除设备基本配置故障才能继续。

显示 R3 运行配置。

在 R3 上发出 show ip interface brief 命令,以验证是否分配了正确的 IP 地址。使用 IP 地址分配表验证地址。

在 R3 上发出 show ip route 命令,以验证其是否拥有指向 R2 串行接口 0/0/1 的静态默认路由。

发出 show run 命令,以查看 R3 的当前基本配置。

创建基于区域的策略防火墙

在此任务中,您需要在 R3 上创建基于区域的策略防火墙,使其不仅可以充当路由器,还可以充当防火墙。R3 目前负责为其所连接的三个网络路由数据包。R3 的接口角色配置如下所示:

串行接口 0/0/1 连接到互联网。由于这是公共网络,因此它被视为不可信网络,且应具有最低安全级别。

G0/1 连接到内部网络。仅授权用户有权访问此网络。此外,重要的机构资源也位于此网络中。内部网络被视为可信网络,且应具有最高安全级别。

G0/0 连接到会议室。会议室用于与不属于此组织的人员举行会议。

启用安全技术包。

a. 在 R3 上,发出 show version 命令以查看 安全技术包许可证信息。

b. 如果安全技术包尚未启用,请使用 以下命令启用技术包。

R3(config)#license boot module c1900 technology-package securityk9

c. 接受最终用户许可协议。

d. 保存运行配置并重新加载该路由器以启用安全 许可证。

R3#write

Building configuration...

[OK]

R3#reload

e. 使用 show version 命令验证是否启用了安全技术包。

% use 'write' command to make license boot config take effect on next boot

R3 充当防火墙时要执行的安全策略规定:

- 不允许从互联网发出的流量进入内部或会议室网络。

- 应该允许返回的互联网流量(将来自互联网的数据包返回到 R3 站点,以响应来自任何 R3 网络的请求)。

- R3 内部网络中的计算机被视为可信设备,并且可以发出任何类型的流量(基于 TCP、UDP 或 ICMP 的流量)。

- R3 会议室网络中的计算机被视为不可信设备,并且只允许向互联网发出 Web 流量(HTTP 或 HTTPS)。

- 内部网络和会议室网络之间不允许存在流量。无法保证会议室网络中访客计算机的状态。此类计算机可能会感染恶意软件,并可能尝试发送垃圾邮件或其他恶意流量。

创建安全区域。

在本实验中,R3 站点有三个接口;一个连接到内部可信网络,一个连接到会议室网络,还有一个连接到互联网。由于三个网络具有不同的安全要求和属性,我们将创建三个不同的安全区域。

在全局配置模式下创建安全区域,且此命令允许定义区域名称。在 R3 中,创建名为 INSIDE、CONFROOM 和 INTERNET 的三个区域:

R3(config)#zone security INSIDE

R3(config-sec-zone)#exit

R3(config)#zone security CONFROOM

R3(config-sec-zone)#EXIT

R3(config)#ZONE security INTERNET

R3(config-sec-zone)#EXIT

创建安全策略

在 ZPF 决定是允许还是拒绝某些特定流量之前,必须告知它应该考虑哪些流量。思科 IOS 使用类映射来选择流量。需要关注的流量是由类映射选择的流量的常用名称。

虽然类映射可以选择流量,但它们并不决定对所选流量的操作;而由策略映射决定所选流量的最终去向。

ZPF 流量策略定义为策略映射,并使用类映射来选择流量。换言之,类映射定义哪些流量将被监管,而策略映射定义要对所选流量采取的操作。

策略映射可以丢弃流量,允许其通过,或执行检查。由于我们希望防火墙监视在区域对方向上移动的流量,因此我们将创建检查策略映射。检查策略映射允许对返回流量进行动态处理。

首先,您需要创建类映射。创建类映射后,您需要创建策略映射,并将类映射与策略映射关联。

创建检查类映射,以匹配允许从 INSIDE 区域到 INTERNET 区域的流量。由于我们信任 INSIDE(内部)区域,因此我们允许所有主要协议。

R3(config)#class-map type inspect match-any INSIDE_INTERNET

R3(config-cmap)#description INSIDE to INTERNET

R3(config-cmap)# match protocol icmp

R3(config-cmap)# match protocol tcp

R3(config-cmap)# match protocol udp

R3(config-cmap)# match protocol http

R3(config-cmap)# match protocol https

创建检查类映射INSIDE_PROTOCOLS。关键字 match-any 向路由器指示,任何匹配的协议语句都视为成功匹配,从而应用策略。结果是与 TCP 或 UDP 或 ICMP 数据包匹配。

R3(config)#class-map type inspect match-any INSIDE_PROTOCOLS

R3(config-cmap)#description INSIDE to PROTOCOLS

R3(config-cmap)#match protocol icmp

R3(config-cmap)#match protocol tcp

R3(config-cmap)#match protocol udp

R3(config-cmap)#exit

同样,创建类映射CONFROOM_PROTOCOLS ,以匹配允许 CONFROOM 区域到 INTERNET 区域的流量。由于我们并不完全信任 CONFROOM 区域,因此必须限制服务器发送到互联网的内容:http、https、dns(match-any)

R3(config)#class-map type inspect match-any CONFROOM_PROTOCOLS

R3(config-cmap)#description CONFROOM to INTERNET

R3(config-cmap)#match protocol dns

R3(config-cmap)#match protocol http

R3(config-cmap)#match protocol https

R3(config-cmap)#exit

现在已创建类映射,您可以创建策略映射。

在以下命令中,第一行将创建名为 INSIDE_TO_INTERNET 的检查策略映射。

R3(config)#policy-map type inspect INSIDE_TO_INTERNET

R3(config-pmap)#class type inspect INSIDE_INTERNET

R3(config-pmap-c)#inspect

R3(config-pmap-c)#exit

R3(config-pmap)#exit

第二行将先前创建的 INSIDE_PROTOCOLS 类映射与INSIDE_TO_PROTOCOLS策略映射绑定,系统将检查匹配的数据包。

R3(config)#policy-map type inspect INSIDE_TO_PROTOCOLS

R3(config-pmap)#class type inspect INSIDE_PROTOCOLS

R3(config-pmap-c)#inspect

R3(config-pmap-c)#exit

R3(config-pmap)#exit

接下来的三行将创建一个名为 CONFROOM_TO_INTERNET 的类似策略映射,并关联 CONFROOM_PROTOCOLS 类映射,系统将检查匹配的数据包。

R3(config)#policy-map type inspect CONFROOM_TO_INTERNET

R3(config-pmap)#class type inspect CONFROOM_PROTOCOLS

R3(config-pmap-c)#inspect

R3(config-pmap-c)#exit

R3(config-pmap)#exit

创建区域对

区域对允许您在两个安全区域之间指定单向防火墙策略。

例如,常用的安全策略规定,内部网络可以向互联网发出任何流量,但不允许源自互联网的流量到达内部网络。

要定义区域对,请使用 zone-pair security 命令。流量的方向由源和目的区域指定。

在本实验中,您需要创建三个区域对:

INSIDE_TO_INTERNET:允许流量从内部网络流向互联网。

R3(config)#zone-pair security INSIDE_TO_INTERNET source INSIDE destination INTERNET

R3(config-sec-zone-pair)#exit

INSIDE_TO_CONFROOM:允许流量从内部网络流向会议室网络。

R3(config)#zone-pair security INSIDE_TO_CONFROOM source INSIDE destination CONFROOM

R3(config-sec-zone-pair)#exit

CONFROOM_TO_INTERNET:允许从会议室网络访问互联网。

R3(config)#zone-pair security CONFROOM_TO_INTERNET source CONFROOM destination INTERNET

R3(config-sec-zone-pair)#exit

检查创建区域对:

通过发出 show zone-pair security 命令,验证区域对是否已正确创建。请注意,尚无策略与区域对关联。安全策略将在下一步中应用于区域对。

R3# show zone-pair security

Zone-pair name INSIDE_TO_INTERNET

Source-Zone INSIDE Destination-Zone INTERNET

service-policy not configured

Zone-pair name INSIDE_TO_CONFROOM

Source-Zone INSIDE Destination-Zone CONFROOM

service-policy not configured

Zone-pair name CONFROOM_TO_INTERNET

Source-Zone CONFROOM Destination-Zone INTERNET

service-policy not configured

应用安全策略

作为最后一个配置步骤,将策略映射应用于区域对:

R3(config)#zone-pair security INSIDE_TO_INTERNET source INSIDE destination INTERNET

R3(config-sec-zone-pair)#service-policy type inspect INSIDE_TO_INTERNET

R3(config-sec-zone-pair)#exit

R3(config)#zone-pair security CONFROOM_TO_INTERNET source CONFROOM destination INTERNET

R3(config-sec-zone-pair)#service-policy type inspect CONFROOM_TO_INTERNET

R3(config-sec-zone-pair)#exit

R3(config)#zone-pair security CONFROOM_TO_INSIDE source INSIDE destination CONFROOM

R3(config-sec-zone-pair)#service-policy type inspect INSIDE_TO_PROTOCOLS

R3(config-sec-zone-pair)#exit

再次发出 show zone-pair security 命令,以验证区域对配置。请注意,此时将显示以下服务策略:

R3#show zone-pair security

Zone-pair name INSIDE_TO_INTERNET

Source-Zone INSIDE Destination-Zone INTERNET

service-policy INSIDE_TO_INTERNET

Zone-pair name CONFROOM_TO_INTERNET

Source-Zone CONFROOM Destination-Zone INTERNET

service-policy CONFROOM_TO_INTERNET

Zone-pair name CONFROOM_TO_INSIDE

Source-Zone INSIDE Destination-Zone CONFROOM

service-policy INSIDE_TO_PROTOCOLS

R3#

要获取有关区域对、其策略映射、类映射和匹配计数器的更多信息,请使用 show policy-map type inspect zone-pair sessions命令:

R3#show policy-map type inspect zone-pair sessions

policy exists on zp INSIDE_TO_INTERNET

Zone-pair: INSIDE_TO_INTERNET

Service-policy inspect : INSIDE_TO_INTERNET

Class-map: INSIDE_INTERNET (match-any)

Match: protocol icmp

8 packets, 1024 bytes

30 second rate 0 bps

Match: protocol tcp

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol udp

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol http

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol https

0 packets, 0 bytes

30 second rate 0 bps

Inspect

Class-map: class-default (match-any)

Match: any

Drop (default action)

0 packets, 0 bytes

policy exists on zp CONFROOM_TO_INTERNET

Zone-pair: CONFROOM_TO_INTERNET

Service-policy inspect : CONFROOM_TO_INTERNET

Class-map: CONFROOM_PROTOCOLS (match-any)

Match: protocol http

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol https

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol dns

0 packets, 0 bytes

30 second rate 0 bps

Inspect

Class-map: class-default (match-any)

Match: any

Drop (default action)

0 packets, 0 bytes

policy exists on zp CONFROOM_TO_INSIDE

Zone-pair: CONFROOM_TO_INSIDE

Service-policy inspect : INSIDE_TO_PROTOCOLS

Class-map: INSIDE_PROTOCOLS (match-any)

Match: protocol icmp

19 packets, 2432 bytes

30 second rate 0 bps

Match: protocol tcp

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol udp

0 packets, 0 bytes

30 second rate 0 bps

Inspect

Class-map: class-default (match-any)

Match: any

Drop (default action)

0 packets, 0 bytes

R3#

将接口分配到适当的安全区域

使用 zone-member security interface 命令将接口(物理接口和逻辑接口)分配到安全区域。

将 R3 的 G0/0 分配到 CONFROOM 安全区域:

R3(config)#interface f0/0

R3(config-if)#zone-member security CONFROOM

R3(config-if)#exit

将 R3 的 G0/1 分配到 INSIDE 安全区域:

R3(config)#interface f0/1

R3(config-if)#zone-member security INSIDE

R3(config-if)#exit

将 R3 的 S0/0/1 分配到 INTERNET 安全区域:

R3(config)#interface s0/3/0

R3(config-if)#zone-member security INTERNET

R3(config-if)#exit

验证区域分配

发出 show zone security 命令,以确保已正确创建区域并正确分配接口:

R3#show zone security

zone self

Description: System defined zone

zone INSIDE

Member Interfaces:

FastEthernet0/1

zone CONFROOM

Member Interfaces:

FastEthernet0/0

zone INTERNET

Member Interfaces:

Serial0/3/0

R3#

即使没有发出创建自身区域的命令,以上输出中仍显示了相关信息。为什么 R3 会显示名为 “self”(自身)的区域?此区域的意义何在?

这是因为在Cisco IOS防火墙中,"self"区域被认为是必需的,用于处理与路由器本身相关的流量。它允许您为路由器本身设置访问控制策略、安全策略和其他配置。

因此,当您在R3上运行"show running"命令时,即使没有显式创建"self"区域,也会在输出中看到名为"self"的区域。它表示路由器本身作为一个实体和安全域的存在。

_____________________________________________________________________________

_____________________________________________________________________________

_____________________________________________________________________________

ZPF 验证

验证 ZPF 防火墙功能

来自互联网的流量

- 要测试防火墙的有效性,请从 PC-A 对 PC-B 执行 ping 操作。在 PC-A 中,打开命令提示符并发出以下命令:

C:\Users\NetAcad> ping 192.168.3.3

ping 操作是否成功?说明原因。

没有成功________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

- 从 PC-A 对 PC-C 执行 ping 操作。在 PC-A 中,打开命令窗口并发出以下命令:

C:\Users\NetAcad> ping 192.168.33.3

ping 操作是否成功?说明原因。

没有成功________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

- 从 PC-B 对 PC-A 执行 ping 操作。在 PC-B 中,打开命令窗口并发出以下命令:

C:\Users\NetAcad> ping 192.168.1.3

- ping 操作是否成功?说明原因。

成功___________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

- 从 PC-C 对 PC-A 执行 ping 操作。在 PC-C 中,打开命令窗口并发出以下命令:

C:\Users\NetAcad> ping 192.168.1.3

- ping 操作是否成功?说明原因。

没有成功________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

自身区域验证

- 从 PC-A 对 R3 的 G0/1 接口执行 ping 操作:

C:\Users\NetAcad> ping 192.168.3.1

ping 操作是否成功?这种行为是否正确?说明原因。

成功____________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

________________________________________________________________________

- 从 PC-C 对 R3 的 G0/1 接口执行 ping 操作:

C:\Users\NetAcad> ping 192.168.3.1

ping 操作是否成功?这种行为是否正确?说明原因。

成功___________________________________________________________________

________________________________________________________________________

________________________________________________________________________

实验脚本:

R1:

enableconf thostname R1username fxd01 secret cisco12345no ip domain-lookupip domain-name fxd.cominterface FastEthernet0/0ip address 192.168.1.1 255.255.255.0no shutdowninterface Serial0/3/0ip address 10.1.1.1 255.255.255.252clock rate 250000no shutdownexitip route 0.0.0.0 0.0.0.0 10.1.1.2line con 0exec-timeout 300logging synchronousline vty 0 4password Ciscologintransport input sshendwriteR2:

enableconf thostname R2username fxd01 secret cisco12345no ip domain-lookupip domain-name fxd.cominterface Serial0/3/0ip address 10.1.1.2 255.255.255.252no shutdowninterface Serial0/3/1ip address 10.2.2.2 255.255.255.252clock rate 250000no shutdownip route 0.0.0.0 0.0.0.0 10.2.2.1ip route 0.0.0.0 0.0.0.0 10.1.1.1line con 0exec-timeout 300logging synchronousline vty 0 4password Ciscologintransport input sshendwriteR3(基础):

enableconf thostname R3username fxd01 secret cisco12345no ip domain-lookupip domain-name fxd.cominterface FastEthernet0/0ip address 192.168.33.1 255.255.255.0no shutdowninterface FastEthernet0/1ip address 192.168.3.1 255.255.255.0no shutdowninterface Serial0/3/0ip address 10.2.2.1 255.255.255.0no shutdownip route 0.0.0.0 0.0.0.0 10.2.2.2line con 0exec-timeout 300logging synchronousline vty 0 4password Ciscologintransport input sshendwriteR3(zpf配置):

enableconf tclass-map type inspect match-any INSIDE_PROTOCOLSdescription INSIDE to PROTOCOLSmatch protocol icmpmatch protocol tcpmatch protocol udpclass-map type inspect match-any CONFROOM_PROTOCOLSdescription CONFROOM to INTERNETmatch protocol httpmatch protocol httpsmatch protocol dnsclass-map type inspect match-any INSIDE_INTERNETdescription INSIDE to INTERNETmatch protocol icmpmatch protocol tcpmatch protocol udpmatch protocol httpmatch protocol httpspolicy-map type inspect INSIDE_TO_INTERNETclass type inspect INSIDE_INTERNETinspectpolicy-map type inspect CONFROOM_TO_INTERNETclass type inspect CONFROOM_PROTOCOLSinspectpolicy-map type inspect INSIDE_TO_PROTOCOLSclass type inspect INSIDE_PROTOCOLSinspectzone security INSIDEzone security CONFROOMzone security INTERNETzone-pair security INSIDE_TO_INTERNET source INSIDE destination INTERNETservice-policy type inspect INSIDE_TO_INTERNETzone-pair security CONFROOM_TO_INTERNET source CONFROOM destination INTERNETservice-policy type inspect CONFROOM_TO_INTERNETzone-pair security CONFROOM_TO_INSIDE source INSIDE destination CONFROOMservice-policy type inspect INSIDE_TO_PROTOCOLSinterface FastEthernet0/0zone-member security CONFROOMinterface FastEthernet0/1zone-member security INSIDEinterface Serial0/3/0zone-member security INTERNETendwrite实验链接:https://pan.baidu.com/s/1wMYLsevosrVqlwlmhjiUYA?pwd=zpf1

提取码:zpf1

--来自百度网盘超级会员V3的分享

链接里有搭好的拓扑图,也有做完的拓扑图,请自行分辨。