1. 背景介绍

NIST提供了安全内容自动化协议(Security Content Automation Protocol,SCAP)为漏洞描述和评估提供一种通用语言。SCAP组件包括:

- 通用漏洞披露(Common Vulnerabilities and Exposures, CVE):提供一个描述安全漏洞的命名系统;

- 通用漏洞评分系统(Common Vulnerability Scoring System, CVSS):提供一个描述安全漏洞严重性的标准化评分系统;

- 通用配置枚举(Common Configuration Enumeration,CCE):提供一个系统配置问题的命名系统;

- 通用平台枚举(Common Platform Enumeration,CPE):提供一个操作系统、应用程序及硬件的命名系统;

- 可扩展配置检查表描述格式(Extensible Configuration Checklist Description Format,XCCDF):提供一种描述安全检查表的语言;

开放漏洞评估语言(Open Vulnerability and Assessment Language,OVAL):提供一种描述安全测试过程的语言。

2. CCE介绍

CCE列表为安全相关的系统配置问题提供了唯一的标识符,以便通过促进多个信息源和工具之间配置数据的快速准确关联来改进工作流程。

CCE标识符包含在Microsoft的《Windows Server 2008安全指南》和《2007 Microsoft Office安全指南》中的设置中,是用于美国联邦桌面核心配置(Federal Desktop Core Configuration,FDCC)数据文件下载中的设置的主要标识符,并提供配置最佳实践文件中各要素之间的映射,包括互联网安全中心(Center for Internet Security,CIS)的CIS基准文件、国家标准与技术研究所(NIST)的NIST安全配置指南、国家安全局(National Security Agency,NSA)的NSA安全配置指南和国防信息系统局(Defense Information Systems Agency ,DISA)的DISA安全技术实施指南(Security Technical Implementation Guides,STIGS)。

3. 使用CCE的优势

在处理来自多个来源的信息时,使用一致的标识符可以

- 提高数据相关性;

- 实现互操作性;

- 促进自动化;

- 简化用于态势感知、IT安全审计和法规遵从性的指标收集。例如,常见漏洞和暴露(CVE)为信息安全漏洞提供了这一功能。

与CVE工作类似,CCE为特定的安全相关配置问题分配一个唯一的公共标识符。CCE标识符与配置语句和配置控件相关联,这些配置语句和控件表达了人类在配置计算机系统时命名和讨论其意图的方式。通过这种方式,CCE ID作为标签的使用提供了自然语言、基于文本的配置指导文档与机器可读或可执行功能(如配置审计工具)之间的桥梁。

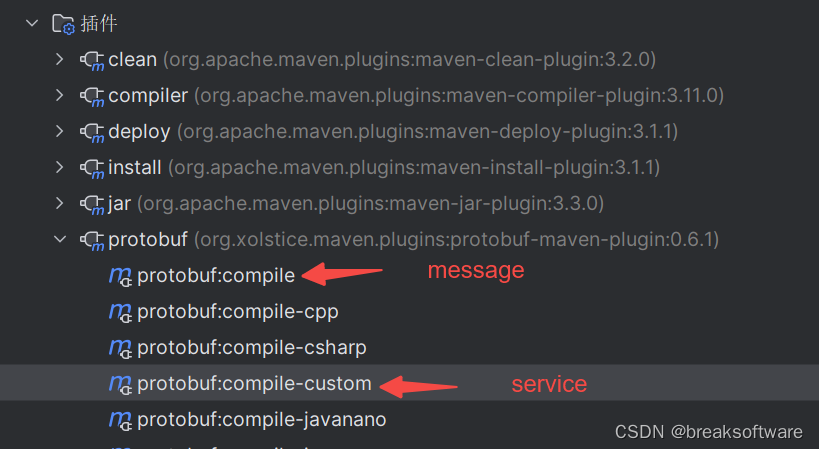

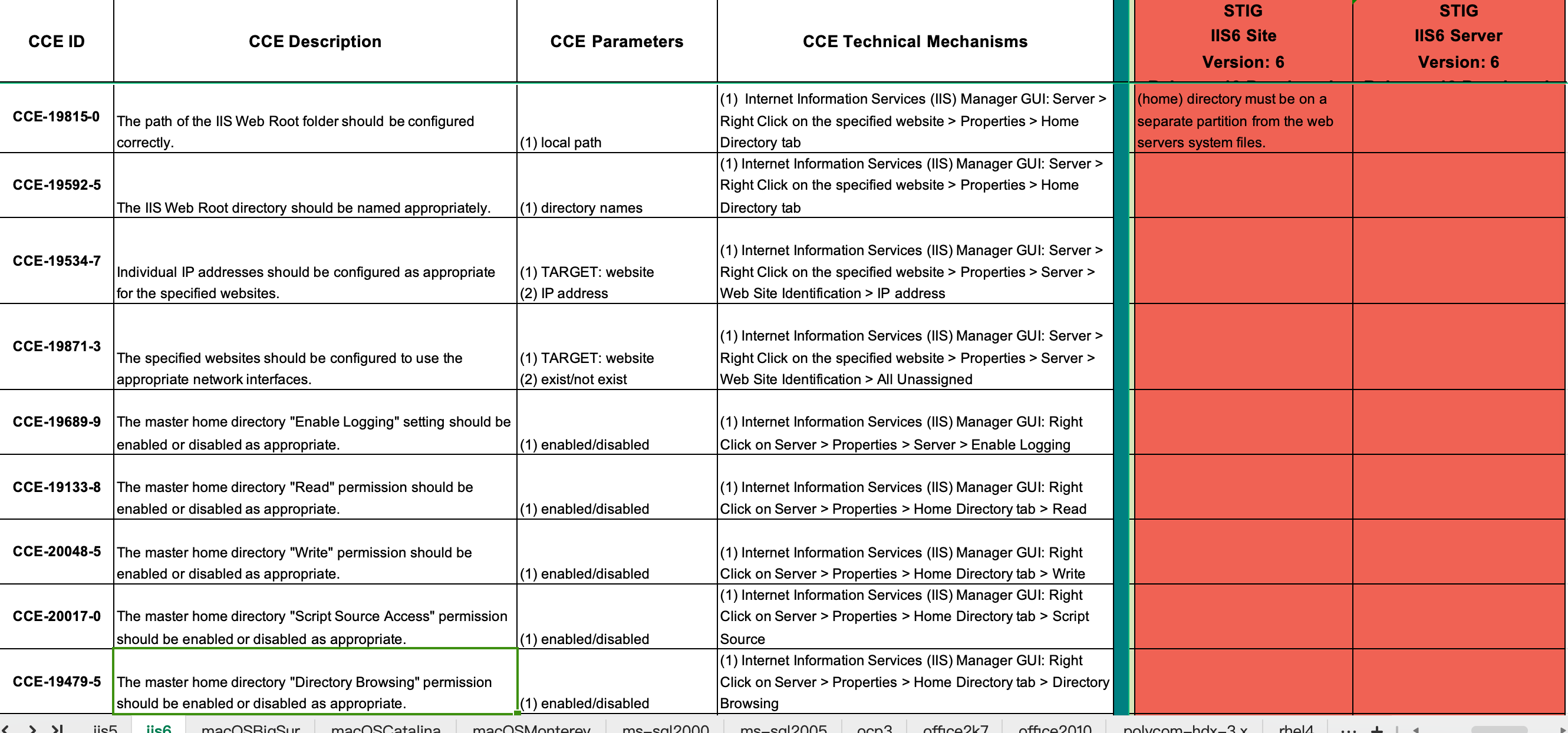

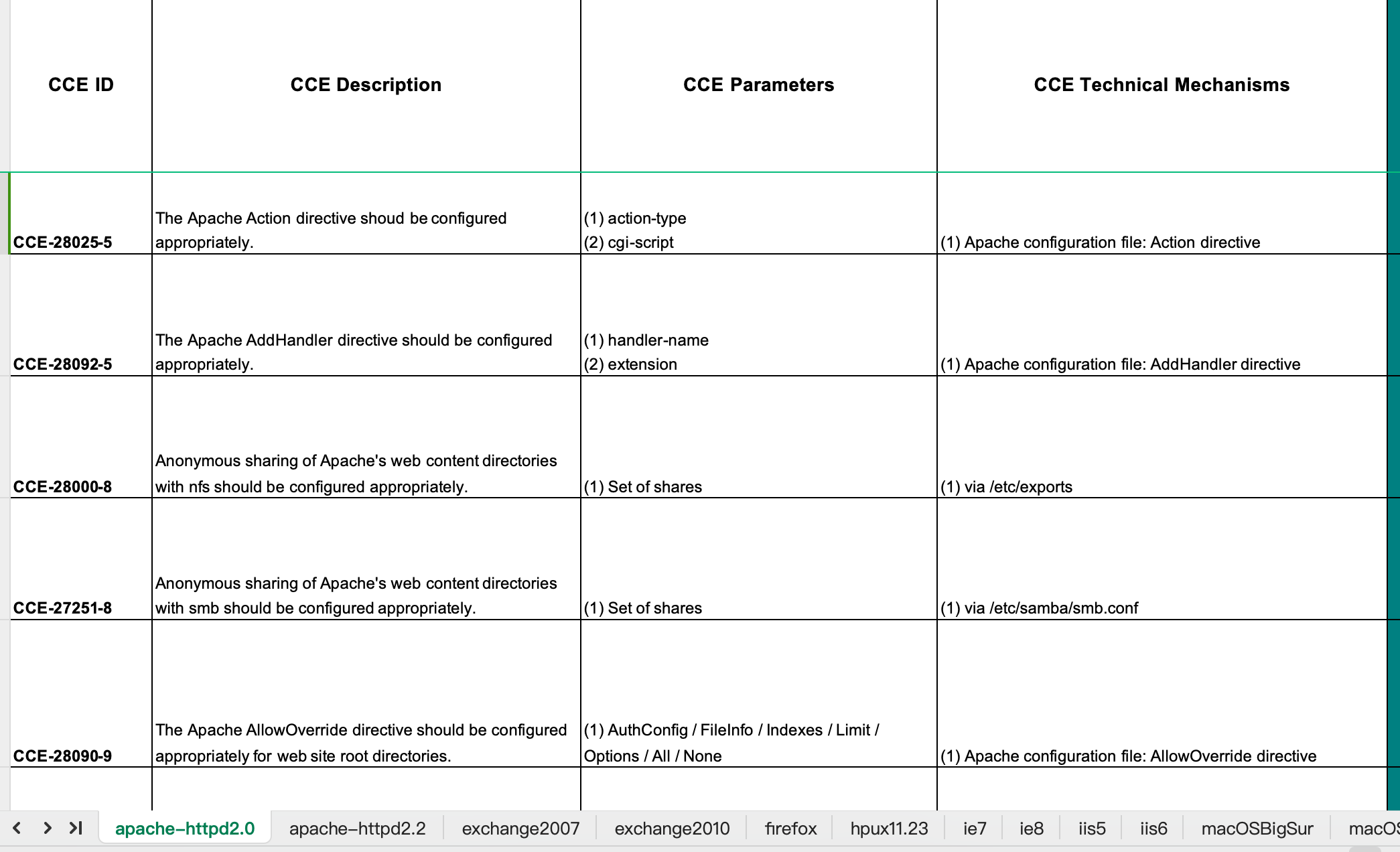

4. CCE列表

CCE列表中的每个条目都包含以下五个属性:

- CCE标识符编号:与CVE一样,CCE为每个公认的配置问题分配标识符标签,如

CCE-28025-5。这些标识符是唯一的标签或密钥,而不是描述性名称。通过一个松散的类比,CCE ID就像动物的科学名称,为一个物种提供了一个精确的标识符,该标识符得到了技术界的同意,但在通用语言使用中可能几乎没有意义。 - 描述:CCE条目包含对配置问题的人性化描述。本说明旨在描述一般问题。特别是,它并不打算断言应该或不应该进行什么特定配置。例如,一个有效的CCE描述可能是“应适当设置最小密码长度”。CCE不断言最小密码长度应该是8、10还是14。它只描述了最短密码长度的一般性和非限定性问题。

- 参数:为了在系统上实施CCE,需要指定的参数。CCE条目包含在系统上实现CCE所需指定的概念参数列表。例如,对于与“Telnet服务的启动类型应正确”(对于Windows)相关联的CCE,概念参数将为“自动”、“手动”和“禁用”。CCE条目区分了这种人类可理解的概念参数和机器可理解的参数,例如可能与“自动”、“手动”和“禁用”的概念概念相关联的特定注册表键值。

- 技术机制:对于任何给定的配置问题,可能有一种或多种方法来实现所需的结果。例如,在Windows中,“应为所有驱动器正确设置自动播放功能”问题可以通过直接编辑注册表项来设置,如果系统参与Active Directory域,则可以通过组策略对象来设置。在大多数形式的UNIX和Linux中,“FTP服务应酌情启用或禁用”的问题可以通过多种方式实现。

理解说明书及其相应的一组技术机制之间区别的一种方式是,前者描述了一个目标,而后者描述了实现该目标的一组方法。 - 参考:每个CCE条目都有一组来自已发布配置指南文件的参考资料,如NSA安全指南、CIS和DISA STIGS,这些参考资料指向文件或工具中更详细描述配置问题的特定部分。这些参考文献:

- 提供了与更详细信息的逻辑链接

- 验证任何给定配置问题对CCE条目的需求

- 验证CCE条目是在社区内使用和接受的抽象级别上描述的

目前,CCE仅专注于基于软件的配置,不支持对硬件和/或物理配置的建议。有关更多信息,请参阅CCE列表,当前最新的CCE列表为2022年发布的文档 cce-COMBINED-5.20220713.xlsx (访问密码: 6277)。

若想了解更多关于CCE的细节,可以参阅如下官方文档:

-

Introduction_to_CCE_White_Paper_July_2008.pdf (访问密码: 6277)

-

cce-intro-handout.pdf (访问密码: 6277)

5. 参考

[1] https://ncp.nist.gov/cce

[2] https://cce.mitre.org/about/index.html