网络安全

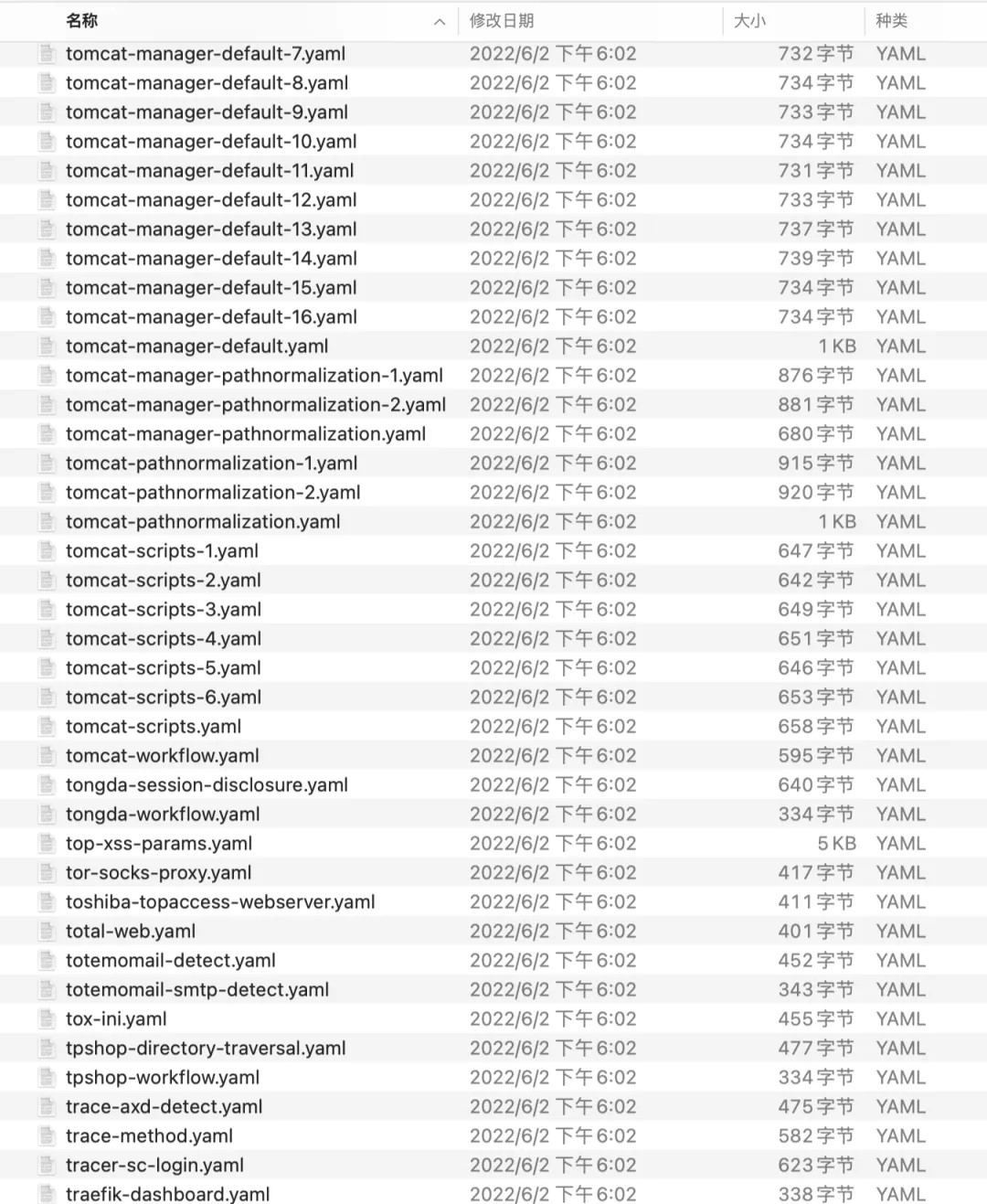

2024/9/11 2:55:19【漏洞利用】2018年-2024年HVV 6000+个漏洞 POC 合集分享

此份poc 集成了Zabbix、用友、通达、Wordpress、Thinkcmf、Weblogic、Tomcat等

下载链接:

链接: https://pan.quark.cn/s/1cd7d8607b8a

CTF入门教程(非常详细)从零基础入门到竞赛,看这一篇就够了!

一、CTF简介

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。…

XSS LABS - Level 16 过关思路

关注这个靶场的其他相关笔记:XSS - LABS —— 靶场笔记合集-CSDN博客 0x01:过关流程

进入靶场,右击页面,查看网页源码,搜索关键词 test 查看页面回显点: 页面只有一个回显点,跟前面关卡不同&am…

Anti-honeypot - 自动识别Web蜜罐Chrome插件,附下载链接

在我们最近的一次攻防演习中,我和同事们发现了一些关于蜜罐的有趣现象。很多情况下,红队的攻击手法虽然高超,但他们往往因为一个小细节而暴露了真实身份。比如,有些黑客在使用浏览器时,没有开启隐身模式,结…

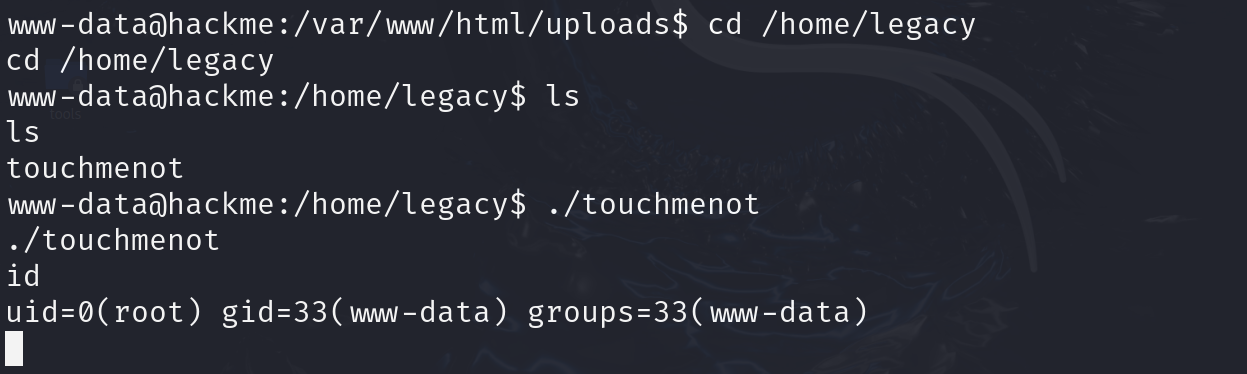

vulnhub系列:hackme

vulnhub系列:hackme

靶机下载

一、信息收集

nmap扫描存活,根据mac地址寻找IP

nmap 192.168.23.0/24nmap扫描端口,开放端口:22、80

nmap 192.168.23.136 -sV -p- -Pn -O访问80端口 dirsearch目录扫描

python3 dirsearch.py -…

突破getimagesize()

在CTF(Capture The Flag)竞赛中,突破getimagesize()函数的限制是一种常见的技巧,用于绕过Web应用程序对上传文件的图像验证。getimagesize()是PHP中用于检查图像文件信息的一个函数,它被广泛用于Web应用中来验证上传的…

NISP 一级 —— 考证笔记合集

该笔记为导航目录,在接下来一段事件内,我会每天发布我关于考取该证书的相关笔记。 当更新完成后,此条注释会被删除。 第一章 信息安全概述

1.1 信息与信息安全1.2 信息安全威胁1.3 信息安全发展阶段与形式1.4 信息安全保障1.5 信息系统安全保…

网络安全服务基础Windows--第15节-CA与HTTPS理论

公钥基础设施(Public Key Infrastructure,简称 PKI)是指⼀套由硬件、软件、⼈员、策略和程序组成的系统,⽤于创建、管理、分发、使⽤、存储和撤销数字证书。PKI 的核⼼⽬的是通过使⽤公钥加密技术来确保电⼦通信的安全性。PKI 为数…

春秋云境:CVE-2022-32991[漏洞复现]

从CVE官网查询该漏洞相关信息

该漏洞是由于welcome.php中的eid参数包含了SQL注入漏洞

则我们的目标就在于寻找welcome.php地址以及相关的可注入eid参数 开启靶机

先在页面正常注册、登录一个账号。密码随便填 进入了home目录,这里有三个话题可以选择开启

随便选…

网站安全需求分析与安全保护工程

网站安全威胁与需求分析 网站安全概念

网站:是基于B/S技术架构的综合信息服务平台,主要提供网页信息及业务后台对外接口服务。

网站安全性:

机密性:网站信息及相关数据不被授权查看或泄露完整性:网站信息及数据不能…

漏洞文字版表述一句话版本(漏洞危害以及修复建议),持续更新中通常用于漏洞通报中

漏洞一句话概述及修复建议

SQL注入

危害:允许攻击者通过注入恶意SQL代码,未经授权访问或篡改数据库信息,导致数据泄露、破坏、网站被挂马等严重后果。

修复建议:采用参数化查询、严格验证用户输入、使用安全API、限制数据库权限…

黑客 如何攻破一个网站?长文图解全流程

一篇科普文,很适合小白,长文请静下心看。

通过本文你将了解黑客常用的入手思路和技术手法,适合热爱网络信息安全的新手朋友了解学习。本文将从最开始的信息收集开始讲述黑客是如何一步步的攻破你的网站和服务器的。阅读本文你会学到以下内容…

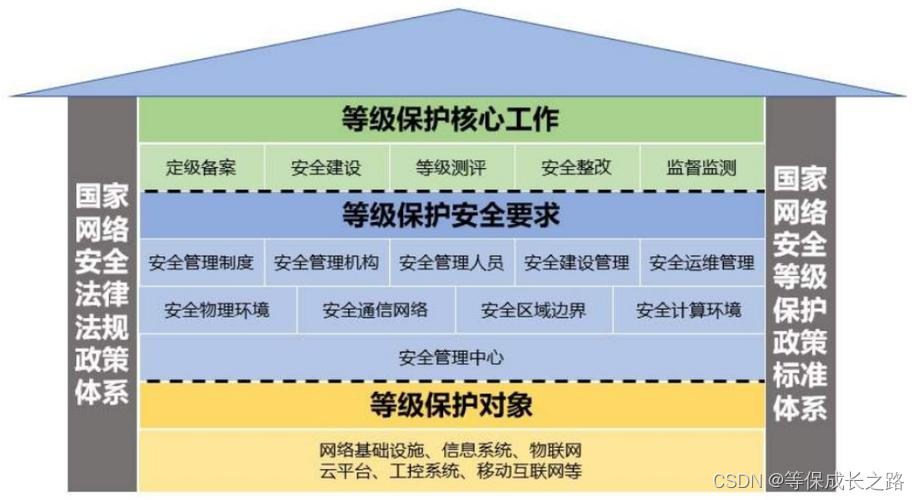

安全计算环境中,入侵防范的测评指标对应的测评对象包含哪些?

安全计算环境中,入侵防范的测评指标包括恶意代码防范、可信验证、数据完整性、数据保密性、数据备份恢复、剩余信息保护、个人信息保护等。

在安全计算环境中,入侵防范是确保系统不受未授权访问和破坏的关键措施。这涉及到多个方面的测评指标࿰…

![春秋云境:CVE-2022-32991[漏洞复现]](https://img-blog.csdnimg.cn/direct/c4773e1bdfc849a79441e95bad7b7a61.png)