网络安全实验:利用Ettercap实现同一网段设备的数据流监听

实验环境

- 攻击机:Kali Linux(或其他支持Ettercap的Linux发行版)

- 靶机:Metasploitable2-Linux,IP地址为

192.168.1.32,运行DVWA(Damn Vulnerable Web Application) - 主机:Mac OS,IP地址为

192.168.1.21 - 目标:监听并获取主机访问靶机上DVWA的登录信息

注意事项

- 合法性:确保你有合法授权进行此实验。

- 受控环境:在虚拟化或隔离的环境中进行测试,避免影响生产网络。

- 隐私保护:不要捕获或使用真实用户的敏感信息。

实验步骤

1. 安装和配置Ettercap

确保你的攻击机上已经安装了Ettercap。如果没有,请使用以下命令安装:

sudo apt-get update

sudo apt-get install ettercap-graphical

2. 启动Ettercap图形界面

sudo ettercap -G

3. 选择网络接口

- 在启动后的Ettercap窗口中,选择你要使用的网络接口(例如

eth0或wlan0),然后点击“OK”。

4. 扫描主机

- 转到菜单栏中的

Hosts->Scan for hosts,开始扫描同一网段内的所有设备。 - 扫描完成后,通过

Hosts->Hosts list查看发现的主机列表,确认192.168.1.32和192.168.1.21是否在列表中。

5. 设置中间人攻击(MITM)

- 转到

Mitm菜单,选择Arp poisoning,然后点击Start。 - 确保选中

Sniff remote connections,不要选Only poision one-way选项,以捕获更多流量。

6. 添加目标主机

- 转到

Hosts->Hosts list,右键点击192.168.1.32和192.168.1.21,选择Add to Target 1和Add to Target 2。 - 这将使Ettercap专门针对这两台主机进行中间人攻击。

7. 捕获HTTP流量

- 转到

Plugins->Manage the plugins,启用http.sniffer插件,用于捕获HTTP流量中的用户名和密码。 - 如果需要更详细的分析,还可以启用其他插件,如

sslstrip用于捕获HTTPS流量(注意:这可能涉及法律风险,需谨慎)。

8. 开始监听

- 回到主界面,点击底部的

Start按钮来启动监听。 - 此时,Ettercap将开始捕获并显示通过该网段的所有通信流量,特别是靶机2访问DVWA的HTTP请求。

9. 访问DVWA并尝试登录

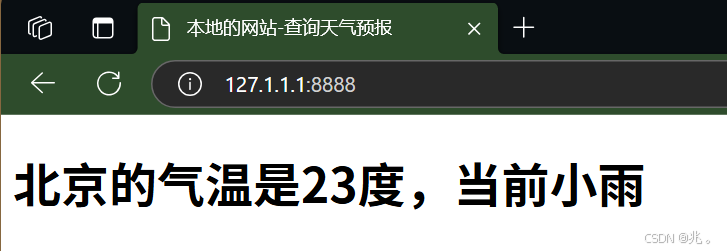

- 在靶机2(Mac OS)上,打开浏览器,访问

http://192.168.1.32/dvwa。 - 尝试登录DVWA,输入用户名和密码。

10. 分析捕获的数据

- 回到攻击机上的Ettercap界面,转到

View->Hosts list,查看捕获的流量。 - 特别关注

http.sniffer插件捕获的HTTP POST请求,其中应包含DVWA的登录信息(用户名和密码)。 - 你可以在Ettercap的日志文件中找到这些信息,日志文件通常保存在

/var/log/ettercap目录下。

11. 停止监听

- 完成实验后,记得停止监听 (

Stop) 并清除任何设置的MITM攻击 (Stop mitm attacks)。

12. 清理环境

- 关闭所有相关的工具和服务,恢复网络环境至初始状态,防止潜在的安全风险。

结论

通过上述步骤,你可以在合法授权和受控环境下,使用Ettercap成功监听并捕获同一网段内两台主机之间的HTTP流量,包括登录信息。务必遵守相关法律法规,并仅在获得明确授权的情况下进行此类操作。

额外提示

- 学习资源:阅读官方文档和其他权威资料,了解Ettercap的更多高级功能和最佳实践。

- 实践练习:利用虚拟机环境搭建小型网络拓扑结构,进行更深入的学习和实验。