信息安全

2024/9/19 23:03:53信息安全数学基础(4)最大公因数

前言 在信息安全数学基础中,最大公因数(Greatest Common Divisor, GCD)是一个核心概念,它在密码学、数论等多个领域都有广泛应用。以下是对最大公因数的详细阐述: 一、定义 设a和b是两个非零整数,若整数d同…

HTTP Host 头攻击 原理以及修复方法

漏洞名称 :HTTP Host头攻击

漏洞描述:

一般通用web程序是如果想知道网站域名不是一件简单的事情,如果用一个固定的URI来作为域名会有各种麻烦。开发人员一般是依赖HTTP Host header(比如在php里_SERVER["HTTP_HOST"] …

【自动驾驶】汽车智能驾驶计算芯片

文章目录

概述

术语

硬件要求

软件要求

性能要求

安全性要求

可靠性要求

试验方法 概述 本文介绍汽车智能驾驶计算芯片的软硬件要求、 可靠性和安全性要求、 性能要求,和相应的试验方法。除了用于汽车智能驾驶, 其他领域的计算芯片可参照执行。 …

PHPStudy 下载PHP提示“当前网络不稳定,下载失败”

错误信息

当前网络不稳定,下载失败 获取下载链接失败,请检查网络 假查网络 问题原因

xp.cn服务器的网络不稳定,不是你电脑的网络问题。

解决办法

第一步:下载现成的PHP文件

直接下载现成的文件,放到php目录。

将…

汽车信息安全--MCU Flash读保护真的没有后门吗?

目录

1.修bug修出的灵感

2.串行编程接口协议

3.毛刺攻击

4.RH850 串行编程模式 5.小结 1.修bug修出的灵感

ECU量产后通过密码控制来防止通过Debug口读取Flash的程序和数据。 这是应该是共识了,但是这样做真的就万无一失了吗?

最近解决了个问题&…

【中级软件设计师】上午题14-信息安全

上午题14-信息安全 1 防火墙1.1 包过滤防火墙1.2 应用代理网关防火墙1.3 状态检测技术防火墙 2 病毒3 网络攻击4 网络安全 1 防火墙

防火墙作为网络安全体系的基础和核心控制设施,贯穿于受控网络通信主干线,对通过受控干线的任何通信行为进行安全处理&a…

信息安全数学基础(14)欧拉函数

前言 在信息安全数学基础中,欧拉函数(Eulers Totient Function)是一个非常重要的概念,它与模运算、剩余类、简化剩余系以及密码学中的许多应用紧密相关。欧拉函数用符号 φ(n) 表示,其中 n 是一个正整数。 一、定义 欧…

信息安全实战01_基于AES(CMAC)加密算法脚本开发

本文框架 前言1. 基于AES128的CMAC认证脚本开发1.1 hex文件解析1.2 涉及的Python库1.3 读取待认证的hex数据1.4 计算CMAC1.5 CMAC填充1.6 Chechsum的计算前言

在信息安全中有两个非常重要的应用:安全启动及安全刷新,所谓安全启动即是在用户程序启动前,先进行校验,防止恶意…

Universal Thresholdizer:将多种密码学原语门限化

参考文献:

[LS90] Lapidot D, Shamir A. Publicly verifiable non-interactive zero-knowledge proofs[C]//Advances in Cryptology-CRYPTO’90: Proceedings 10. Springer Berlin Heidelberg, 1991: 353-365.[Shoup00] Shoup V. Practical threshold signatures[C…

PHPStudy 访问网页 403 Forbidden禁止访问

涉及靶场

upload-labd sqli-labs pikachu dvwa 以及所有部署在phpstudy中的靶场

注意:一定要安装解压软件

很多同学解压靶场代码以后访问报错的原因是:电脑上没有解压软件。 这个时候压缩包看起来就是黄色公文包的样子,右键只有“全部提取…

TriforceAFL部署、使用与原理分析

文章目录 前言1、概述1.1、工作原理1.2、工作流程1.2.1、编译TriforceAFL1.2.2、编译TriforceLinuxSyscallFuzzer1.2.3、初始化资源1.2.3.1、种子初始化1.2.3.2、GuestOS初始化 1.2.4、afl-fuzz调度1.2.5、启动待Fuzz目标 2、安装与使用2.1、安装方法2.1.1、部署系统依赖组件2.…

信息安全数学基础(17)Wilson定理

前言 Wilson定理(Wilsons Theorem)是数论中的一个基本定理,它揭示了素数与其阶乘之间的一个重要关系。 一、表述 对于任意素数p,有(p−1)!≡−1(modp),其中(p−1)!表示p−1的阶乘,即123⋯(p−1)。 这个定理…

【自动驾驶】针对低速无人车的线控底盘技术

目录

术语定义

一般要求 操纵装置 防护等级 识别代号

技术要求 通过性要求 直线行驶稳定性 环境适应性要求 功能安全要求 信息安全要求 故障处理要求 通信接口 在线升级(OTA)

线控驱动 动力性能 驱动控制响应能力

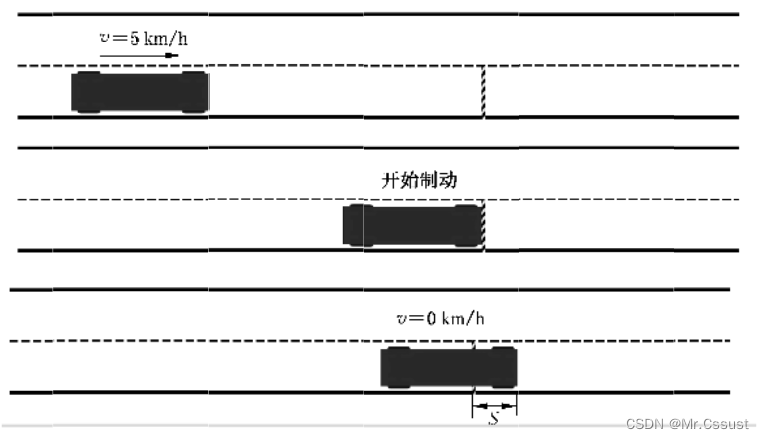

线控制动 行车制动 制动响应能力

线控转向 总体要求 线控…

未来汽车硬件安全的需求(1)

目录

1.概述

2.EVITA

2.1 EVITA HSM

2.2 EVITA保护范围

3.市场变化对车载网络安全的影响

3.1 非侵入式攻击的风险

3.2 量子计算机的蛮力攻击

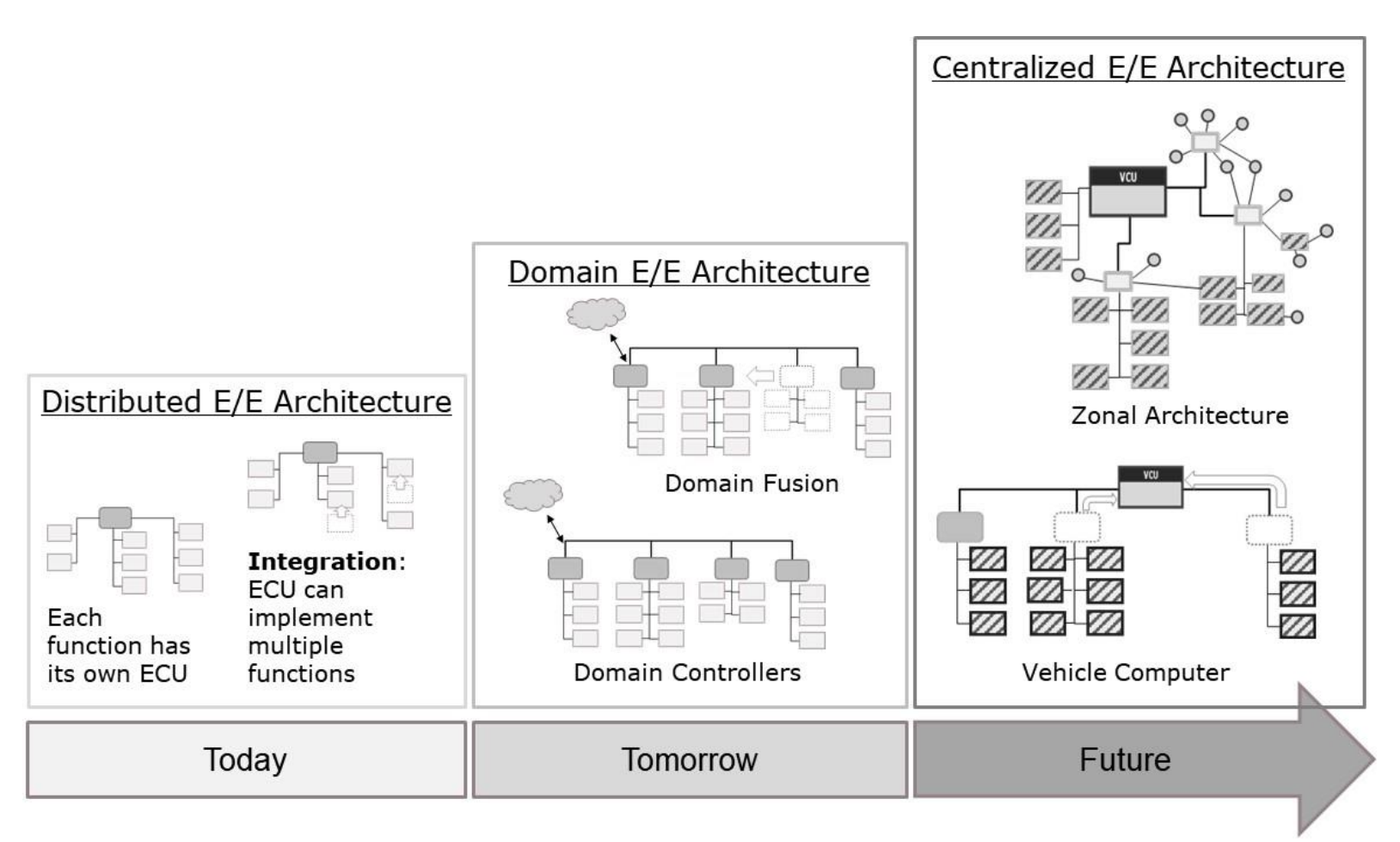

3.3 整车E/E架构的变化

3.4 网络安全标准和认证

3.5 汽车工业的网络安全措施

4.汽车安全控制器

4.1 TPM2.0

4.2 安全控…

信息安全数学基础(18)模重复平方计算法

前言 模重复平方计算法(Modular Exponentiation by Squaring),也称为快速幂算法,是一种用于高效计算 abmodn 的算法,其中 a、b 和 n 是整数,且 b 可能非常大。这种算法通过减少乘法操作的次数来加速计算过程…

信息安全数学基础(7)最小公倍数

前言 在信息安全数学基础中,最小公倍数(Least Common Multiple, LCM)是一个重要的概念,它经常与最大公约数(Greatest Common Divisor, GCD)一起出现,两者在数论、密码学、模运算等领域都有广泛的…